Lync 2013演示PPT提示證書出現問題的解決辦法

企業的Lync server部署一般是這樣兩種情況,內部域和外部域一致,內部域和外部域不一致,這樣解決辦法也對應的有兩種。

一、下面我們先講內部域和外部域一致的情況。

1、當我們部署完lync server 2013前端、後端、邊緣和office web apps服務器後,在域內進行PPT演示正常,但是在工作組和域外均出現如下的報錯。

2、通過查找互聯網資料及諸多權威資料,確認問題原因是由於內部工作組和外部用戶無法通過LDAP查詢CA吊銷列表,所以需要啓用CA吊銷列表的http訪問,並且已確認可通過修改CA擴展屬性解決問題。

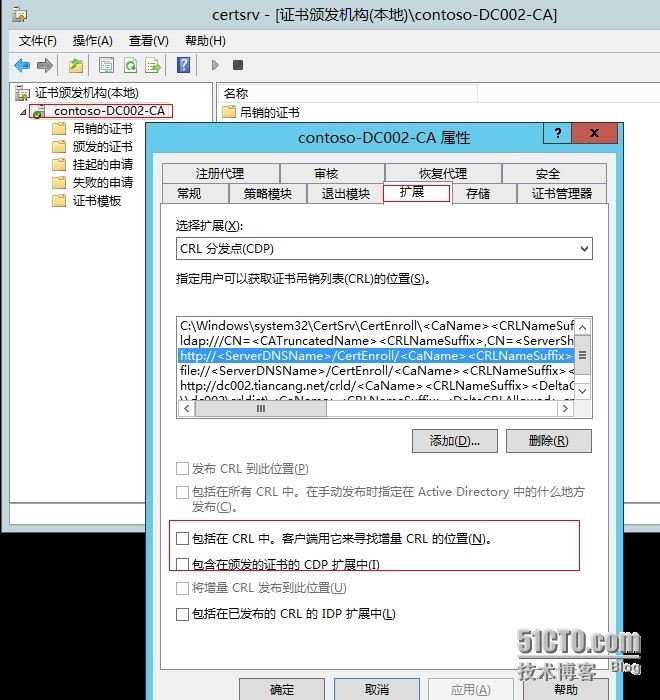

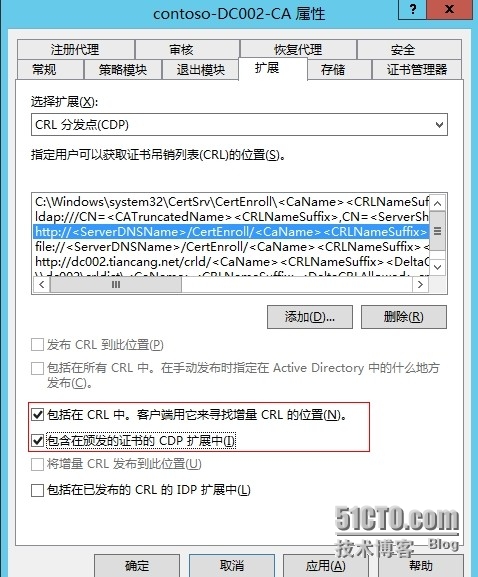

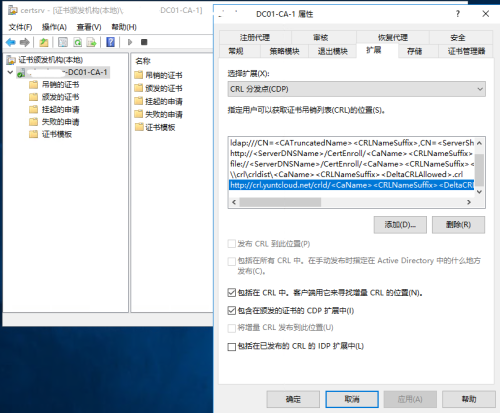

選擇證書頒發機構,右鍵屬性,在屬性框裏,選擇擴展頁面。選擇擴展,選擇CRL分發點(CDP)

3、勾選包括在CRL中。客戶端用它來尋找增量CRL的位置和包括在頒發的證書的CDP擴展中。

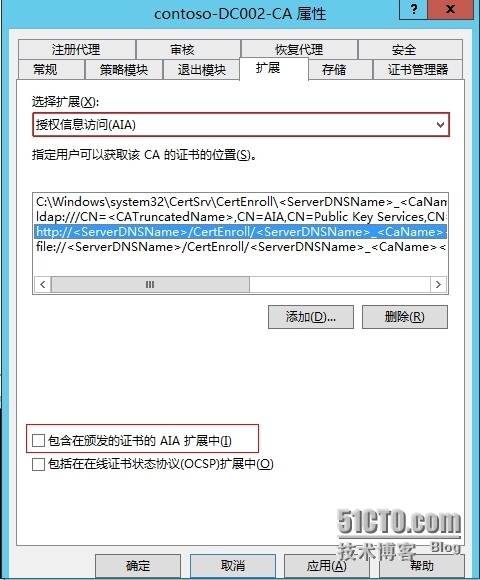

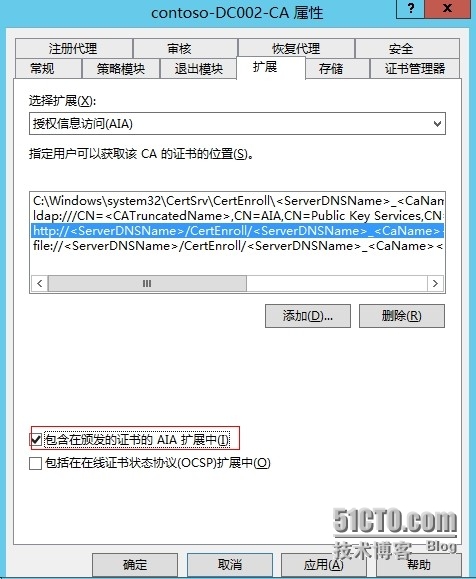

4、擴展頁面中,繼續選擇擴展,選擇到授權信息訪問(AIA).

5、選擇包括在頒發的證書的AIA擴展中(I),應用,證書服務將會重新啓動。

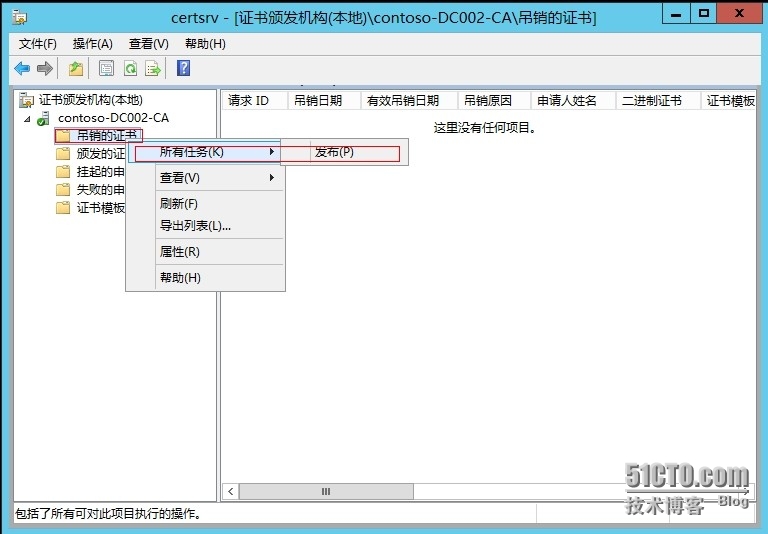

6、選擇吊銷的證書,所有任務,發佈

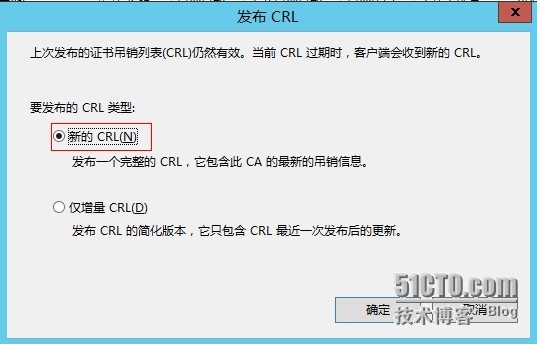

7、在彈出框裏選擇新的CRL,確定。

8、後面再重新申請office web apps服務器,lync服務器證書,exchange服務器證書,是不是感覺很折騰,如果感覺很折騰的話,我們以後做規劃的時候第一步就先把CA規劃好,在去做後面的部署,這樣才省時省力。

如果朋友你覺得以上步驟都麻煩的話,那你接着往下看內部域和外部域不一致的情況,你會覺得這纔是真正的折騰和費時費力。

二、接下來我們繼續講內部域和外部域不一致的情況。

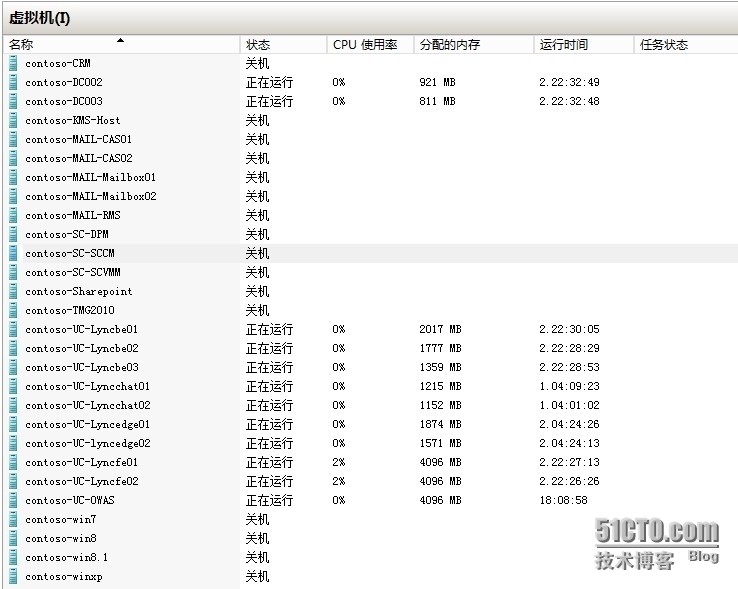

我的Lync server 2013環境介紹

內部域名contoso.com,外部域爲tiancang.net,

兩個前端服務器,fe01.contoso.com,fe02.contoso.com

兩個邊緣服務器,edge01.contoso.com,edge02.contoso.com

三個後端數據庫,be01.contoso.com,be02.contoso.com,be03.contoso.com

兩個持久聊天服務器,chat01.contoso.com,chat02.contoso.com

一個office web apps服務器,owas.contoso.com

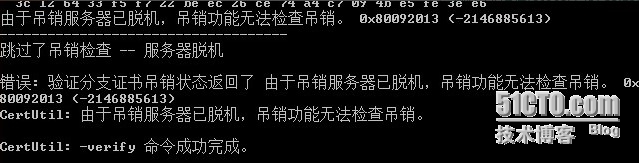

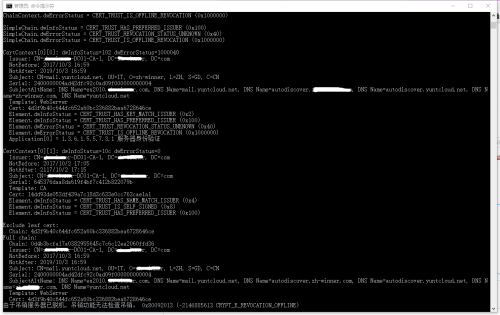

1、首先我們按照內部域和外部域一致的情況處理,發現在域內正常了,可以共享PPT了,但是域外不能共享PPT,我們使用certutil -verify e:\edge_internet.cer檢查狀態,提示吊銷列表脫機,如下截圖:

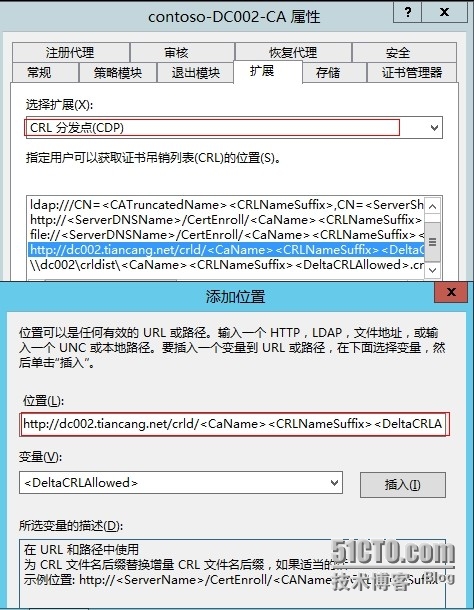

2、以上的原因是由於內部域和外部域不一致,在外網無法訪問內部地址的CRL,我們手動添加可以讓外網訪問的CRL。

單打開證書頒發機構擴展選項頁面,點擊添加後,我們在這裏鍵入一個http地址,這個地址是域外可以訪問的,比如我們的ca服務器地址或者exchange cas服務器的外部地址。然後在後面加上/crld/表示專門的CRL虛擬目錄,再後面加上三個變量,分別是<CAName><CRLNameSuffix><DeltaCRLAllowed>,然後最後加上.crl。

注:我這裏是使用的CA服務器地址,因爲有兩點考慮,第一、cas服務器是IIS目錄是默認加密的,再有cas服務器有兩個,以上步驟要操作兩次,有點繁瑣;第二、ca服務器IIS目錄是默認不加密的,再有ca服務器的certsrv一般是默認打開的,以提供給外部人員自行申請私有證書,剛好可以搭這個順風車。

完整的應該類似這樣:

http://dc002.tiancang.net/crld/<CAName><CRLNameSuffix><DeltaCRLAllowed>.crl

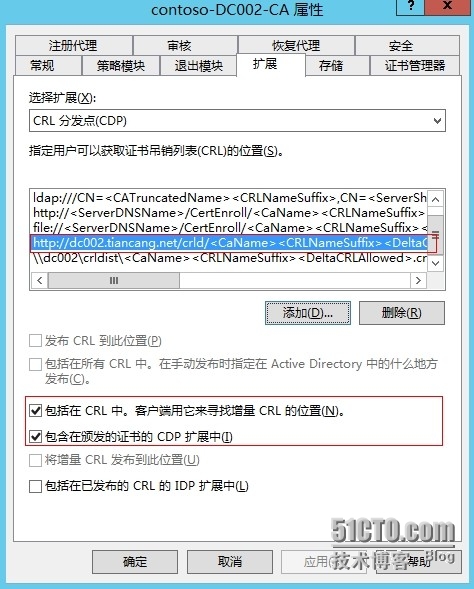

3、添加好供外部訪問的HTTP地址後我們選中它,然後選擇下方的兩個選項,分別是“包括在CRL中。客戶端用它來尋找增量CRL的位置”和“包含在頒發的證書的CDP擴展中”。

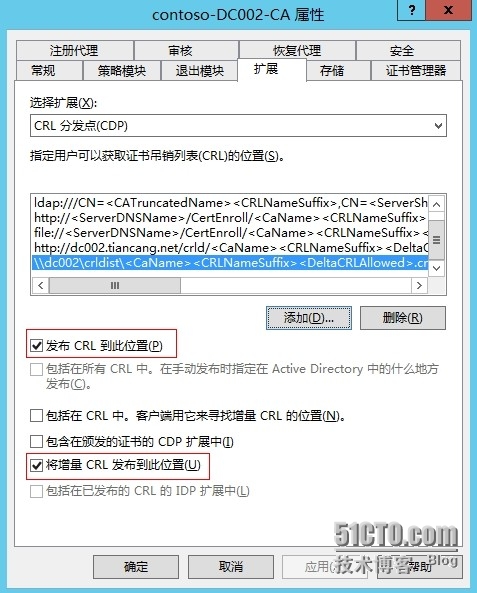

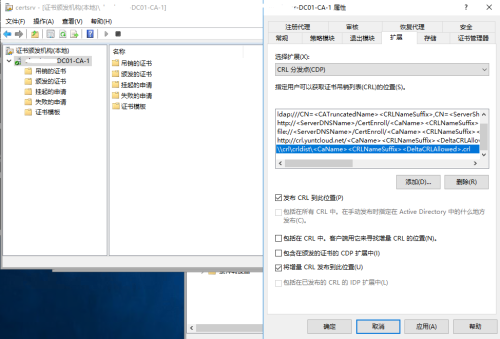

4、然後再次單擊添加,因爲我們還需要將CRL發佈到CA服務器相應的虛擬目錄中。還是類似的,只不過這裏我們是輸入一個共享地址,比如\\dc002\crldist\<CAName><CRLNameSuffix><DeltaCRLAllowed>,然後最後加上.crl。

5、建立好後選中它,然後選擇下方的兩個選項,分別是“發佈CRL到此位置”和“將增量CRL發佈到此位置”。

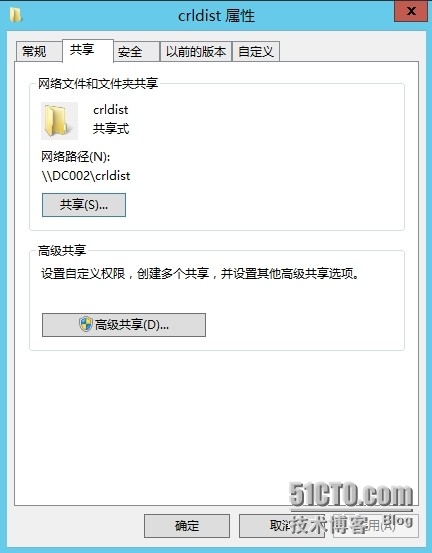

6、然後我們到CA服務器去創建共享文件夾。這裏我們需要進行高級共享,因爲需要設置CA完全控制權限。註明:如果不設置的話,證書發佈列表發佈新的CRL的時候會提示無權限,報錯。[註明:如果CA是單獨的成員服務器,添加CA爲共享和安全所有權限後還是提示無權限,請添加everyone的共享完全訪問權限。]

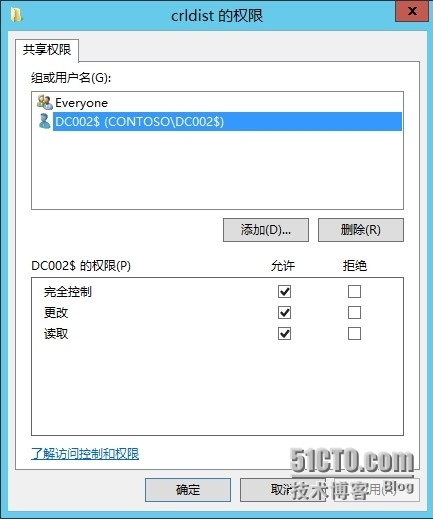

7、我們把DC002,也就是我們的CA添加到權限列表中,並賦予完全控制權限。需要注意下,在添加的時候默認是組和用戶,我們需要更改類型,把計算機加入到其中,否則是找不到計算機的。

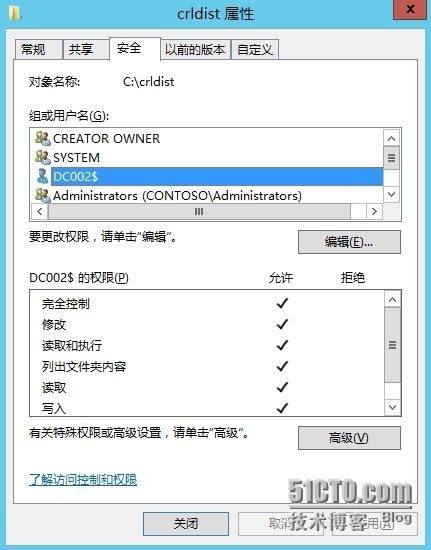

8、然後我們用同樣的方法把DC002也加到安全屬性中,同樣賦予完全控制權限。

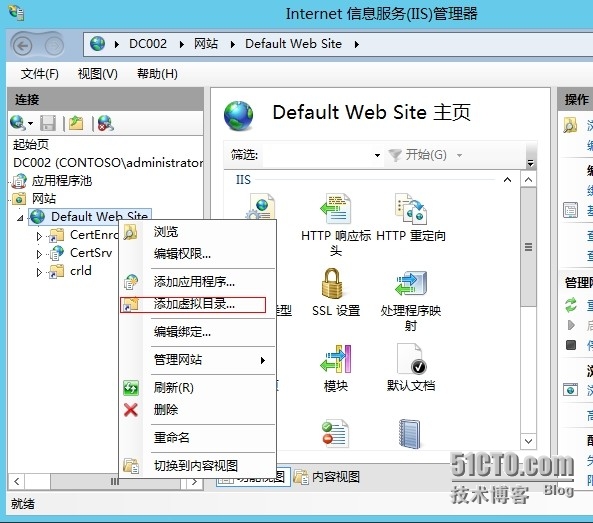

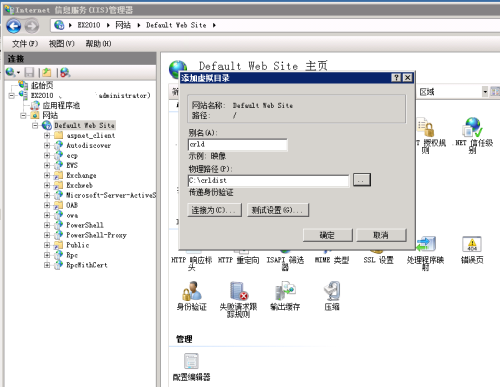

9、然後我們到CA服務器,打開IIS,右鍵添加虛擬目錄。

10、然後我們創建前面對應的別名,比如crld,然後物理路徑指向剛纔創建的共享文件夾crldist。

11、選擇吊銷的證書,所有任務,發佈

12、在彈出框裏選擇新的CRL,確定。

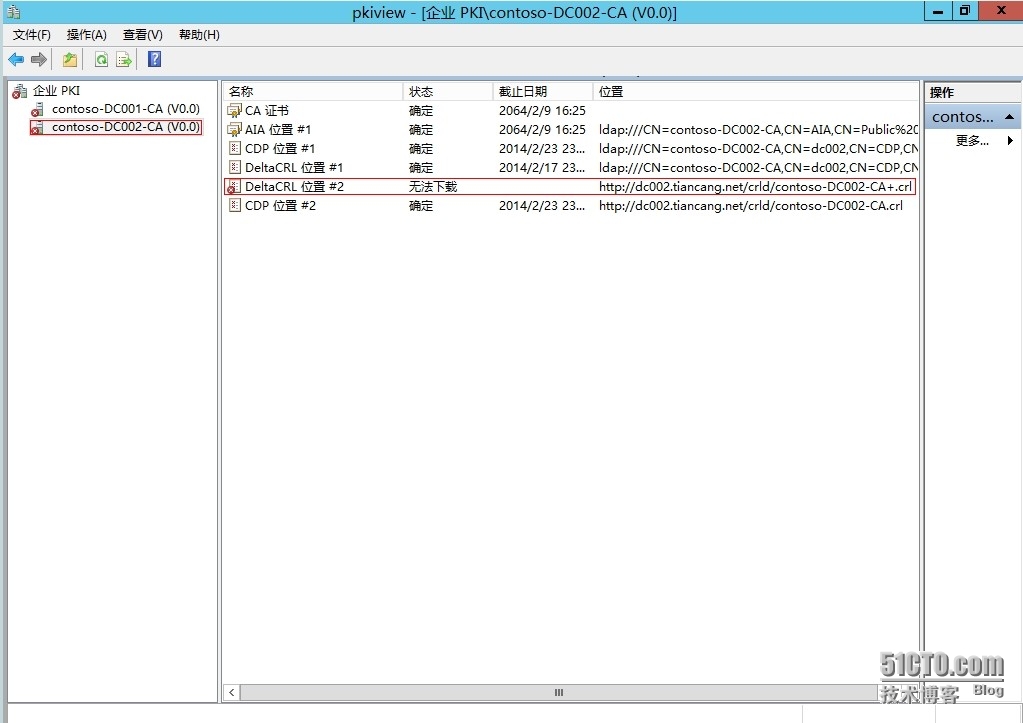

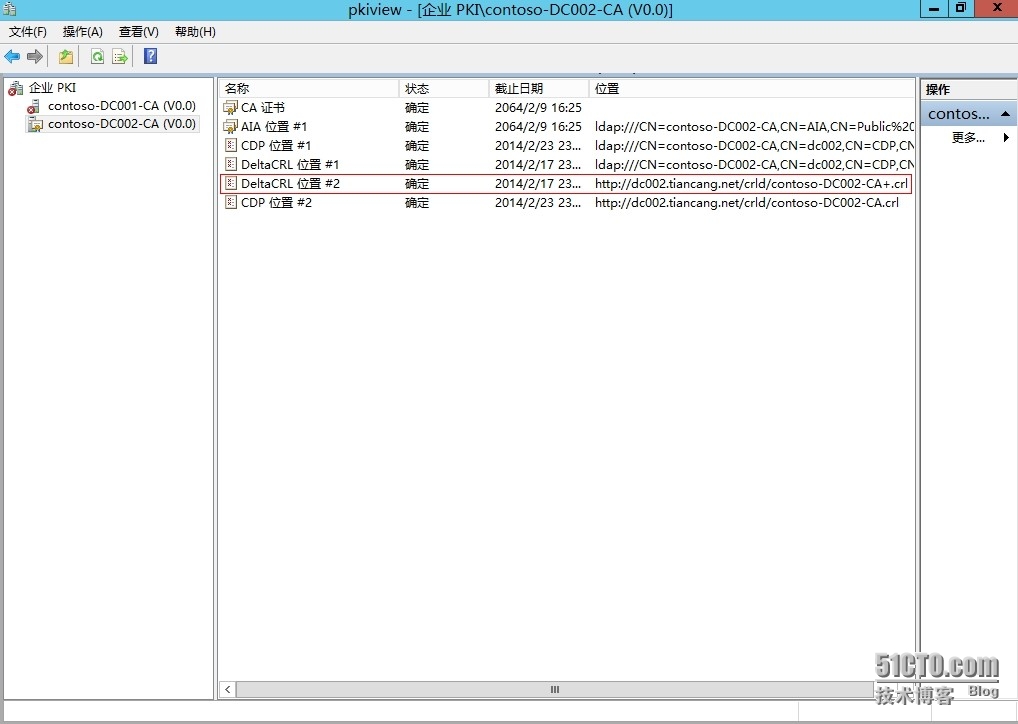

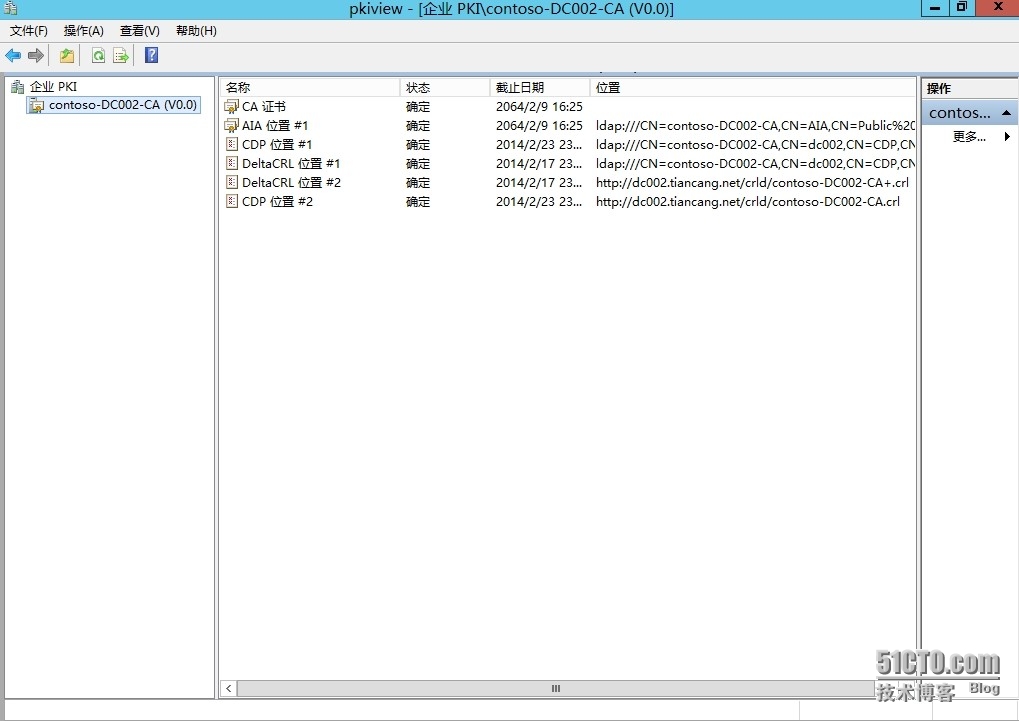

13、在域外使用certutil -verify e:\edge_internet.cer檢查狀態,依舊提示吊銷列表脫機。登錄到CA服務器,運行pkiview.msc 打開Enterprise PKI展開所有節點,在出現錯誤的節點截圖。發現其中一個CRL狀態是“無法下載”:

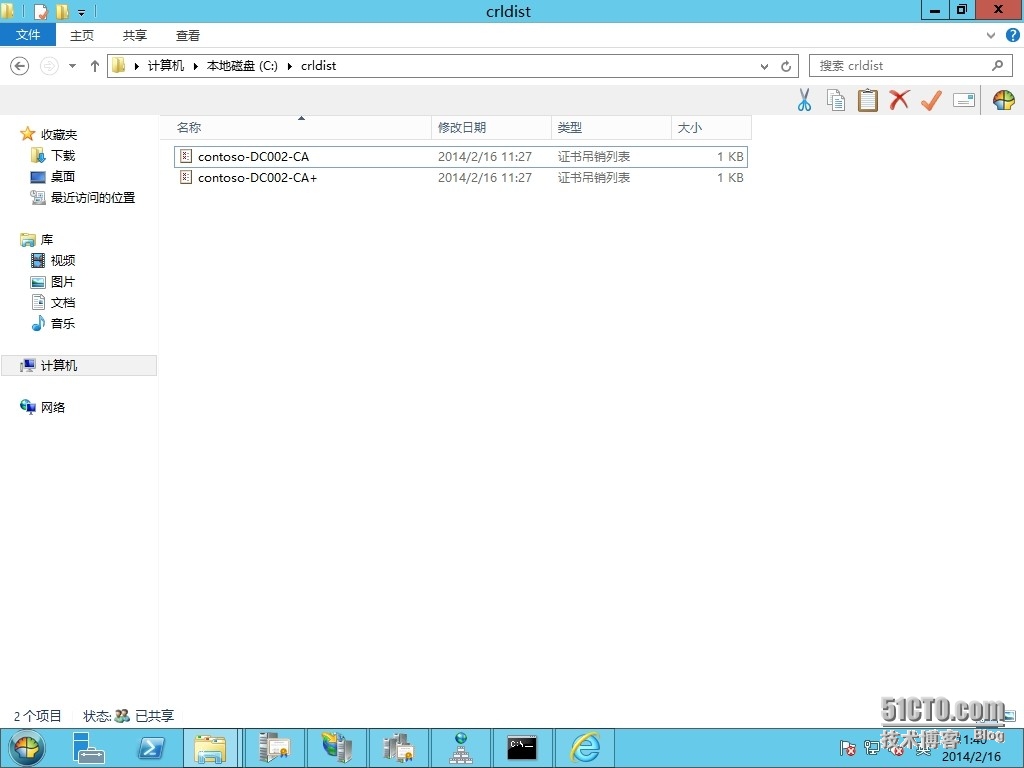

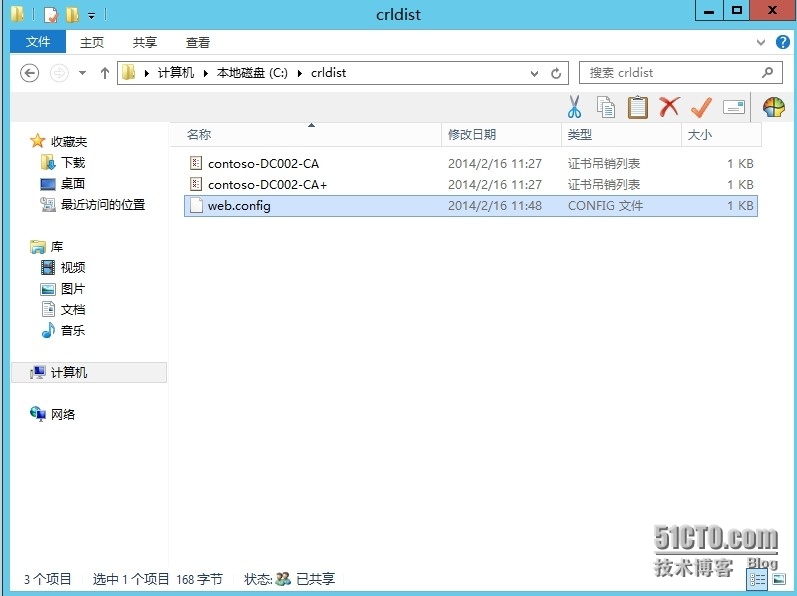

14、在crldist文件夾打開生成的證書列表。

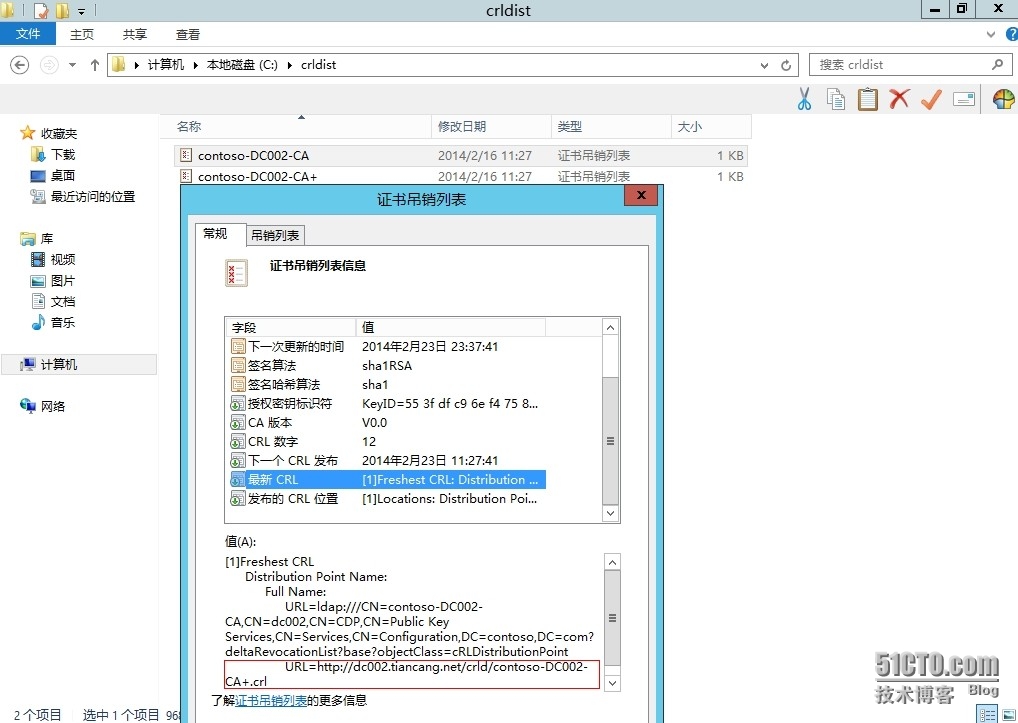

15、打開contoso-DC002-CA,顯示最新CRL地址爲http://dc002.tiancang.net/crld/contoso-DC002-CA+.crl。

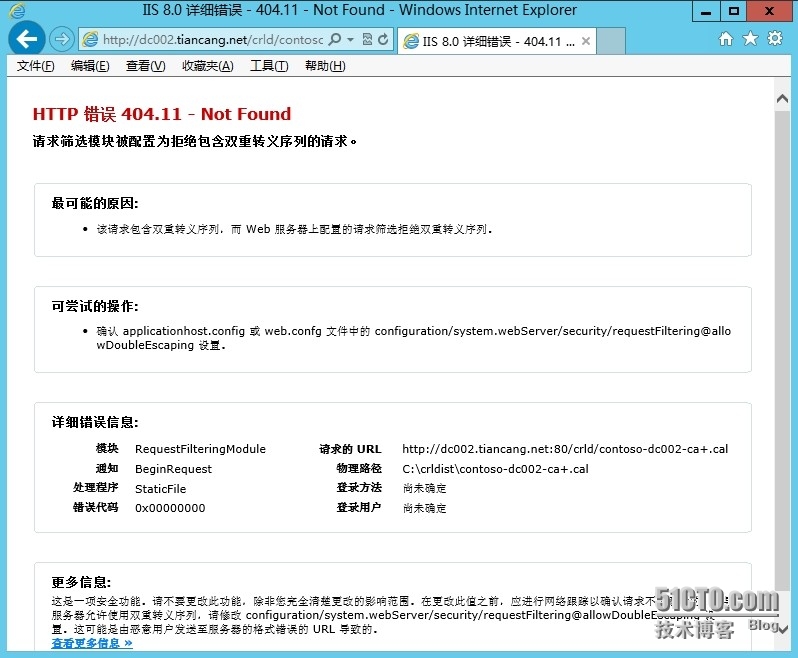

16、打開網頁,輸入地址http://dc002.tiancang.net/crld/contoso-DC002-CA+.crl,報錯,提示請求篩選模塊被配置爲拒絕包含雙重轉義序列的請求。

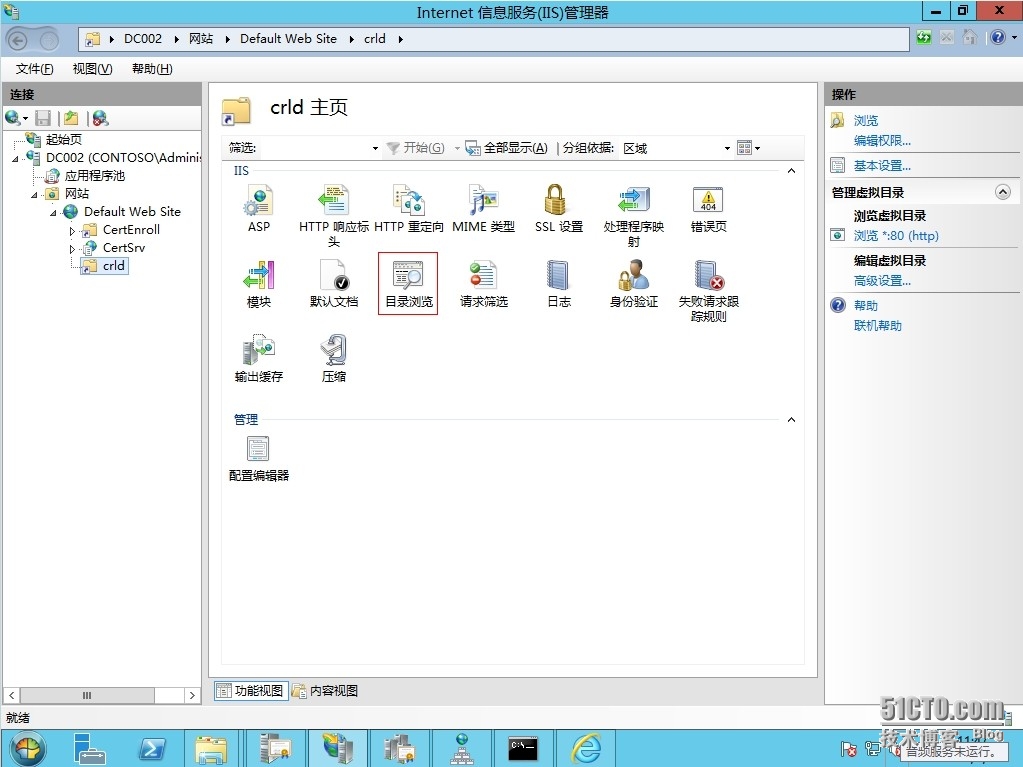

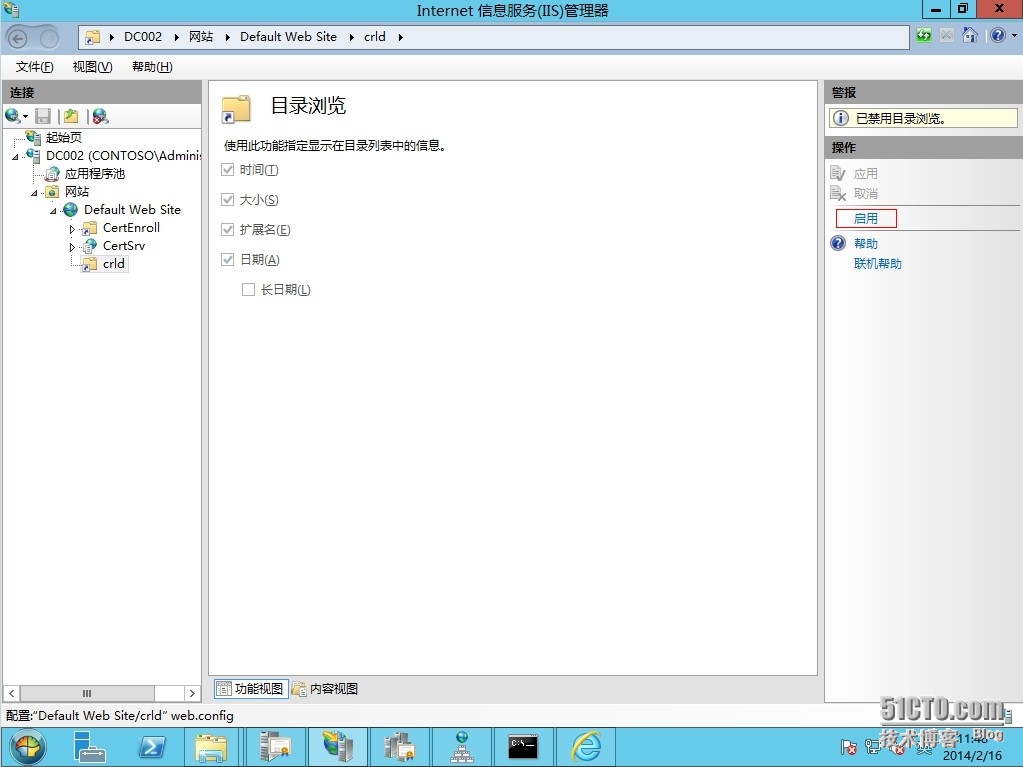

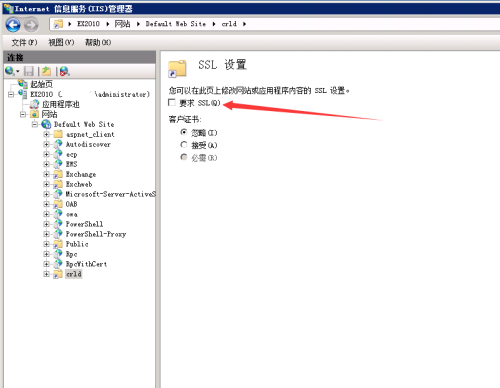

17、根據“請求篩選模塊被配置爲拒絕包含雙重轉義序列的請求”關鍵字搜索,找到以下鏈接:http://it.oyksoft.com/post/5876/該鏈接提示需要修改web.config配置文件,但是由於虛擬目錄沒生成該配置文件,所以需要修改IIS配置:打開IIS控制檯,選中我們之前創建的虛擬目錄,雙擊“目錄瀏覽”,點擊“啓用”。

18、在crldist目錄下打開web.config。

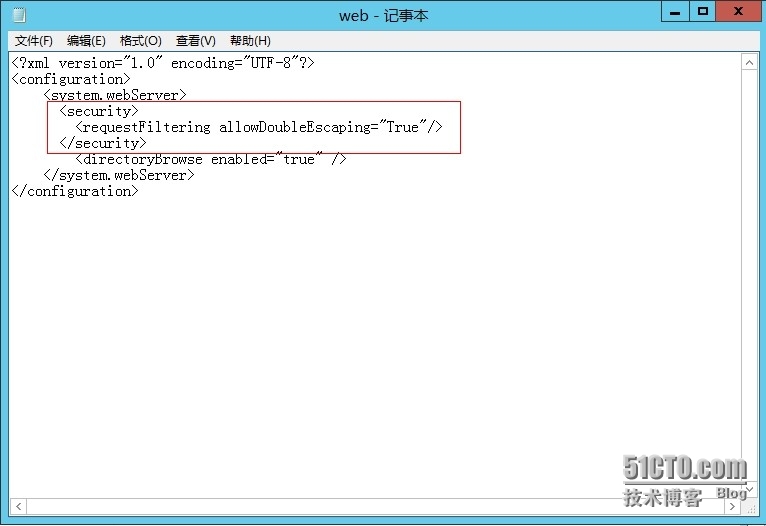

19、使用文本格式打開web.config後,添加如下的三行代碼。

<security>

<requestFiltering allowDoubleEscaping="True"/>

</security>

20、見證奇蹟的時刻到了,刷新企業PKI,發現狀態已經變爲確定了。

21、打開網頁,重新輸入地址http://dc002.tiancang.net/crld/contoso-DC002-CA+.crl,已經可以下載CRL列表了。

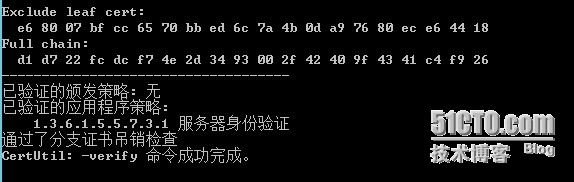

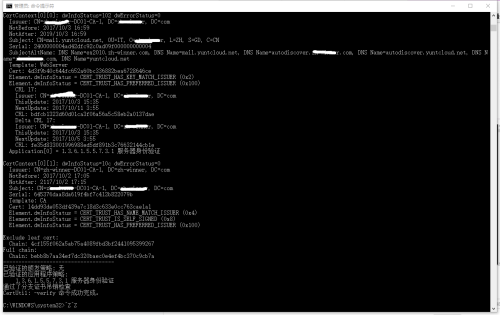

22、我們在域外使用certutil -verify e:\edge_internet.cer檢查狀態,吊銷列表狀態顯示正常,如下圖。

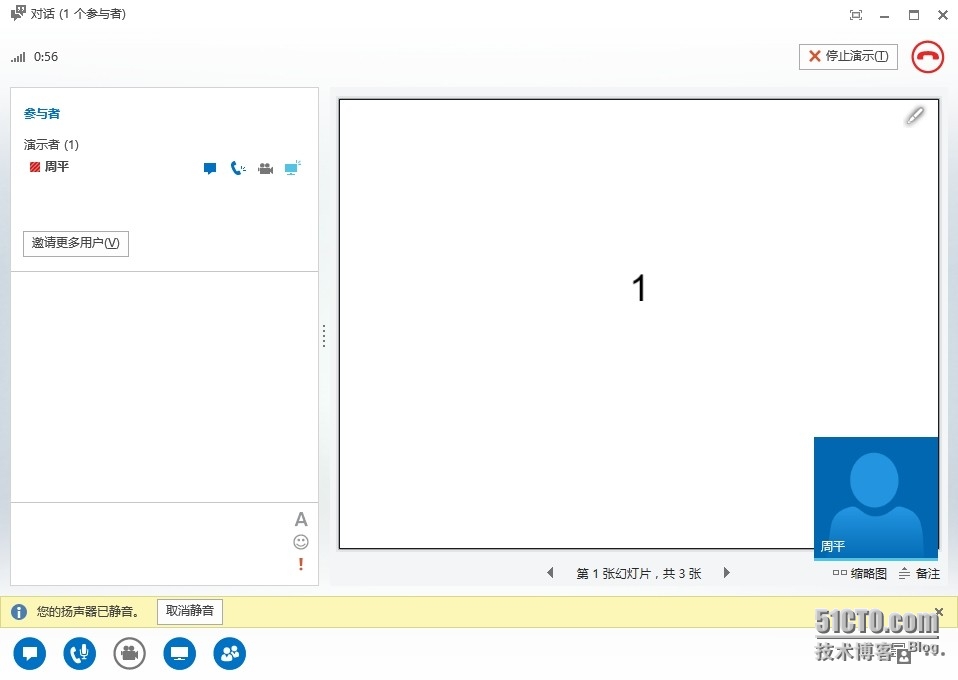

23、然後我們在域外使用lync2013重新上傳PPT,顯示正常,到此我們的操作步驟就全部完成了。

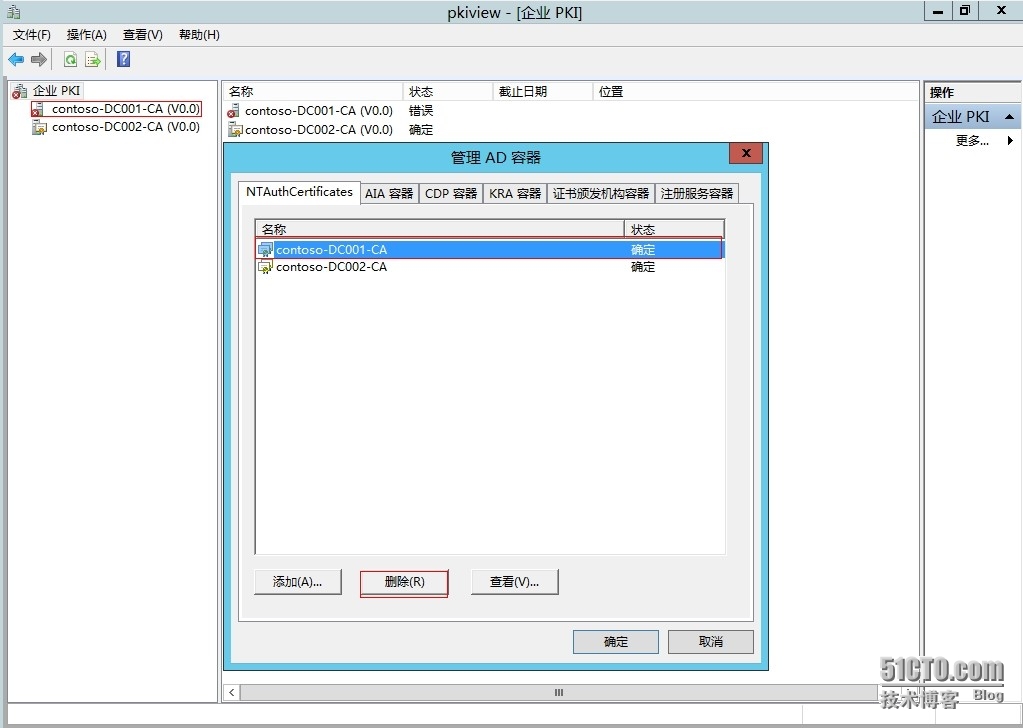

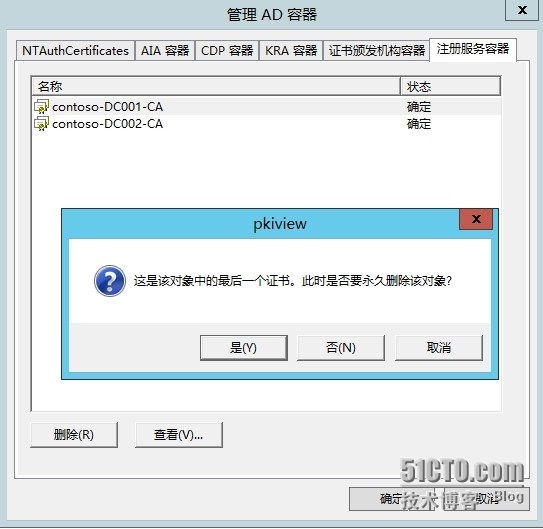

24、同時在企業PKI裏面我們還看到了另外一個CA,這個是我之前的虛擬機環境因爲斷電,AD藍屏無法啓動後,重新搭建的CA,這個也說明平常我們的AD的快照和備份工作有多麼的重要。我們依次打開AIA容器等各個選項卡,把contoso-DC001-CA刪除掉。

25、刪除完壞掉的CA後,界面清爽多了。而且我們後面lync服務器申請的時候也不會再跳出contoso-DC001-CA供你選擇了。

26、我們可以將certutil -crl保存爲.ps1每天自動續訂一次

27、出於安全起見,我們一般不會發布CA到公網,我們可以發佈獨立的一臺域成員服務器到外網,也可以直接利用Exchange服務器或者其他發佈到外網的機器來發布我們的CRL吊銷列表,下面我們就通過郵件服務器來發布我們的CRL吊銷列表(同時確保在internet可以下載CRL吊銷列表)。

28、我們在外網檢查吊銷列表,失敗,如下圖

29、將吊銷列表所在的Exchange2010服務器80端口發佈出去,檢查吊銷列表顯示成功(同時確保在internet可以下載CRL吊銷列表)