使用Hashcat破解Windows系統賬號密碼

Simeon

筆者最近對oclHashcat工具破解密碼進行了研究,偶有所得,因此撰文跟大家一起分享,本次破解對象選擇破解Windows7用戶密碼。oclHashcat號稱世界上最快的密碼破解,世界上第一個和唯一的基於GPGPU規則引擎,免費多GPU(高達128個GPU),多哈希,多操作系統(Linux和Windows本地二進制文件),多平臺(OpenCL和CUDA支持),多算法,資源利用率低,基於字典***,支持分佈式破解等等。oclHashcat for AMD下載地址:http://hashcat.net/files/oclHashcat-1.31.7z,oclHashcatfor NVidia下載地址:http://hashcat.net/files/cudaHashcat-1.31.7z,oclHashCat系列軟件在硬件上支持使用CPU、NVIDIA GPU、ATI GPU來進行密碼破解。在操作系統上支持Windows、Linux平臺,並且需要安裝官方指定版本的顯卡驅動程序,如果驅動程序版本不對,可能導致程序無法運行。NV users GPU破解驅動需要ForceWare331.67以及更高版本,AMD 用戶則需要Catalyst 14.9以及更高版本,可以通過Catalyst 自動偵測和下載檢測工具來檢測系統應該下載那個版本,下載地址:http://support.amd.com/en-us/download/auto-detect-tool,還可以通過360軟件管理直接搜索Catalyst,選擇合適的版本安裝即可。

0x00準備工作

(1)kali linux操作系統或者虛擬機

(2)windows7操作系統或者虛擬機

(3)準備字典,可以自己生成字典工具,也可以從互聯網獲取字典,推薦一個字典下載網站:http://contest-2010.korelogic.com/wordlists.html,http://www.insidepro.com/dictionaries.php

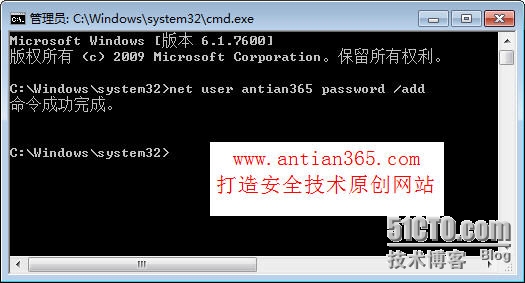

(4)在windows7中新增一個用戶antian365,密碼爲password。在單擊“開始”-“運行”中輸入“cmd”並按“Shift+Ctrl+Enter”組合鍵,輸入命令“net user antian365 password /add”。或者以管理員權限啓動“cmd.exe”程序也可,執行成功後如圖1所示。測試完畢後可以通過命令刪除該帳號“net user antian365 /del”

圖1添加測試帳號

(5)下載saminside

官方網站目前已經停止saminside軟件的開發了,可以到華軍軟件園下載:http://gwbnsh.onlinedown.net/down2/saminside.v2.6.1.0.chs.rar

0x01獲取並整理密碼hashes值

(1)獲取操作系統hash值

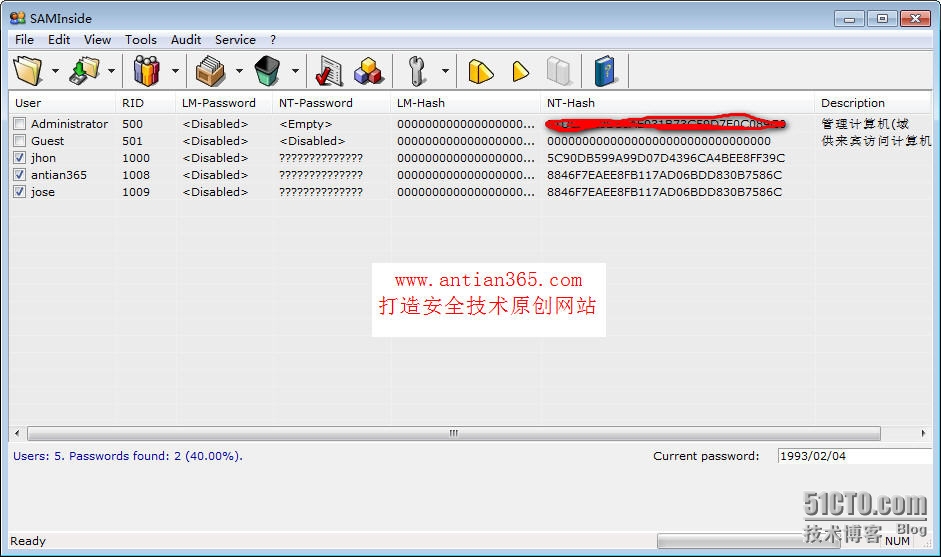

獲取Windows7操作系統的hash值有多個軟件,比如wce,mimikatz,cain以及saminside等,在windows vista以及以上版本都會有UAC權限控制機制。UAC(User Account Control,用戶帳戶控制)是微軟爲提高系統安全而在Windows Vista中引入的新技術,它要求用戶在執行可能會影響計算機運行的操作或執行更改影響其他用戶的設置的操作之前,提供權限或管理員密碼。通過在這些操作啓動前對其進行驗證,UAC 可以幫助防止惡意軟件和間諜軟件在未經許可的情況下在計算機上進行安裝或對計算機進行更改。因此獲取密碼的工具都需要以管理員身份運行,選擇saminside.exe程序,右鍵單擊在彈出的菜單中選擇“以管理員身份運行”,然後在saminside程序主界面中從左往右選擇第三個圖標,下來菜單第二個選項(Import local user using Scheduler)來獲取密碼,如圖2所示,即可獲取本機所有帳號的密碼hash值等信息。

圖2獲取密碼hash值

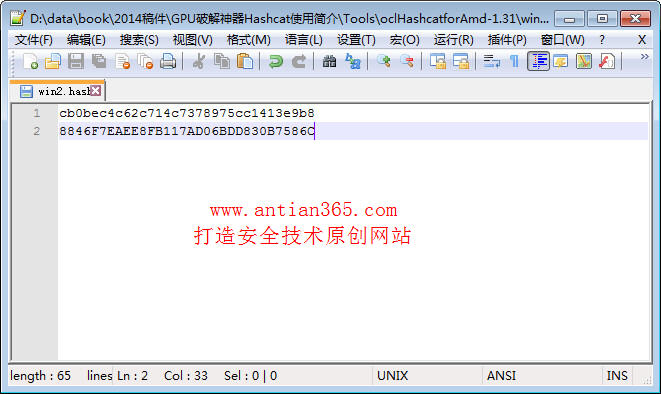

(2)整理hash值

在saminside中可以導出所有帳號的hash值,也可以複製單個帳號的hash值。單擊“File”菜單中的“導出用戶到pwdump文件”即可導出獲取的hash值,也可以選擇hash,右鍵單擊“複製”-“NT hash”獲取NT hash值。對於WindowsVista以上操作系統即使是普通的密碼也以“AAD3B”開頭的一串字符,這個值目前在“ophcrack”等工具中無法進行破解,在saminside中會顯示爲一串“0”字符,將NT hash值整理到一個文件中,並命名爲win2.hash,如圖3所示。

圖3整理需要破解的hash值

0x02破解hash值

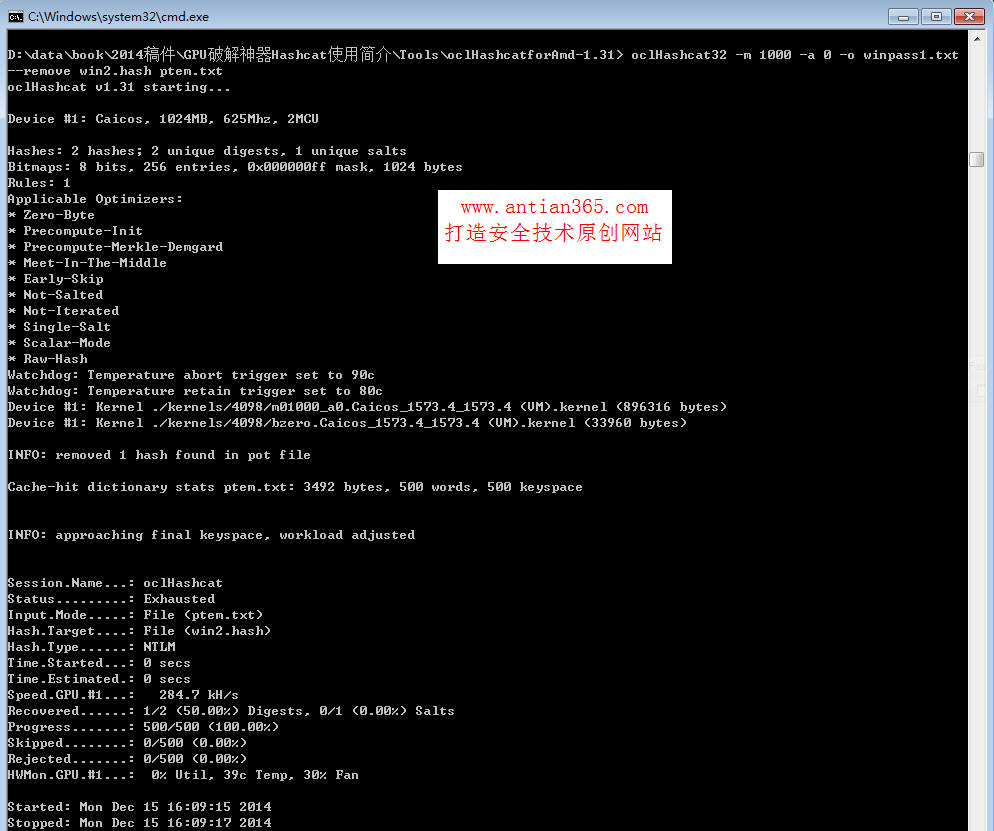

將準備好的字典ptemp.txt、需要破解的hash值文件win2.hash複製到oclHashcat32程序所在文件夾下,執行一下命令進行破解:

oclHashcat32-m 1000 -a 0 -o winpass1.txt --remove win2.hash ptemp.txt

參數說明:

“-m 1000” 表示破解密碼類型爲“NTLM”;

“-a 0”表示採用字典破解;

“-o”將破解後的結果輸出到winpass1.txt;

“--remove win2.hash”表示將移除破解成功的hash;

“ptemp.txt”爲密碼字典文件。

如果密碼字典較大,可能會顯示“[s]tatus [p]ause [r]esume [b]ypass [q]uit =>”,鍵盤輸入“s”顯示破解狀態,輸入“p”暫停破解,輸入“r”繼續破解,輸入“b”表示忽略破解,輸入“q”表示退出,所有成功破解的結果都會自動保存在 “oclHashcat.pot” 文件中。破解結束會顯示如圖4所示的信息。

圖4顯示破解信息

0x03查看破解結果

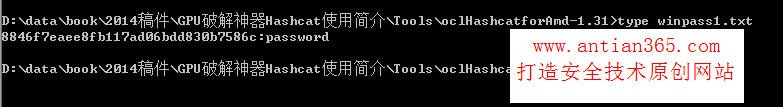

使用“type winpass1.txt”命令查看破解結果,如圖5所示,顯示該帳號的密碼爲“password”。

圖5查看密碼破解結果

0x04結束語

oclHashcat功能強大,基本上能夠破解目前市面上常見的密碼加密算法,比如Discuz!論壇密碼算法md5(md5($pass).$salt),破解命令爲

oclHashcat32 -m 2611 -a 0 -o winpass1.txt --remove dz.hash ptemp.txt;

linuxsha512加密方式: oclHashcat32 -m 1800 sha512linux.txtp.txt;

linux下md5加密方式:oclHashcat32 -m 500 linuxmd5.txt p.txt。

本文所用到的軟件等工具打包下載地址:http://www.antian365.com/lab/project01/project01.rar,解壓密碼antian365