遠程連接linux服務器是我們經常使用到的,這方便我們管理維護linux服務器。爲提高linux服務器的安全性,通常我們連接linux服務器是通過密鑰對(私鑰和公鑰,私鑰存放在客戶端,公鑰保存在服務器端)認證的方式進行連接。

Windows遠程連接Linux的工具有很多種,比較流行的有SecureCRT、PuTTY、Xshell,本文主要介紹如何使用Xshell生成密鑰對的配置和認證。

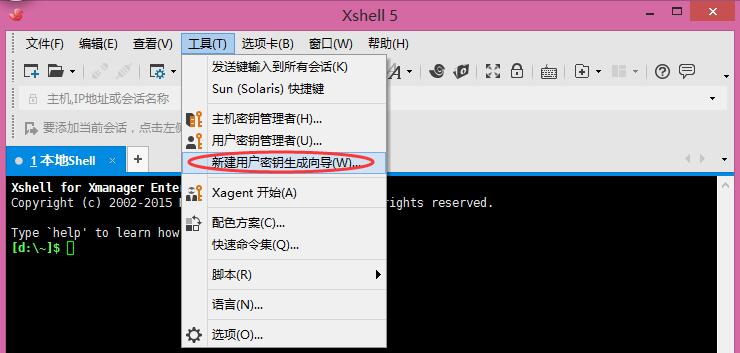

一、Xshell生成密鑰(windows客戶端)

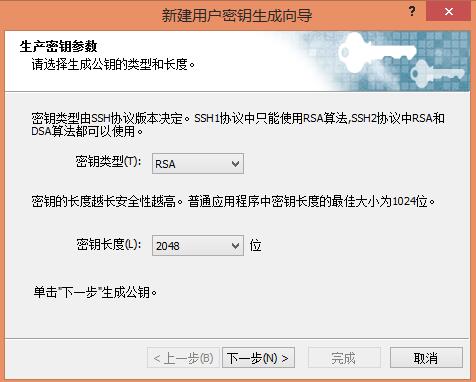

1、密鑰類型選擇RSA,密鑰長度2048位

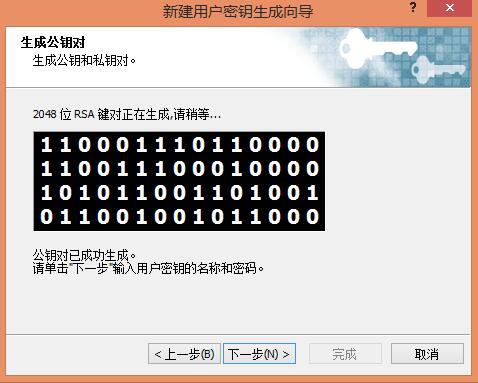

2、生成公鑰和私鑰

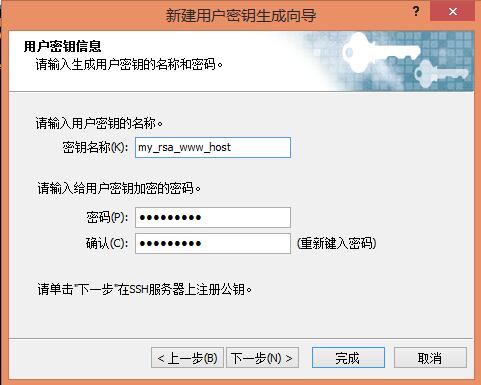

3、設置密鑰名稱,給該密鑰設置用戶密碼

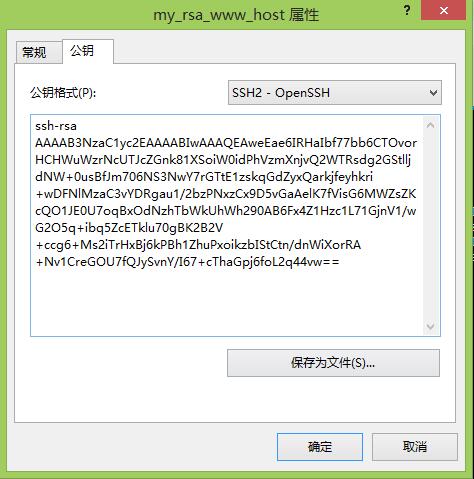

4、公鑰格式選擇SSH2-OpenSSH,複製公鑰,並保存爲文件。

二、上傳公鑰到Linux服務器

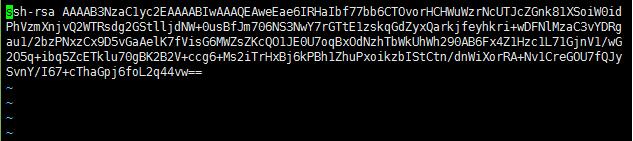

1、將生成的公鑰保存在/root/.ssh/authorized_keys文件中,該文件的內容和Xshell生成的公鑰內容是一樣的。

[root@www ~]# mkdir /root/.ssh

[root@www ~]# vim /root/.ssh/authorized_keys

2、修改/root/.ssh/文件和authorized_keys的權限

[root@www ~]# chmod 700 /root/.ssh/

[root@www ~]# chmod 600 /root/.ssh/authorized_keys

3、編輯/etc/ssh/sshd_config文件,把RSAAuthentication yes和PubkeyAuthentication yes這兩行前面#註釋去掉,這樣就啓用了密鑰認證方式,把PasswordAuthentication no行yes改爲no,作用是禁用口令認證。

[root@www ~]# vim /etc/ssh/sshd_config

RSAAuthentication yes

PubkeyAuthentication yes

PasswordAuthentication no

4、重啓sshd服務,使配置生效

[root@www ~]# service sshd restart

Stopping sshd: [ OK ]

Starting sshd: [ OK ]

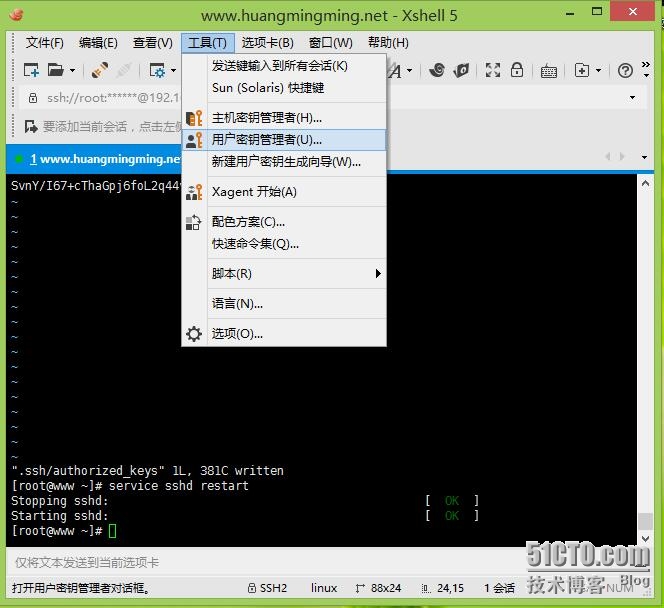

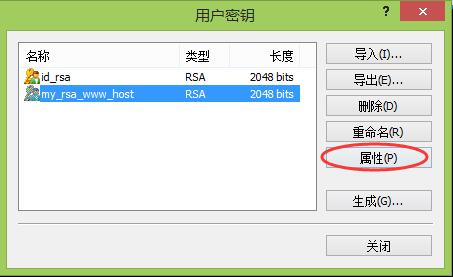

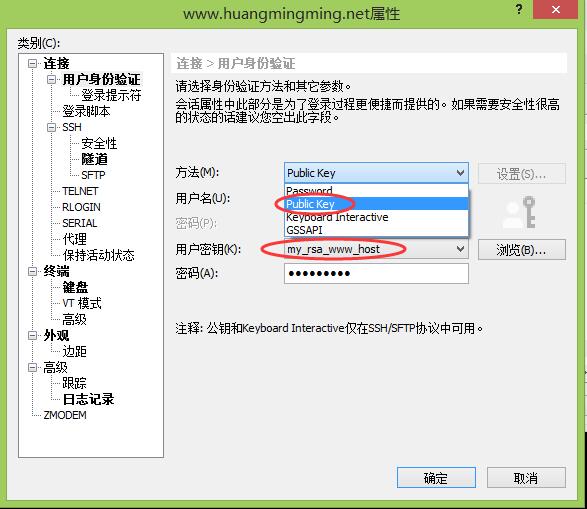

三、配置Xshell使用密鑰認證方式登錄linux服務器

1、打開一個Xshell,選擇Public Key,輸入用戶名,用戶密鑰選擇第一步創建的密鑰,密碼是用戶密鑰加密的密碼。

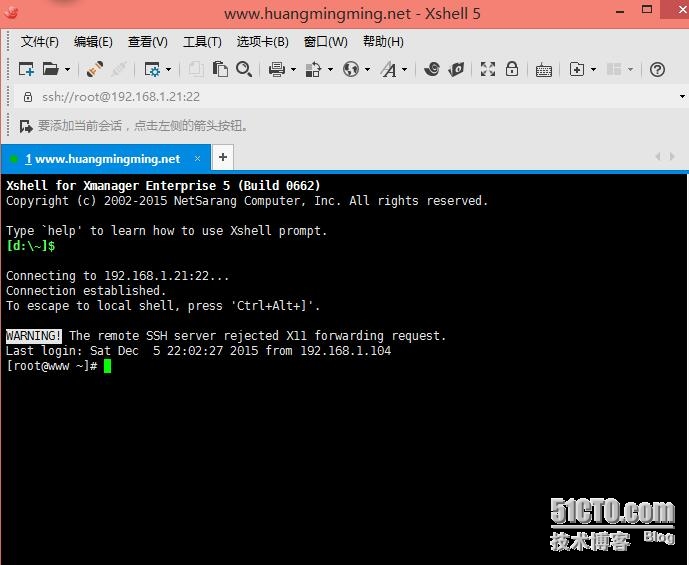

2、認證並登錄成功