Nessus這是一個漏洞掃描的安全工具,剛開始我接觸是奔着漏洞掃描來學習安全相關的程序,以至於後來慢慢的發現了這個工具,我覺得它更像一款掃描工具,給定主機之後,他能根據我們設置的策略去針對性的發現潛在的威脅與漏洞,並且給出與此相關的安全解決方案鏈接,令我失望的是,我原以爲能像windows那樣掃描到威脅之後能自己通過工具一鍵修復,看來我還是太單純了,好了,把我的想法分享一下吧

!!!安裝方面

這個我覺得應該是比較簡單了,因爲我們只需要到官方網站下載他的RPM包

[root@Nessus ~]# rpm -ivh Nessus-6.11.2-es6.x86_64.rpm warning: Nessus-6.11.2-es6.x86_64.rpm: Header V4 RSA/SHA1 Signature, key ID 1c0c4a5d: NOKEY Preparing... ########################################### [100%] package Nessus-6.11.2-es6.x86_64 is already installed [root@Nessus ~]#

下載鏈接:https://www.tenable.com/products/nessus/select-your-operating-system

根據自己的系統類型進行下載,我這裏用的是CentOS6.5

【啓動服務】service nessusd start

【端 口】8834

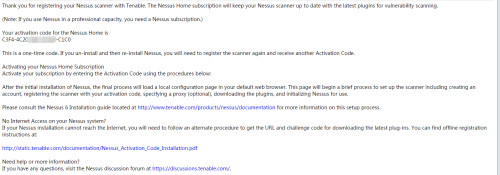

!!!註冊碼的獲取

Nessus是收費的產品,類似的好像有一款開源的Openvas,但我沒有進行研究,對於Nessus來說要使用它需要申請試用,在官網註冊後Nessus官方會給註冊的郵箱發送一封E-Mail,裏面攜帶了註冊碼,該註冊碼可以進行掃描

註冊鏈接:https://www.tenable.com/products/nessus/nessus-professional/evaluate

!!!啓動服務

[root@Nessus ~]# netstat -tunlp|grep 8834 tcp 0 0 0.0.0.0:8834 0.0.0.0:* LISTEN 1526/nessusd tcp 0 0 :::8834 :::* LISTEN 1526/nessusd [root@Nessus ~]#

在註冊碼拿到以後,啓動Nessus的服務,默認啓動後服務器會使用8834提供服務,所以我們可以訪問進行使用

初次訪問web界面後三個階段:

1、設置賬號和密碼

這個階段設置的賬號和密碼是用來登陸web平臺的驗證賬戶和密碼,需要記錄

2、安裝插件

默認設置完賬號密碼會進入安裝階段,這個階段會有些漫長,我不知道有什麼方案可以避免與否,但是我是通過漫長等待進行使用的

3、登陸

驗證用戶是自己設置的賬戶和密碼

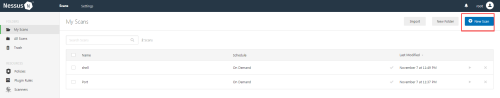

使用階段:

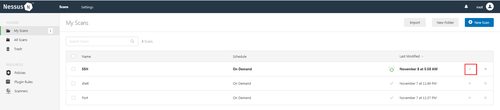

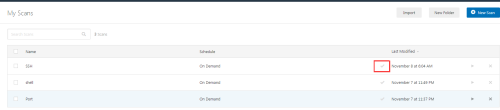

添加一個掃描器

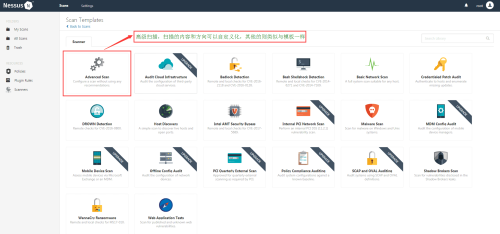

高級掃描器

##由於是試用版,很多標記【UpGrade】模板和插件我都無法使用,需要升級到專業版

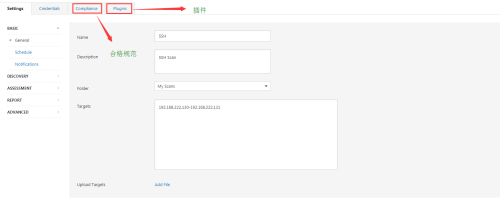

配置掃描器

高級掃描器配置上會有一些繁瑣,但是能更好的針對性的去掃,具體的需要安裝好進行細細的研究

開始掃描

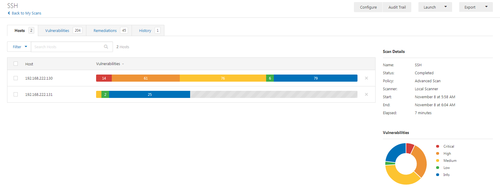

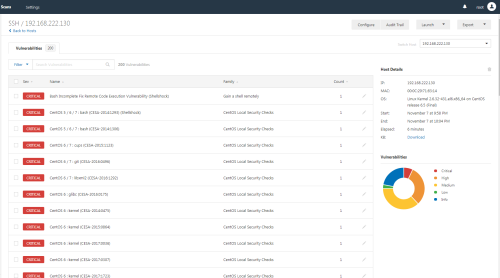

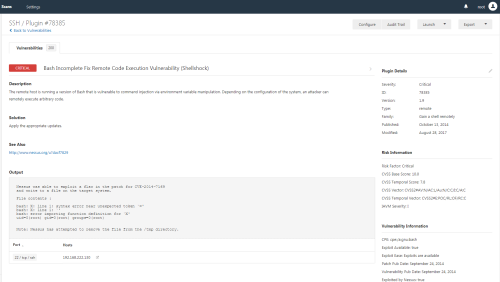

完成後,點擊進去就可以看到詳細信息呢

點擊可以看到關於漏洞的建議修復的信息

好了,就說到這吧,很詳細的就要靠我們一起去摸索了,學習是割不斷摸索的過程,很多信息沒有辦法寫的很詳細,儘量大家發散思維去學習吧!!!