Active Directory 權限管理服務 (AD RMS) 是一種信息保護技術,它與支持 AD RMS 的應用程序協同工作,以防止在未經授權的情況下使用數字信息(無論是聯機和脫機,還是在防火牆內外)。AD RMS 適用於需要保護敏感信息和專有信息(例如財務報表、產品說明、客戶數據和機密電子郵件消息)的組織。AD RMS 通過永久使用策略(也稱爲使用權限和條件)提供對信息的保護,從而增強組織的安全策略,無論信息移到何處,永久使用策略都保持與信息在一起。AD RMS 永久保護任何二進制格式的數據,因此使用權限保持與信息在一起,而不是權限僅駐留在組織網絡中。這樣也使得使用權限在信息被授權的接收方訪問(無論是聯機和脫機,還是在防火牆內外)後得以強制執行。AD RMS 可以建立以下必要元素,通過永久使用策略來幫助保護信息:

受信任的實體。組織可以指定實體,包括作爲 AD RMS 系統中受信任參與者的 個人、用戶組、計算機和應用程序。通過建立受信任的實體,AD RMS 可以通過將訪問權限僅授予適當的受信任參與者來幫助保護信息。

使用權限和條件。組織和個人可以指定定義了特定受信任實體如何可以使用受權限保護的內容的使用權限和條件。讀取、複製、打印、保存、轉發和編輯的權限都是使用權限。使用權限可以附加條件,例如這些權限何時過期。組織可以阻止應用程序和實體訪問受權限保護的內容。

加密。加密是通過使用電子密鑰鎖定數據的過程。AD RMS 可加密信息,使訪問建立在成功驗證受信任實體的條件之上。一旦信息被鎖定,只有在指定條件(如果有)下授予了使用權限的受信任實體可以在支持 AD RMS 的應用程序或瀏覽器中對信息解除鎖定或解密。隨後應用程序將強制執行已定義的使用權限和條件。

具體可以參考:

https://technet.microsoft.com/zh-cn/library/cc772403.aspx

本次系列文章來討論如何結合ADRMS保護exchange 2016郵件通訊。

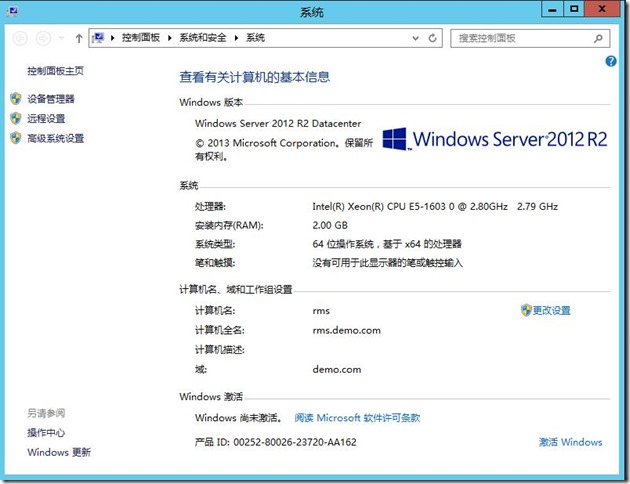

(一)準備操作系統

本次我們部署RMS使用的系統是Windows server 2012 R2操作系統。加入到了demo.com測試域中。

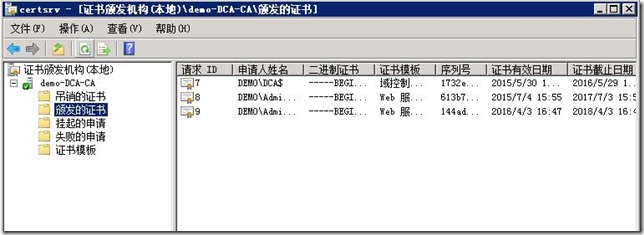

(二)證書服務器準備

這裏我使用內網的私有CA,該CA在測試環境中並置在DC服務器上,生產環境建議CA和DC分開部署。

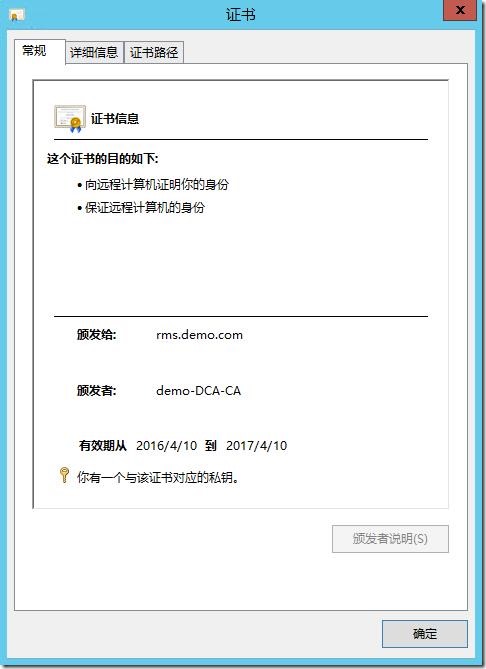

爲RMS服務器申請一張專用的計算機證書。

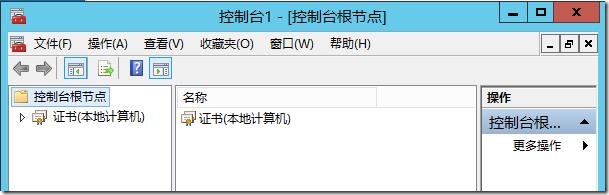

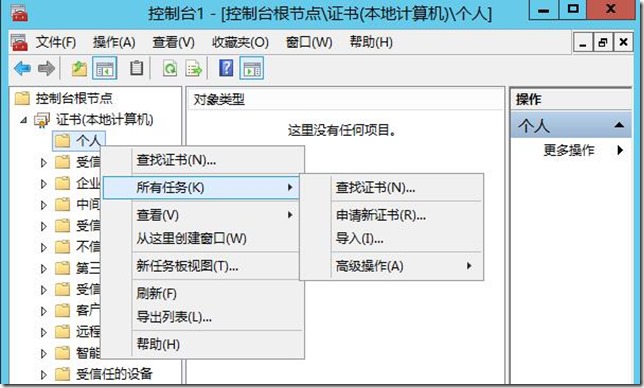

登錄到RMS服務器,使用MMC加載證書控制檯進行申請。

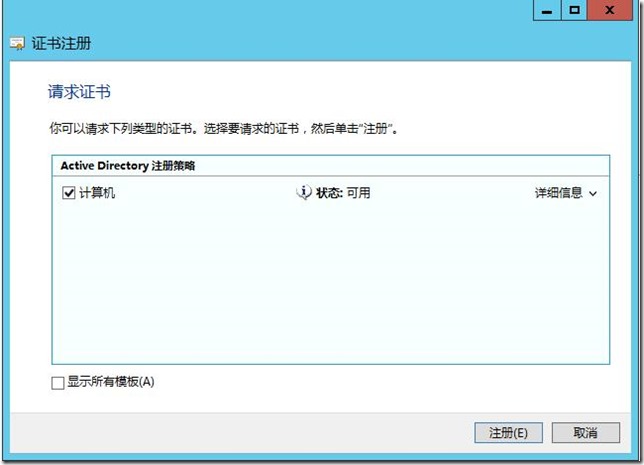

選擇申請證書。

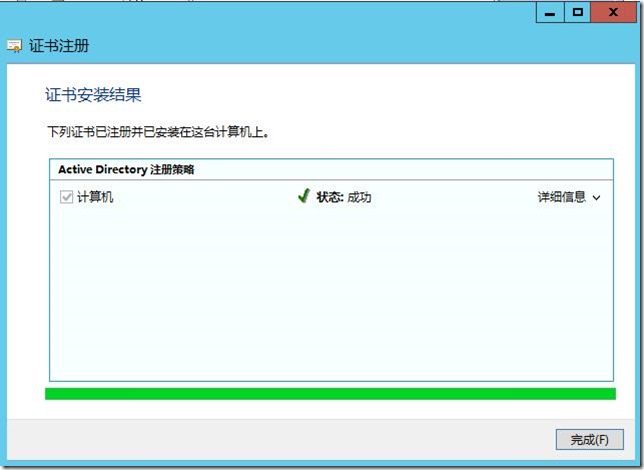

完成後,如圖。

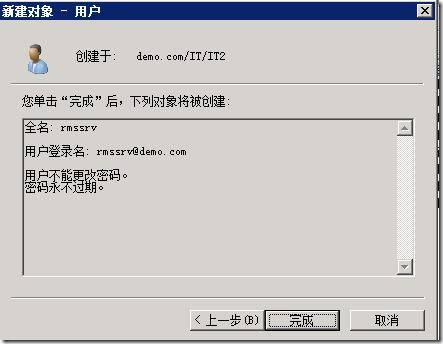

(三)RMS服務賬戶準備

生產環境建議爲RMS創建單獨的服務賬戶。如果RMS和DC是分開部署的,只需要將服務賬戶加入到RMS服務器的本地管理員組中,權限是domain user即可。

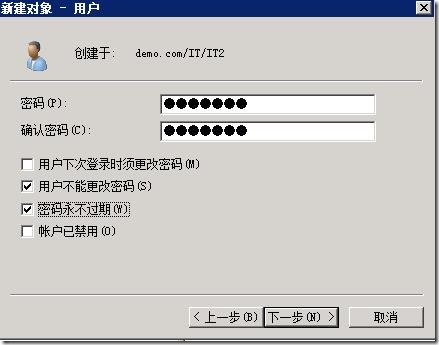

同時設置密碼永不過期,賬戶永不過期。

加入到RMS服務器的本地管理員組。