1. 簡述

Juniper產品支持Radius、Tacacs及本地Password認證。根據不同的用戶需求,3A服務器認證可能會結合域用戶、LDAP、RSA-Token等認證服務器進行綜合認證。此測試報告使用Juniper VSRX和Cisco ACS5.2驗證3A相關認證選項。

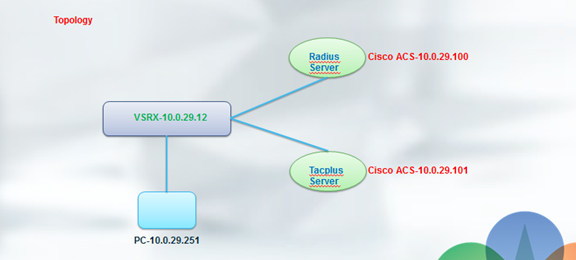

2. 測試拓撲

使用Vmware workstation 9 安裝Cisco ACS 5.2,分別加載兩臺Cisco ACS,一臺作爲Radius服務器,一臺作爲Tacplus-Server服務器,分別在不同的認證服務器上配置不同的帳號進行相關認證測試。

3. 測試配置

3.1. VSRX 配置

a. 配置3A服務器認證順序:

set system authentication-order radius

set system authentication-order password

set system authentication-order tacplus

b. 配置Radius和Tacplus-Server:

set system radius-server 10.0.29.100 port 1812

set system radius-server 10.0.29.100 secret "$9$BHgRcl8X-24ZX7i."

set system radius-server 10.0.29.100 timeout 3

set system radius-server 10.0.29.100 source-address 10.0.29.12

set system radius-server 10.0.29.101 secret "$9$AwJmuBElK8db2KMJD"

set system radius-server 10.0.29.101 source-address 10.0.29.12

set system tacplus-server 10.0.29.101 secret "$9$ahGjqTz6uORz3yK"

set system tacplus-server 10.0.29.101 source-address 10.0.29.12

c. 配置遠程認證用戶:

set system login user op uid 2003

set system login user op class super-user

set system login user remote uid 2000

set system login user remote class super-user

3.2. Radius Server配置

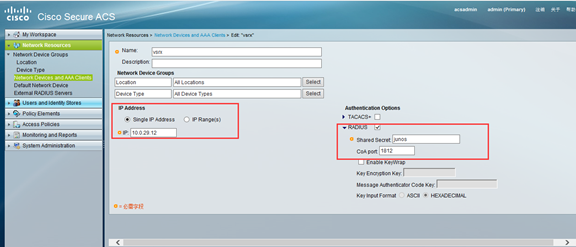

a. 定義網絡設備描述及AAA客戶端,可以根據需求明確指定客戶認證端的IP地址或範圍,配置Radius認證密鑰及端口號

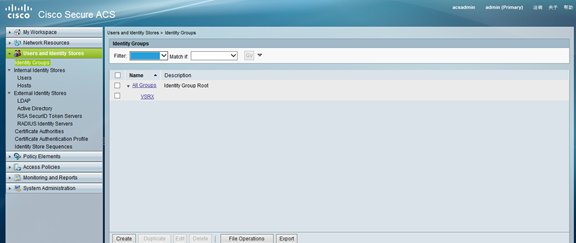

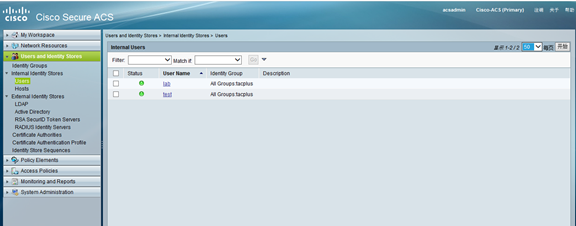

b. 定義Group組,新建”VSRX” Group組,新建一個”junos”用戶並關聯到Group組中。

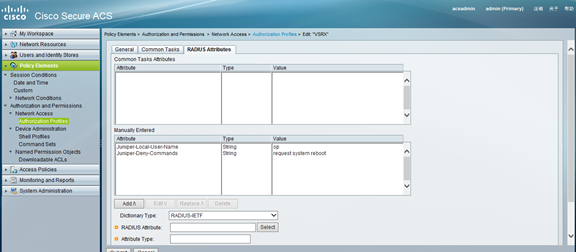

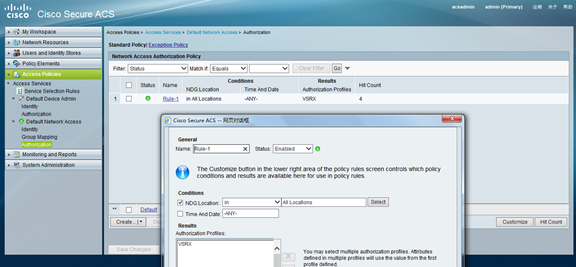

c. 定義認證和權限操作,根據以下圖示,對於通過Radius Server認證的用戶進行權限及本地用戶名的限制。

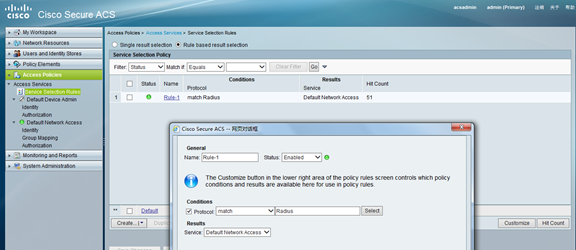

d. 定義訪問文件,新建一個服務選擇角色,匹配Radius認證並開啓網絡訪問

e. “網絡服務訪問”塊區對訪問的用戶進行授權關聯

f. 基本的Radius認證服務配置已完成。

3.3 Tacplus-Server配置

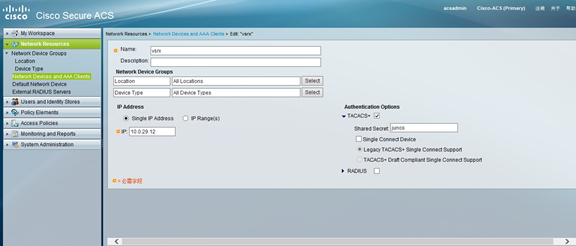

a. 配置網絡設備作爲3A客戶端,並配置對應的IP地址和認證密鑰

b. 定義認證Group組及創建認證用戶

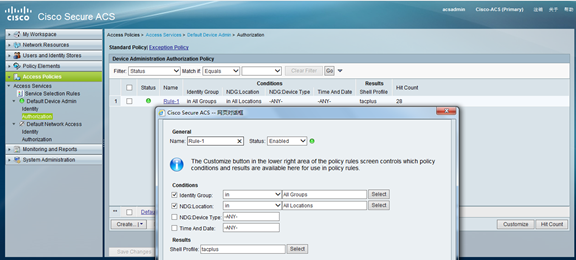

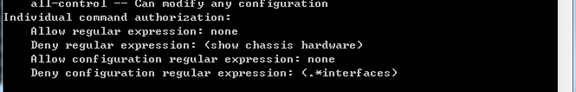

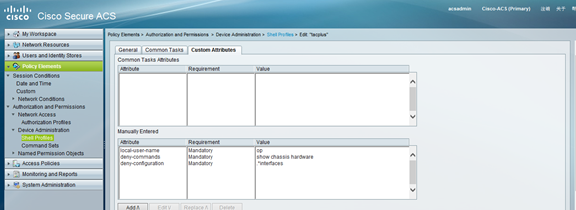

c. 定義tacplus的Policy參數屬性,關聯Juniper對應的Local-user-name及Deny-commands和configuration

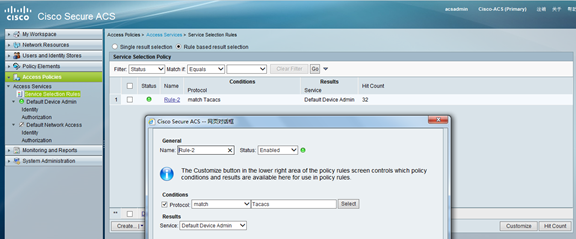

d. 創建服務角色應用,匹配Tacacs協議

e. 創建默認的”設備管理”Shell文件,並關聯到對應的Policy參數中定義的Shell文件

f. 至此Tacacs服務器基本配置參數完成。

Note: 關於Radius及Tacacs中對命令授權控制的具體參數,需參考相關的文檔對不同的用戶權限進行調整控制。

4. 測試內容

4.1 Radius認證登錄

從第三章節”測試配置中”,用戶junos可用來驗證Radius認證登錄測試-VSRX-10.0.29.12。

1. 使用Junos用戶登錄VSRX-10.0.29.12

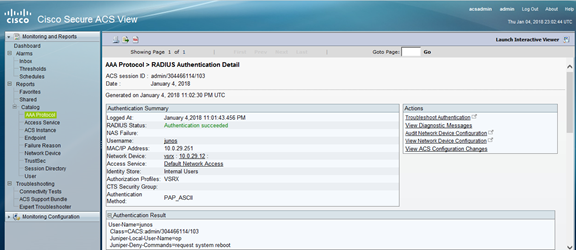

2. 登錄Radius查看用戶junos登錄信息

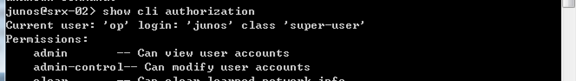

3. 查看用戶junos的授權命令

4. 登錄ACS查看Radius用戶junos授權記錄

5. 根據不同的用戶需求,配置不同的授權命令。

4.2 Tacacs認證登錄

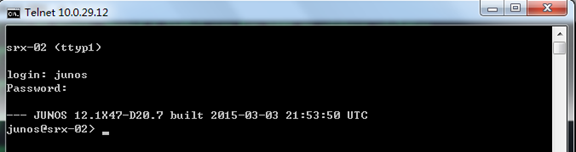

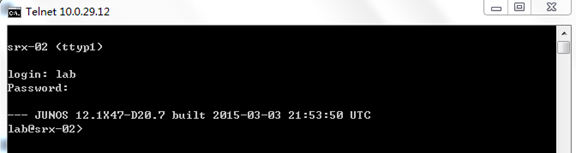

從第三章節”測試配置”中,用戶lab、test,通過PC端登錄防火牆VSRX-10.0.29.12,使用lab和test帳號對Tacacs進行認證測試。

1. 使用Lab登錄VSRX-10.0.29.12

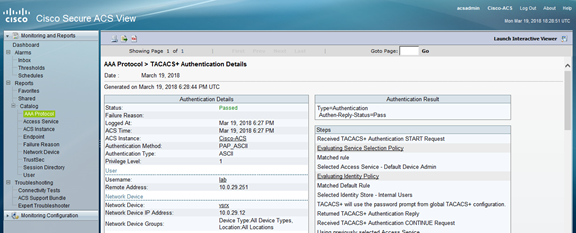

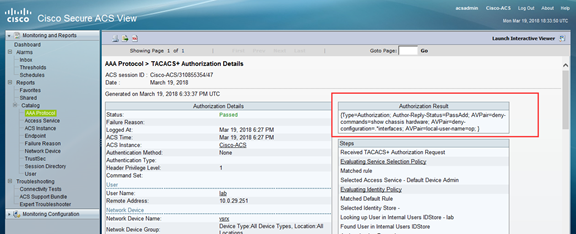

2.登錄ACS,查看Tacacs登錄認證記錄

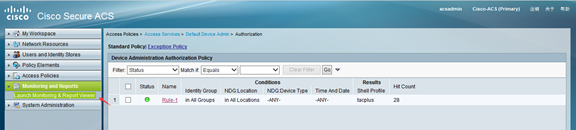

單擊” Launch Monitoring & Report Viewer“

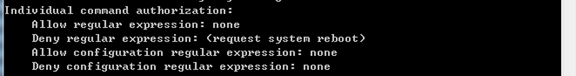

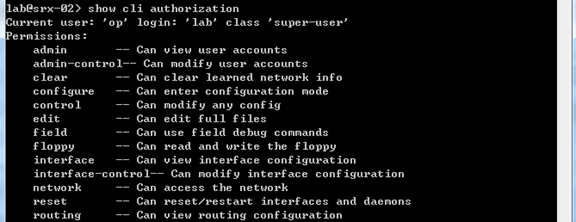

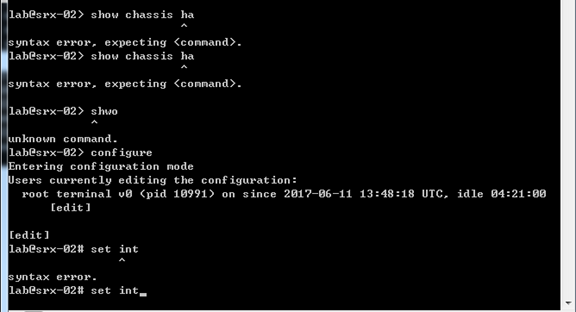

3. 查看用戶授權命令,用戶Lab使用”op”進行登錄,登錄用戶爲lab,對用戶權限進行控制之後,無法正常查看Hardware信息及使用Set或Edit命令去配置Interfaces接口內容。

4. 登錄ACS查看授權信息

5. 測試結果

通過測試Junos配置Radius或Tacacs認證服務器時,可根據不同的用戶授權不同的操作命令,當Junos配置二個認證服務器(Radius和Tacacs)時,用戶將根據認證順序進行認證,若配置兩個Radius或Tacacs服務器時,將依據Junos中關於Radius或Tacacs的配置順序進行認證。 若需要對不同的用戶進行明細的命令授權操作或增加審計則需要再細化操作配置。