先簡單說下華爲路由器域間防火牆的一些基本特性:

- 狀態化防火牆(簡單說就是高級別訪問低級別會記錄狀態)

- AR系列可以設置16種區域安全級別0-15,15保留給Loca區域使用

- 位於兩個不同級別的安全區域,低級別的默認不能主動訪問高級別區域

- 如果高級別區域主動訪問低級別的區域,防火牆會記錄一個狀態,通常由五元組(協議、源目端口和IP)構成

- 收到的數據先匹配域間防火牆安全策略,安全策略沒有匹配的,再匹配狀態

- 由於這種狀態化的機制實現A能隨時訪問B,B卻需要A主動訪問時才能訪問

- 高級別流向低級別區域的數據方向爲Outbound

- 低級別流向高級別區域的數據方向爲Inbound

- 域間防火牆默認策略

packet-filter default deny inbound

packet-filter default permit outbound

接下來看一個實例加深理解

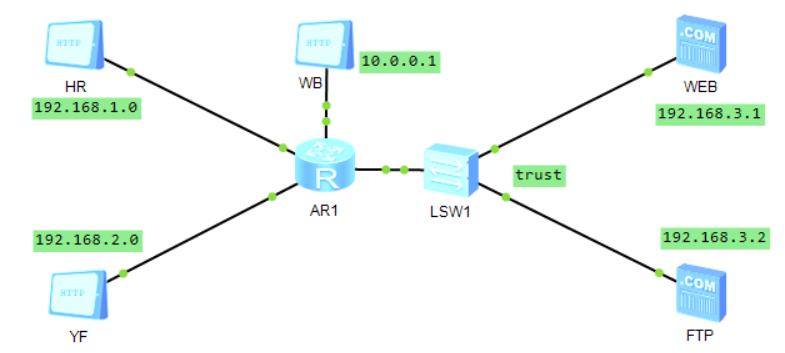

實驗拓撲:

需求:- HR(人力資源)與YF(研發)不能互訪

- HR隨時可以但只能訪問WEB和FTP

- YF只能在上班時間能訪問FTP

- WB(外部)只能訪問WEB

配置:

各接口IP配置此處省略

1.創建安全區域並指定安全級別

firewall zone HR

priority 12

firewall zone YF

priority 10

firewall zone trust #trust爲web與ftp服務器所在區域

priority 14

firewall zone WB

priority 8

2.將接口加入相應安全區域

interface Vlanif1

ip address 10.0.0.254 255.255.255.0

zone WB

interface GigabitEthernet0/0/0

ip address 192.168.1.254 255.255.255.0

zone HR

interface GigabitEthernet0/0/1

ip address 192.168.2.254 255.255.255.0

zone YF

interface GigabitEthernet0/0/2

ip address 192.168.3.254 255.255.255.0

zone trust

3.創建ACL

先定義YF研發部工作時間

time-range YF-working 08:00 to 17:00 working-day

acl number 2000

description deny-HR-to-YF #禁止HR訪問YF

rule 10 deny source 192.168.1.0 0.0.0.255

acl name HR-trust 3000 #只允許HR訪問web和ftp服務

rule 10 permit tcp source 192.168.1.0 0.0.0.255 destination-port eq www

rule 20 permit tcp source 192.168.1.0 0.0.0.255 destination-port eq ftp

acl name YF-trust 3001

rule 30 permit tcp source 192.168.2.0 0.0.0.255 destination-port eq www

rule 40 permit tcp source 192.168.2.0 0.0.0.255 destination-port eq ftp time-range YF-working #定義基於時間的ACL

acl name WB-trust 3002

rule 5 permit tcp source 10.0.0.0 0.0.0.255 destination-port eq www

4.啓用路由器域間防火牆並實施ACL

firewall interzone HR YF

firewall enable

packet-filter 2000 outbound

firewall interzone trust HR

firewall enable

firewall interzone trust WB

firewall enable

packet-filter 3002 inbound

firewall interzone trust YF

firewall enable

packet-filter 3001 inbound

到這裏,所有需求都已經實現

總結如下:

由於域間防火牆的特性,它自動拒絕了所有從低級別區域主動訪問高級別區域的流量,因此,我們只需要明確指出哪些流量該放行就ok