目錄

軟件環境

Windows 08R2 Enterprise

AD服務

Active Directory域服務

ADDS(Active Directoory Domain Server)可以提供用於組織、管理與控制網絡資源的各種強大功能。目錄能夠讓我們更加簡便的去查找所需要的信息。而AD中的目錄則是用來存儲用戶賬號、計算機賬號等對象,存儲這些賬號的位置我們稱之爲目錄數據庫。AD是一個命名空間,而ADDS則負責命名空間中的目錄數據庫的存儲和增刪查改功能。AD域最大的作用在於對登錄用戶的集中管理,AD域內註冊的用戶,可以在域內任意一臺計算機中通過賬號驗證來實現登錄,而不需要在每一臺計算機的SAM中都註冊用戶信息。

下面是一些關於AD的概念。

命名空間:是一塊區域,在這個區域中,我們可以利用某個名字來查看相對應的信息。在ADDS中的AD就是一個命名空間。通過AD,我們可以通過一個對象的名稱來查找相關的素有信息。

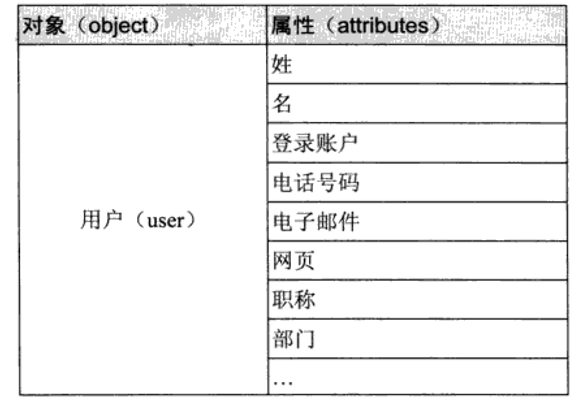

對象和屬性:AD內的資源是以對象的形式存在的,所以AD中有許多不同類型的對象,而對象又是通過屬性來描述其特徵,也就是說對象本身是一些屬性的集合。

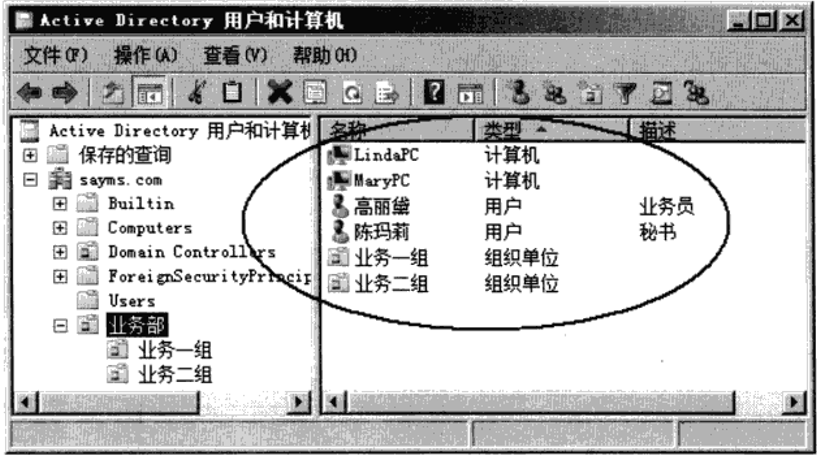

容器和組織單位:容器與對象相似,不同之處在於容器可以含有若干個不同的對象,也可以含有其他容器。而組織單位是一個特殊的容器,具有組策略的功能。

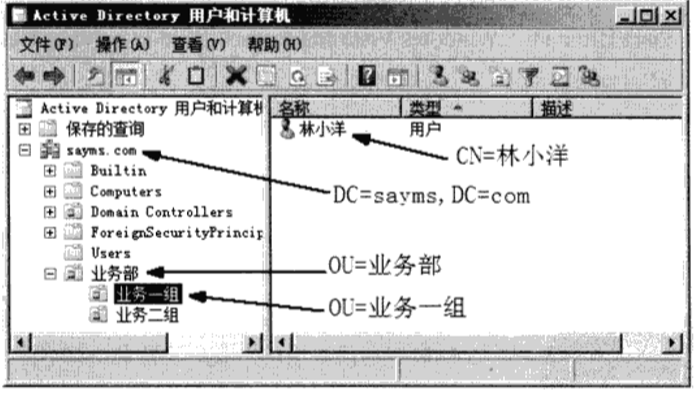

組織單位示例:

在ADDS中以層次結構,將對象、容器、組織單位組合到一起,並存儲到AD數據庫內。

信任:兩個域之間必須創建信任關係,纔可以訪問對方域內的資源。而一個新的域被加入到域樹後,這個域會自動的信任其上一層的父域,同時父域也會自動的信任這個新的子域。這種信任的雙向傳遞性是自動建立的,會通過kerberos來實現。當一個新域加入到域樹後,它會自動的雙向傳遞信任域樹內的所有域。只要給予新域一些適當的權限,這個新域內的用戶就可以訪問其他域內的資源。

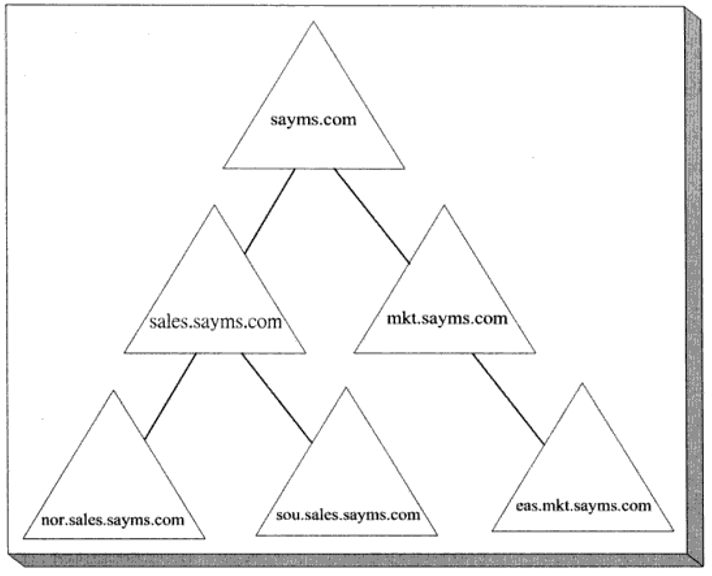

域樹:域樹可以包含有多個符合DNS域名空間命名規則的域,在域樹內的所有域共享了一個AD數據庫,但是在這個AD數據庫中,每一個域內只存儲了屬於該域的數據。

林:林是由一個或多個域樹組成的,每一個域樹都有屬於自己的命名空間。在創建林時,域與域之間會發生信任的雙向傳遞。林內的每一個域或域內的用戶只要擁有一定的權限就可以訪問整個林內的資源。也可以到林中任何一臺計算機登錄。

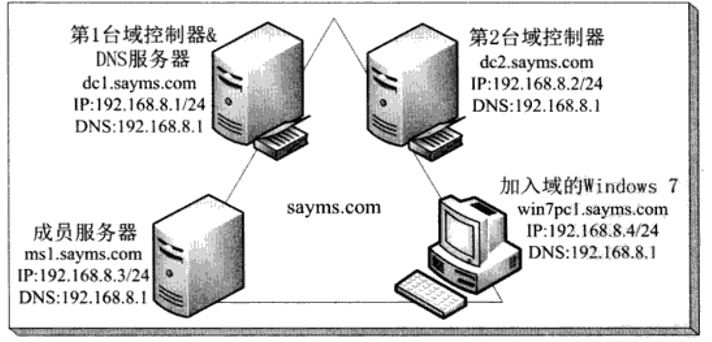

域控制器:ADDS的目錄數據存儲在域控制器內,一個域內可以有多臺域控制器(實現HA和LB),它們各種存儲這一份完全相同的AD數據庫。當用戶在域內的某一臺計算機登錄時,會由其中一臺域控制器來驗證用戶的登錄信息,若通過驗證則可以完成登錄。必須創建ADDS的域控制器,才能夠使用ADDS目錄服務與數據庫。

成員服務器:服務器級別的計算機加入到域後被稱爲成員服務器,成員服務器不負責登錄用戶信息的驗證,而是需要通過ADDS來審覈的計算機。如果一個服務器不加入到AD域的話被稱之爲獨立服務區器,這是它們會使用本地安全數據庫(SAM)來驗證登錄用戶賬號。

全局編錄:在域樹內的所有域都共享同一個AD數據庫,但是在AD數據庫中的數據卻是分散到各個域內的,每一個域只存儲其自身的數據。這樣會不便於查找別域的資源,而全局編錄就是爲了避免這個問題。在全局編錄中存儲了林內所有域中的所欲對象的部分屬性,而這部分屬性通常是用於搜索此對象的。例如:賬號名稱、UPN、電話號碼等唯一的標識。有了全局編錄不管用戶存在那一個域中,都可以很快捷的查找其他域內的資源。

目錄分區類型

1. 架構目錄分區:存儲着整個林內所有的對象數據,也存儲着如何創建這些對象的規則,整個林共享着同一個架構目錄分區。

2. 配置目錄分區:存儲着整個ADDS的結構。例如:有那個域、有那個站點、有那個域控制器等。整個林共享同一個架構目錄分區。

3. 域目錄分區:存儲着該域相關的對象信息。每一域各自擁有一個唯一的域目錄分區。

4. 應用程序目錄分區:這是由應用程序所創建的,其內存儲着與應用程序相關的數據。例如:當我們部署DNS服務器,所創建的DNS區域在AD中繼承時,則DNS服務器會在AD數據庫中創建應用程序目錄分區用於存放該區域的資源記錄。

站點:是由一個或數個IP子網所組成的。一般站點都是LAN(局域網)內的計算機。

AD與DNS的關係:域控制器需要將自己註冊到DNS服務器中,以便其他的計算機可以通過DNS解析服務來找到這臺域控制器從而實現登錄信息驗證,而且此DNS服務器最好支持動態更新功能。所以AD服務需要有DNS服務的支撐,否則也可以通過修改Hosts來實現上述的功能。

AD與LDAP的關係:LDAP是一種用來訪問AD數據庫的目錄服務協議,ADDS會通過LDAP名稱路徑來表示對象在AD數據庫中的位置,以便用它來訪問AD數據庫內的對象。LDAP的名稱路徑包括有DN、RDN。

1. DN是AD數據庫內的完整路徑,下面是一個例子:

林小洋是一用戶賬號,其DN爲:CN=林小洋、OU=業務一組、OU=業務部、DC=sayms、DC=com 。其中DC表示DNS域名中的組件,OU表示組織單位,CN表示普通名稱。

整個DN表示:用戶林小洋的賬號存儲在sayms.com\業務部\業務一組的路徑下。

2. RDN它是在DN完整路徑中的部分路徑,例如上面的DN中,CN=林小洋就是RDN

AD的應用

創建ADDS域

創建ADDS域後,就可以通過ADDS的強大功能來更容易、更有效率的管理網絡。在創建ADDS域前需要先安裝一臺AD服務器,再將其升級爲域控制器。

使用Windows窗口來創建ADDS域控制器

準備工作:

1.選擇一個DNS域名

2.準備一臺用來支撐ADDS的DNS服務器

- 支持SRV日誌,域控制器會將自己註冊到DNS服務器的SRV日誌中

- 支持動態更新

- 支持區域傳送

- 關閉快速傳送,因爲有一些DNS服務區並不支持此功能

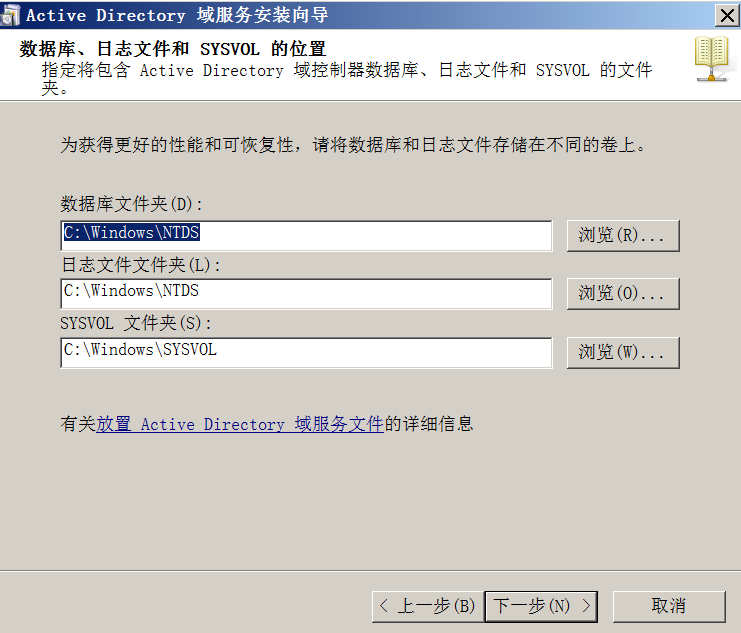

3.選擇AD數據庫的存儲位置

- AD數據庫:用來存儲AD對象

- 日誌文件:存儲AD數據庫的變動日誌

- SYSVOL文件夾:用來存儲域文件夾

Step1:搭建DNS服務器

當我們將服務器升級成爲域控制器時,會讓系統自動在該服務器中安裝DNS服務角色,並且系統還會自動在DNS服務器中創建一個支持ADDS的區域。該區域也會自動開啓安全動態更新。

具體的DNS安裝和使用,點這裏

Step2:使用Windows窗口開創建第一個域控制器

將DNS服務器升級成爲域控制器,即安裝AD域服務。而且因爲這是服務器上的第一臺域控制器,所以本次升級會同時完成下列操作:

1.新建一個林

2.新建一個域樹

3.新建域樹中的一個域

4.新建此域中的第一臺域控制器

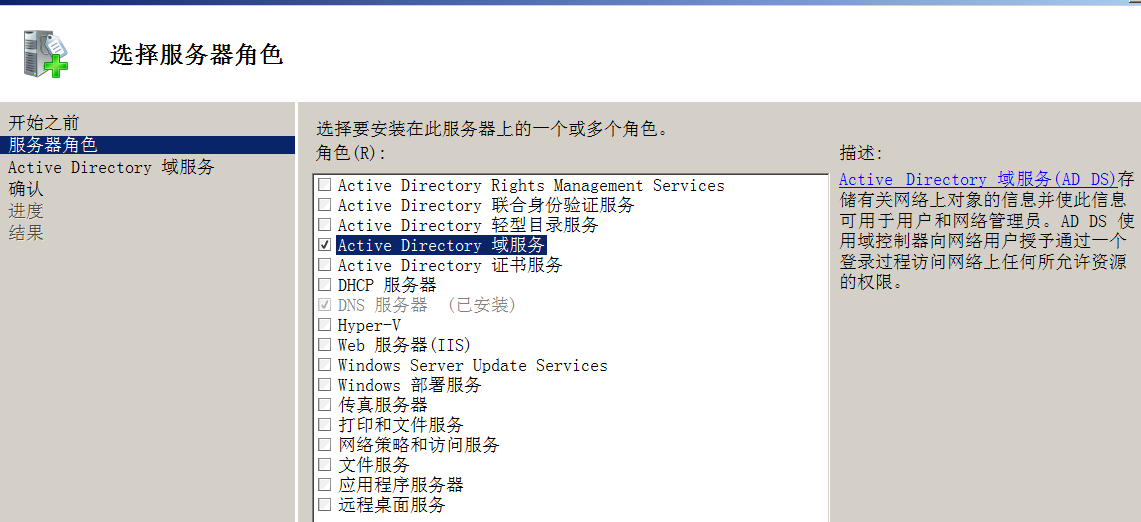

在服務器管理器中添加AD域服務角色,並完成安裝。

Step3:點擊運行AD域服務安裝嚮導

Step4:選擇使用高級設置,點擊下一步

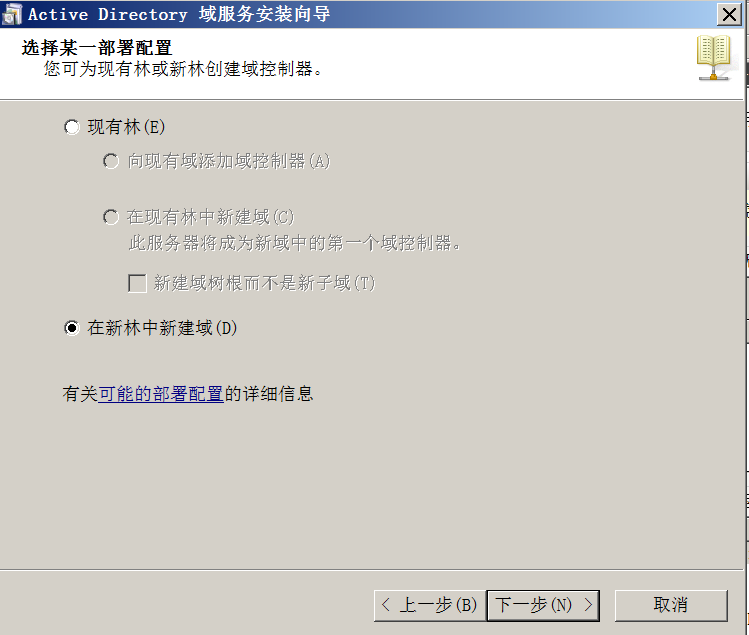

Step5:選擇在新林中創建域

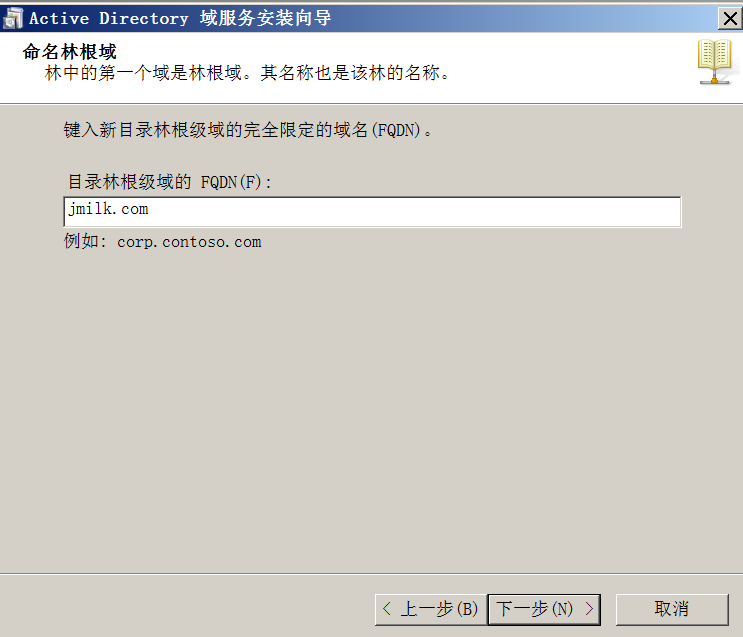

Step6:輸入新建域的域名,也可以填入DNS已有域的域名。我這裏填寫DNS服務器中已有得到jmilk.com二級域

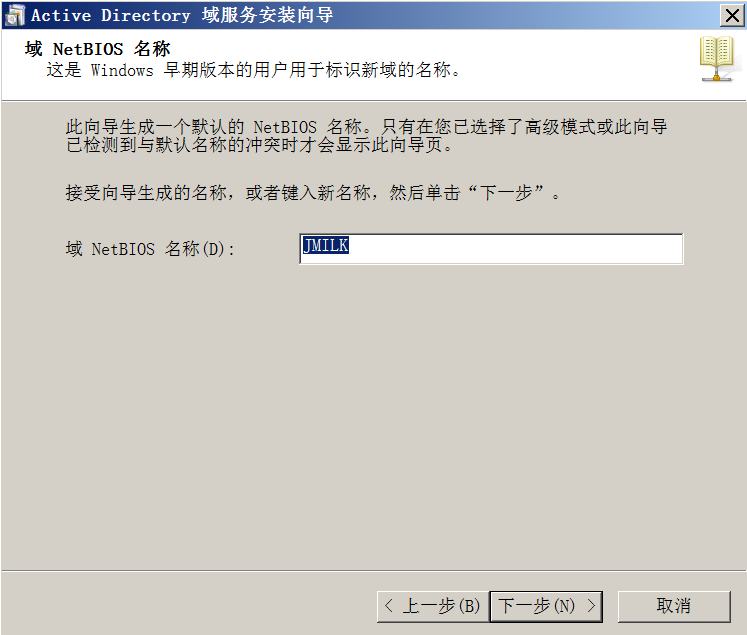

Step7:安裝嚮導會自動的要求設置一個NetBIOS格式的域名,爲了一些舊版本的服務器能夠通過NetBIOS來訪問此資源。名字不區分大小寫。

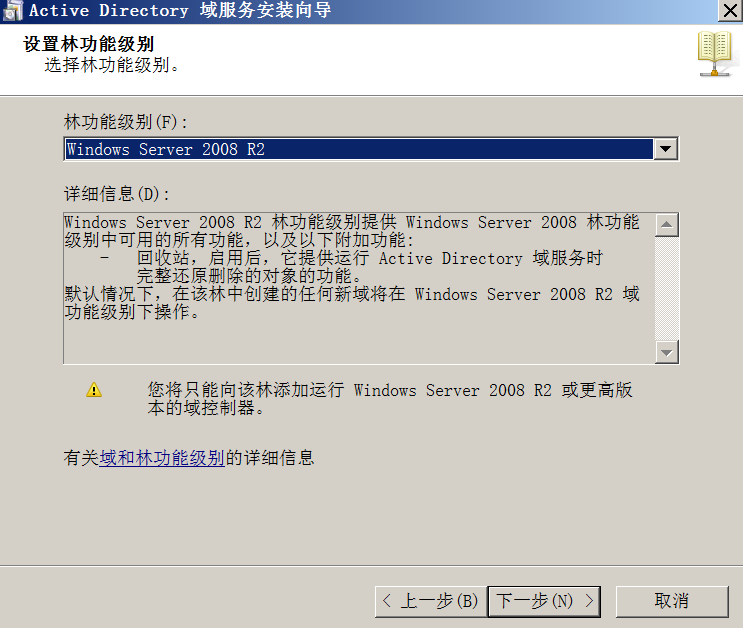

Step8:選擇 Windows Server 2008 R2的林功能級別

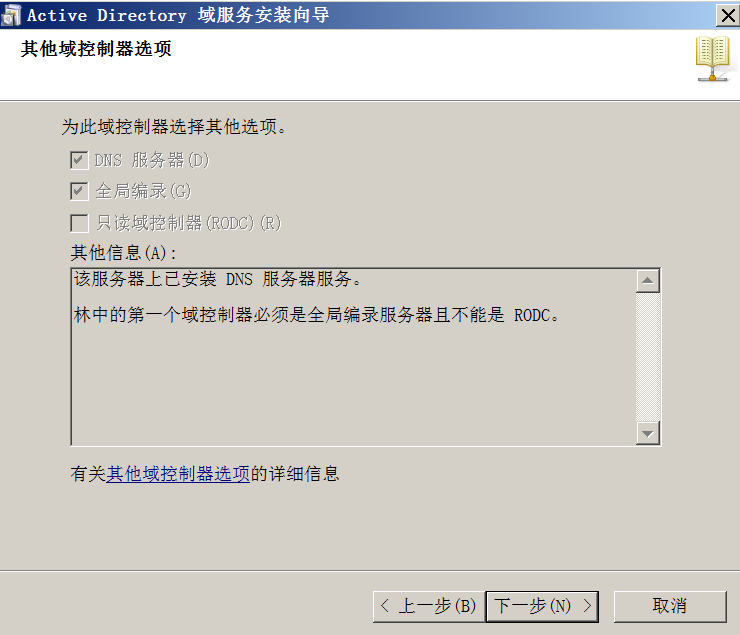

Step9:如果已經在服務器上安裝過DNS的話,直接下一步。否則,需要安裝DNS服務器。而且第一臺域控制器會具有全局編錄的功能。

Step10:選擇存放AD數據庫的路徑

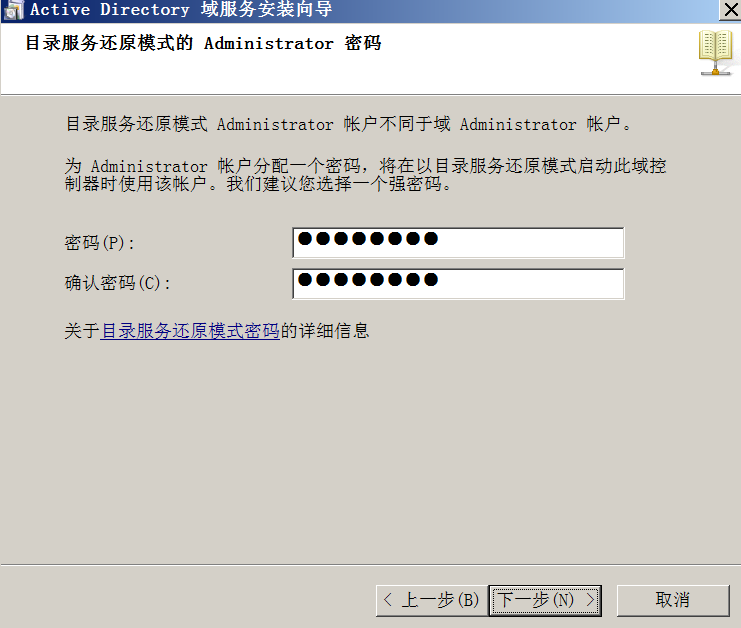

Step11:設置一個目錄服務還原密碼(強密碼),使用該密碼可以進入安全模式,在該模式下可以對AD進行修復。

Step12:下一步直到手動重啓服務。至此ADDS域控制器安裝完成。在完成域控制器的安裝後,會自動的將該服務器的用戶賬號轉移到AD數據庫中。

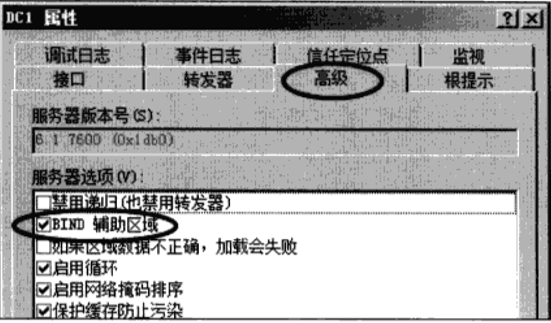

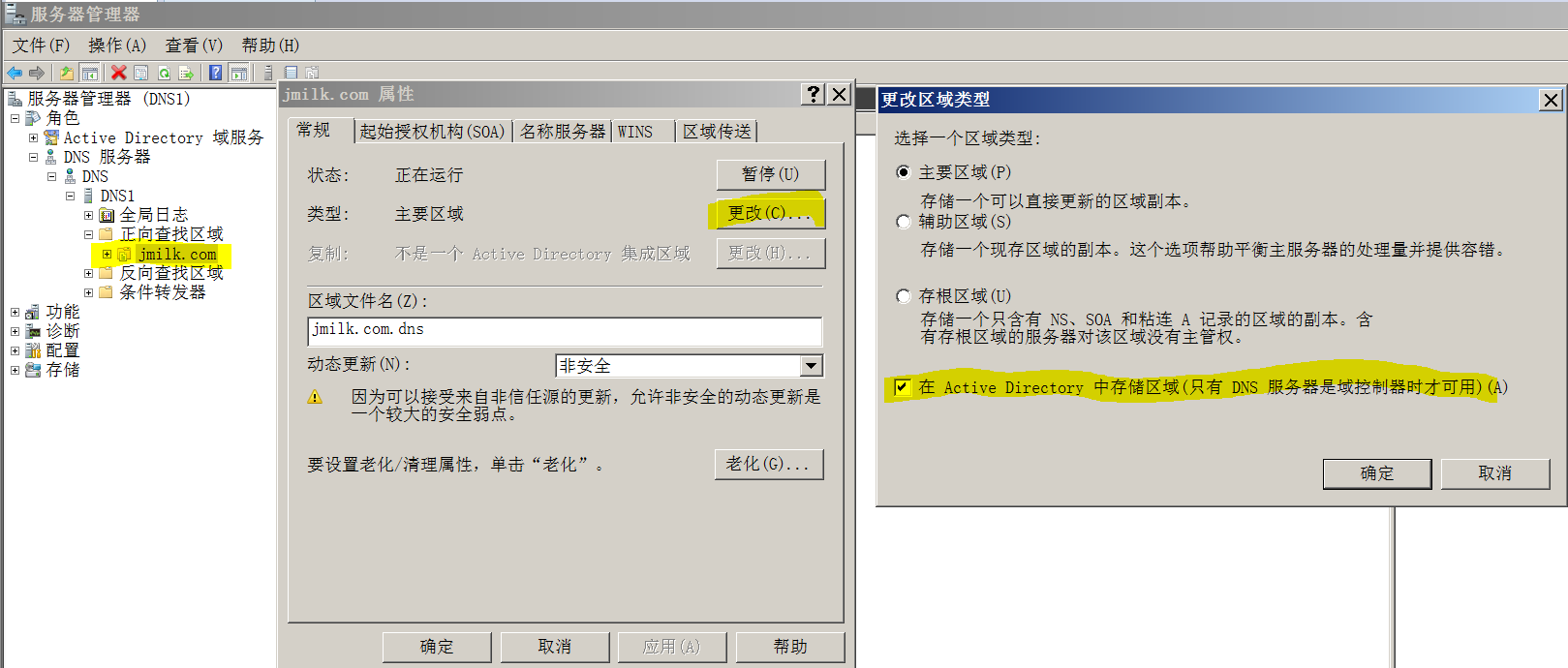

注意:如果在安裝ADDS域控制器之前已經安裝了DNS服務的話,需要在DNS服務對應的ADDS域中修改DNS域的類型。

這樣才能夠將ADDS域控制器和DNS域關聯

使用Powershell來創建ADDS域控制器

編輯Powershell代碼文件installADDS.ps1

dcpromo /unattend /InstallDns:yes /newDomain:forest /replicaOrNewDomain:domain /newDomainDnsName:jmilk.com /DomainNetbiosName:JMILK /forestLevel:4 /domainLevel:4 /createNDSDelegation:no /databasePath:"%SystemRoot%\NTDS" /logPath:"%SystemRoot%\NTDS" /sysvolpath:"%SystemRoot%\SYSVOL" /safeModeAdminPassword:fanguiju383.com /rebootOnCompletion:yes1

檢查ADDC域控制器是否安裝成功

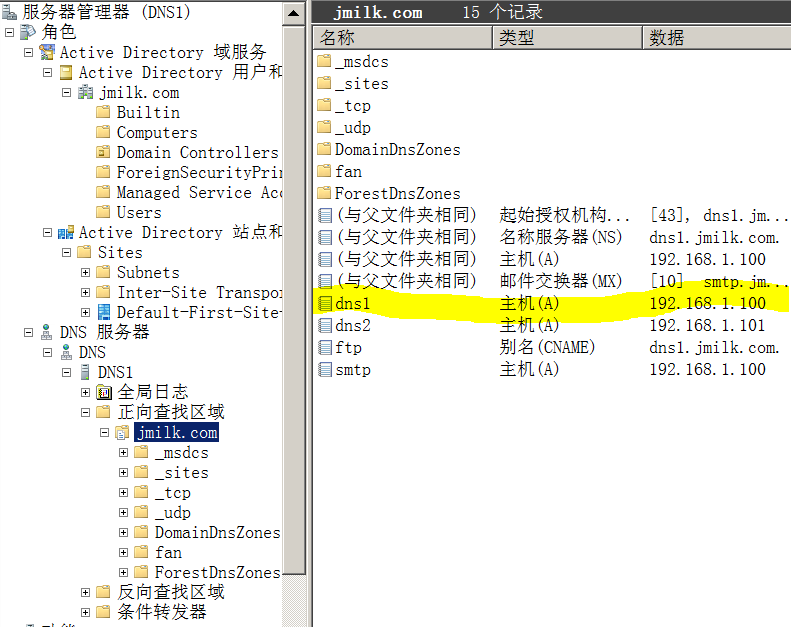

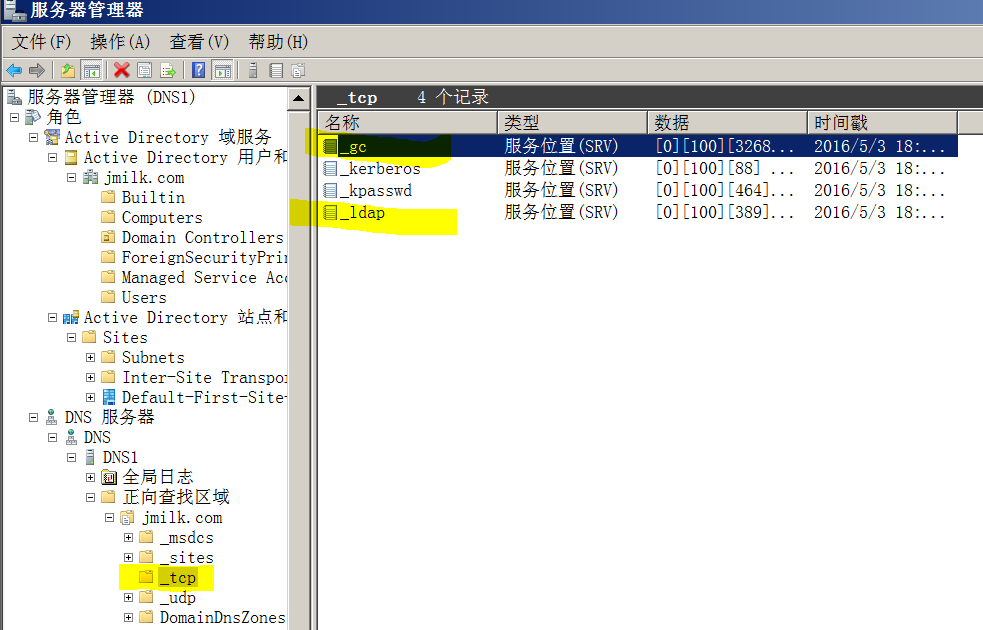

Step1:檢查DNS服務器內的日誌是否完整

查看DNS域jmilk.com是否存在ADDS域控制器所在的HOST的資源記錄。

Step2:檢查SRV日誌,如果域控制器成功註冊到DNS服務的話,會在jmilk.com域中看見_tcp、_udp的文件夾。

_tcp文件夾右方的數據類型爲服務位置(SRV)的_ldap記錄。表示dns1.jmilk.com已經成功註冊爲域控制器。_gc記錄表示dns1.jmilk.com爲全局編錄服務器。

注意:當DNS區域內存在這些記錄後,所有加入此域的計算機,就可以通過區域解析功能,來找到ADDC域控制器爲dns1.jmilk.com 。

使用nslookup來檢查SRV日誌:

如果使用nslookup指令能夠成功解析_ldap._tcp.dc._msdcs.jmilk.com

C:\Users\Administrator>nslookup DNS request timed out. timeout was 2 seconds. 默認服務器: UnKnownAddress: ::1> set type=srv > _ldap._tcp.dc._msdcs.jmilk.com服務器: UnKnownAddress: ::1_ldap._tcp.dc._msdcs.jmilk.com SRV service location: priority = 0 weight = 100 port = 389 svr hostname = dns1.jmilk.comdns1.jmilk.com internet address = 192.168.1.1001234567891011121314151617

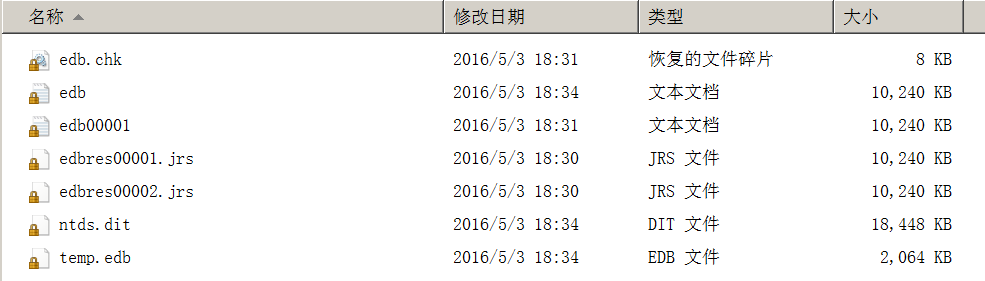

檢查AD數據庫存儲文件:

1. 運行:Run –> %systemroot%\ntds

圖中的ntds.dit文件就是AD數據庫文件,.log文件就是日誌文件(擴展名默認會隱藏)。

運行:Run –> %systemroot%\SYSVOL

查看存儲域的SYSVOL文件夾中是否有sysvol文件夾,並且sysvol文件夾和其子文件夾script都必須是共享文件夾。使用net share指令可以查看共享文件夾列表。

C:\Users\Administrator>net share 共享名 資源 註解 ---------------------------------------------------------------------- C$ C:\ 默認共享 IPC$ 遠程 IPC ADMIN$ C:\Windows 遠程管理 NETLOGON C:\Windows\SYSVOL\sysvol\jmilk.com\SCRIPTS Logon server share SYSVOL C:\Windows\SYSVOL\sysvol Logn server share1234567891011

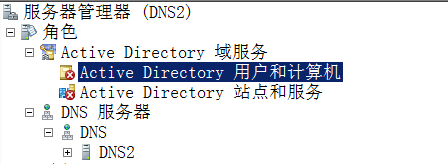

添加新的管理工具

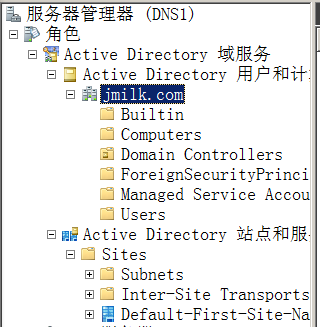

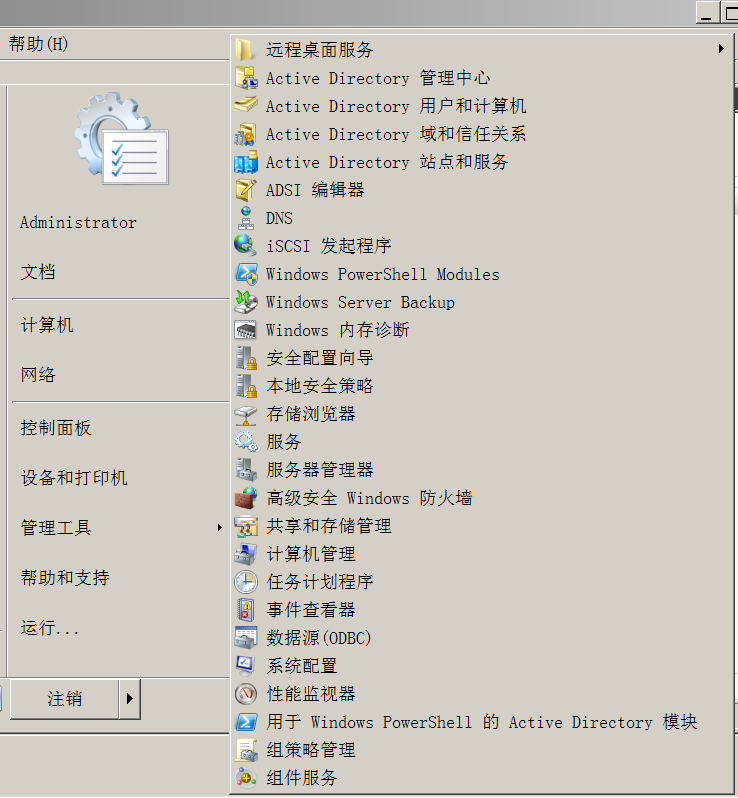

我們可以點擊 開始 –> 管理工具 –> AD 用戶和計算機 來添加新的管理工具

這些管理工具能夠爲管理ADDS域帶來極大的便利。

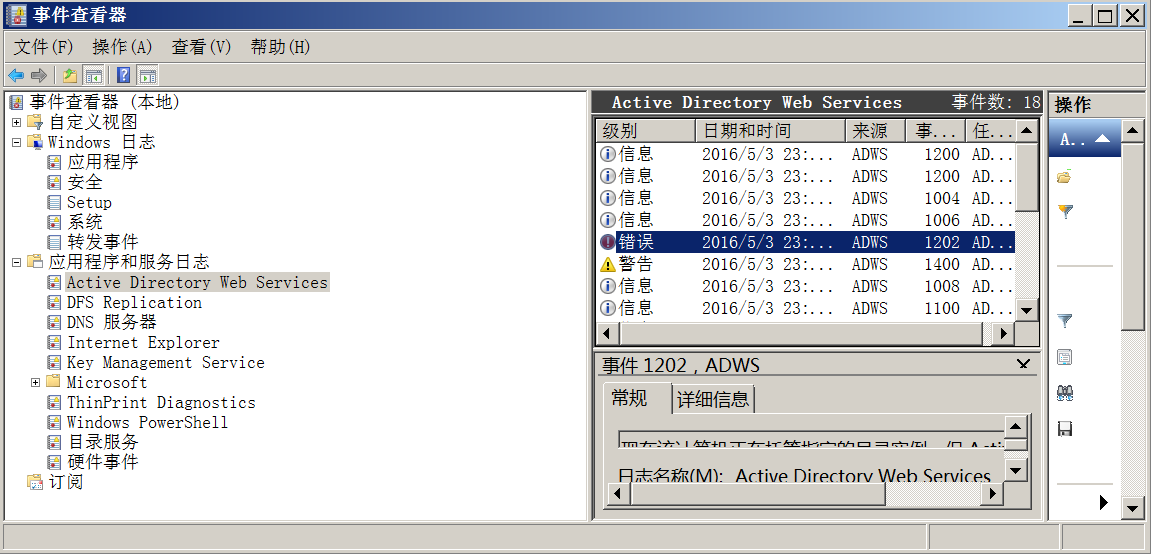

例如:我們可以通過事件查看器工具來查看事件日誌文件,以便檢查任何跟ADDS有關的問題。

創建額外域控制器

在同一個域內包含有多臺域控制器有下面幾點好處:

1. 改善用戶的登錄效率(LB)

2. 提供容錯功能(HA)

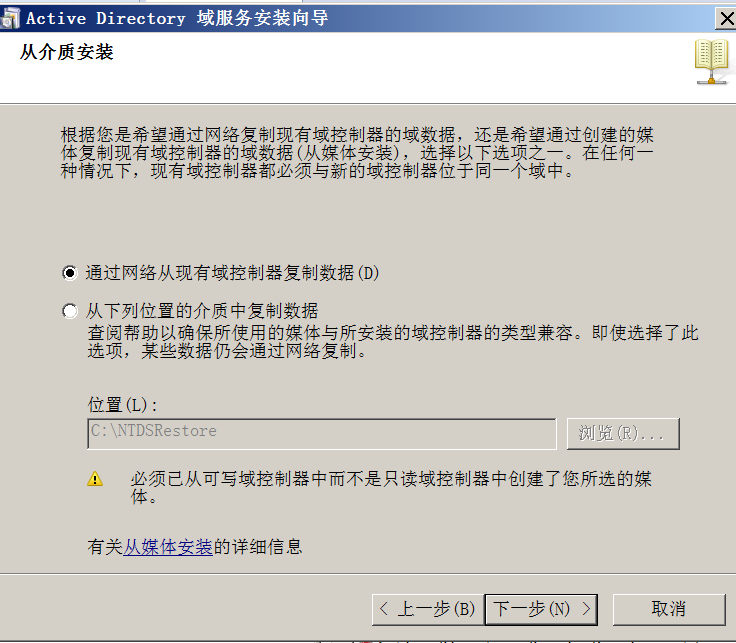

注意:在安裝額外的域控制器時,我們需要將AD數據庫由現有的域控制器複製到新的域控制器中。Win08R2提供了兩種複製AD數據庫的方式。

1. 通過網絡直接複製,但是當AD數據庫非常龐大的話需要很長的時間。

2. 通過安裝媒體,即通過U盤、DVD等方式來複制AD數據庫。

使用Windows窗口界面來安裝額外域控制器

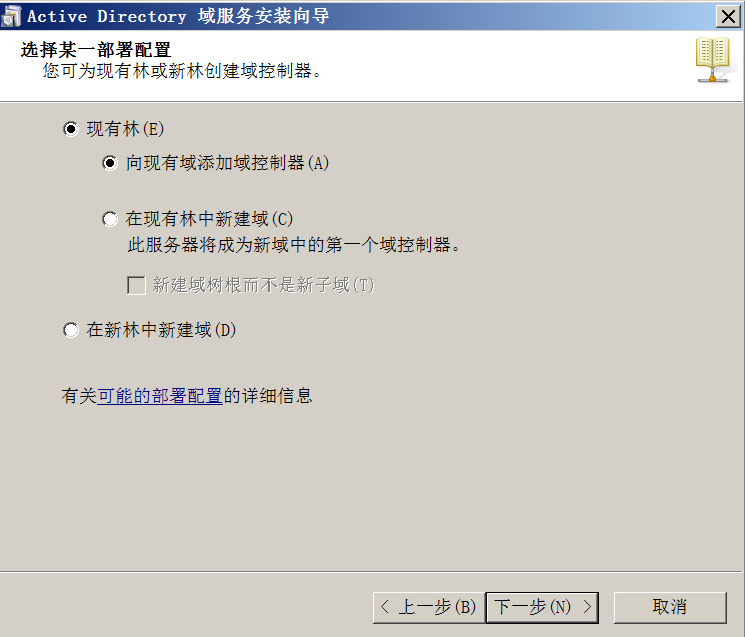

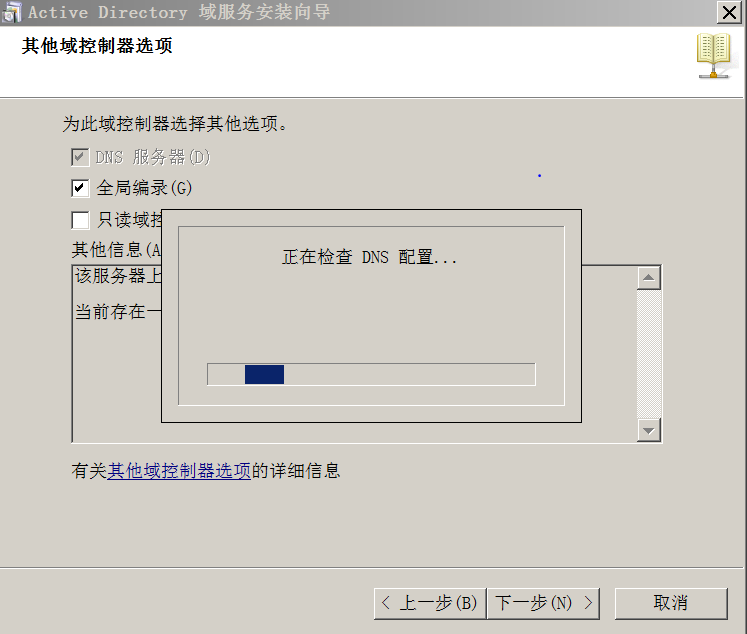

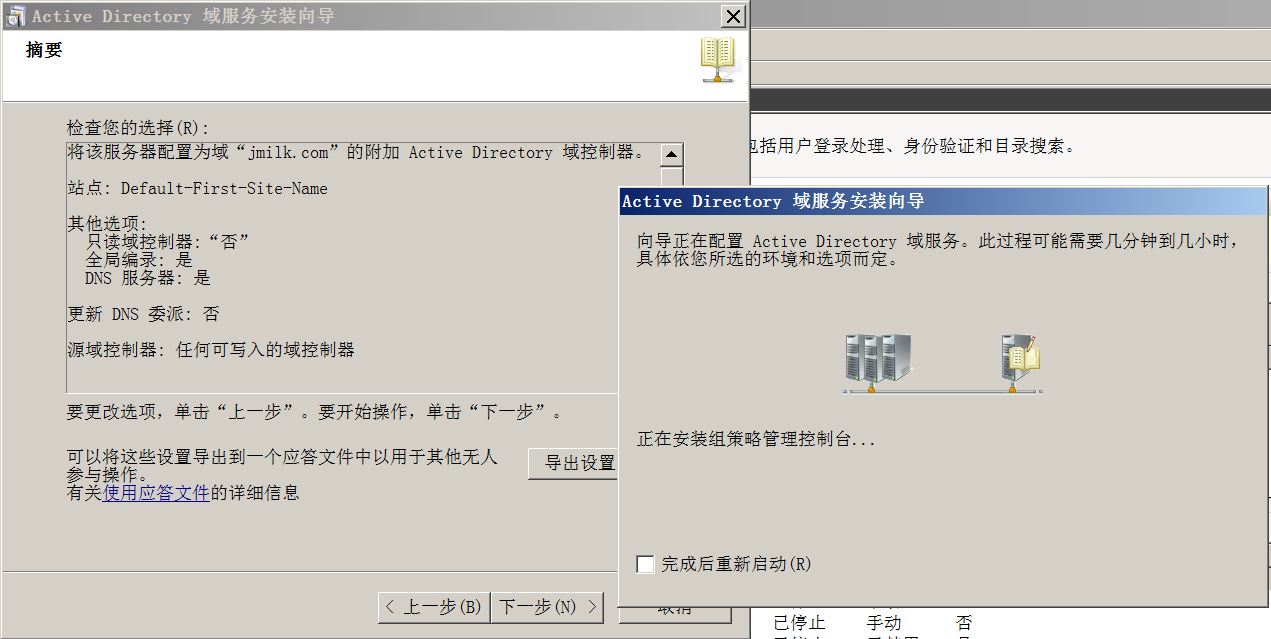

Step1:在HOST:dns2.example.com能夠Ping通過HOST:dns1.jmilk.com的情況下參照上述的安裝方法在dns2中安裝AD域服務。注意安裝域控制器和額外域控制器也存在着個別不同的地方。具體如下:

1). 選擇現有的林

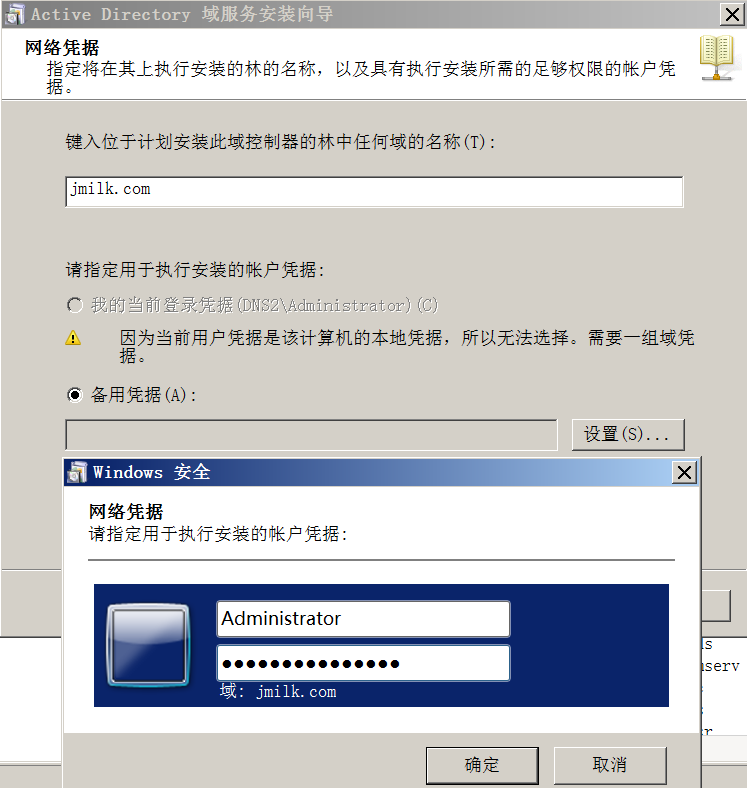

2). 輸入域dns1域控制器相同的域名jmilk.com(實際上可以輸入林中任意一個域名,安裝嚮導只是通過該域名來找到林中所有的域) –> 點擊設置,再輸入賬戶憑證

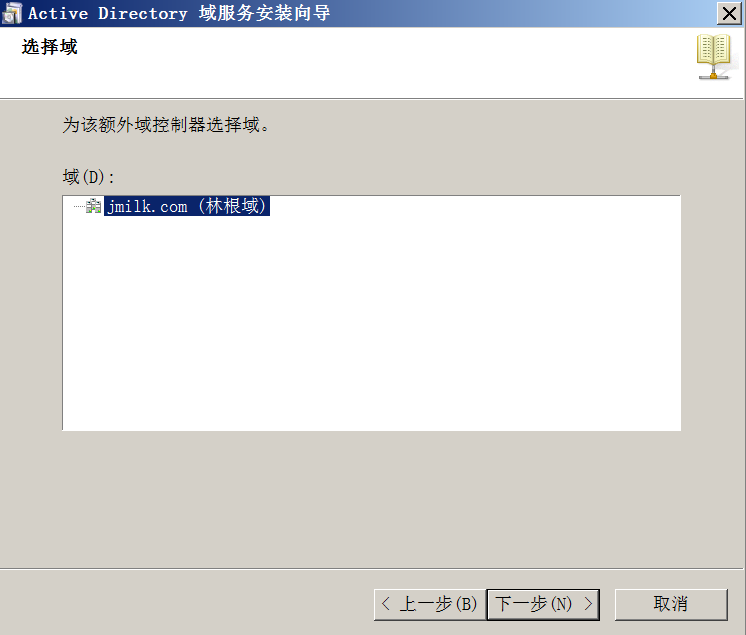

3). 選擇要添加的域控制器的域後點擊下一步

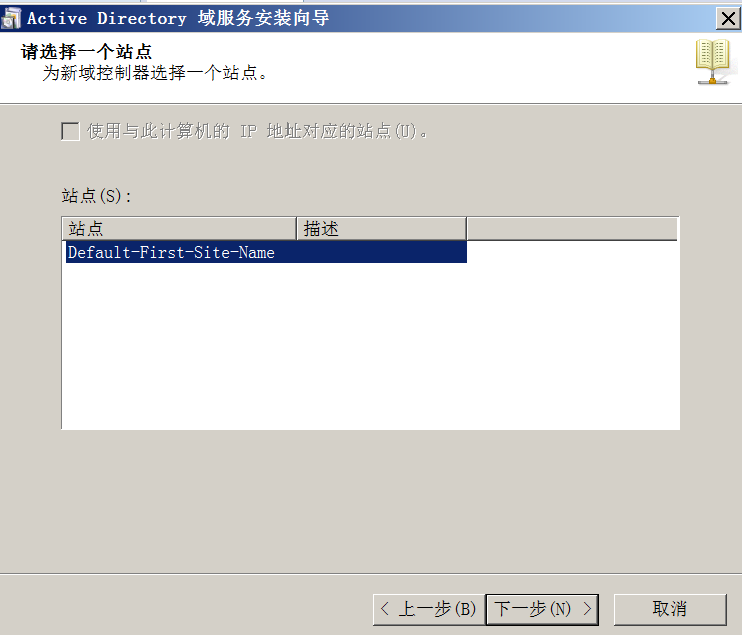

4). 選擇額外域控制器的ADDS站點

5). 直接點擊下一步,如果HOST沒有DNS服務,則需要同時安裝以惡DNS服務器。若已經安裝了DNS服務,則此選項爲默認。

6). 選擇通過網絡來從現有的dns1中的域控制器複製數據到dns2上的額外域控制器

7). 完成額外域控制器的安裝後重啓電腦

使用Powershell腳本來安裝額外域控制器

創建Powershell腳本文件InstallReplicaADDSDomain.ps1

dcpromo /unattend /replicaOrNewDomain:replica /replicaDomainDNSName:jmilk.com /siteName:Default-First-site-Name /InstallDns:yes /confirmGC:yes /createNDSDelegation:no /userDomain:jmilk.com /userName:jmilk.com\administrator /password:fanguiju383.com /databasePath:"%SystemRoot%\NTDS" /logPath:"%SystemRoot%\NTDS" /sysvolpath:"%SystemRoot%\SYSVOL" /safeModeAdminPassword:fanguiju383.com /rebootOnCompletion:yes1

將計算機加入域

Windows系統的計算機加入域後,便可以訪問AD數據庫和其他資源。例如:用戶可以在這些計算機上使用域用戶賬號來登錄域和訪問域內的其他計算機內的共享文件夾。即加入到域內的計算機,可以由域控制器內的任意用戶登錄和訪問資源。

注意:加入域的客戶端計算機,其計算機的本地賬戶會默認的自動被創建在容器內,如果希望將此計算機的本地賬戶放置到指定的容器或組織單位的話,可以事先在該容器或組織單位內創建此計算機的同名賬戶。

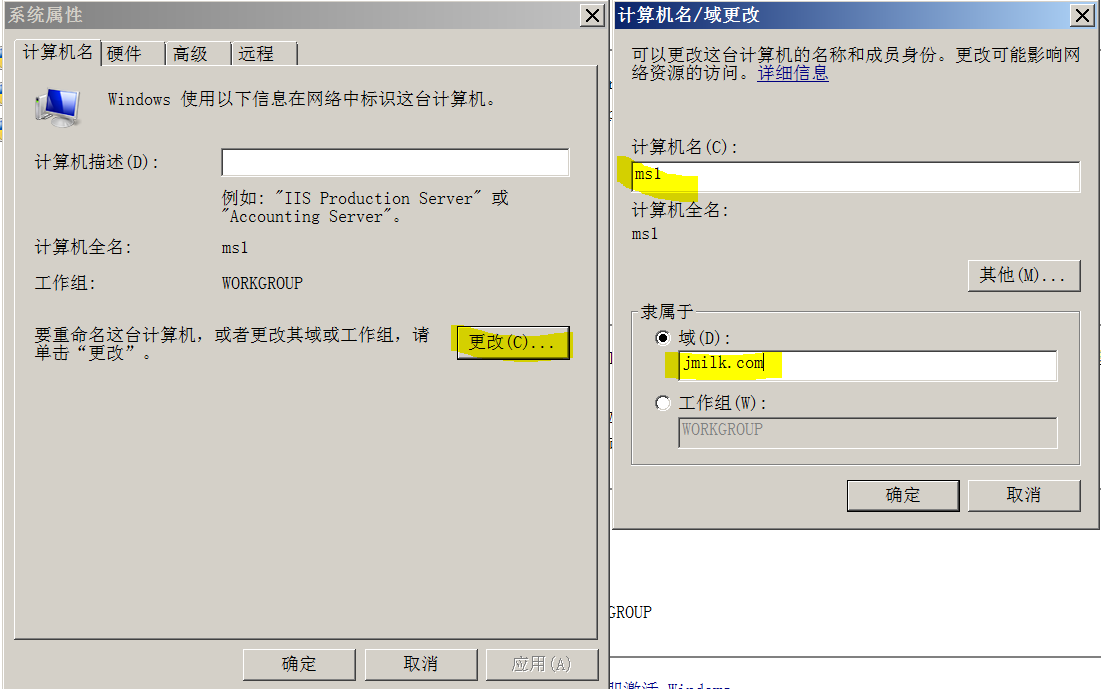

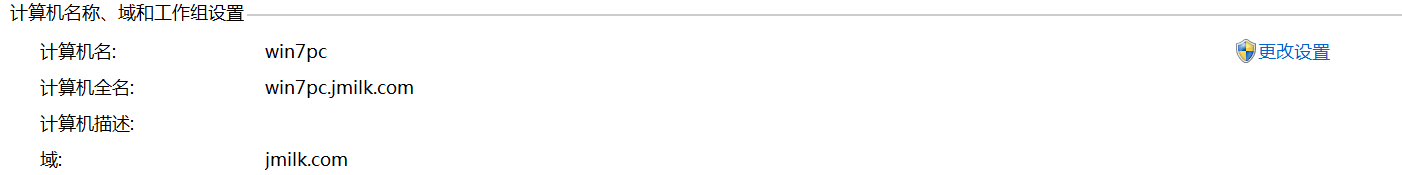

將服務器加入域

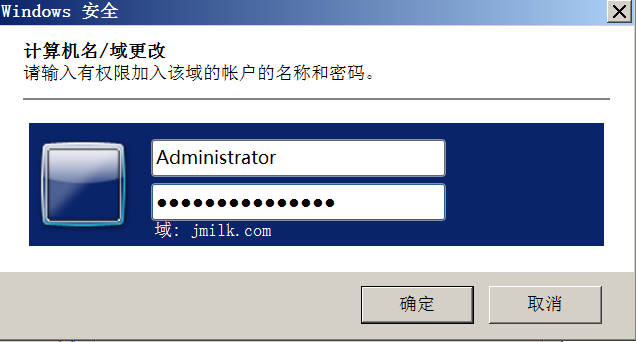

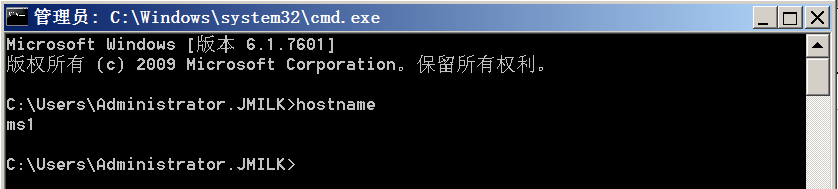

Step1:先將服務器的hostname改爲ms1,再將ms1加入jmilk.com域,加入域成功後ms1的hostname會自動的改爲ms1.jmilk.com。在ms1.jmilk.com加入到域中後,ms1稱之爲成員服務器。

需要輸入jmilk.com域管理員的驗證方式

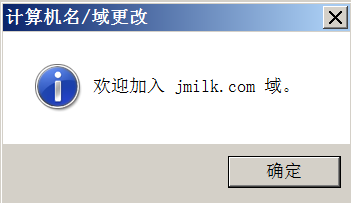

加入成功

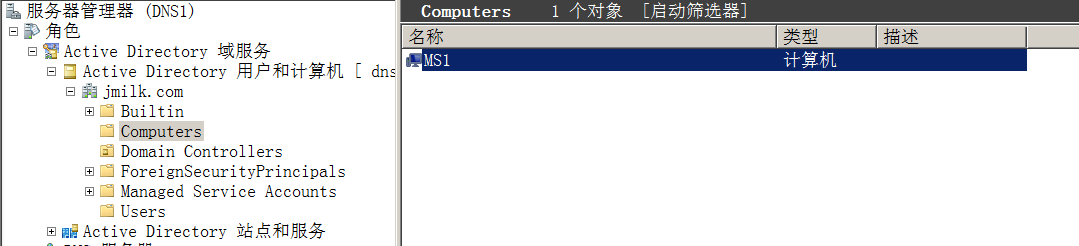

在域控制器dns1.jmilk.com中可以看見HOST MS1加入到了Computers

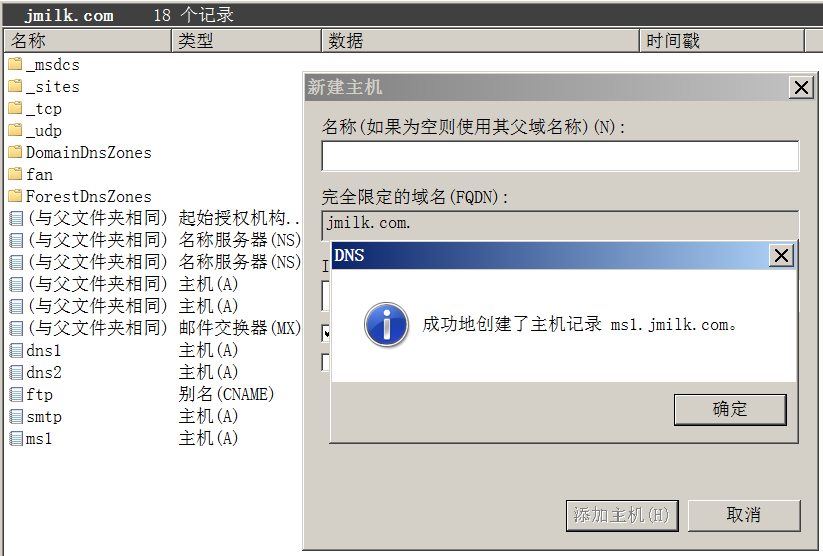

Step2:在域控制器dns1.jmilk.com中的DNS服務加入ms1.jmilk.com的A記錄。

若AD域中新添了計算機,一般會自動的會在集成的DNS服務器中添加相應的A記錄。但是這可能需要非常長的時候,所有建議手動添加。

Step3:使用已加入域的計算機登錄

在計算機ms1加入到jmilk.com域胡,仍可以使用ms1的本地用戶登錄。

1. 使用本地用戶登錄

當你仍使用本地用戶賬號登陸時,ms1會使用本地安全性數據庫來檢查用戶名和密碼是否正確。

2.使用域用戶賬戶登錄

例如:使用jmilk.com域系統管理員Administrator的賬戶登錄,需要切換用戶並輸入賬號:jmilk\administrator和對應的密碼。

注意:需要在賬號Administrator前面加上域名jmilk或jmilk.com 。輸入賬號和密碼後會被傳送到域控制器。並且使用AD數據庫來檢查正確性。若登錄成功後,就可以直接連接到域內的任何一臺計算機並訪問其內資源,但是首先需要有足夠的權限。

從上圖的CMD可以看出,用戶是Administrator.JMILK ,但hostname仍然是ms1 。

脫機加入域

在Win08R2和Win7支持脫機加入域的功能,也就是說在Win7沒有網絡連接到域控制器的時候,仍然能夠通過這個djoin.exe程序來加入到域控制器中。

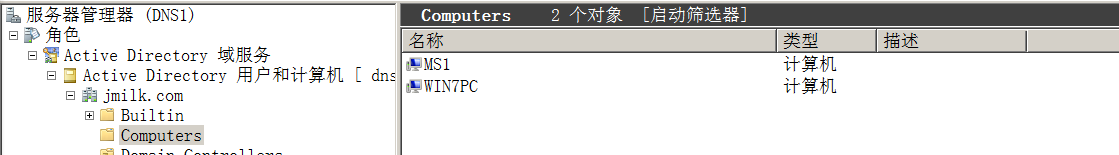

Step1:在域控制器dns1.jmilk.com中以管理員的身份運行下面的Powershell腳本win7pcSer.ps1

Set-ExecutionPolicy Unrestricted djoin /provision /domain jmilk.com /machine win7pc /savefile win7pc.txt#/machine 指定脫機計算機名稱#/domain 指定要加入的域名#/savefile 指定創建的文件名稱,此文件內包含了要加入域的計算機所需要的所有信息12345

Output:

C:\Users\Administrator>djoin /provision /domain jmilk.com /machine win7pc /savef ile win7pc.txt 正在設置計算機帳戶...已成功設置域 [jmilk.com] 中的 [win7pc]。 設置數據已成功保存到 [win7pc.txt]。 計算機帳戶設置已成功完成。 操作成功完成。12345678910

Step2:將win7pc.txt文件Copy到HOST win7pc中,並且以管理員的身體運行下面Powershell腳本win7pc.ps1來將win7pcDesk.txt的文本信息導入到HOST win7pc 。

注意:需要使用管理員權限來執行此Powershell腳本。

Set-ExecutionPolicy Unrestricted djoin /requestODJ /loadfile win7pc.txt /windowspath %SystemRoot% /localos12

OutPut:

c:\Users\mikey\Desktop>djoin /requestODJ /loadfile win7pc.txt /windowspath %SystemRoot% /localos正在從以下文件加載設置數據: [win7pc.txt]。 脫機加入域請求成功完成。 需要重新啓動才能應用更改。 操作成功完成。1234567

當HOST win7pc連上網絡,可以與域控制器通信時,重啓win7pc便可以完成加入域的程序。

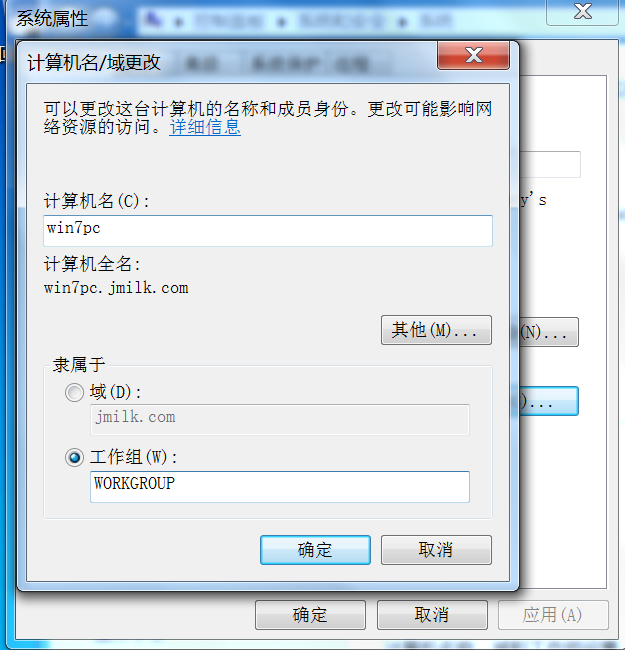

脫離域

要將一臺計算機脫離域,需要Enterprie Admin或Domain Admin的權限來操作。

Step1:以jmilk\Administrator域管理員賬號登陸到win7pc中。

Step2:進入系統屬性選擇工作中WORKGROUP

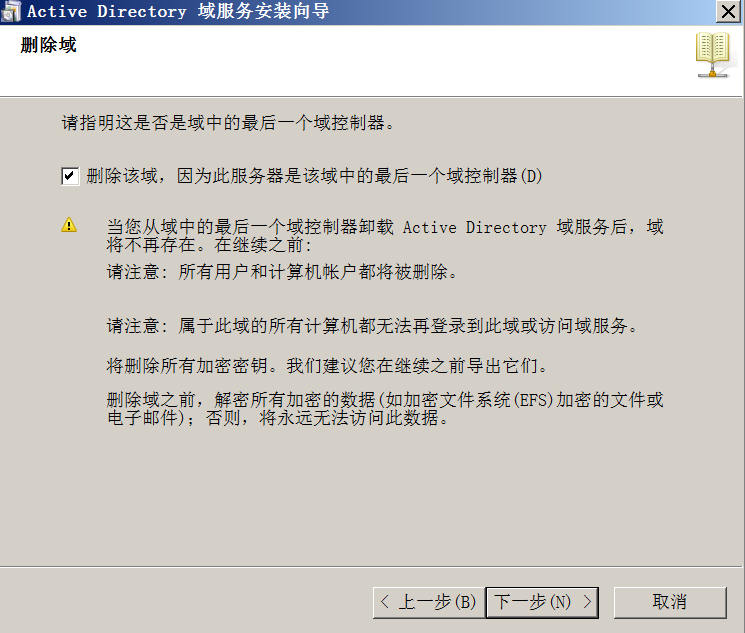

刪除域控制器或域

你可以通過降級的方式來刪除域控制器,也可以將ADDS從域控制器內刪除。

如果在同一個域中還存在別的域控制器,則可以將其中一個域控制器降級爲成員服務器,以此來刪除域控制器。並且域控制器原來的計算機賬號匯從Domain Controllers轉移到Computers中。

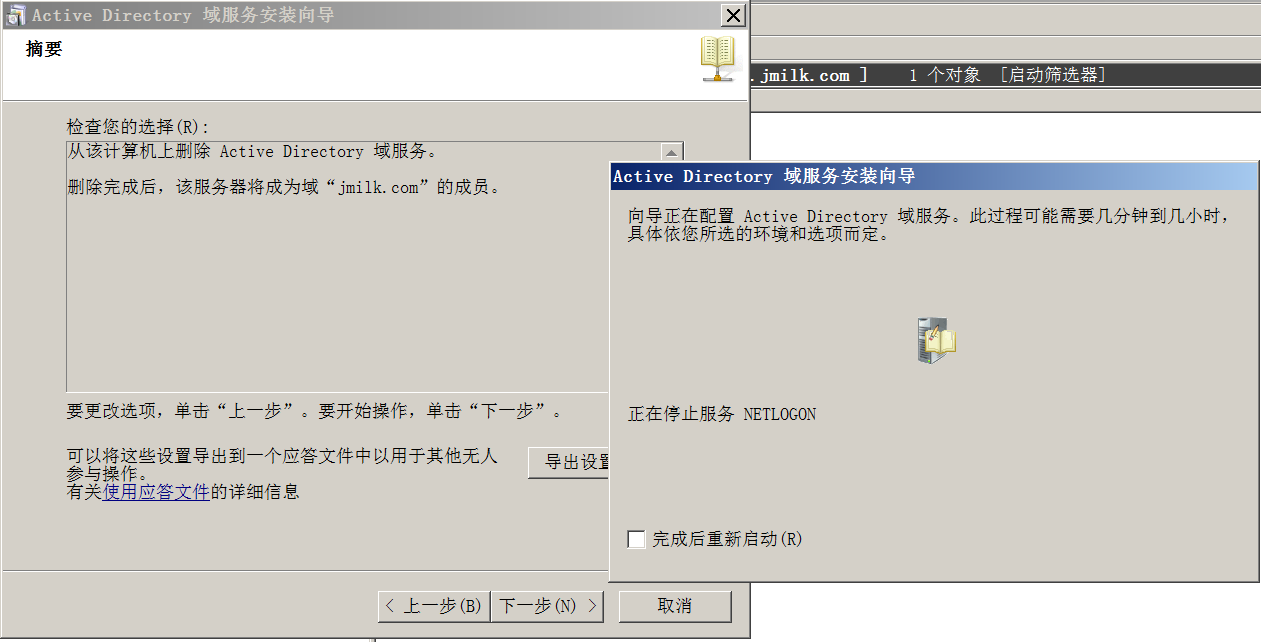

使用Windows窗口來刪除域控制器或域

Step1:**運行**Run –> dcpromo 進入AD域服務安裝嚮導

注意:dcpromo /forceremoval爲強制刪除域控制器

Step2:點擊下一步,如果改域控制器是最後一個域控制器時,勾選刪除該域

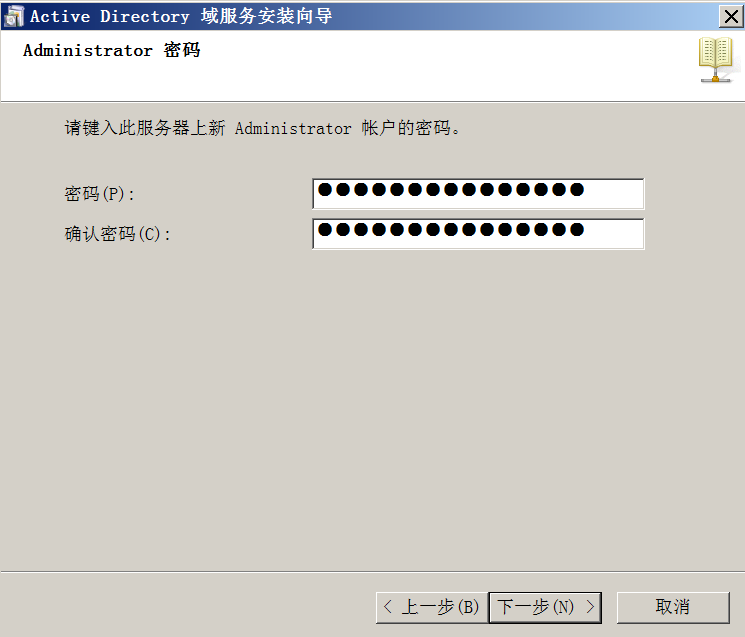

Step3:輸入域管理員的密碼

Step4:下一步直到完成刪除

域用戶和組賬戶管理

域系統管理員需要爲每一個域用戶分別創建一個用戶賬號,讓域用戶能夠使用這個賬號來登錄域並訪問域中的資源。域系統管理員可以使用AD管理中心和AD計算機和用戶管理來創新、管理域用戶賬號。當用戶使用域用戶賬號登陸到域內的計算機後,就可以訪問別的計算機的資源,而不需要在特定的計算機上再次登陸。這就是ADDS的特性之一 —— 單點登錄,多處使用

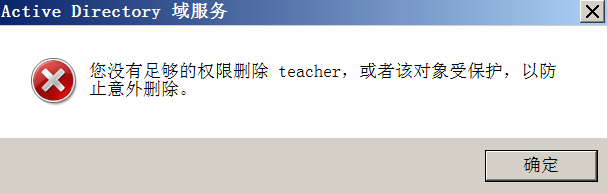

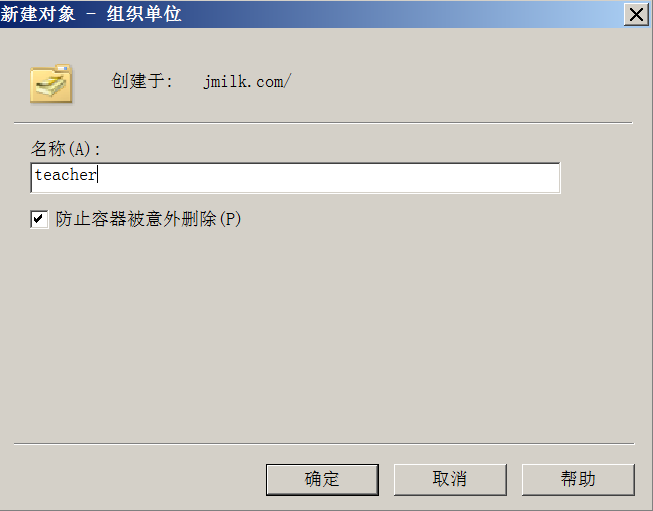

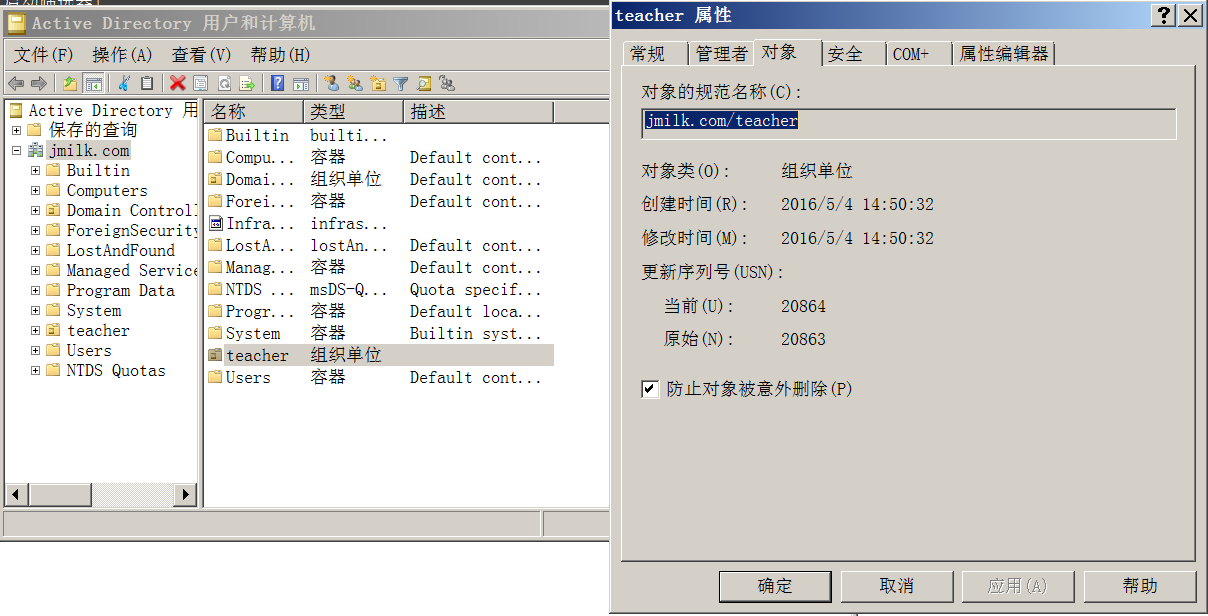

創建組織單位和用戶賬號

創建:在AD目錄中右擊域名 –> 新建 –> 組織單位

默認會勾選防止容器被意外刪除,這樣新建的組織單位就不能直接刪除。

刪除:想要刪除已經勾選了防止容器被意外刪除的組織單位,需要先把勾選去掉。

從管理工具打開AD計算機和用戶 –> 點擊查看 –> 選擇高級功能 –> 右擊你希望刪除的組織單位名稱 –> 選擇屬性 –> 點擊對象標籤頁 –> 將勾選去掉

之後就可以正常的刪除組織單位。

用戶登錄賬號

域用戶可以到域成員計算機上(非域控制器)使用兩種賬號來登錄域。

用戶UPN(User Principal Name)登錄

UPN用戶主體名稱的格式和電子郵件賬號相同,例如:[email protected]

UPN賬戶只能在屬於域內的計算機登錄時使用,在整個林內這個UPN必須是唯一的。

用戶使用SamAccountName登錄

SamAccountName是舊式的登錄形式,例如:JMILK\Administrator

這個名稱也必須是唯一的。

注意:一般的用戶是無法在域控制器上登陸的,需要特殊的處理後方法域控制器登錄權限。

賬戶的一般管理工作

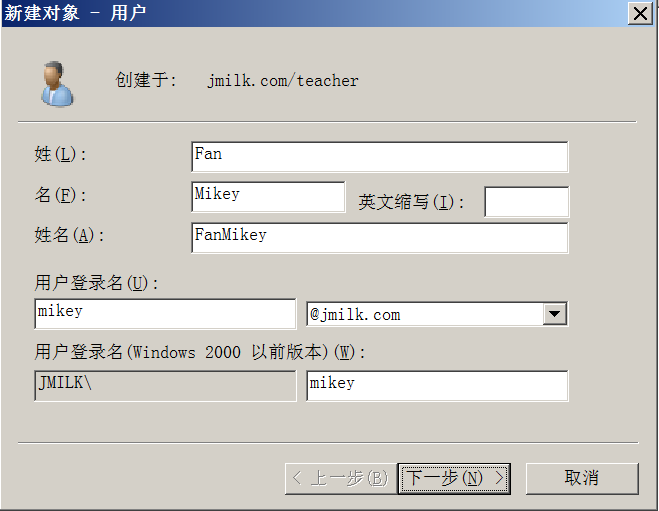

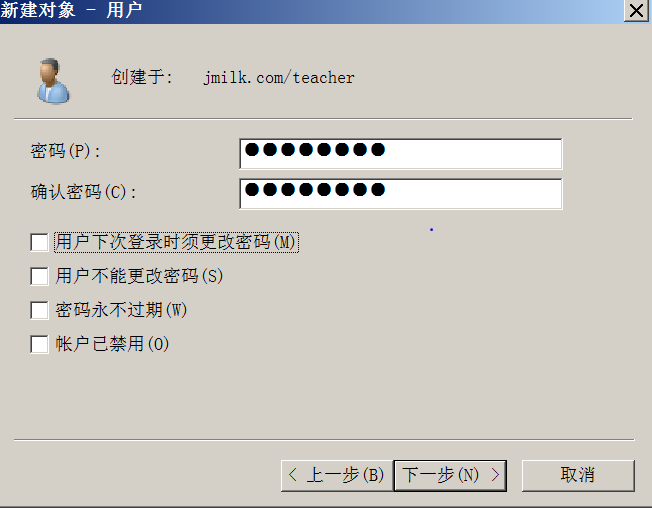

新建一個賬戶

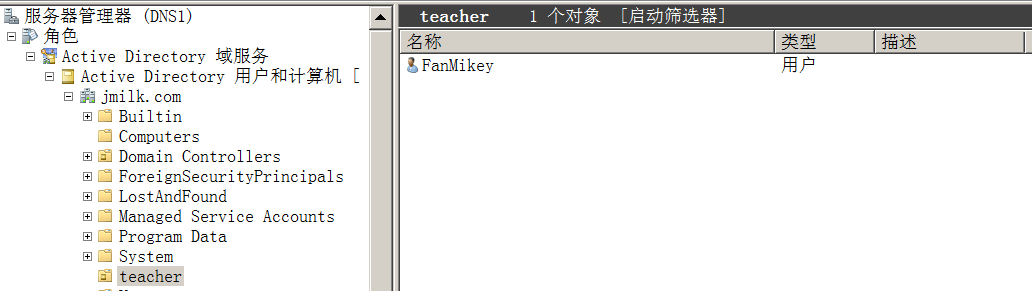

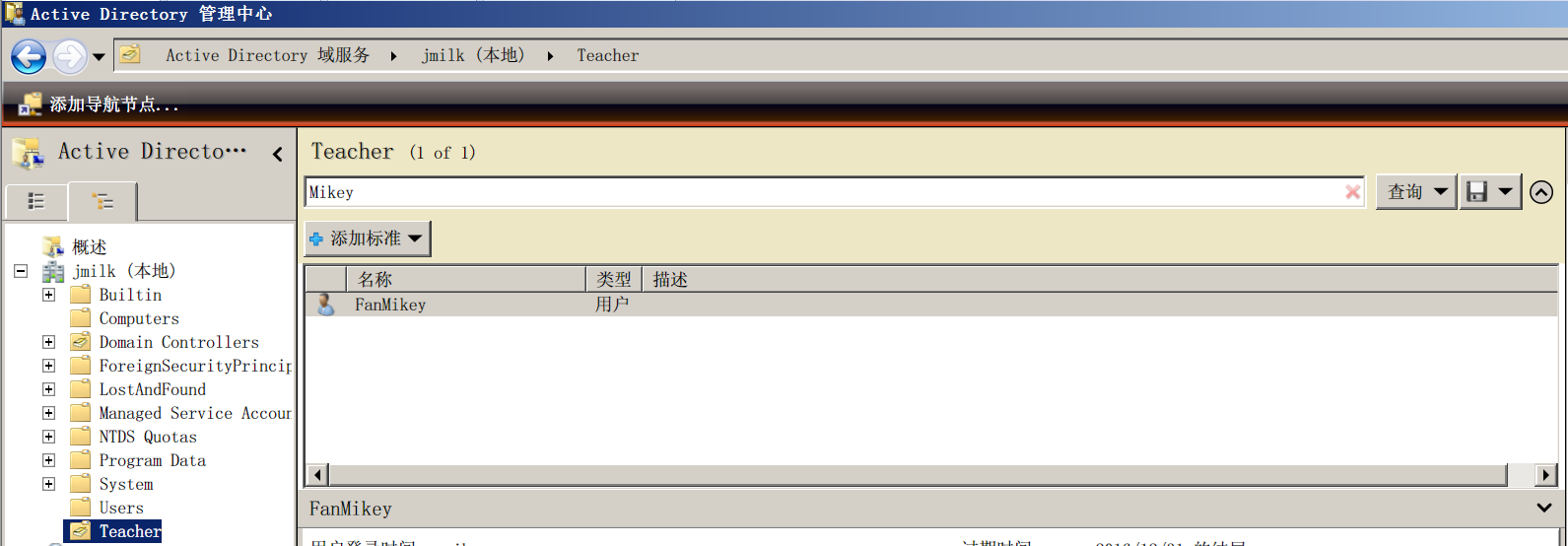

域賬戶只能在組織單位下創建。例如:在組織單位teather內新建一個域賬戶

設定強密碼

完成創建

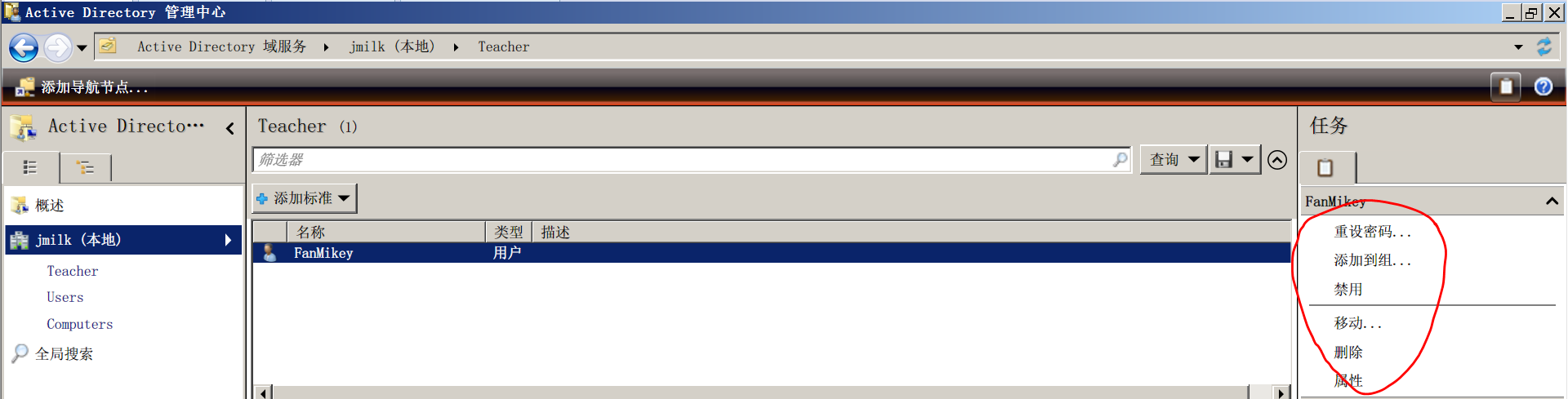

管理賬戶

一般的域賬戶管理工作能夠實現例如:重設密碼、移動賬戶、刪除賬戶、更改登錄名稱等等。

禁用或啓用賬戶:賬戶被禁用後將無法登陸。被禁用的賬戶會有一個向下的將頭標記

移動賬戶:可以將賬戶轉移到同一個域內的其他組織單位或容器中。

重命名:可以在域賬戶名稱上右擊,屬性。在域賬戶的名稱改變後,其權限、權利、組關係都不會發生改變。

刪除賬戶:如果這個賬戶再也用比不上的話可以將去刪除

解除被鎖定的用戶:我們可以通過賬戶策略來設定當用戶輸入密碼錯誤次數到多少次時,將賬戶鎖定。系統管理員可以使用下面的方法來解鎖域賬戶。

域賬戶的屬性設置

每一個域賬戶都有一些相關的屬性數據,域用戶可以使用這些屬性來查看對象的域賬戶

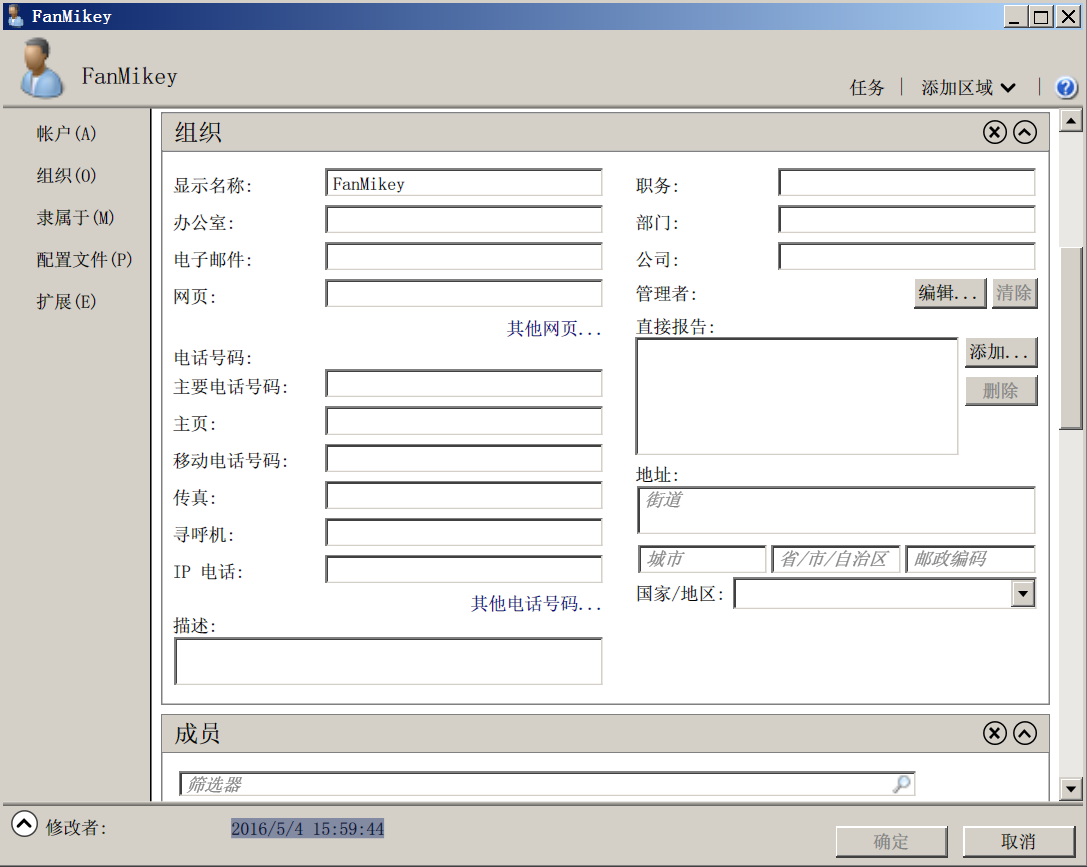

組織數據的設置:

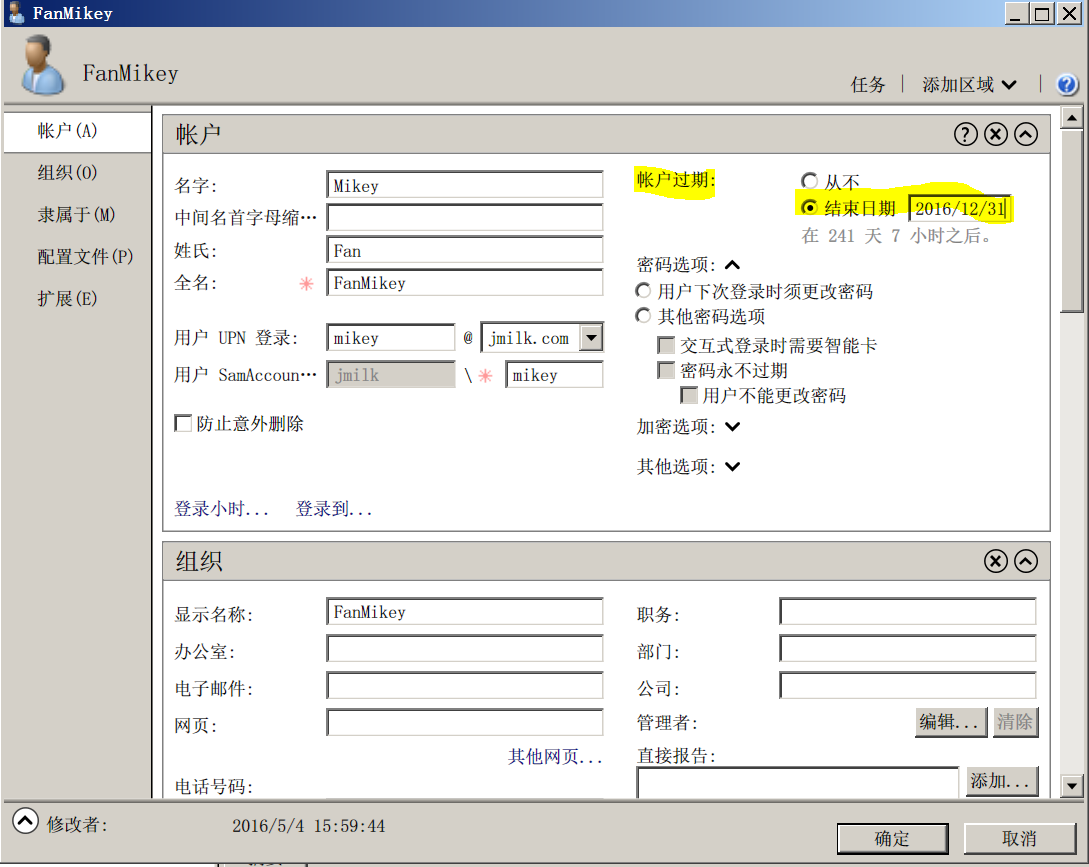

賬戶過期設置:設置爲2016-12-31日過期

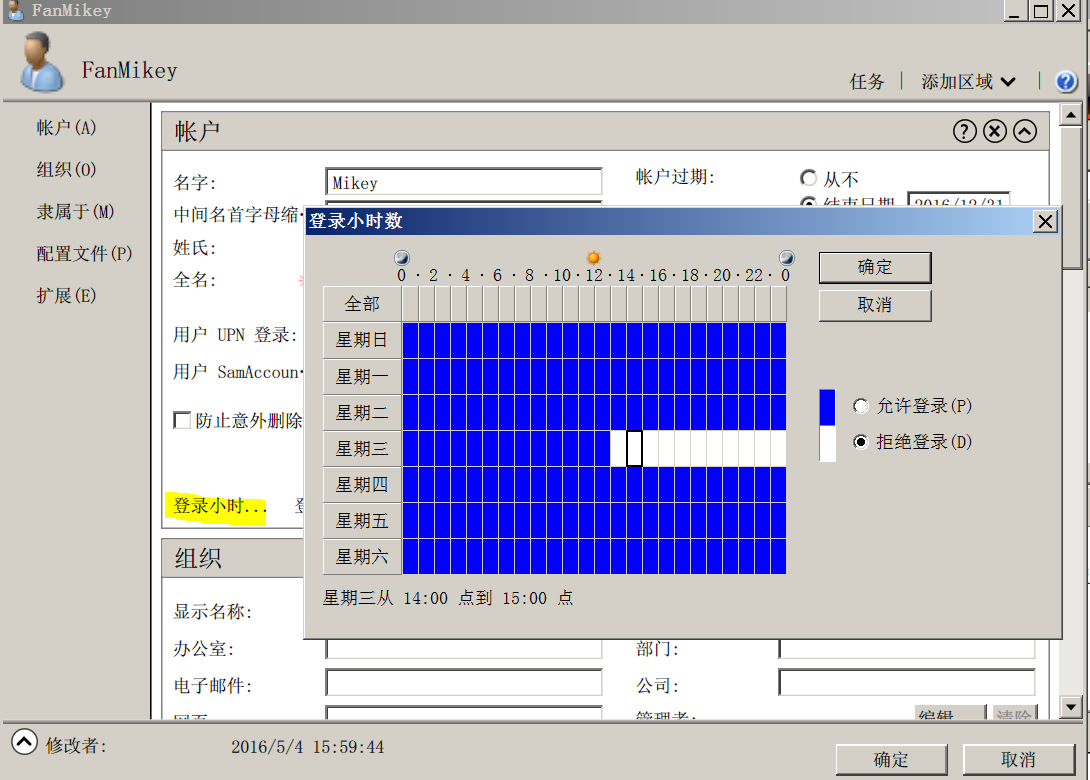

登錄小時設置:設置週三12點後不能登陸。

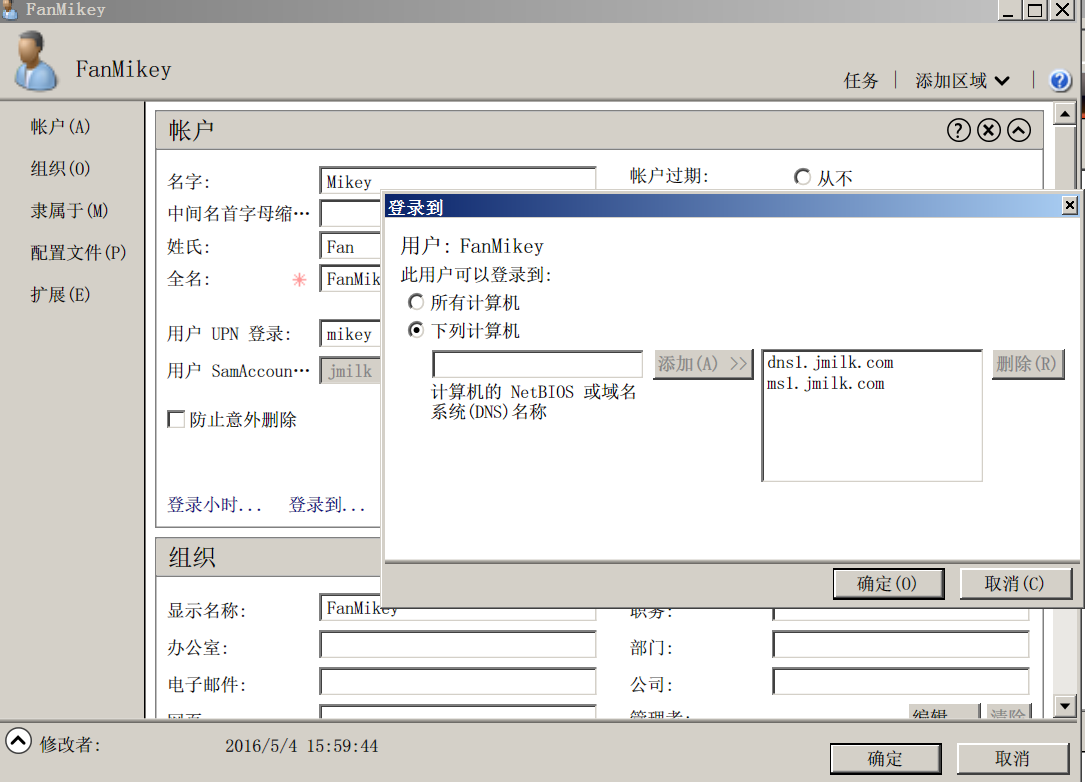

限制用戶只能通過某些計算機登錄:

搜索域賬戶:

批量創建域用戶

當我們使用AD計算機和用戶管理工具來創建非常多的域用戶時,需要進行非常多的重複操作。爲了避免這種情況,我們可以使用08R2內置的csvde.exe、ldifde.exe、dsadd.exe 程序來節省你創建用戶賬戶的時間。

1. csvde.exe:用於添加賬戶、但不能修改和刪除賬戶。可以先將需要添加的賬戶創建到純文本內,然後再使用csvde.exe程序將文本內的這些用戶一次性導入到AD數據庫中。

2. ldifde.exe:可以用於添加、刪除、修改賬戶。

3. dsadd.exe、dsmod.exe、dsrm.exe:分別用於添加、修改、刪除用戶。這幾個程序需要結合批處理程序一起使用。

Example1:創建userOps.bat批處理文件。

dsadd user 'CN=kenji, OU=teacher, CD=jmilk, dc=com' -samid Kenji -upn [email protected] -display Kenji -disabled yes dsmod user 'CN=chihiro, OU=teacher, CD=jmilk, dc=com' -upn [email protected] -pwd chihiro383.com -tel 123456789dsrm 'CN=jack, OU=teacher, CD=jmilk, dc=com' -noprompt pause#-samid:指定SamAccountName的登錄設置#-upn:指定UPN登錄設置#-display:指定賬戶的顯示名稱#-disabled:表示是否禁用此用戶#-pwd:指定更改的密碼#-tel:指定更改的電話號碼#-noprompt:表示不顯示刪除確定界面1234567891011

用指令dsadd user /?來查看指令的幫助文檔。

域組賬戶

ADDS的域組可以分爲下面兩種類型:

1. 安全組:它可以用來指定權限和權利。

2. 發佈組:被用在與安全無關的工作上,例如:可以發送電子郵件給發佈組。

組的使用範圍:

1. 本地域組:可以包含林中任何一個域內的用戶,主要是用於指派同一個域內資源的權限。即被包含於本地域組的用戶可以獲得一定的權限去訪問此域的資源。

2. 全局組:主要用來組織用戶,你可以將多個即將被賦予想用權限的賬戶加入到同一個全局組中。

3. 通用組:可以在所有域內被設置訪問權限,被包含在通用組內的賬戶可以獲得訪問所有域的權限。

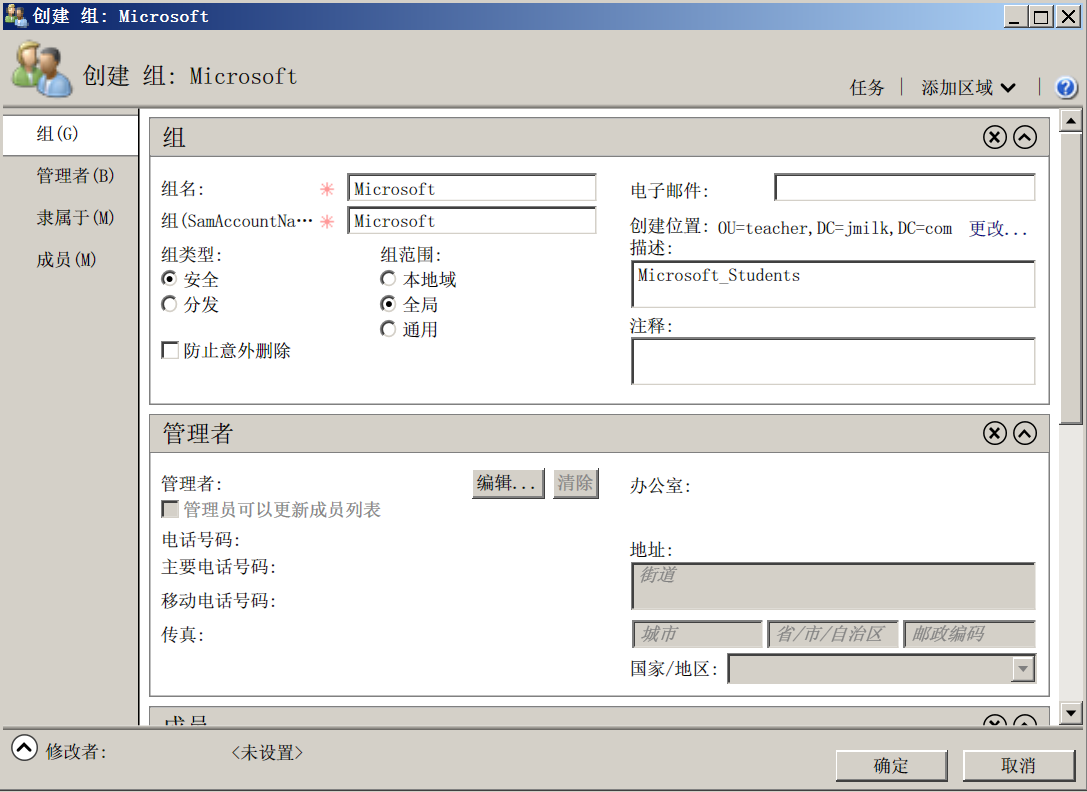

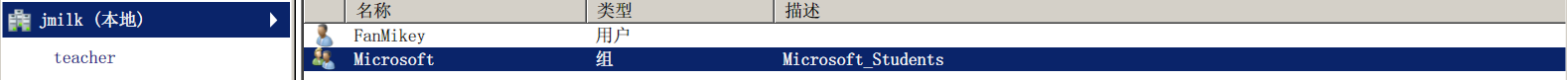

域組的創建與刪除

進入*AD管理中心 –> 選擇域 –> 選擇容器或組織單位 –> 右鍵選擇添加組*

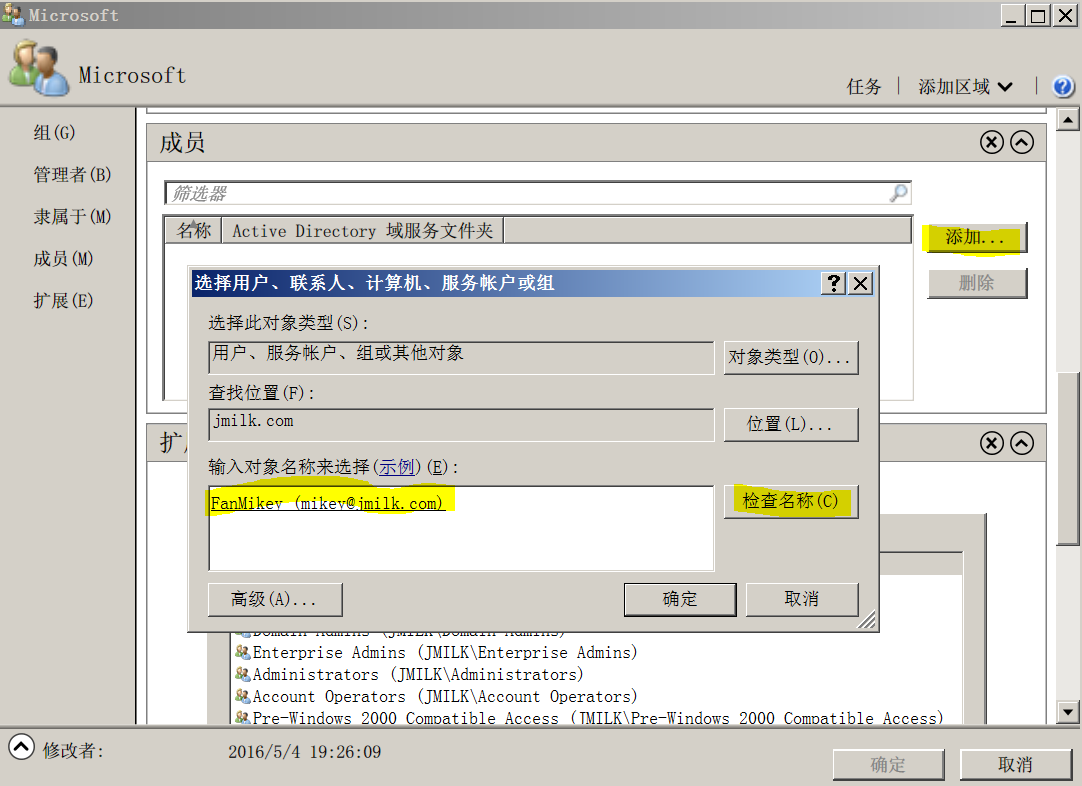

新增組成員:點擊成員 –> 添加 –> 輸入需要加入的成員 –> 檢查名稱 –> 確定

轉載請註明出處 JmilkFan_範桂颶https://blog.csdn.net/Jmilk/article/details/51303445