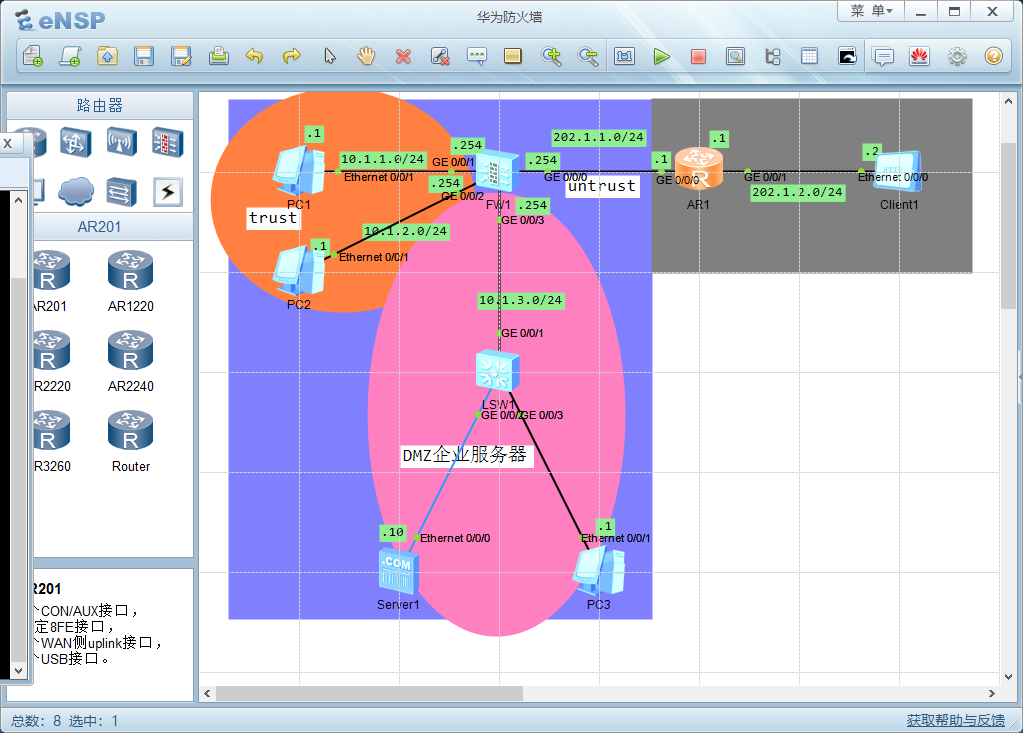

華爲的防火牆過濾策略分爲域內過濾以及域間過濾(拓撲都是一個)

所謂域內過濾,即同一個域內的過濾策略,比如trust區域內部的過濾策略即爲域內過濾

我們先來說一說域內過濾(trust區域同區域內是可以互相ping通的)

那麼我們的目的就是讓PC1和PC2互相ping不通

實驗步驟:

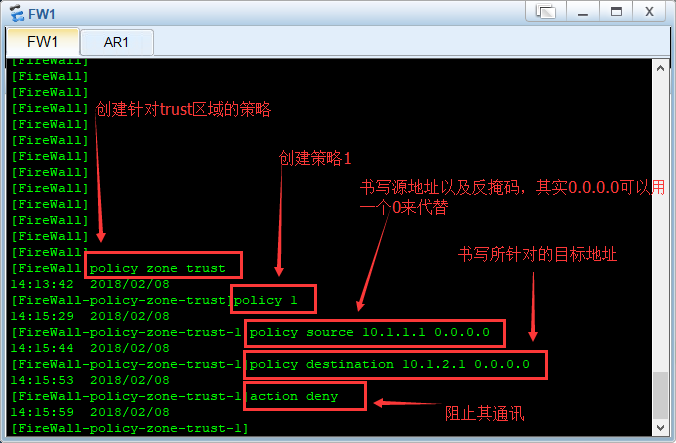

1、創建針對trust區域的策略

2、創建策略1(然後在其中書寫我們所需要的策略)

3、書寫源地址以及反掩碼(注意,這裏寫的是反掩碼)

4、書寫所針對的目標地址及其反掩碼

5、通過一個動作控制它

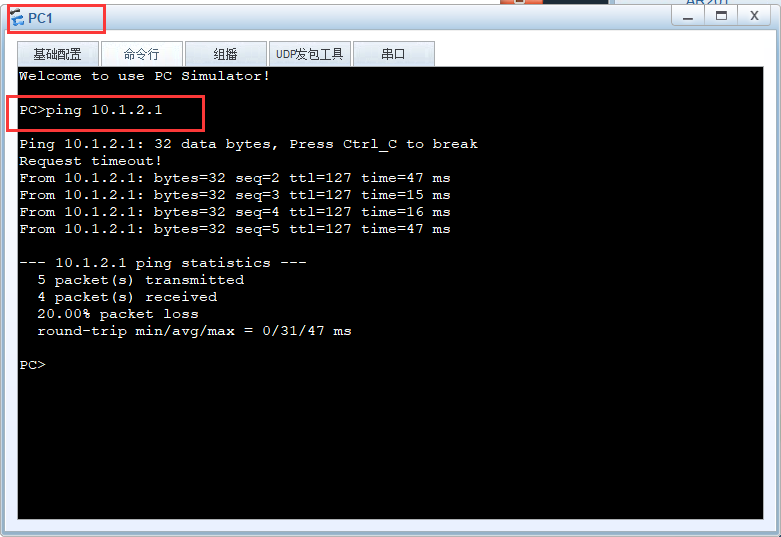

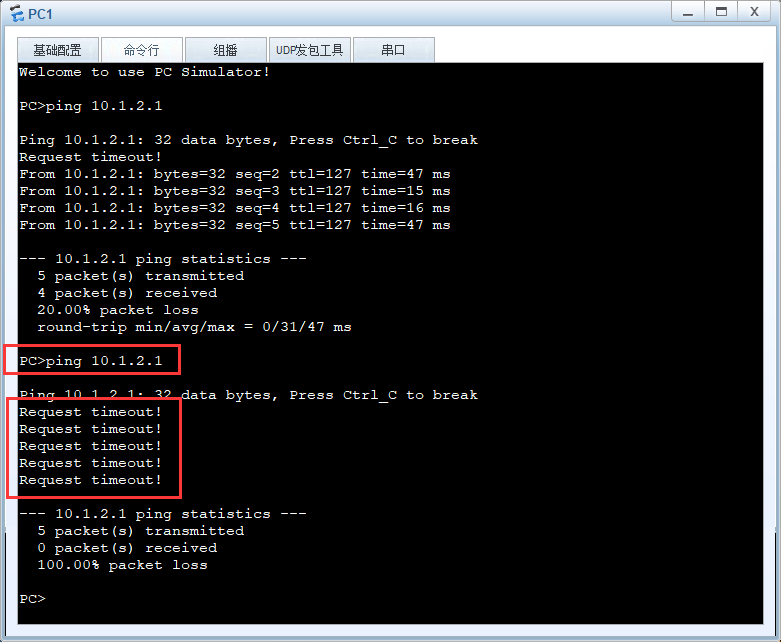

現在我們來測試一下:

這就是所謂域內控制,非常簡單,接下來說一下域間過濾策略

所謂域間過濾策略就是一個區域到另一個區域的過濾策略,比方說我們需要讓untrust區域的client1可以ping通dmz區域的server1,那麼就需要用到域間過濾策略。

從理論角度出發這個非常簡單,我們允許untrust區域到dmz區域即可;但是,在真正的現實生活中,我們是絕對不會這樣操作的,因爲現實中不可能放開untrust和dmz的所有流量,也不可能人爲的在防火牆上配置路由;也便是因爲不希望放行所有的流量,我們纔有了域間過濾策略

那麼,接下來關於域間過濾策略的實驗,我們希望達成這樣一個目的:放開untrust到dmz中的ICMP,HTTP以及FTP服務

實驗步驟:

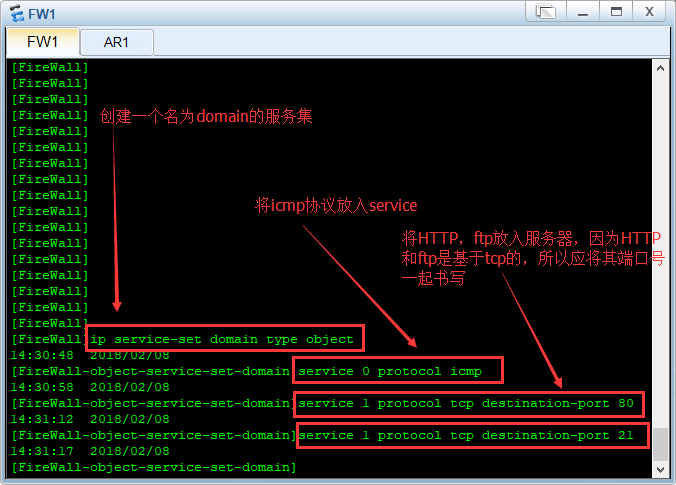

第一步:創建一個服務集

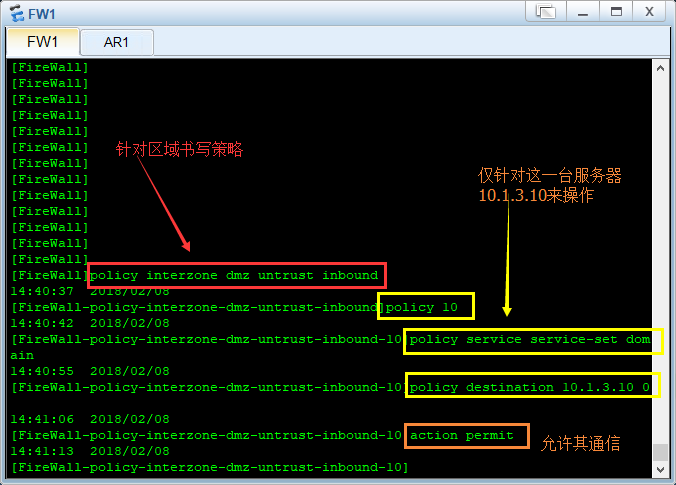

第二步:開啓策略(兩區域間)

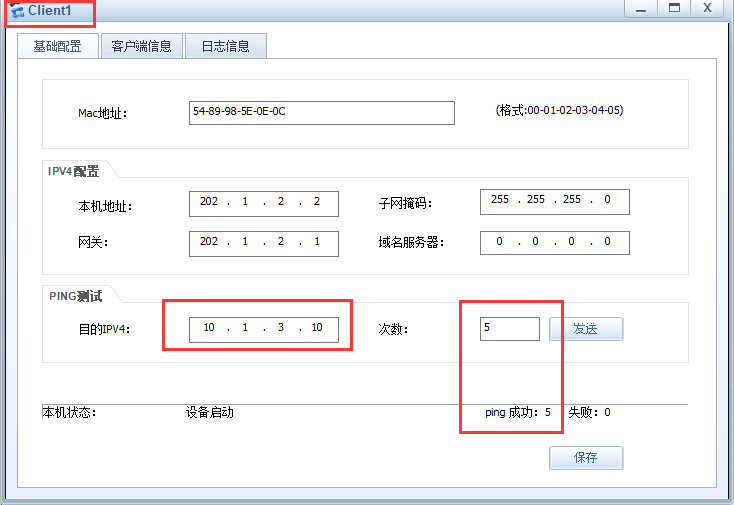

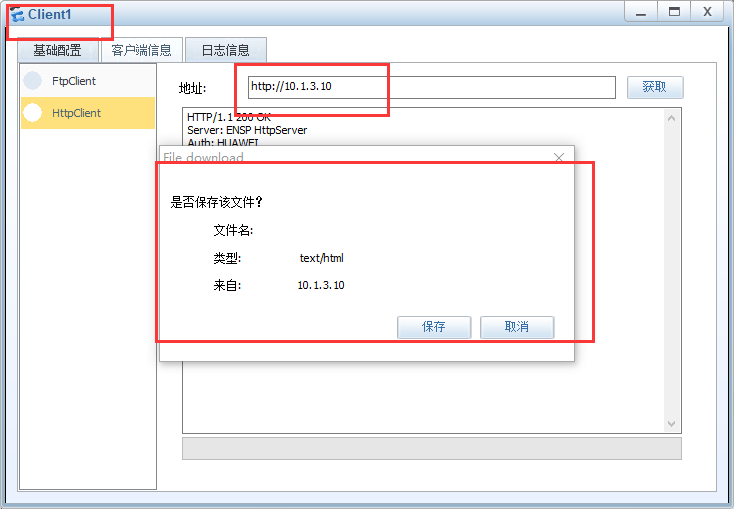

到了現在,HTTP,ICMP就已經成功了,但是FTP肯定是失敗的,因爲FTP有雙通道功能,而華爲防火牆默認是不開啓雙通道的,我們先來測試一下HTTP以及ICMP是否成功

很顯然,HTTP和IMCP都成功了,然而FTP果不其然的失敗了

在說該怎麼辦之前,先說下FTP的工作模式吧(可以直接跳過去,不影響)

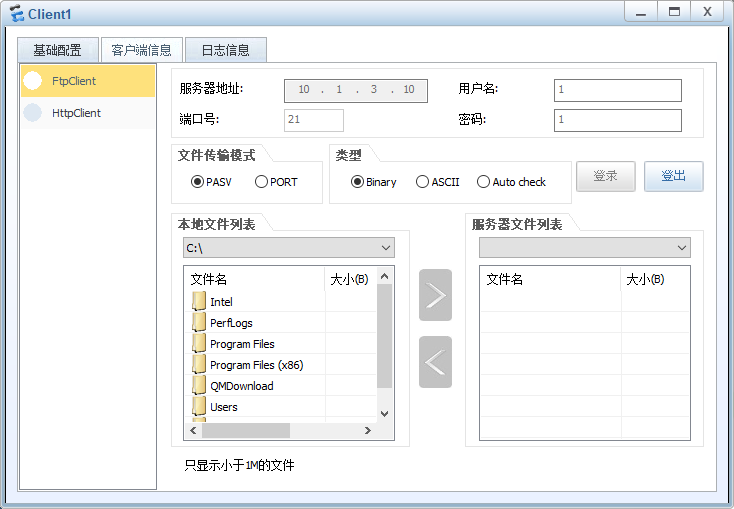

ftp是一種文件傳輸協議,不同於http,那是文本傳輸,ftp是文件傳輸;ftp的端口號有兩個,21和20;21端口用來控制,也稱之爲控制端口,20端口用來做數據控制,也稱爲數據端口。

工作原理,先通過21端口與對方產生一個控制端口,再通過20端口與對方產生一個數據方面的連接

ftp有兩種工作模式:分別爲主動(PORT)和被動(PASV)

主動模式的工作流程

1、任何一個大於1024的隨機端口到FTP服務器的21端口(客戶端初始化連接)

2、FTP服務器的21端口到客戶端大於1024的隨機端口(服務器相應客戶端的控制)

以上是控制層面的連接

3、FTP服務器的20端口到大於1024的隨機端口(服務器初始化到客戶端的時間連接)

4、大於1024的端口到FTP服務器的20端口(客戶端給服務器的相應)

被動模式的工作流程

1、任何一個大於1024的隨機端口到FTP服務器的21端口(客戶端初始化連接)

2、FTP服務器的21端口到客戶端大於1024的隨機端口(服務器相應客戶端的控制)

以上是控制層面的連接

3、從任何一個大於1024的隨機端口到服務器的大於1024的隨機端口(從客戶端想服務器發起的數據層面的連接)

4、FTP服務器用大於1024的隨機端口到PC的大於1024的隨機端口(服務器想客戶端的確認)

那麼,針對防火牆,如何操作?

防火牆需要開啓ASPF技術(應用層的安全監測)

firewall zone untrust detcet ftp |

這般即可