一、drozer安裝包

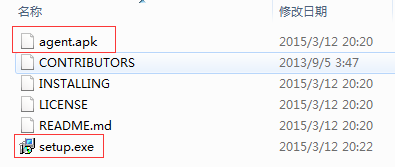

把Drozer工具包drozer-installer-2.3.4.zip解壓後看到的目錄如下圖,其中setup.exe文件是安裝在PC機上面的,agent.apk是安裝在手機模擬器或者移動手機裏面的。

二、PC機上面安裝

在pc機器上面直接點擊setup.exe進行傻瓜式安裝就行了,程序默認安裝在 “C:\drozer”下,安裝好後如下圖所示:

三、安裝agent.apk到手機模擬器

使用adb工具把“agent.apk”安裝到逍遙遊模擬器中去。首先確保adb與逍遙遊模擬器已經連接好了,然後使用“adb install agent.apk”命令進行安裝

上面提示success說明已經安裝成功了,現在回到逍遙遊模擬器上面查看確實已經安裝好了drozer agent

四、在android端設置啓用“drozer agent”

運行drozer,然後點擊embedded server

點擊enable啓動drozer server

五、啓用PC drozer與逍遙遊手機模擬器drozer agent通信

在PC機drozer目錄下輸入以下命令,

c:\drozer>adb forward tcp:31415 tcp:31415

這裏drozer Server默然監聽的爲31415端口,所以需要在主機上同樣與31415端口進行通信,本地電腦上調用adb執行命令:adb forward tcp:31415 tcp:31415 進行端口轉發

然後運行drozer console connect,出現以下 “dz>”提示符,說明通信成功。

六、Drozer具體使用

1、查找終端設備所有APK信息

命令:run app.package.list

效果圖如下:

2、通過關鍵字過濾來匹配顯示

命令:run app.package.list -f settings

含義:-f是過濾的意思,通過後面的關鍵字過濾來匹配顯示。

效果圖如下:

3、查看指定apk的信息,例如查看百度地圖app的信息

命令:run app.package.info -a com.mwr.example.sieve

效果圖如下:

4、查找APK存在的***面

命令:run app.package.attacksurface com.baidu.BaiduMap

含義:查找APK存在的***面(activity、content、provider、service)

效果圖如下:

5、獲取activity信息

命令:run app.activity.info -a com.mwr.example.sieve

含義:獲取activity信息

效果圖如下:

6、啓動activity

命令:run app.activity.start --component com.mwr.example.sieve com.mwr.example.sieve.FileSelectActivity

使用方法:run app.activity.start --component 包名 activity組件名

help app.activity.start命令時查看app.activity.start命令的使用方法

效果圖:

執行上面命令後,逍遙遊模擬器彈出了一個activity,如下圖:

6、獲取Content Provider信息

命令:run app.provider.info -a com.mwr.example.sieve

效果圖:

7、獲取所有可以訪問的Uri——Content Providers(數據泄露)

命令:run scanner.provider.finduris -a com.mwr.example.sieve

效果圖:

8、獲取各個Uri的數據—Content Providers(數據泄露)

命令:

run app.provider.query content://com.mwr.example.sieve.DBContentProvider/Passwords

效果圖如下,獲取到了數據。

命令:

run app.provider.query content://com.mwr.example.sieve.DBContentProvider/Passwords –vertical

加上 “--vertical”只顯示結果

9、檢測SQL注入

命令:run scanner.provider.injection -a com.mwr.example.sieve

效果圖如下:

10、檢測目錄遍歷

命令:run scanner.provider.traversal -a com.mwr.example.sieve

效果圖如下:

11、Drozer命令大全參考

網址:http://blog.csdn.net/cch139745/article/details/53691123

http://www.droidsec.cn/%E4%BD%BF%E7%94%A8drozer%E5%AF%B9android%E5%BA%94%E7%94%A8%E8%BF%9B%E8%A1%8C%E5%AE%89%E5%85%A8%E8%AF%84%E4%BC%B0/