首先說一下,學習百度搜索語法的作用是什麼呢?

有時候有些網站的鏈接google收錄不了,百度可能收錄了。

百度搜索引擎有一點自己的小特點,就是要用小括號包裹住關鍵詞。比如在

site:google.com

site:(baidu.com)

下面我們我們用圖來表表明一下是否有區別。

Part1:搜索指定站點

1、site:hao123.com

2、site:(hao123.com)

百度相比於google來說,可以搜索關鍵詞出現的範圍較少,所以使用的時候沒有google那麼舒服。

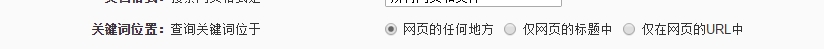

我們打開一下百度搜索引擎,然後點擊高級搜索這裏

可以看到,關鍵詞位置只有三種,分別對應

Type1:網頁的任何地方:就是我們平常那樣的使用方法,直接在搜索框裏面輸入關鍵詞,很明顯,這種是最後才採取的搜索方法。

Type2:僅網頁的標題中

語法:title:(關鍵詞)

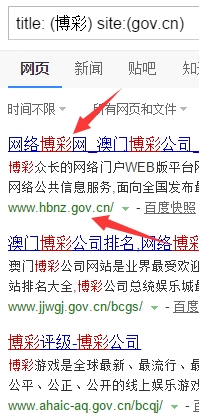

下面來一張圖,讓我們瞭解一下一些普通的網站通常被掛上什麼?

這裏的語法挺好了解的,首先title標籤,然後seo掛上這種菠菜頁面。爲的是提高對應菠菜網站的排名。這也是屬於黑色的產業的一部分呀。

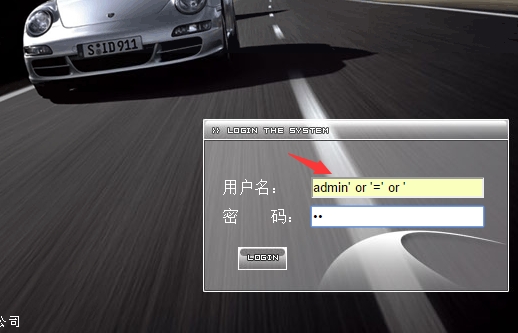

Type3:僅在網頁的url

這個往往可以搜索到不少的的驚喜,比如公共攝像頭、網站的後臺、可以未授權訪問的網站。

訪問的網站。

我們看一下這個例子

可以看到這裏的path是admin.php

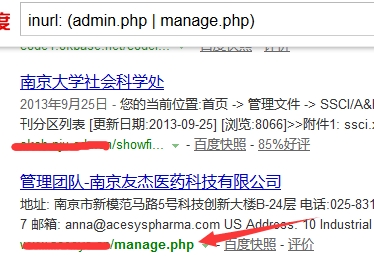

作爲新手的我們就可以很容易找到可以進行測試的網站,這裏該如何測試呢?我們,這裏還是藉助Username:admin' or '=' or '(又或者' or '=' or ',這又叫做萬能密碼)

Password:任意!

我們看一下效果吧sql語句吧。

一般來說,最常見的登錄SQL:select * from users whereusername='xxx' and password='xxxx'

當我們輸入我上面所說的內容的時候時,後臺Select * from users whereusername='admin' or '=' or '' and password='xxxx'

下面我們將這個And關鍵詞的優先級比or高。'' and password='xxxx',這裏得到的布爾值爲'admin' or '='。'admin' or '='的布爾值也爲恆真。之後的Select * from users where 恆真 or 恆假,所以總是能從數據數據庫選出

標註:or '=' 這裏是等號的兩邊都是單引號

Part3:關鍵詞如何組合

Type1:包含完整的關鍵詞

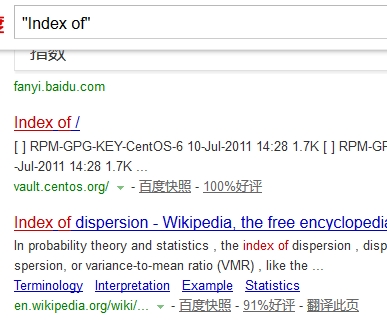

第一張是沒用雙引號包裹住的,可以看到我們的Index和of之間的空格被忽略掉了,這和我們請求的關鍵詞”Index of”有出入。

(Ps:通過”Index of”這個關鍵詞,我們可以搜索到具有列目錄的網站,列目錄的這個特性,我們可以看到在暴露的目錄中有什麼文件,這方便我們收集網站的信息。)

第二張圖,我們這次用雙引號包裹住關鍵詞,可以看到。我們搜索的關鍵詞完全和輸入的一樣。

Type2:包含任意一個關鍵詞,這裏的關係是“或”的關係,要麼包含這個關鍵詞,要麼那個關鍵詞。

1、包含admin.php關鍵詞

2、包含manage.php這個關鍵詞

通過下面這兩圖,我們可以瞭解到。當出現兩個關鍵詞呈現或的關係時。我們需要在這兩個關鍵詞之間用“|”分隔開,同時用括號包裹住。[注意一定得用括號包裹住你的關鍵詞。當然我很贊成你自己不用括號試一試。]

Type3:排除某個關鍵詞,這個對於精確查找來說很重要。

比如我們搜索特定站點”site:51cto.com”,

可以看到第一頁搜索結果裏面,出現最多的是”os.51cto.com”這個域名,下面我們使用

-(“關鍵詞”)

這個語法來過濾包含os.51cto.com的搜索鏈接。如圖:

site:51cto.com-("os.51cto.com")

經過測試,可以確定過濾成功。關於檢驗效果,各位小夥伴可以自己嘗試一下。

Type4:最後一種是最常見的,也就是我們平常在搜索框裏面直接輸入關鍵詞。

綜合利用:

1、我們來分析一下上面的"Index of",我們可以看到即使用雙引號包裹住,它的搜索的效果也不是很好,還是夾帶着有其他沒有列目錄特性的網站。

這時候,我們再來分析一下。一般來說說,具有列目錄的它出現的關鍵詞除了“Inde of”,還應該有後面的斜槓。

也就是說完整的關鍵詞是“Inde of /”,我們看一下效果。

效果還不錯,這裏除了出現百度知道以及百度翻譯的網站外,其它都是具有列目錄特性的網站。

但是我們還想再優化一下,那麼我們該怎麼做呢?這時候使用排除關鍵詞的語法-("關鍵詞")

Baidu Dork:"Index of /" -("baidu.com")

我們可以看到,效果還是挺明顯的,第一個百度知道的網站讓我們過濾掉了。

2、尋找一下未授權訪問的頁面。

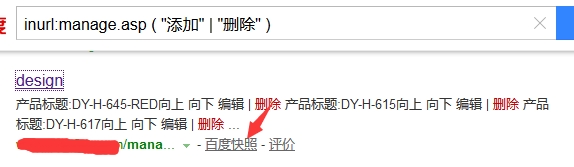

Baidu Dork:inurl:manage.asp ( "添加" | "刪除" )

我們看一下這裏對應的效果,可以看到出現一些可能具有未授權訪問的結果,我們選擇第一個鏈接來測試。

根據這個頁面,我們應該是進入到管理界面了,還可以看到有前人留下測試的痕跡。2333

如果不相信的話,我們將dic_flag.asp換成login.asp.可以看到這裏變成了登錄頁面,也就是說原本需要登錄之後才能進行刪除等操作,我們通過搜索引擎搜索可以未授權訪問的鏈接直接進去了。

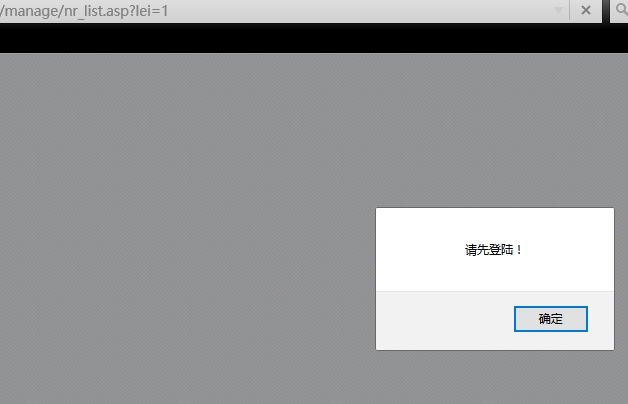

當然,並不是都能遇到這種,還有一些會話已經失效了。如下圖

那這種網頁對於我們來說有用嗎?

答:有用。可以讓我們收集關於這個網站的架構的信息

那麼該如何利用呢?如下圖

我們通過百度快照來看以前究竟是怎樣的?

可以看到上面的圖片包含了我們搜索的關鍵詞"刪除"

3、最後上一張我捕獲的後臺,未授權訪問喲!

寫在最後,任何的綜合利用都是在基本搜索語法的基礎上組合起來的,所以語法自己多點嘗試,同時需要仔細觀察具有漏洞網站的細節是什麼。這樣方便我們確定關鍵詞。

關於google dork的資料:

[1] exploitdb裏面的GHDB

[2]上一篇How to find a vunerable website

How To系列(二):how to baidu dork

發表評論

所有評論

還沒有人評論,想成為第一個評論的人麼? 請在上方評論欄輸入並且點擊發布.