一、什麼是活動目錄:

活動目錄(Active Directory),俗稱AD域,是面向服務器操作系統的目錄服務。活動目錄軟件包含在服務器操作系統中。隨着OS不斷升級,活動目錄已經從Windows 2000—》Windows2003—》Windows 2008—》Windows 2012。

活動目錄首要的價值是安全管理。也就是說如何通過安全策略來保證客戶端、服務器乃至整個IT架構的安全;

其次,是形成統一的身份驗證。也就是說利用活動目錄安全的身份驗證,構建一個統一的驗證平臺,基於此基礎架構,將更多的高級服務,乃至異構系統整合到一起,這樣能夠儘可能的降低管理複雜性;

再次,更爲便捷的查詢。也就是利用活動目錄爲更多的服務器及客戶端,提供完整的、便捷的信息查詢,當然,這是基於LDAP協議的。

二、RODC概念:

RODC是域的附加域控制器,Server 2008新特性,它承載AD數據庫的只讀分區。設計RODC主要是爲了在分支機構環境中部署。分支機構通常用戶相對較少,物理安全性差,連接中站點的網絡帶寬也相對較低,並且缺乏本地IT知識。

RODC單向複製:這意味着惡意用戶在分支位置可能進行的任何更改或損壞不能從RODC複製到林的其餘部分。RODC的複製只能接受數據,不能送出數據。然而一般域控制器的複製(Replication)都是雙向的。

RODC一般放置在網絡的邊緣或邊界,可寫域控放置在數據中心或受信任網絡。

RODC優勢:只讀活動目錄數據庫(提高安全性)、單向複製、憑據緩存(默認RODC不存儲用戶或計算機憑據,除非密碼複製策略允許複製憑據,則纔可複製到RODC並進行緩存憑據)、管理員角色分隔(允許本地分支用戶登錄到RODC進行服務器維護工作,但不能登錄到任何其它域控制器,能更有效的訪問網絡資源)、只讀DNS。

詳細可參閱:http://baike.baidu.com/view/2231945.htm#2

三、AD站點:

定義:AD中的站點代表網絡的物理結構或拓撲。AD使用拓撲信息(在目錄中存儲爲站點和站點鏈接對象)來建立最有效的複製拓撲。站點是一組有效連接的子網。站點有助於簡化AD內的多種活動,包括:複製,身份驗證,啓用AD的服務。

通過建立多個站點,可確保客戶端利用與它們最近的域控制器進行身份驗證,從而減少了身份驗證滯後時間(以免用戶登域時去找位於另一個站點的DC造成效能低落,所以最好在各站點內至少架設一臺DC)。

作用:1.管理活動目錄複製;

2.確保用戶使用高速連接(大於512Kbps)(本地/本網段)訪問域控制器。

注意:站點代表網絡的物理結構或拓撲,是一組有效連接的子網。站點和域不同,站點代表網絡的物理結構,而域代表組織的邏輯結構。

四、AD佔用帶寬問題:

電腦日常辦公佔用帶寬和流量問題:

微軟官方沒有文檔明確定義AD使用時佔用帶寬、流量問題。但只有在寬帶低於500kbps時,AD會認爲這是低速鏈路,此時,AD在處理一些組策略和用戶登錄時會和正常鏈路有一定的區別。但,依據經驗,寬帶2M左右已經足以滿足AD帶寬需求,如果是要部署一個本地域內網環境,原本內網的速度遠遠大於2M,所以,這個根本不成問題。如果部署的域跨越了物理地區,且通過***或者DirectAccess進行連接,請務必保證在ISP租用1M以上的帶寬。

說明:速度低於500K的慢速網絡不會被應用:1.軟件部署、腳本、文件夾重定向策略。

五、多少臺電腦需要一臺DC:

建議:一個域裏至少保證2臺DC,並且保證不多於1000臺計算機爲最佳。

對於這個問題,還應該考慮電腦CPU能力和內存的多少,具體可以參考以下網址:

http://technet.microsoft.com/nl-nl/library/cc728303(v=ws.10).aspx

六、用戶/計算機/OU/組策略:

用戶隸屬於OU,OU可套用組策略。通俗講,OU就像中國的一個省,用戶就是該省的公民,策略就是該省的當地法律,計算機和用戶就是該省的男公民和女公民。

七、GPO/GPC/GPT:

組策略對象GPO由GUID標誌,在域級別存儲;

組策略容器GPC存儲在活動目錄數據庫,提供版本信息、狀態信息和相關屬性信息;

組策略模板GPT存儲在域控制器的SYSVOL共享中。

八、內置2個GPO的名字:Default Domain Policy和DefaultDomain Controller Policy。

九、組策略默認刷新週期是90分鐘,可執行GPupdate/force使其立即生效。

十、組策略對象執行順序:本地策略—》站點策略—》域策略—》父OU策略—》子OU策略。

十一、計算機和用戶策略衝突則覆蓋用戶策略;不同層次的策略產生衝突時,子容器的GPO優先級別高。

十二、組策略環回處理:

組策略對象有用戶和計算機策略,通常對於普通用戶來說,計算機策略和用戶策略都會執行。但是對於非需要定製的用戶,比如公共計算機或者大量用戶公用計算機,我們則不需要對用戶實現策略管控,這時就不用執行用戶策略。

一般使用地點:公共使用電腦、公共教室。

有2中模式:替代模式,只執行計算機策略,不執行用戶策略;

合併模式,執行用戶和計算機策略,當兩者衝突時,以計算機策略爲準。

場景:用戶User=u1,計算機Computer=c1,則策略中用戶配置爲uc,計算機配置爲cc,共5條策略:GPO1、GPO2、GPO3鏈接到u1,GPO4、GPO5鏈接到c1。

當u1在c1上登錄:

正常情況下:GPO應用順序,計算機啓動後,c1得到它的GPO列表本地GPO爲GPO4和GPO5,此時它在應用cc設置後運行開機腳本,完成之後來到用戶登錄部分,在u1按下ctrl+alt+del進行登錄並通過驗證之後,u1將會應用GPO1,GPO2,GPO3中的uc部分設置,並在之後運行登錄腳本。

環回模式下:如果c1處於環回模式中,(假設GPO4的計算機配置\管理模板\系統\組策略,部分設置了此策略),當u1登錄到c1時便會出現兩種情況:1.替代模式;2.合併模式。

替代模式:在u1通過驗證之後,u1將只應用GPO1,GPO2和GPO3。

合併模式:在u1通過驗證之後,u1將會應用uc和cc策略,如果其中的設置有衝突,將會以cc應用的爲準。

十三、GPMC.msc

組策略管理工具:負責組策略創建、編輯與連接;組策略的複製粘貼;組策略的備份與還原;組策略結果集;組策略建模和遷移組策略。

遷移方法:先備份,再將備份複製到目標機器進行還原。

十四、組策略建模與組策略結果

1.建模:通過建模可以針對用戶或計算機模擬可能的狀況。譬如:要模擬將某個用戶和其對應的計算機從一個部門移動到另一個部門。

2.結果:在現有的環境下,若想知道用戶在某臺計算機登錄之後,其用戶與計算機策略設置,可以通過組策略結果來提供這些信息。

十五、Starter GPO的用途:

可以將經常用到的管理模板策略設置值創建到Starter GPO內,然後再創建一般GPO時,就可以直接將Starter GPO內的設置值導入到這個一般GPO,如此便可以節省創建一般GPO的時間。

十六、阻止繼承和強制繼承:

1.阻止:阻止所有的GPO繼承到子容器;GPO內設置爲未配置,則採用默認值;阻止組策略設置將允許活動目錄有唯一的組策略設置。

2.強制:將不管其它GPO的設置而發揮作用;在活動目錄的較高層次鏈接GPO——保證能對多個OU起作用;必須保證強制重要的GPO。

十七、組策略的遷移(暫略)

十八、軟件限制策略原則

1.基於Hash規則:利用文件的MD5或者SHA1的HASH來做比較,如果文件版本過多的時候,可採用這種方式做校驗。

2.證書規則:利用程序上面的數字簽名來做比較,這部分比較少。

3.路徑規則:根據路徑來做程序比較,此種方式適合不變更文件名稱的結果。

4.Internet區域規則:根據IE所在的區域來決定是否限制程序的下載和安裝(只可用於MSI文件)。

規則的優先級別:哈希規則—證書規則—路徑規則—區域規則

十九、AD默認域策略和域控制器策略損壞,可運行命令:dcgpofix進行修復。

二十、註冊表:是Windows系統中保存系統、應用軟件配置的數據庫,是多層次式的。

二十一、使用ADMT工具進行AD用戶和組遷移 (具體演示暫略)

二十二、AD DS邏輯結構:域、OU、域樹、域林;

物理結構:站點、域控制器。

二十三、GC和DC區別:

GC:Global Catalog 全局編錄,包含森林中所有對象信息的特殊目錄數據庫。它存儲林中主域的目錄中所有對象的完全副本,以及林中其它域中所有對象的部分副本。全局編錄允許用戶在林中的所有域中搜索目錄信息,而不論數據存儲在何處。執行林內的搜索時可獲得最大的速度並使用最小的網絡通信。

DC:Domain Controller 域控制器,是一個在Windows服務器域中的接受安全認證請求(登錄,檢查權限等)的服務器。

區別:多域的情況下,每個域大家都有自己的DC,DC中維護各自域當中的對象,當需要跨域查詢對象的時候,一個個的查詢DC是不合適的,AD採用的方式是建立一個GC,查詢對象時可通過GC去查,因爲GC維護着一個對象列表,儲存着各個域的所有對象。但是爲了讓GC的數據庫小一些,其中就只存儲某些必要的屬性,所以在查詢GC的時候,返回的對象並不包含所有的屬性。

GC是DC的一個角色。GC所承擔的目錄角色:查找對象、提供用戶身份驗證、在多域的環境下提供通用組的成員身份信息;查看是否DC=GC。

二十四、當AD數據庫損毀時,可在啓動服務器之前按住F8鍵,進入目錄服務還原模式,重建AD數據庫。

二十五、成員服務器:即非DC且加入域中的服務器(文件、應用程序服務器等),成員服務器都信任DC的身份驗證。

工作站:即Win7、xp等。

域內分爲:成員服務器和工作站;域外分爲:獨立服務器和客戶端計算機。

補充:目錄強調查詢,數據庫重視異動(Transcation),數據庫適合處理變動較多的數據。目錄以樹狀架構爲主,數據庫以關係型數據表爲主。

二十六、森林級別角色:Schema master和Domain naming master

域級別角色:PDC emulator、RID master和Infrastructure master.

1.架構主機(Schema master):執行到目錄架構的寫操作,並將更新複製到林中所有其他域控制器。

查看架構主機:法一:dsquery server –hasfsmo schema

法二:netdom query fsmo (必須安裝support tools)

2.域命名主機(Domain Naming Master):域命名主機會控制林中域的添加或刪除。

查看命名主機:法一:dsqueryserver –hasfsmo name

法二:netdom query fsmo

3.PDC模擬器(PDC emulator master):爲沒有安裝AD客戶端軟件的網絡客戶端提供服務,並將目錄的更改複製到域內任意Windows NT備份域控制器(BDC)中。

PDC模擬器處理密碼驗證請求,該請求包括最近已更改但尚未在整個域中複製的密碼。

手動同步時間:W32tm /resync

PDC仿真器的作用:統一域內所有客戶端和服務器時間;統一管理域賬號密碼更新、驗證及鎖定;統一更改策略模板;默認的域主瀏覽器。

查看PDC仿真主機:法一:dsquery server –hasfsmo pdc

法二:netdom query fsmo

4.RID主機(RID Master):RID主機將系列相對ID(RID)分配給域中每個不同的域控制器,防止安全主體的SID衝突。

查看命名主機:法一:dsquery server –hasfsmo rid

法二:netdom query fsmo

5.結構主機(Infrastructure Master):負責更新從它所在的域中的對象到其它域中對象的引用。結構主機將其數據與全局編錄的數據進行比較。全局編錄通過複製操作定期接受所有域中對象的更新。如果結構主機發現數據過時,則它從全局編錄申請更新的數據。結構主機然後將這些更新的數據複製到域中的其它域控制器。

查看命名主機:法一:dsquery server –hasfsmo infr

法二:netdom query fsmo

轉移FSMO角色方式:transfer(在線轉移)和seize(強制轉移);

決定操作主機角色擁有者:圖形化接口工具和ntdsutil;

轉移工具:圖形化接口工具(AD用戶和計算機、AD域和信任關係、AD架構)

什麼時候需要強制轉移操作主機:1.如果無法進行正常轉移操作主機的動作時(與原操作主機無法通信);

2.原操作主機上有變更的數據有可能會遺失。在敲強制轉移命令後,它會先嚐試進行安全的索取,在索取不成功的情況下才會強制的佔用,所以,在強制索取時,如果原操作主機已經掛了,那麼會顯示安全索取失敗,提示:“ldap,或角色傳送錯誤。Schema FSMO 的傳送失敗,用索取繼續……”

進一步瞭解FSMO角色可參見:http://baike.baidu.com/view/1623435.htm?fr=wordsearch

二十七、AD輕量目錄服務(AD LDS)的實例是AD LDS的單一運行副本。

二十八、域控制器會將帳戶信息存於AD數據庫中,該數據庫所對應的文件爲\%systemroot%\NTDS\NTDS.DIT。 (%systemroot% <=>windows)

成員服務器或獨立服務器則將帳戶數據存於Security Accounts Manager(SAM)數據庫,\%systemroot%\system32\config\SAM;其實,還有一份存於註冊表的SAM中,默認是隱藏的,因爲Administrators羣組用戶沒有賦予讀取權限。

二十九、安裝AD域服務後,默認會有5種容器:

1.Builtin:用來存放內建的組;

2.Computers:用來存放域內的計算機帳戶,凡是加入域的計算機,其計算機名稱都會出現於此容器內;

3.Domain Controllers:用來存放域控制器的計算機帳戶;

4.ForeignSecurityPrincipals:儲存來自有信任關係域的對象;

5.Users:用來存放域內的用戶帳戶及組。

三十、默認當我們設定了用戶在某段時間段內登錄,當用戶在設定的時間段內登錄進來,但到時間後系統不會將其註銷,只有在組策略中設定超時強制註銷纔可。注意:若設定了賬戶到期日,使用者在登陸後一直不註銷,即使超過了賬戶到期日,系統也不會自動將其註銷。

可以一次選定多個用戶帳戶進行設定,如:下次登陸都要改密碼,一樣的登陸時段等等。設定多個帳戶時會出現兩排選項勾選左邊的多選鈕代表“要改變”,至於改變成什麼則由右邊的多選鈕決定,兩個都得選。

由於系統會賦予每個用戶帳戶一個獨一無二的SID(SecurityIdentifier,安全標識符),如果在刪除後重新建立同名的帳戶,則會是賦予一個新的SID,而SID是判斷權限的依據,因兩者的SID不同,所以兩者的權限也不一樣。所以,在刪除帳戶前,務必先確認是否有要解密的重要文件,如果盲目刪除,就無法將文件解密了。

三十一、證書頒發機構的類型:

1.獨立CA:獨立於AD;可以簽發證書供外部網和內部網使用;主要用於不提供AD服務的情況下(例如:公共網站、電子郵件服務);不適合頒發用戶登錄到域的證書。

2.企業CA:企業安全架構的一部分;保存在AD的CA對象中;依賴於AD;支持獨立CA所支持的所有功能和生成智能卡登錄時所用的證書。

三十二、PowerUsers:此組的成員可以安裝應用程序、管理本機用戶帳戶,以及建立或取消本機的共享文件夾和打印機。

Builtin Security Principal:內建安全策略 Two-way:雙向性 Transitive:可轉移性

三十三、 AD的恢復:

1.授權恢復:當其他的域控制器包含了無效的複製和數據時,可以採用授權恢復方式,這種情況下,你可以手工指定你要恢復整個數據庫或某個分支,並指定本地的恢復操作是權威的。所謂的權威,就是當發生目錄複製時,以本地數據爲準。授權恢復要修改AD的升級序號,這樣它的序號就高於其他的DC了,從而使本地的恢復數據能複製給其他的DC。授權恢復在非授權恢復執行後發生。

2.非授權恢復:大多數的恢復操作都是非授權的。只恢復活動目錄到它備份時的狀態。當你發現一臺DC的數據有問題,而確信其它的DC數據是正常的,就可以使用非授權恢復。恢復完成後,DC會重新比較升級序號並參與正常的複製。也就是說,通過非授權恢復的數據可能在複製中被再次改寫。默認的墓碑時間是180天,也就是說只能恢復180天之內的數據,無法恢復超過180天的活動目錄,當然,該值是可以調整的。

執行步驟:1.重啓域控制器;2.選擇目錄服務恢復模式;3.使用本地管理員登錄到Windows Server;恢復最近的系統狀態數據;正常啓動域控制器。

三十四、AD 知識一致性檢查程序(Knowledge Consistency Checker,KCC)負責構建和維護AD的複製拓撲,另外,KCC可以決定何時進行復制,以及每臺服務器必須同哪些服務器開展複製,和自動確定網絡複製的最佳拓撲。

補充:

資源池:簡單來說就是將全部資源看做一個整體,資源是按需分配的,先到顯得。

三十五、 AD域服務所需的TCP端口:88、389、636、3268和3269。

VSS:Volume Shadow copy Service

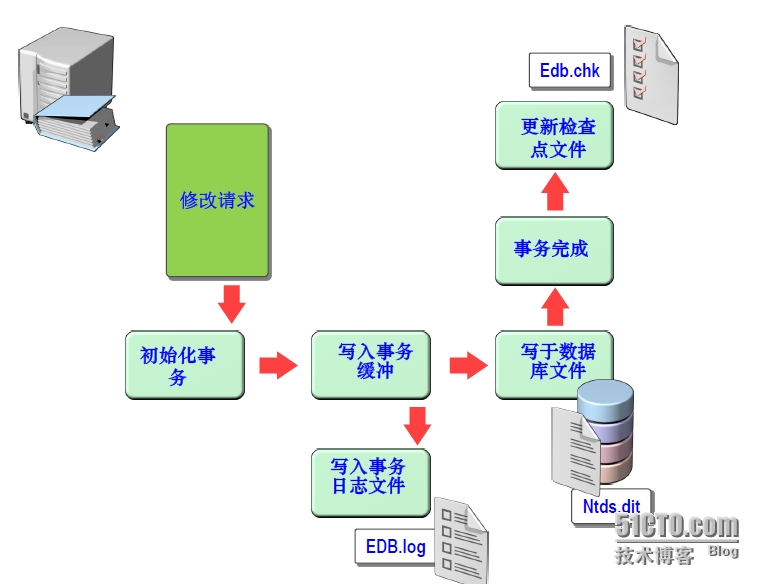

三十六、活動目錄事務修改流程:

Ntds.dit:活動目錄數據庫文件,存儲了活動目錄所有數據對象。

Edb*.log:事務日誌文件。

Edb.chk:檢查點文件,跟蹤尚未寫入到活動目錄數據庫的事務日誌。

Res1.log/Res2.log:保留日誌文件。

三十七、系統狀態數據包括:域控制器上的活動目錄和SYSVOL文件夾;所有DC上的註冊表、系統啓動文件、類註冊數據庫;認證服務器上的認證服務數據庫。

三十八、單臺DC恢復方式:

法一:使用該DC原有備份文件恢復DC(使用DSRM模式啓動OS或者重新安裝OS;使用備份文件還原系統)

恢復速度比依靠複製的恢復要快;需要的操作較少。

法二:升級爲DC(強制DC降級或者重新安裝OS;從其他舊DC上刪除Metadata;安裝AD;獲取FSMO角色)

不需要對該DC有很好的備份,但需要有多臺DC;可適用於不同的硬件。