最近鄰居夜生活猖獗,打遊戲“砸鍵盤”、搞直播彈琴唱歌以及各種與人視頻聊天,每天半夜十二點以後,笑聲、罵聲、彈琴聲、唱歌聲輪番上陣,先前公用路由是我控制的,密碼只有我一人知道,還能限個速。這兩天這哥們找個了人把路由器初始化,然後自己設置了管理密碼,更瘋狂的猖獗的鬧騰了。好吧,你有張良計,我有過牆梯。

"Ettercap是一款強大的可以被稱爲神器的工具,同類型軟件中的佼佼者。Ettercap是開源企且跨平臺 的,Ettercap在某些方面和dsniff有相似之處,同樣可以很方便的工作在交換機環境下,當然,Ettercap最初的設計初衷和定位,就是一款 基於交換網上的sniffer,但隨着版本更迭,它具備越來越多的功能,成爲一款強大的、有效的、靈活的軟件。它支持主動及被動的協議解析幷包含了許多網 絡和主機特性分析。"

----摘自網絡

一、平臺與軟件工具

工具:mbp一臺,i7+8G+256Gssd

需要安裝的軟件:

1、homebrew Mac OSX上的軟件包管理工具,類似於centos上的yum,ubuntu上的apt-get。

2、Xcode 運行在操作系統Mac OS X上的集成開發工具(IDE)。

3、libtiff tiff是一種靈活的位圖格式,主要用來存儲包括照片和藝術圖在內的圖像,libtiff是tiff的標準實現,有了libtiff纔可以安裝gtk+3,有了gtk,ettercap纔可以以窗口形式展示。

4、gtk+3 是一套源碼以LGPL許可協議分發、跨平臺的圖形工具包

5、ettercap 上文介紹了,是一款強大的可以被稱爲神器的工具。

二、安裝軟件

1、homebrew 安裝

homebrew的安裝非常簡單,打開終端執行一下命令:

~ ruby -e "$(curl -fsSL https://raw.githubusercontent.com/Homebrew/install/master/install)"

已經安裝過homebrew的需要執行:

~ sudo brew update/brew update

舊版homebrew是需要sudo的,而新版。。。具體我也不知道在哪一版,取消了sudo,可以先不加sudo更新,如果失敗再加上。更新後安裝軟件可能會報錯,需要檢查/Users/$(whoami)/Library/Logs/Homebrew和/Users/$(whoami)/Library/Logs/Homebrew兩目錄權限是否是root,如果目錄和文件權限是root,需要執行以下命令修改權限,否則使用sudo執行會報權限太大,不使用sudo又報權限不足。

2、Xcode在app store中可以搜索到,免費安裝。

3、安裝libtiff

安裝libtiff有兩種方法,但不保證哪種能成功,一個是brew install 一個是編譯安裝,編譯安裝會有make all的報錯,brew 很大可能會被牆掉,brew可以多試試或者找***連一下,實在不行就研究一下編譯安裝。

~ brew install libtiff

或者

~ wget ~ tar xvzf tiff-4.0.6.tar.gz ~ cd tiff-4.0.6 ~ ./configure --prefix=/usr/local ~ make ~ make clean

4、安裝gtk+3

~ brew install gtk+3

5、安裝ettercap

~ brew install ettercap --with-gtk+

不加--with-gtk+ 就不能以ettercap -G形式啓動,也就是不能以窗口圖形化形式啓動,只能使用指令行或者僞圖形界面(例如下圖:)

三、

安裝完後以ettercap -G形式啓動(!!!記得加sudo):

sudo ettercap -G

上面的步驟是:

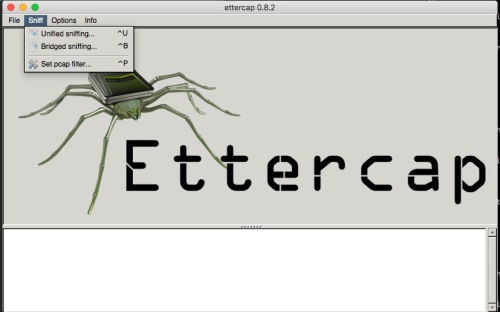

1、選擇unified sniffing (統一嗅探器??) 。

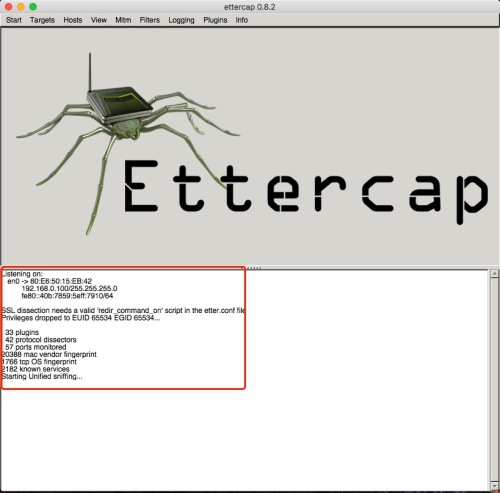

2、在彈出的窗口選擇網卡,一般是連wifi那張,可以在終端使用ifconfig查看。

3、選擇後可看到上面的信息,正在程序就開始監聽選定的網卡了。

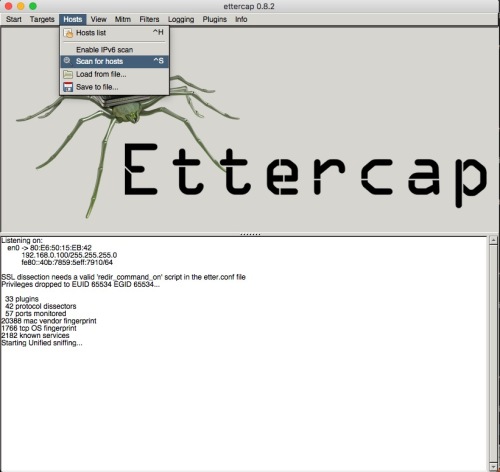

4、選擇scan for hosts 即可列出除本機外的所有局域網內所有客戶端的ip地址。

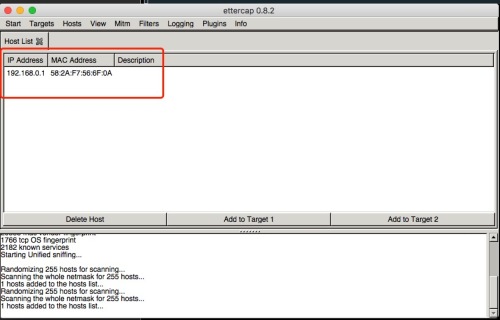

5、再次點擊hosts選擇hosts list即可查看此列表。

6、點擊想要監控的ip地址,點擊Add to Target 添加到Target 1,可添加多個。

7、點擊網關地址,再點擊Add to Target2添加到target2,需要根據實際情況來,可使用如下指令查看:

netstat -rn | grep default | grep -e '[0-9]\{1,3\}.[0-9]\{1,3\}.'我們其實就是要插入到target1和target2,做一個轉發工作,並把數據包拷貝一份記錄到本機。

也可以點擊targets選項卡,點擊current targets,在彈出框中設置,例如想要的ip一直刷不出來。

但是就是確定有這個ip。

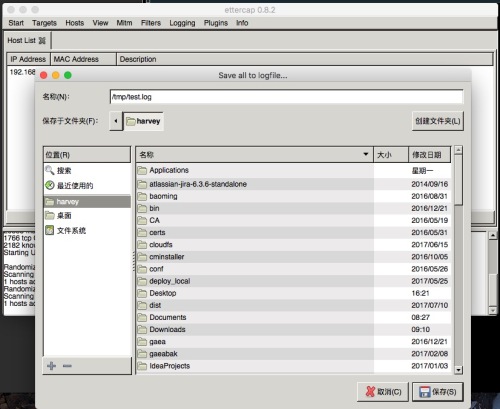

8、選擇日誌文件,填上文件名,程序會自動創建,我一般就選/tmp 目錄,因爲很多目錄都沒有權限,我也沒研究這個。。。總之很坑,沒權限就直接退出。

9、點擊Mitm下的ARP poisoning。如此,就開始ARP欺騙了,不不。。是代理網關。。但是如果你自己做測試,你會發現受監控的機器是不能上網的,這是因爲mac沒有打開路由轉發功能。

打開:

sudo sysctl -w net.inet.ip.forwarding=1

關閉:

sudo sysctl -w net.inet.ip.forwarding=0

也就是這個功能,可以做個定時任務,五分鐘關閉一次,過半分鐘再打開。呵呵,,我讓你半宿直播。。。

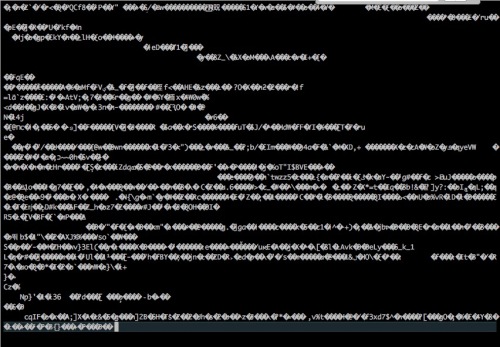

10、tail -f 查看日誌的更新情況

此時查看的是亂碼,這個日誌後綴名是.ecp ,我剛纔設置了/tmp/test.log,那他就是/tmp/test.log.ecp。對於這種日誌格式,ettercap有自己的查看工具:etterlog。

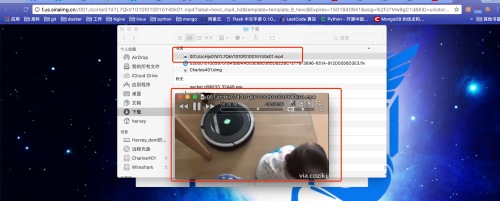

etterlog test.log.ecp

如上兩張圖,第一張是抓到的http的header信息,通過訪問改hostdoman+url可以下載到一個視頻,原來是我的手機查看的微博視頻。其他的一些獲取header、session、url、host甚至是一些加密的數據包還是需要各自努力實現吧,chrome的EditThisCookie和postman也是很不過的工具哦。