步驟 1:創建 PSO

步驟 2:將 PSO 應用到用戶和/或全局安全組

步驟 3:管理 PSO

步驟 4:查看用戶或全局安全組的結果 PSO

步驟5:驗證結果

注:由於通用性和重複性,有些步驟不一定會演示出來,請參考前面的文章。

實戰

Ⅲ. PowerShell

步驟1:創建PSO

1.

在正式開始前還需要做一點準備工作。請確保2008服務器添加了Windows Power Shell功能。另外,請到Quest網站下載powershell管理包並安裝。http://www.quest.com/powershell/activeroles-server.aspx。如果你懶得去找,那麼可以從如下地址下載,不過我不保證以後這個地址不失效或者有新版本推出沒有更新:

32位:

http://www.quest.com/Quest_Download_Assets/individual_components/ManagementShellforActiveDirectory32bit_11.msi

64位:

http://www.quest.com/Quest_Download_Assets/individual_components/ManagementShellforActiveDirectory64bit_11.msi

2.

在所有程序裏面找到並打開安裝的ActiveRoles Management Shell for Active Directory。

3.

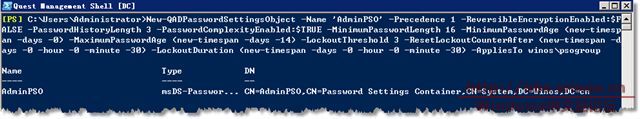

輸入如下cmdlet創建一個PSO,如圖1.創建好後,可以使用Get-QADPasswordSettingsObject查看當前AD內的PSO。

New-QADPasswordSettingsObject

-Name 'AdminPSO' -Precedence 1

-ReversibleEncryptionEnabled:$FALSE

-PasswordHistoryLength 3

-PasswordComplexityEnabled:$TRUE

-MinimumPasswordLength 16

-MinimumPasswordAge (new-timespan -days -0)

-MaximumPasswordAge (new-timespan -days -14)

-LockoutThreshold 3

-ResetLockoutCounterAfter (new-timespan -days -0 -hour -0 -minute -30)

-LockoutDuration (new-timespan -days -0 -hour -0 -minute -30)

-AppliesTo winos\psogroup

4.

可以使用Get-QADPasswordSettingsObject cmdlet來查看當前存在的PSO。如圖2.

步驟 2:將 PSO 應用到用戶和/或全局安全組

在步驟1中,我們已經通過使用Net-QADPasswordSettingsObject的-AppliesTo參數將PSO應用到了安全組PSOGroup上。如果想通過cmdlet修改鏈接至lisi用戶身上,運行如下命令,如圖3所示:

Add-QADPasswordSettingsObjectAppliesTo "AdminPSO" -AppliesTo winos\lisi

步驟 3:管理 PSO

目前該版本的cmdlet在對查看和修改 PSO 設置、修改 PSO 優先級、刪除PSO等管理還沒有直接的cmdlet命令集來支持。如有需要,請查看前面的文章。期待在以後版本中能完善該功能。不過個人感覺即便完善了,在ADUC裏面更改仍具有不可比擬的便捷性。

步驟 4:查看用戶或全局安全組的結果 PSO

請參考前面的文章,此處略。

步驟5:驗證結果

請參考前面的文章,此處略。