開局ASA1

#/mnt/disk0/lina_monitor ciscoasa

> enable

Invalid password

Password:

ciscoasa#

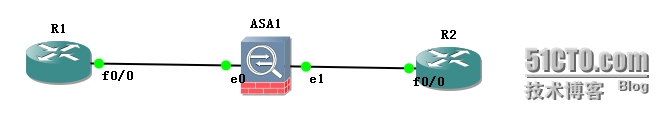

配置IP

R1(config)#int fa0/0

R1(config-if)#ip address 11.0.0.1 255.255.255.0

R1(config-if)#no shut

ciscoasa(config)# int e0/0

ciscoasa(config-if)# nameif inside

INFO: Security level for "inside" set to 100 by default.

ciscoasa(config-if)# ip address 11.0.0.2 255.255.255.0

ciscoasa(config-if)# no shut

ciscoasa(config)# int e0/1

ciscoasa(config-if)# nameif outside

INFO: Security level for "outside" set to 0 by default.

ciscoasa(config-if)# ip address 12.0.0.1 255.255.255.0

ciscoasa(config-if)# no shut

R2(config)#int fa0/0

R2(config-if)#ip address 12.0.0.2 255.255.255.0

R2(config-if)#no shut

指定靜態路由:

R1(config-if)#ip route 12.0.0.0 255.255.255.0 11.0.0.2

R2(config)#ip route 11.0.0.0 255.255.255.0 12.0.0.1

驗證靜態路由:

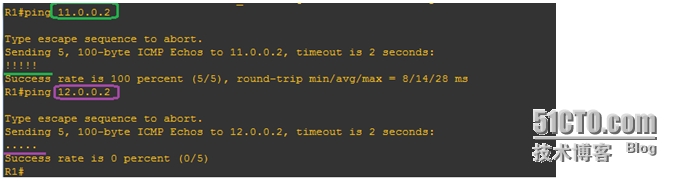

默認情況下,ASA對TCP和UDP協議提供狀態化連接,ICMP協議提供非狀態化的連接(防火牆由於不記錄路由所以將數據丟掉);

由於ping命令使用的是ICMP協議,所以R1ping外網ping不通。

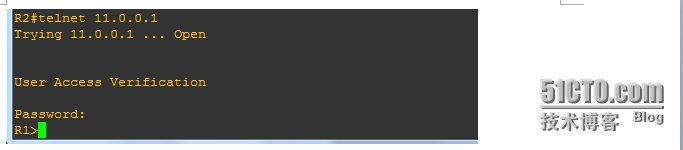

在R2上開遠程,驗證ASA對TCP協議的狀態化連接:

R2(config)#line vty 0 4

R2(config-line)#password abc

R2(config-line)#login

在R1上遠程R2

結論:以上表明ASA對TCP協議的狀態化連接;

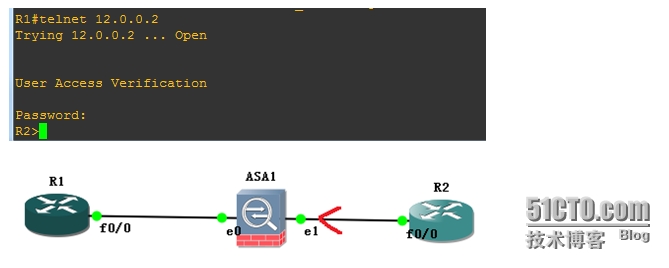

外網有時會主動要求訪問內網,由於接口安全級別的默認規則,允許出站連接(從高到低級別允許);禁止入站連接(從低到高級別禁止)

,所以外網主動連接內網時防火牆會阻擋數據的傳輸;

因此用配置ACL解決:

ciscoasa(config)# access-list asa_acl permit tcp host 12.0.0.2 any

ciscoasa(config)# access-Group asa_acl in interface outside

實驗驗證:

在R1上配置遠程:

R1(config)#line vty 0 4

R1(config-line)#password abc

R1(config-line)#login

到此R1仍舊可以正常訪問R2,如下:

結論:證明在R2給R1回包的時候,防火牆對ACL列表和Conn表同時檢測,如果有一個規則匹配就過;

在R2上配置環回口,驗證以上結論:

R2(config)#int loo 0

R2(config-if)#ip address 2.2.2.2 255.255.255.255

R2(config-if)#no shut

配置靜態路由:

R1(config)#ip route 2.2.2.2 255.255.255.255 11.0.0.2

ciscoasa(config)# route outside 2.2.2.2 255.255.255.255 12.0.0.2

在ACL列表“asa_acl”中配置允許host2.2.2.2/24通過防火牆;

ciscoasa(config)# access-list asa_acl permit tcp 2.2.2.2 255.255.255.255 any

ciscoasa(config)# access-group asa_acl in interface outside

用R1遠程R2:

end