一、Nagios簡介

Nagios是一款開源的電腦系統和網絡監視工具,能有效監控Windows、Linux和Unix的主機狀態,交換機路由器等網絡設置,打印機等。在系統或服務狀態異常時發出郵件或短信報警第一時間通知網站運維人員,在狀態恢復後發出正常的郵件或短信通知。

Nagios原名爲NetSaint,由EthanGalstad開發並維護至今。NAGIOS是一個縮寫形式:"Nagios Ain't Gonna Insist On Sainthood" Sainthood 翻譯爲聖徒,而"Agios"是"saint"的希臘表示方法。Nagios被開發在Linux下使用,但在Unix下也工作得非常好。

主要功能

·網絡服務監控(SMTP、POP3、HTTP、NNTP、ICMP、SNMP、FTP、SSH)

·主機資源監控(CPU load、diskusage、system logs),也包括Windows主機(使用NSClient++plugin)

·可以指定自己編寫的Plugin通過網絡收集數據來監控任何情況(溫度、警告……)

·可以通過配置Nagios遠程執行插件遠程執行腳本

·遠程監控支持SSH或SSL加通道方式進行監控

·簡單的plugin設計允許用戶很容易的開發自己需要的檢查服務,支持很多開發語言(shell scripts、C++、Perl、ruby、Python、PHP、C#等)

·包含很多圖形化數據Plugins(Nagiosgraph、Nagiosgrapher、PNP4Nagios等)

·可並行服務檢查

·能夠定義網絡主機的層次,允許逐級檢查,就是從父主機開始向下檢查

·當服務或主機出現問題時發出通告,可通過email, pager, sms 或任意用戶自定義的plugin進行通知

·能夠自定義事件處理機制重新激活出問題的服務或主機

·自動日誌循環

·支持冗餘監控

·包括Web界面可以查看當前網絡狀態,通知,問題歷史,日誌文件等

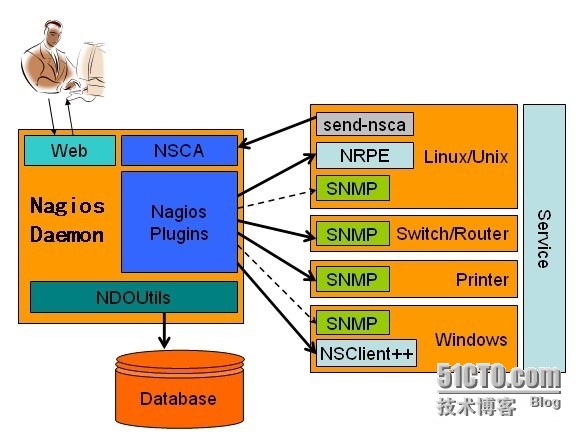

二、Nagios工作原理

Nagios的功能是監控服務和主機,但是他自身並不包括這部分功能,所有的監控、檢測功能都是通過各種插件來完成的。

啓動Nagios後,它會週期性的自動調用插件去檢測服務器狀態,同時Nagios會維持一個隊列,所有插件返回來的狀態信息都進入隊列,Nagios每次都從隊首開始讀取信息,並進行處理後,把狀態結果通過web顯示出來。

Nagios提供了許多插件,利用這些插件可以方便的監控很多服務狀態。安裝完成後,在nagios主目錄下的/libexec裏放有nagios自帶的可以使用的所有插件,如,check_disk是檢查磁盤空間的插件,check_load是檢查CPU負載的,等等。每一個插件可以通過運行./check_xxx–h 來查看其使用方法和功能。

Nagios可以識別4種狀態返回信息,即0(OK)表示狀態正常/綠色、1(WARNING)表示出現警告/黃色、2(CRITICAL)表示出現非常嚴重的錯誤/紅色、3(UNKNOWN)表示未知錯誤/深黃色。Nagios根據插件返回來的值,來判斷監控對象的狀態,並通過web顯示出來,以供管理員及時發現故障。

四種監控狀態

再說報警功能,如果監控系統發現問題不能報警那就沒有意義了,所以報警也是nagios很重要的功能之一。但是,同樣的,Nagios 自身也沒有報警部分的代碼,甚至沒有插件,而是交給用戶或者其他相關開源項目組去完成的。

Nagios安裝,是指基本平臺,也就是Nagios軟件包的安裝。它是監控體系的框架,也是所有監控的基礎。

打開Nagios官方的文檔,會發現Nagios基本上沒有什麼依賴包,只要求系統是Linux或者其他Nagios支持的系統。不過如果你沒有安裝apache(http服務),那麼你就沒有那麼直觀的界面來查看監控信息了,所以apache姑且算是一個前提條件。關於apache的安裝,網上有很多,照着安裝就是了。安裝之後要檢查一下是否可以正常工作。

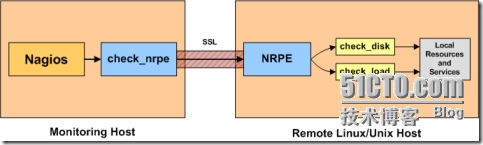

知道Nagios是如何通過插件來管理服務器對象後,現在開始研究它是如何管理遠端服務器對象的。Nagios 系統提供了一個插件NRPE。Nagios通過週期性的運行它來獲得遠端服務器的各種狀態信息。它們之間的關係如下圖所示:

Nagios 通過NRPE 來遠端管理服務

1. Nagios 執行安裝在它裏面的check_nrpe插件,並告訴check_nrpe 去檢測哪些服務。

2. 通過SSL,check_nrpe連接遠端機子上的NRPE daemon

3. NRPE 運行本地的各種插件去檢測本地的服務和狀態(check_disk,..etc)

4. 最後,NRPE 把檢測的結果傳給主機端的check_nrpe,check_nrpe 再把結果送到Nagios狀態隊列中。5. Nagios 依次讀取隊列中的信息,再把結果顯示出來。

三、實驗環境

Host Name | OS | IP | Software |

Nagios-Server | CentOS release 6.3 (Final) | 192.168.1.108 | Apache、Php、Nagios、nagios-plugins |

Nagios-Linux | CentOS release 5.8 (Final) | 192.168.1.111 | nagios-plugins、nrpe |

Nagios-Windows | Windows XP | 192.168.1.113 | NSClient++ |

Server 安裝了nagios軟件,對監控的數據做處理,並且提供web界面查看和管理。當然也可以對本機自身的信息進行監控。

Client 安裝了NRPE等客戶端,根據監控機的請求執行監控,然後將結果回傳給監控機。

防火牆已關閉/iptables:Firewall is not running.

SELINUX=disabled

四、實驗目標

五、Nagios服務端安裝

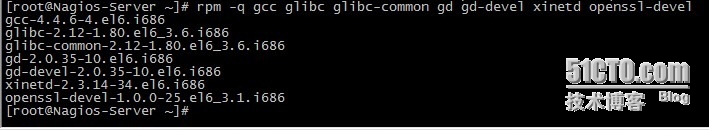

5.1 基礎支持套件:gcc glibc glibc-common gdgd-devel xinetd openssl-devel

# rpm -q gcc glibc glibc-common gd gd-develxinetd openssl-devel

如果系統中沒有這些套件,使用yum安裝

# yum install -y gcc glibc glibc-common gdgd-devel xinetd openssl-devel

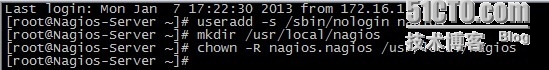

5.2 創建nagios用戶和用戶組

# useradd -s /sbin/nologin nagios

# mkdir /usr/local/nagios

# chown -R nagios.nagios /usr/local/nagios

查看nagios目錄的權限

# ll -d /usr/local/nagios/

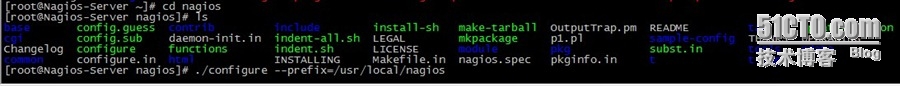

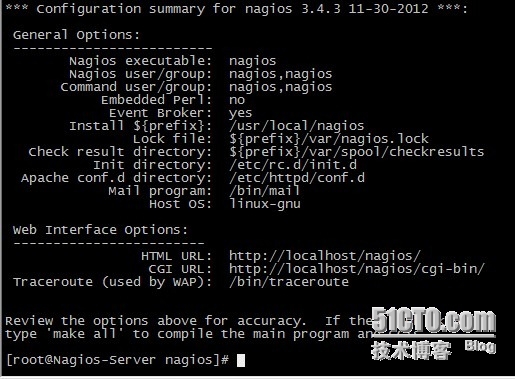

5.3 編譯安裝Nagios

# wget http://prdownloads.sourceforge.net/sourceforge/nagios/nagios-3.4.3.tar.gz

# tar zxvf nagios-3.4.3.tar.gz

# cd nagios

# ./configure --prefix=/usr/local/nagios

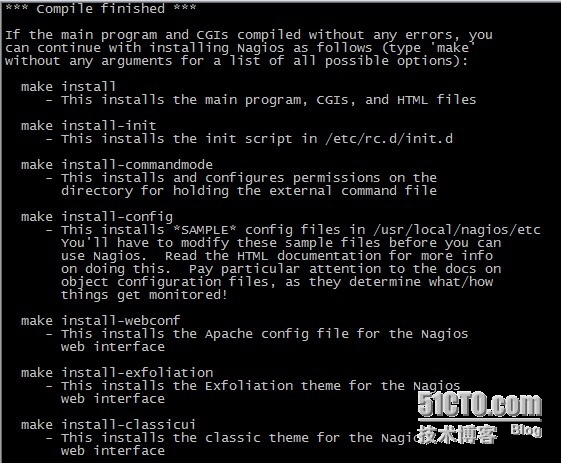

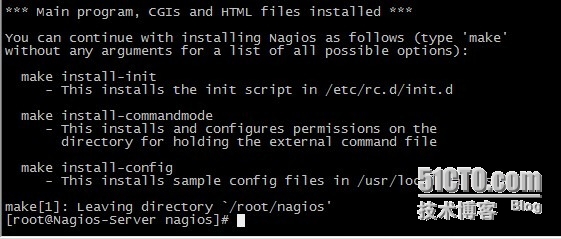

# make all

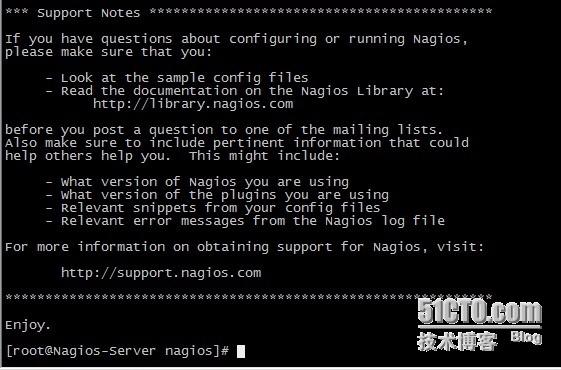

# make install

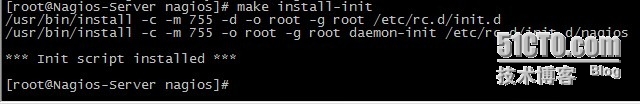

# make install-init

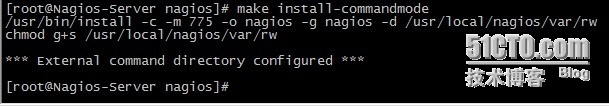

# make install-commandmode

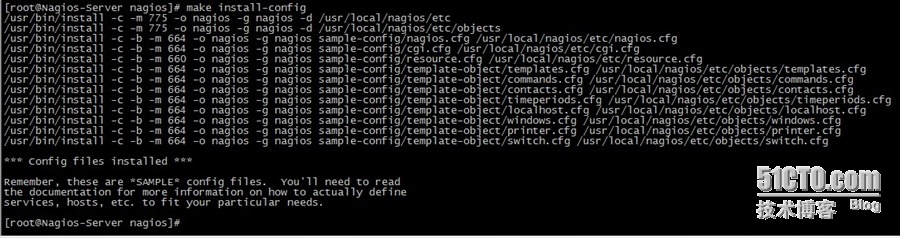

# make install-config

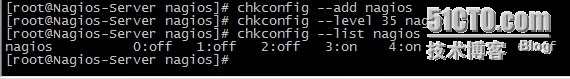

# chkconfig --add nagios

# chkconfig --level 35 nagios on

# chkconfig --list nagios

5.4 驗證程序是否被正確安裝

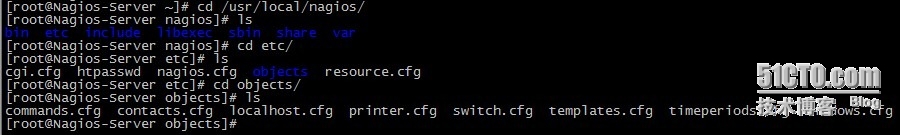

切換目錄到安裝路徑(這裏是/usr/local/nagios),看是否存在etc、bin、sbin、share、var這五個目錄,如果存在則可以表明程序被正確的安裝到系統了。Nagios 各個目錄用途說明如下:

bin | Nagios 可執行程序所在目錄 |

etc | Nagios 配置文件所在目錄 |

sbin | Nagios CGI 文件所在目錄,也就是執行外部命令所需文件所在的目錄 |

share | Nagios網頁文件所在的目錄 |

libexec | Nagios 外部插件所在目錄 |

var | Nagios 日誌文件、lock 等文件所在的目錄 |

var/archives | Nagios 日誌自動歸檔目錄 |

var/rw | 用來存放外部命令文件的目錄 |

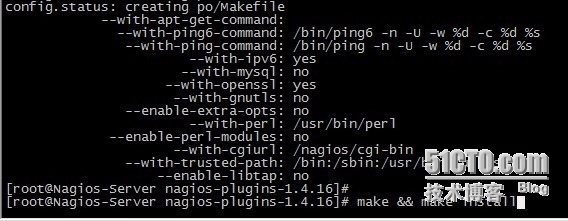

5.5 安裝Nagios 插件

# wget http://prdownloads.sourceforge.net/sourceforge/nagiosplug/nagios-plugins-1.4.16.tar.gz

# tar zxvf nagios-plugins-1.4.16.tar.gz

# cd nagios-plugins-1.4.16

# ./configure --prefix=/usr/local/nagios

# make && make install

5.6 安裝與配置Apache和Php

Apache 和Php 不是安裝nagios所必須的,但是nagios提供了web監控界面,通過web監控界面可以清晰的看到被監控主機、資源的運行狀態,因此,安裝一個web服務是很必要的。

需要注意的是,nagios在nagios3.1.x版本以後,配置web監控界面時需要php的支持。這裏我們下載的nagios版本爲nagios-3.4.3,因此在編譯安裝完成apache後,還需要編譯php模塊,這裏選取的php版本爲php5.4.10。

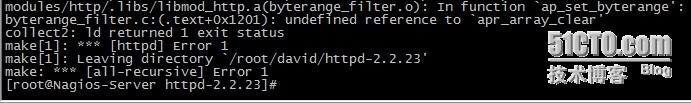

a. 安裝Apache

# wget http://labs.mop.com/apache-mirror//httpd/httpd-2.2.23.tar.gz

# tar zxvf httpd-2.2.23.tar.gz

# cd httpd-2.2.23

# ./configure --prefix=/usr/local/apache2

# make && make install

若出現錯誤:

則在編譯時入加--with-included-apr 即可解決。

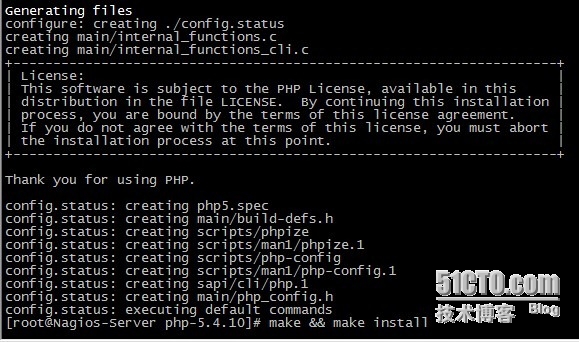

b. 安裝Php

# wget http://cn2.php.net/distributions/php-5.4.10.tar.gz

# tar zxvf php-5.4.10.tar.gz

# cd php-5.4.10

# ./configure --prefix=/usr/local/php --with-apxs2=/usr/local/apache2/bin/apxs

# make && make install

c. 配置apache

找到apache 的配置文件/usr/local/apache2/conf/httpd.conf

找到:

User daemon

Group daemon

修改爲

User nagios

Group nagios

然後找到

<IfModuledir_module>

DirectoryIndexindex.html

</IfModule>

修改爲

<IfModuledir_module>

DirectoryIndexindex.html index.php

</IfModule>

接着增加如下內容:

AddTypeapplication/x-httpd-php .php

爲了安全起見,一般情況下要讓nagios的web 監控頁面必須經過授權才能訪問,這需要增加驗證配置,即在httpd.conf 文件最後添加如下信息:

#setting for nagios

ScriptAlias /nagios/cgi-bin"/usr/local/nagios/sbin"

<Directory"/usr/local/nagios/sbin">

AuthType Basic

OptionsExecCGI

AllowOverride None

Orderallow,deny

Allowfrom all

AuthName "Nagios Access"

AuthUserFile/usr/local/nagios/etc/htpasswd //用於此目錄訪問身份驗證的文件

Require valid-user

</Directory>

Alias /nagios"/usr/local/nagios/share"

<Directory"/usr/local/nagios/share">

AuthType Basic

Options None

AllowOverride None

Orderallow,deny

Allowfrom all

AuthName "nagios Access"

AuthUserFile /usr/local/nagios/etc/htpasswd

Require valid-user

</Directory>

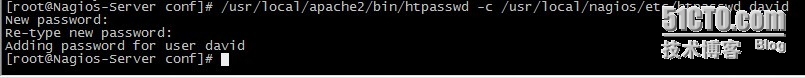

d. 創建apache目錄驗證文件

在上面的配置中,指定了目錄驗證文件htpasswd,下面要創建這個文件:

# /usr/local/apache2/bin/htpasswd -c/usr/local/nagios/etc/htpasswd david

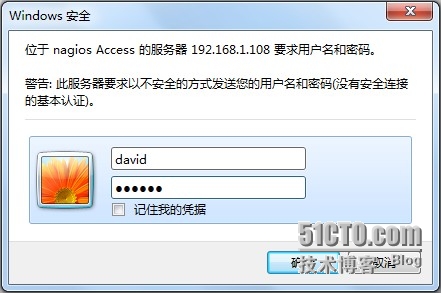

這樣就在/usr/local/nagios/etc目錄下創建了一個htpasswd 驗證文件,當通過http://192.168.1.108/nagios/訪問時就需要輸入用戶名和密碼了。

e. 查看認證文件的內容

# cat /usr/local/nagios/etc/htpasswd

f. 啓動apache 服務

# /usr/local/apache2/bin/apachectl start

到這裏nagios的安裝也就基本完成了,你可以通過web來訪問了。

六、配置Nagios

Nagios 主要用於監控一臺或者多臺本地主機及遠程的各種信息,包括本機資源及對外的服務等。默認的Nagios 配置沒有任何監控內容,僅是一些模板文件。若要讓Nagios 提供服務,就必須修改配置文件,增加要監控的主機和服務,下面將詳細介紹。

6.1 默認配置文件介紹

Nagios 安裝完畢後,默認的配置文件在/usr/local/nagios/etc目錄下。

6.4 驗證Nagios 配置文件的正確性

Nagios 在驗證配置文件方面做的非常到位,只需通過一個命令即可完成:

# /usr/local/nagios/bin/nagios -v/usr/local/nagios/etc/nagios.cfg

Nagios提供的這個驗證功能非常有用,在錯誤信息中通常會打印出錯誤的配置文件以及文件中的哪一行,這使得nagios的配置變得非常容易,報警信息通常是可以忽略的,因爲一般那些只是建議性的。

看到上面這些信息就說明沒問題了,然後啓動Nagios 服務。

七、Nagios的啓動與停止

7.1 啓動Nagios

a. 通動nagios

# /etc/init.d/nagios start

or

# service nagios start

b. 手工方式啓動nagios

通過nagios命令的“-d”參數來啓動nagios守護進程:

# /usr/local/nagios/bin/nagios -d /usr/local/nagios/etc/nagios.cfg

7.2 重啓Nagios

當修改了配置文件讓其生效時,需要重啓/重載Nagios服務。

a. 通過初始化腳本來重啓nagios

# /etc/init.d/nagios reload

or

# /etc/init.d/nagios restart

or

# service nagios restart

b. 通過web監控頁重啓nagios

可以通過web監控頁的"Process Info" -> "Restart the Nagios process"來重啓nagios

c. 手工方式平滑重啓

# kill -HUP <nagios_pid>

7.3 停止Nagios

a. 通過初始化腳本關閉nagios服務

# /etc/init.d/nagios stop

or

# service nagios stop

b. 通過web監控頁停止nagios

可以通過web監控頁的 "Process Info" -> "Shutdownthe Nagios process"來停止nagios

c. 手工方式停止Nagios

# kill <nagios_pid>

八、查看初步配置情況

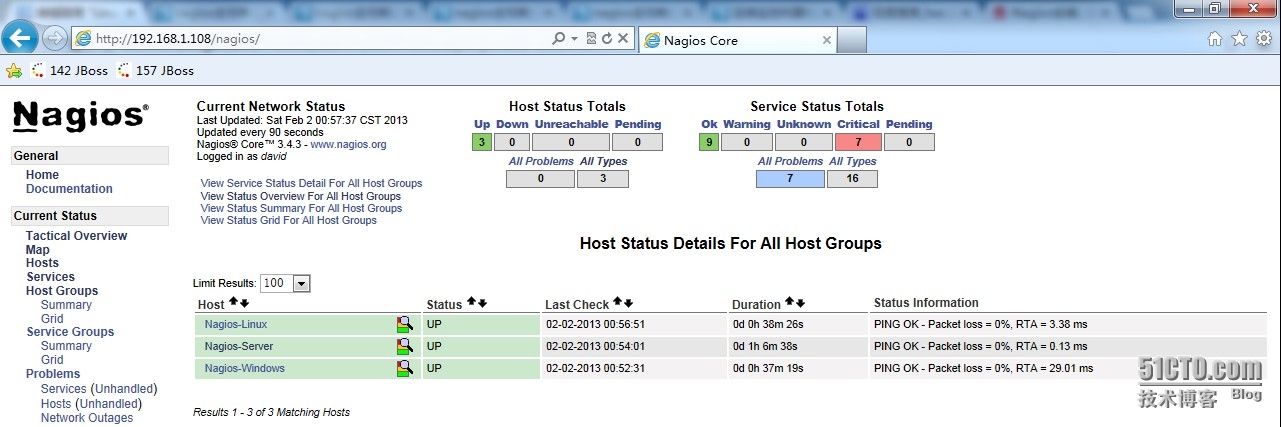

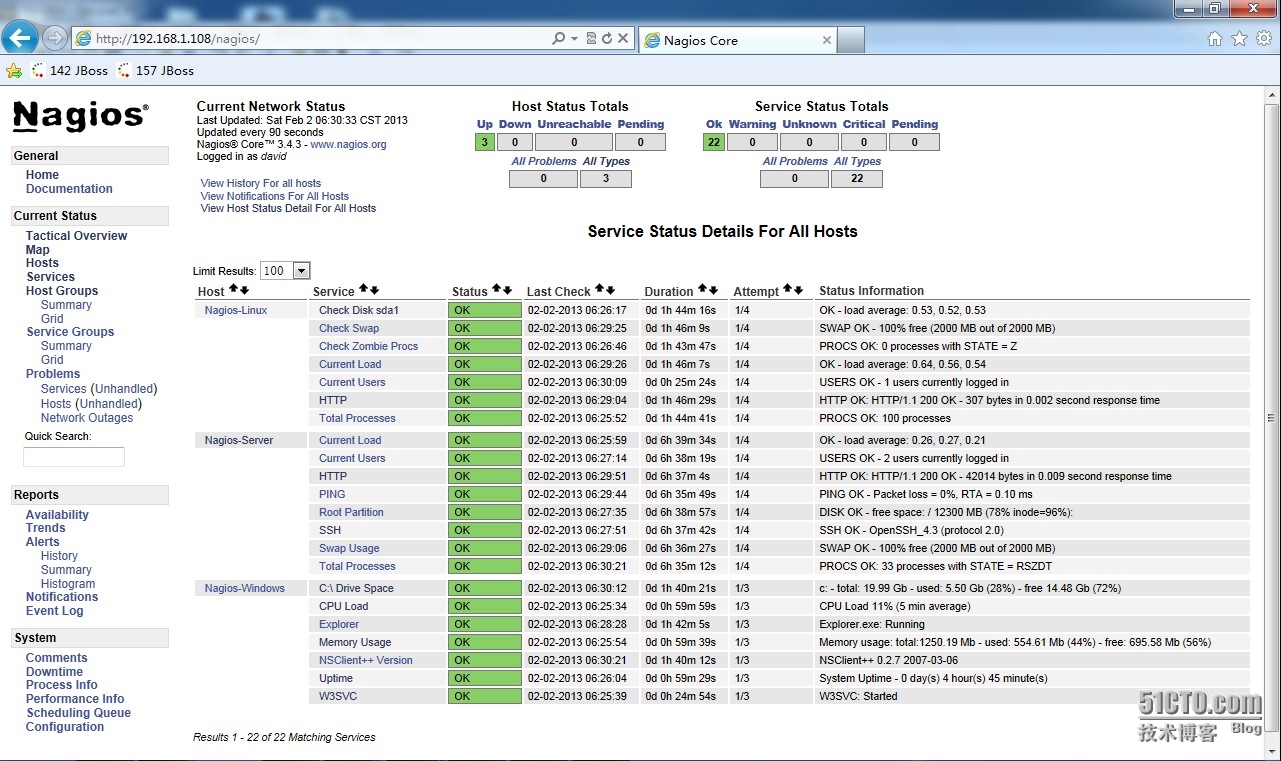

8.1 啓動完成之後,登錄Nagios Web監控頁http://192.168.1.108/nagios/查看相關信息。

8.2 點擊左面的Current Status -> Hosts可以看到所定義的三臺主機已經全部UP了。

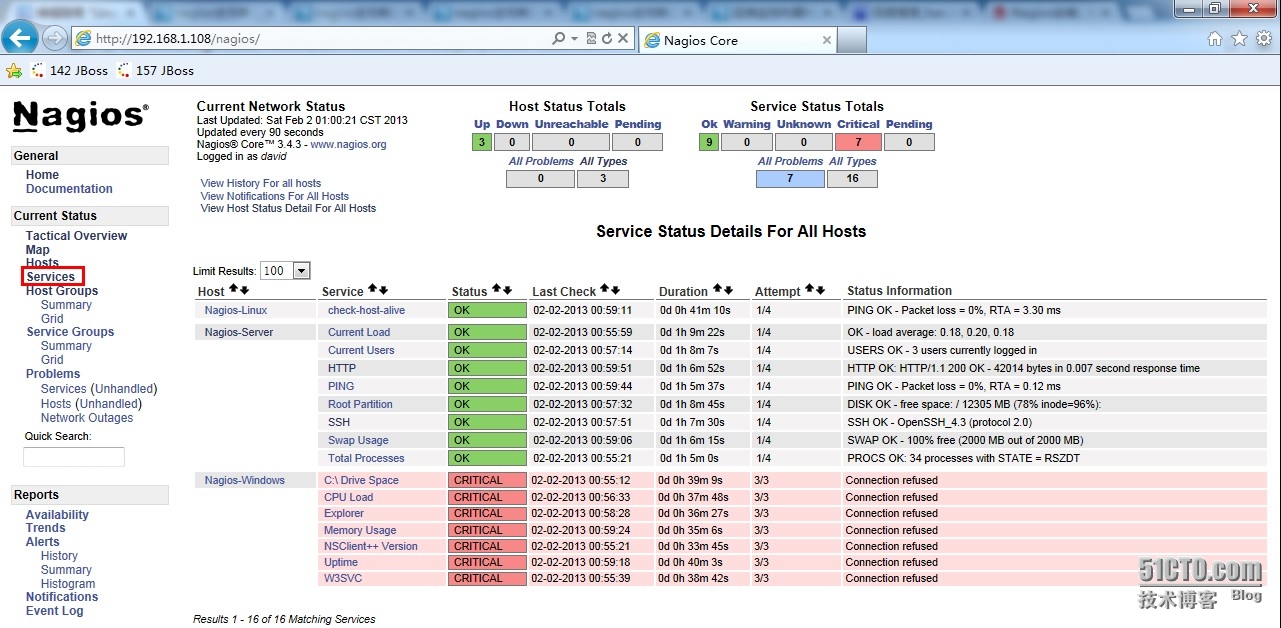

8.3 點擊Current Status ->Services 查看服務監控情況。

看到Nagios-Linux和Nagios-Server的服務狀態已經OK了,但是Nagios-Windows的服務狀態爲CRITICAL,StatusInformation 提示Connection refused。因爲Nagios-Windows上還未安裝插件,內部服務還無法查看,所以出現這種情況。將在下面具體講解。

九、利用NRPE監控遠程Linux上的“本地信息”

上面已經對遠程Linux主機是否存活做了監控,而判斷遠程機器是否存活,我們可以使用ping 工具對其監測。還有一些遠程主機服務,例如ftp、ssh、http,都是對外開放的服務,即使不用Nagios,我們也可以試的出來,隨便找一臺機器看能不能訪問這些服務就行了。但是對於像磁盤容量,cpu負載這樣的“本地信息”,Nagios只能監測自己所在的主機,而對其他的機器則顯得有點無能爲力。畢竟沒得到被控主機的適當權限是不可能得到這些信息的。爲了解決這個問題,nagios有這樣一個附加組件--“NRPE”,用它就可以完成對Linux類型主機"本地信息”的監控。

9.1 NRPE 工作原理

NRPE 總共由兩部分組成:

·check_nrpe插件,位於監控主機上

·NRPEdaemon,運行在遠程的Linux主機上(通常就是被監控機)

按照上圖,整個的監控過程如下:

當Nagios需要監控某個遠程Linux 主機的服務或者資源情況時:

1Nagios會運行check_nrpe 這個插件,告訴它要檢查什麼;

2check_nrpe插件會連接到遠程的NRPE daemon,所用的方式是SSL;

3NRPEdaemon 會運行相應的Nagios 插件來執行檢查;

4NRPEdaemon 將檢查的結果返回給check_nrpe 插件,插件將其遞交給nagios做處理。

注意:NRPEdaemon 需要Nagios 插件安裝在遠程的Linux主機上,否則,daemon不能做任何的監控。

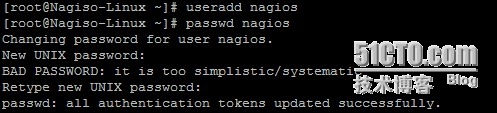

9.2 在被監控機(Nagios-Linux)上

a. 增加用戶&設定密碼

# useradd nagios

# passwd nagios

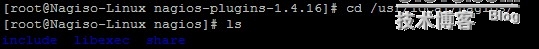

b. 安裝Nagios插件

# tar zxvfnagios-plugins-1.4.16.tar.gz

# cd nagios-plugins-1.4.16

# ./configure--prefix=/usr/local/nagios

# make && makeinstall

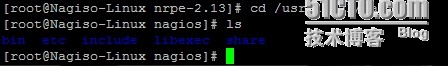

這一步完成後會在/usr/local/nagios/下生成三個目錄include、libexec和share。

修改目錄權限

# chown nagios.nagios /usr/local/nagios

# chown -R nagios.nagios/usr/local/nagios/libexec

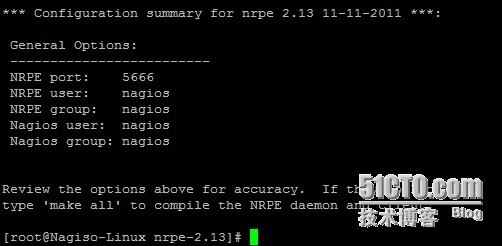

c. 安裝NRPE

# wgethttp://prdownloads.sourceforge.net/sourceforge/nagios/nrpe-2.13.tar.gz

# tar zxvf nrpe-2.13.tar.gz

# cd nrpe-2.13

# ./configure

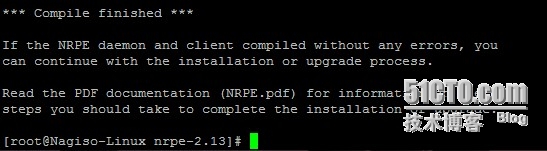

# make all

接下來安裝NPRE插件,daemon和示例配置文件。

c.1 安裝check_nrpe 這個插件

#

監控機需要安裝check_nrpe這個插件,被監控機並不需要,我們在這裏安裝它只是爲了測試目的。

c.2 安裝deamon

# make install-daemon

c.3 安裝配置文件

# make install-daemon-config

現在再查看nagios目錄就會發現有5個目錄了

按照安裝文檔的說明,是將NRPEdeamon作爲xinetd下的一個服務運行的。在這樣的情況下xinetd就必須要先安裝好,不過一般系統已經默認安裝了。

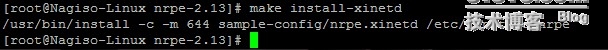

d. 安裝xinted 腳本

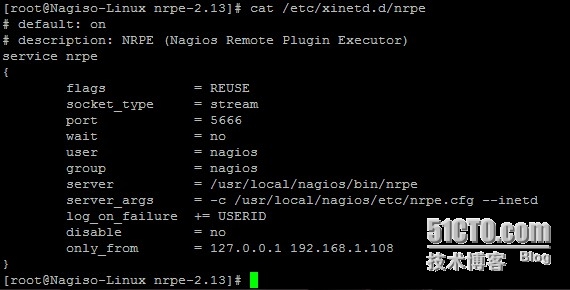

# make install-xinetd

可以看到創建了這個文件/etc/xinetd.d/nrpe。

編輯這個腳本:

在only_from後增加監控主機的IP地址。

編輯/etc/services文件,增加NRPE服務

重啓xinted服務

# service xinetd restart

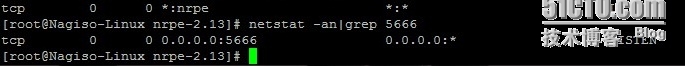

查看NRPE是否已經啓動

可以看到5666端口已經在監聽了。

e. 測試NRPE是否則正常工作

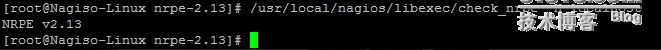

使用上面在被監控機上安裝的check_nrpe這個插件測試NRPE 是否工作正常。

會返回當前NRPE的版本

也就是在本地用check_nrpe連接nrpedaemon是正常的。

注:爲了後面工作的順利進行,注意本地防火牆要打開5666能讓外部的監控機訪問。

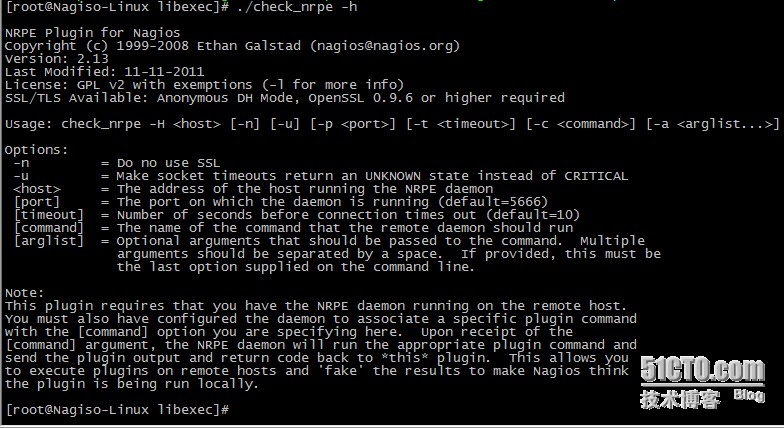

f. check_nrpe 命令用法

查看check_nrpe命令用法

# /usr/local/nagios/libexec/check_nrpe –h

可以看到用法是:

check_nrpe –H 被監控的主機 -c 要執行的監控命令

注意:-c後面接的監控命令必須是nrpe.cfg 文件中定義的。也就是NRPE daemon只運行nrpe.cfg中所定義的命令。

g. 查看NRPE的監控命令

# cd /usr/local/nagios/etc

# cat nrpe.cfg |grep -v "^#"|grep -v"^$"

[root@Nagiso-Linux etc]# cat nrpe.cfg |grep -v"^#"|grep -v "^$"

log_facility=daemon

pid_file=/var/run/nrpe.pid

server_port=5666

nrpe_user=nagios

nrpe_group=nagios

allowed_hosts=127.0.0.1

dont_blame_nrpe=0

debug=0

command_timeout=60

connection_timeout=300

command[check_users]=/usr/local/nagios/libexec/check_users -w 5 -c10

command[check_load]=/usr/local/nagios/libexec/check_load -w15,10,5 -c 30,25,20

command[check_sda1]=/usr/local/nagios/libexec/check_disk -w 20% -c10% -p /dev/sda1

command[check_zombie_procs]=/usr/local/nagios/libexec/check_procs -w 5 -c10 -s Z

command[check_total_procs]=/usr/local/nagios/libexec/check_procs -w 150-c 200

[root@Nagiso-Linux etc]#

紅色部分是命令名,也就是check_nrpe的-c 參數可以接的內容,等號“=”後面是實際執行的插件程序(這與commands.cfg中定義命令的形式十分相似,只不過是寫在了一行)。也就是說check_users 就是等號後面/usr/local/nagios/libexec/check_users-w 5 -c 10 的簡稱。

我們可以很容易知道上面這5行定義的命令分別是檢測登陸用戶數,cpu負載,sda1的容量,殭屍進程,總進程數。各條命令具體的含義見插件用法(執行“插件程序名–h”)。

由於-c後面只能接nrpe.cfg 中定義的命令,也就是說現在我們只能用上面定義的這五條命令。我們可以在本機實驗一下。

9.3 在監控主機(Nagios-Server)上

之前已經將Nagios運行起來了,現在要做的事情是:

·安裝check_nrpe 插件;

·在commands.cfg 中創建check_nrpe的命令定義,因爲只有在commands.cfg 中定義過的命令才能在services.cfg中使用;

·創建對被監控主機的監控項目;

9.3.1 安裝check_nrpe 插件

# tar zxvf nrpe-2.13.tar.gz

# cd nrpe-2.13

# ./configure

# make all

# make install-plugin

只運行這一步就行了,因爲只需要check_nrpe插件。

在Nagios-Linux上我們已經裝好了nrpe,現在我們測試一下監控機使用check_nrpe 與被監控機運行的nrpedaemon之間的通信。

看到已經正確返回了NRPE的版本信息,說明一切正常。

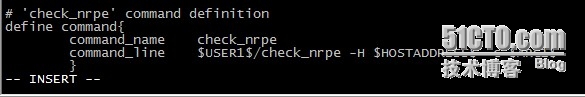

9.3.2 在commands.cfg中增加對check_nrpe的定義

# vi /usr/local/nagios/etc/objects/commands.cfg

在最後面增加如下內容:

意義如下:

# 'check_nrpe' command definition

define command{

command_name check_nrpe # 定義命令名稱爲check_nrpe,在services.cfg中要使用這個名稱.

command_line $USER1$/check_nrpe-H $HOSTADDRESS$ -c $ARG1$ #這是定義實際運行的插件程序.

# 這個命令行的書寫要完全按照check_nrpe這個命令的用法,不知道用法的就用check_nrpe–h查看.

}

-c 後面帶的$ARG1$參數是傳給nrpe daemon 執行的檢測命令,之前說過了它必須是nrpe.cfg 中所定義的那5條命令中的其中一條。在services.cfg中使用check_nrpe 的時候要用“!”帶上這個參數。

9.3.3 定義對Nagios-Linux主機的監控

下面就可以在services.cfg中定義對Nagios-Linux 主機的監控了。

define service{

use local-service

host_name Nagios-Linux

service_description Current Load

check_command check_nrpe!check_load

}

define service{

use local-service

host_name Nagios-Linux

service_description Check Disk sda1

check_command check_nrpe!check_sda1

}

define service{

use local-service

host_name Nagios-Linux

service_description Total Processes

check_command check_nrpe!check_total_procs

}

define service{

use local-service

host_name Nagios-Linux

service_description Current Users

check_command check_nrpe!check_users

}

define service{

use local-service

host_name Nagios-Linux

service_description Check Zombie Procs

check_command check_nrpe!check_zombie_procs

}

還有一個任務是要監控Nagios-Linux的swap 使用情況。但是在nrpe.cfg 中默認沒有定義這個監控功能的命令。怎麼辦?手動在nrpe.cfg 中添加,也就是自定義NRPE命令。

現在我們要監控swap分區,如果空閒空間小於20%則爲警告狀態 -> warning;如果小於10%則爲嚴重狀態-> critical。我們可以查得需要使用check_swap插件,完整的命令行應該是下面這樣。

#/usr/local/nagios/libexec/check_swap -w 20% -c 10%

在被監控機(Nagios-Linux)上增加check_swap 命令的定義

# vi/usr/local/nagios/etc/nrpe.cfg

增加下面這一行

command[check_swap]=/usr/local/nagios/libexec/check_swap-w 20% -c 10%

我們知道check_swap現在就可以作爲check_nrpe 的-c 的參數使用了

修改了配置文件,當然要重啓。

如果你是以獨立的daemon運行的nrpe,那麼需要手動重啓;如果你是在xinetd下面運行的,則不需要。

由於本實驗中nrpe是xinetd 下運行的,所以不需要重啓服務。

在監控機(Nagios-Server)上增加這個check_swap 監控項目

define service{

use local-service

host_name Nagios-Linux

service_description Check Swap

check_command check_nrpe!check_swap

}

同理,Nagios-Linux上我還開啓了http 服務,需要監控一下,按照上面的做法,在被監控機(Nagios-Linux)上增加check_http命令的定義

# vi /usr/local/nagios/etc/nrpe.cfg

增加下面這一行

command[check_http]=/usr/local/nagios/libexec/check_http-I 127.0.0.1

在監控機(Nagios-Server)上增加check_http監控項目

define service{

use local-service

host_name Nagios-Linux

service_description HTTP

check_command check_nrpe!check_http

}

所有的配置文件已經修改好了,現在重啓Nagios。

# service nagios restart

9.3.4 查看配置情況

登錄NagiosWeb監控頁http://192.168.1.108/nagios/查看相關信息。

可以看到,對於Nagios-Server和Nagios-Linux 上的相關服務的監控已經成功了,還有Nagios-Windows 上的服務還沒有定義,下面講到。

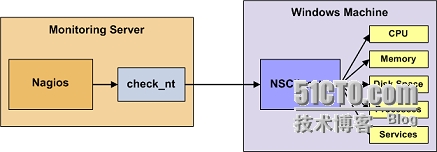

十、利用NSClient++監控遠程Windows上的“本地信息”

在Nagios的libexec下有check_nt這個插件,它就是用來檢查windows機器的服務的。其功能類似於check_nrpe。不過還需要搭配另外一個軟件NSClient++,它則類似於NRPE。

NSClient++的原理如下圖

可以看到NSClient與nrpe最大的區別就是:

·被監控機上安裝有nrpe,並且還有插件,最終的監控是由這些插件來進行的。當監控主機將監控請求發給nrpe後,nrpe調用插件來完成監控。

·NSClient++則不同,被監控機上只安裝NSClient,沒有任何的插件。當監控主機將監控請求發給NSClient++後,NSClient直接完成監控,所有的監控是由NSClient完成的。

這也說明了NSClient++的一個很大的問題:不靈活、沒有可擴展性。它只能完成自己本身包含的監控操作,不能由一些插件來擴展。好在NSClient++已經做的不錯了,基本上可以完全滿足我們的監控需求。

10.1 安裝NSClient++

從http://www.nsclient.org/nscp/downloads下載NSClient++-0.2.7.zip

解壓到C盤根目錄。

打開cmd切換到c:\NSClient++-0.2.7

執行nsclient++/install 進行安裝

執行nsclient++SysTray (注意大小寫),這一步是安裝系統托盤,時間稍微有點長。

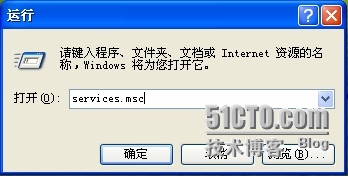

在運行裏面輸入services.msc打開“服務”

看到下圖就說明NSClient服務已經安裝上了

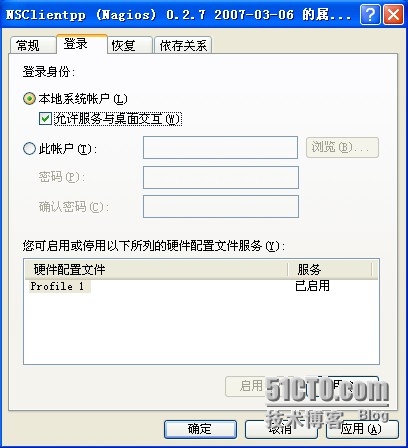

雙擊打開,點“登錄”標籤,在“允許服務與桌面交互”前打勾。

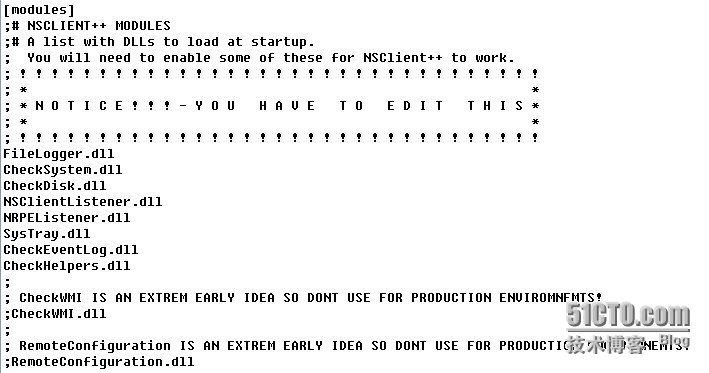

編輯c:\NSClient++-0.2.7下的NSC.ini文件。

將 [modules]部分的所有模塊前面的註釋都去掉,除了CheckWMI.dll 和RemoteConfiguration.dll 這兩個。

在[Settings]部分設置'password'選項來設置密碼,作用是在nagios連接過來時要求提供密碼。這一步是可選的,我這裏設置爲'123456'。

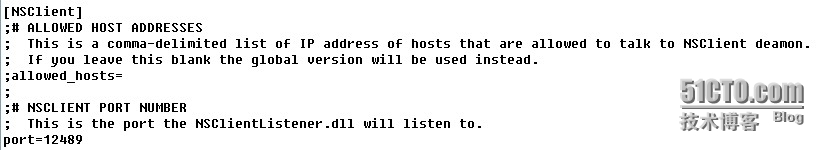

將[Settings]部分'allowed_hosts'選項的註釋去掉,並且加上運行nagios的監控主機的IP。各IP之間以逗號相隔。這個地方是支持子網的,如果寫成192.168.1.0/24則表示該子網內的所有機器都可以訪問。如果這個地方是空白則表示所有的主機都可以連接上來。

注意是[Settings]部分的,因爲[NSClient]部分也有這個選項。

必須保證[NSClient]的'port'選項並沒有被註釋,並且它的值是'12489',這是NSClient的默認監聽端口。

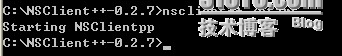

在cmd中執行nsclient++ /start啓動服務,注意所在目錄是c:\NSClient++-0.2.7

這時在桌面右下角的系統托盤處會出現一個黃色的M字樣的圖標

查看服務

已經正常啓動了。

注意服務默認設的是“自動”,也就是說是開機自動啓動的。

在cmd裏面執行netstat –an可以看到已經開始監聽tcp的12489端口了。

這樣外部就可以訪問了嗎?

錯!

防火牆也要打開tcp的12489端口,否則nagios檢查此服務的時候會報錯。

這樣被監控機的配置就搞定了,它就等待nagios發出某個監控請求,然後它執行請求將監控的結果發回到nagios監控主機上。

之前已經在監控主機(Nagios-Server)上對Windows主機的監控做了配置,但是commands.cfg 中默認沒有設置密碼項,所以要修改一下,增加"-s 123456",如下:

# 'check_nt' command definition

define command{

command_name check_nt

command_line $USER1$/check_nt-H $HOSTADDRESS$ -p 12489 -s123456-v $ARG1$ $ARG2$

}

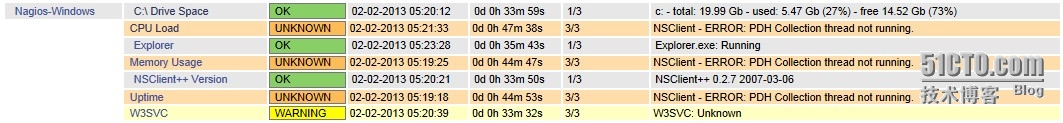

現在打開NagiosWeb監控頁便可查看到相關信息了。

可以看到有錯誤:NSClient- ERROR: PDH Collection thread not running.

Google 一下,是由於操作系統語言的問題,好像NSClient 默認支持的語言並不多,具體可以百度一下。

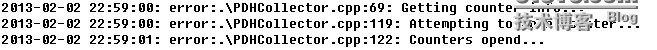

查看NSClient的日誌C:\NSClient++-0.2.7\nsclient.log,信息如下:

2013-02-02 22:05:30:error:.\PDHCollector.cpp:98: You need to manually configure performancecounters!

需要手動配置performancecounters。

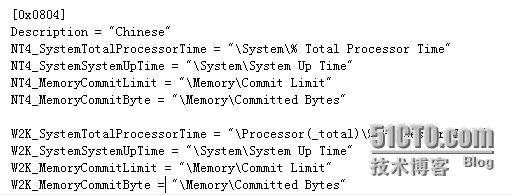

打開C:\NSClient++-0.2.7\counters.defs文件,複製文件裏面"EnglishUS"那部分內容,粘貼到counters.defs 文件的最後,修改Description= "Chinese"。

修改完之後,在mmc中重啓NSClient服務。

然後查看日誌,內容如下:

在正常執行了。

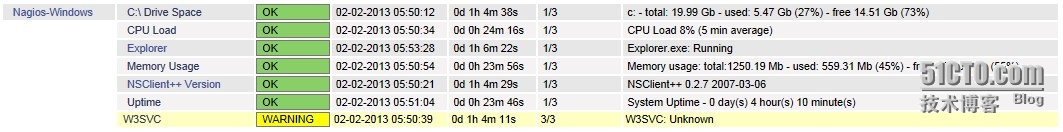

打開NagiosWeb監控頁查看。

執行成功,但是W3SVC服務爲Unknown狀態。查資料,需要開戶Windows 的IIS服務。

打開“控制面板”進行安裝。

安裝完畢後,再到NagiosWeb監控頁查看,全部監控正常。

十一、Nagios郵件報警的配置

11.1 安裝sendmail 組件

首先要確保sendmail相關組件的完整安裝,我們可以使用如下的命令來完成sendmail 的安裝:

# yum install -y sendmail*

然後重新啓動sendmail服務:

# service sendmail restart

然後發送測試郵件,驗證sendmail的可用性:

# echo "Hello World" | [email protected]

11.2 郵件報警的配置

在上面我們已經簡單配置過了/usr/local/nagios/etc/objects/contacts.cfg文件,Nagios 會將報警郵件發送到配置文件裏的E-mail 地址。

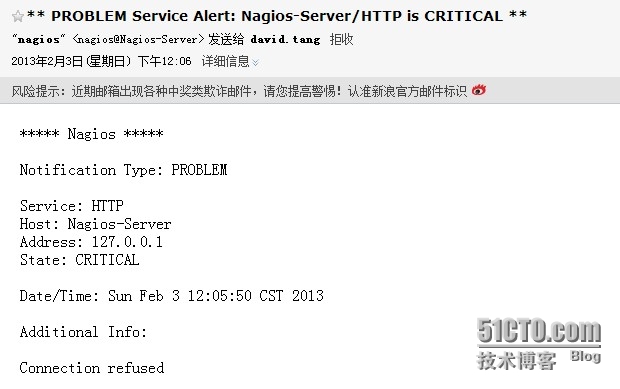

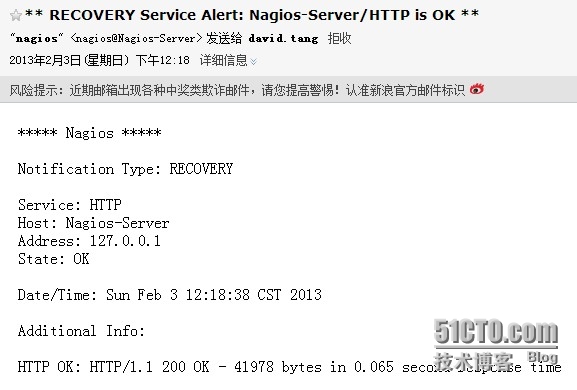

11.3 Nagios 通知

PROBLEM

RECOVERY

Linux下Nagios安裝配置完畢。