下載得到的 www.domain.com.zip 文件,解壓獲得3個文件夾,分別是Apache、IIS、Nginx 服務器的證書文件,

下面提供了4類服務器證書安裝方法的示例:

1. Apache 2.x 證書部署

1.1 獲取證書

Apache文件夾內獲得證書文件 1_root_bundle.crt,2_www.domain.com_cert.crt 和私鑰文件 3_www.domain.com.key,

1_root_bundle.crt 文件包括一段證書代碼 “-----BEGIN CERTIFICATE-----”和“-----END CERTIFICATE-----”,

2_www.domain.com_cert.crt 文件包括一段證書代碼 “-----BEGIN CERTIFICATE-----”和“-----END CERTIFICATE-----”,

3_www.domain.com.key 文件包括一段私鑰代碼“-----BEGIN RSA PRIVATE KEY-----”和“-----END RSA PRIVATE KEY-----”。

1.2 證書安裝

編輯Apache根目錄下 conf/httpd.conf 文件,

找到 #LoadModule ssl_module modules/mod_ssl.so 和 #Include conf/extra/httpd-ssl.conf,去掉前面的#號註釋;

編輯Apache根目錄下 conf/extra/httpd-ssl.conf 文件,修改如下內容:

<VirtualHost 0.0.0.0:443> DocumentRoot "/var/www/html" ServerName www.domain.com SSLEngine on SSLCertificateFile /usr/local/apache/conf/2_www.domain.com_cert.crt SSLCertificateKeyFile /usr/local/apache/conf/3_www.domain.com.key SSLCertificateChainFile /usr/local/apache/conf/1_root_bundle.crt</VirtualHost>

配置完成後,重新啓動 Apache 就可以使用https://www.domain.com來訪問了。

注:

| 配置文件參數 | 說明 |

|---|---|

| SSLEngine on | 啓用SSL功能 |

| SSLCertificateFile | 證書文件 |

| SSLCertificateKeyFile | 私鑰文件 |

| SSLCertificateChainFile | 證書鏈文件 |

2. Nginx 證書部署

2.1 獲取證書

Nginx文件夾內獲得SSL證書文件 1_www.domain.com_bundle.crt 和私鑰文件 2_www.domain.com.key,

1_www.domain.com_bundle.crt 文件包括兩段證書代碼 “-----BEGIN CERTIFICATE-----”和“-----END CERTIFICATE-----”,

2_www.domain.com.key 文件包括一段私鑰代碼“-----BEGIN RSA PRIVATE KEY-----”和“-----END RSA PRIVATE KEY-----”。

2.2 證書安裝

將域名 www.domain.com 的證書文件1_www.domain.com_bundle.crt 、私鑰文件2_www.domain.com.key保存到同一個目錄,例如/usr/local/nginx/conf目錄下。

更新Nginx根目錄下 conf/nginx.conf 文件如下:

server { listen 443; server_name www.domain.com; #填寫綁定證書的域名

ssl on; ssl_certificate 1_www.domain.com_bundle.crt; ssl_certificate_key 2_www.domain.com.key; ssl_session_timeout 5m; ssl_protocols TLSv1 TLSv1.1 TLSv1.2; #按照這個協議配置

ssl_ciphers ECDHE-RSA-AES128-GCM-SHA256:HIGH:!aNULL:!MD5:!RC4:!DHE;#按照這個套件配置

ssl_prefer_server_ciphers on; location / { root html; #站點目錄

index index.html index.htm;

}

}配置完成後,先用bin/nginx –t來測試下配置是否有誤,正確無誤的話,重啓nginx。就可以使用 https://www.domain.com 來訪問了。

注:

| 配置文件參數 | 說明 |

|---|---|

| listen 443 | SSL訪問端口號爲443 |

| ssl on | 啓用SSL功能 |

| ssl_certificate | 證書文件 |

| ssl_certificate_key | 私鑰文件 |

| ssl_protocols | 使用的協議 |

| ssl_ciphers | 配置加密套件,寫法遵循openssl標準 |

2.3 使用全站加密,http自動跳轉https(可選)

對於用戶不知道網站可以進行https訪問的情況下,讓服務器自動把http的請求重定向到https。

在服務器這邊的話配置的話,可以在頁面里加js腳本,也可以在後端程序裏寫重定向,當然也可以在web服務器來實現跳轉。Nginx是支持rewrite的(只要在編譯的時候沒有去掉pcre)

在http的server裏增加rewrite ^(.*) https://$host$1 permanent;

這樣就可以實現80進來的請求,重定向爲https了。

3. IIS 證書部署

3.1 獲取證書

IIS文件夾內獲得SSL證書文件 www.domain.com.pfx。

3.2 證書安裝

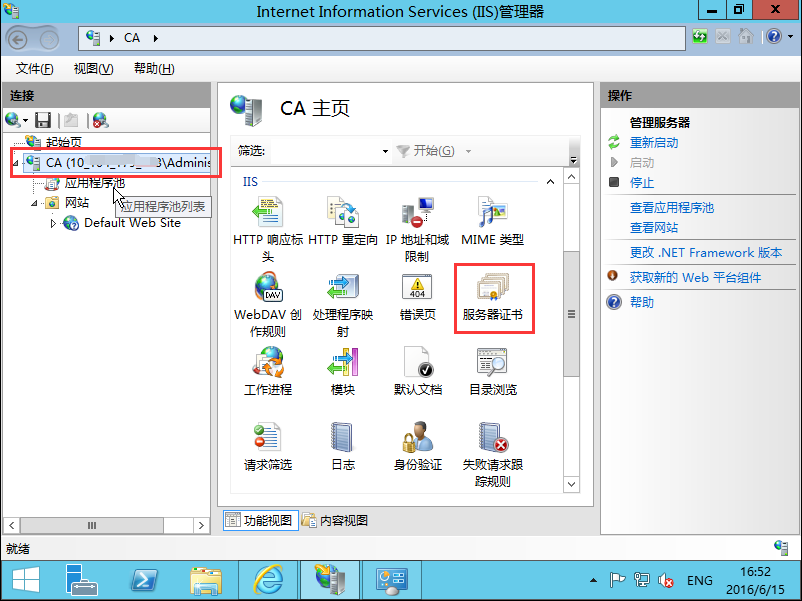

1、打開IIS服務管理器,單擊計算機名稱,雙擊‘服務器證書’

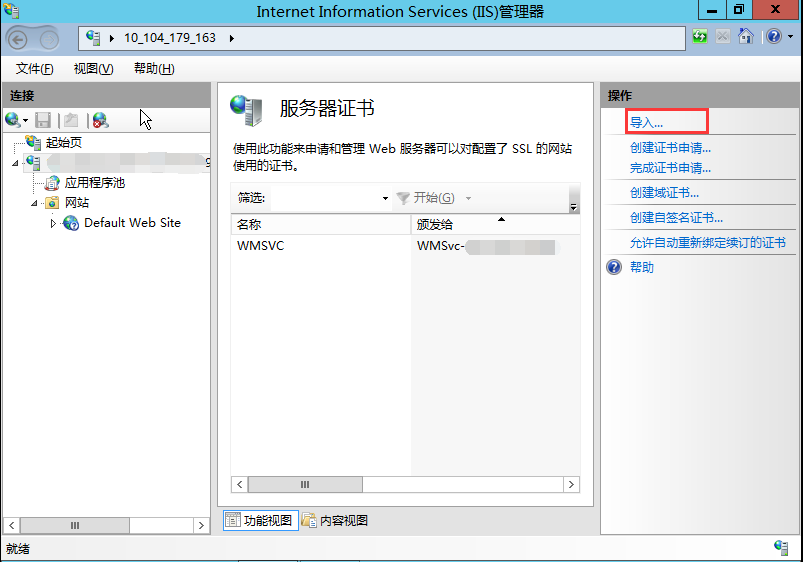

2、雙擊打開服務器證書後,單擊右則的導入

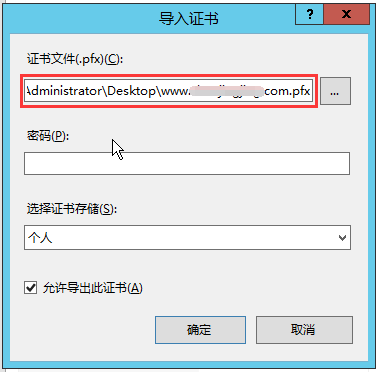

3、選擇證書文件,如果輸入申請證書時有填寫私鑰密碼需要輸入密碼,否則輸入文件夾中密碼文件keystorePass.txt的密碼內容,單擊確定。參考私鑰密碼指引

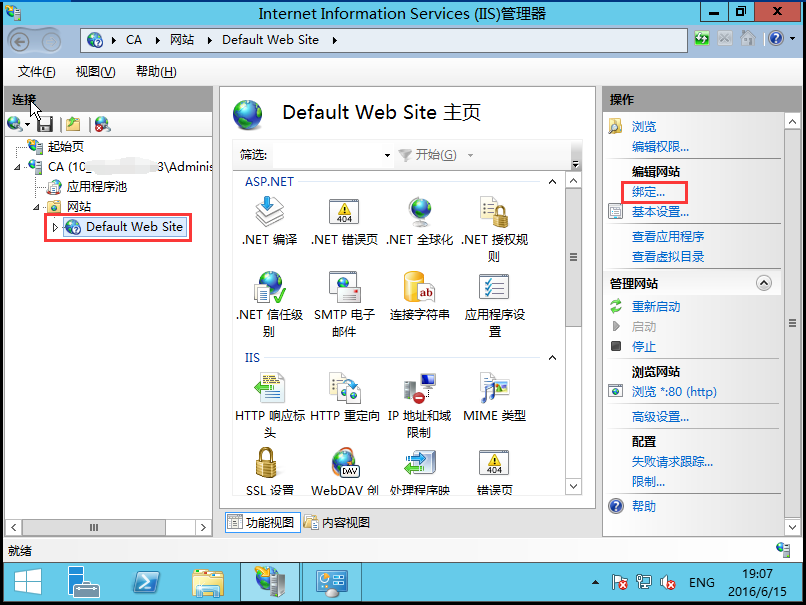

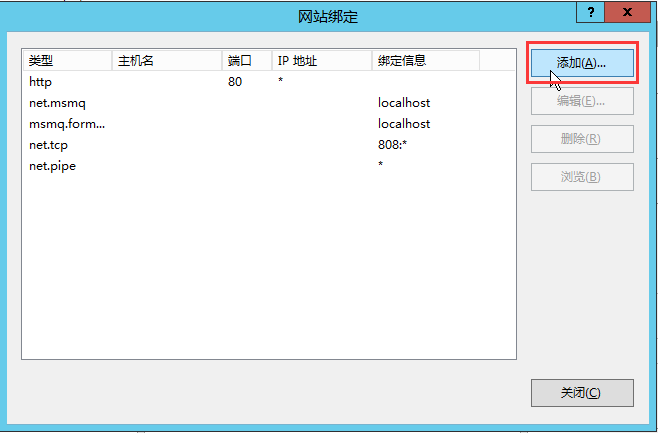

4、單擊網站下的站點名稱,單擊右則的綁定

5、打開網站綁定界面後,單擊添加

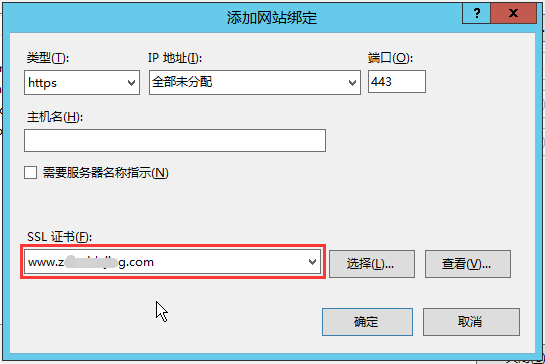

6、添加網站綁定內容:選擇類型爲https,端口443和指定對應的SSL證書,單擊確定

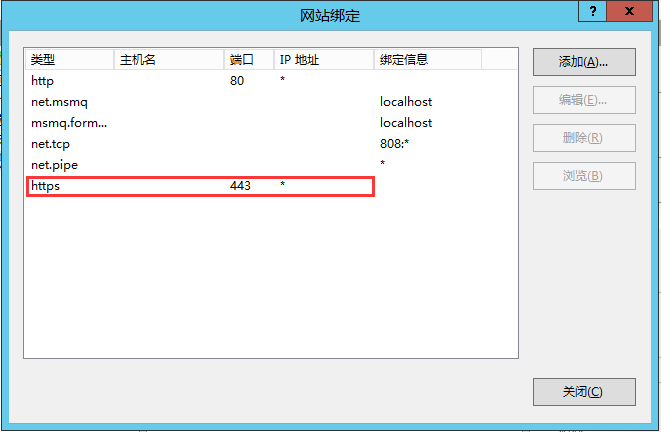

7、添加完成後,網站綁定界面將會看到剛剛添加的內容

4. Tomcat 證書部署

4.1 獲取證書

如果申請證書時有填寫私鑰密碼,下載可獲得Tomcat文件夾,其中有密鑰庫 www.domain.com.jks;

如果沒有填寫私鑰密碼,證書下載包的Tomcat文件夾中包括密鑰庫文件www.domain.com.jks 與密鑰庫密碼文件keystorePass.txt

當用戶選擇粘貼CSR時,不提供Tomcat證書文件的下載,需要用戶手動轉換格式生成,操作方法如下:

可以通過 Nginx 文件夾內證書文件和私鑰文件生成jks格式證書

轉換工具:https://www.trustasia.com/tools/cert-converter.htm

使用工具時注意填寫 密鑰庫密碼 ,安裝證書時配置文件中需要填寫。

4.2 證書安裝

配置SSL連接器,將www.domain.com.jks文件存放到conf目錄下,然後配置同目錄下的server.xml文件:

<Connector port="443" protocol="HTTP/1.1" SSLEnabled="true" maxThreads="150" scheme="https" secure="true" keystoreFile="conf/www.domain.com.jks" keystorePass="changeit" clientAuth="false" sslProtocol="TLS" />

注:

| 配置文件參數 | 說明 |

|---|---|

| clientAuth | 如果設爲true,表示Tomcat要求所有的SSL客戶出示安全證書,對SSL客戶進行身份驗證 |

| keystoreFile | 指定keystore文件的存放位置,可以指定絕對路徑,也可以指定相對於 (Tomcat安裝目錄)環境變量的相對路徑。如果此項沒有設定,默認情況下,Tomcat將從當前操作系統用戶的用戶目錄下讀取名爲 “.keystore”的文件。 |

| keystorePass | 密鑰庫密碼,指定keystore的密碼。(如果申請證書時有填寫私鑰密碼,密鑰庫密碼即私鑰密碼,否則填寫密鑰庫密碼文件中的密碼) |

| sslProtocol | 指定套接字(Socket)使用的加密/解密協議,默認值爲TLS |

4.3 http自動跳轉https的安全配置

到conf目錄下的web.xml。在</welcome-file-list>後面,</web-app>,也就是倒數第二段裏,加上這樣一段

<login-config> <!-- Authorization setting for SSL --> <auth-method>CLIENT-CERT</auth-method> <realm-name>Client Cert Users-only Area</realm-name> </login-config> <security-constraint> <!-- Authorization setting for SSL --> <web-resource-collection> <web-resource-name>SSL</web-resource-name> <url-pattern>/*</url-pattern> </web-resource-collection> <user-data-constraint> <transport-guarantee>CONFIDENTIAL</transport-guarantee> </user-data-constraint> </security-constraint>

這步目的是讓非ssl的connector跳轉到ssl的connector去。所以還需要前往server.xml進行配置:

<Connector port="8080" protocol="HTTP/1.1" connectionTimeout="20000" redirectPort="443" />

redirectPort改成ssl的connector的端口443,重啓後便會生效。