很多客戶一直在想提高其Azure訂閱的安全性。想保護一些資源免遭意外刪除,比如,NSG的規則不會被意外的更改。爲了實現這一點,我們一般會推薦他們使用Azure管理鎖。Azure管理鎖有兩種不同的級別,分別爲“Read-Only”和“Delete”。

CanNotDelete(Delete): 是指授權用戶仍然具有對資源的讀取和修改訪問權限,但無法刪除資源。(這取決於用戶的角色)

Read-Only(Read-Only):指授權用戶只能讀取資源。他們將不能修改或刪除資源。此鎖類似於將所有授權用戶限制爲Reader角色。

我們可以在訂閱級別、資源組級別或單個資源上應用鎖。如果在訂閱級別設置了鎖,訂閱中的所有資源(包括稍後添加的資源)都繼承相同的鎖。資源組級別也是如此。

說到這裏可能就會有朋友要問什麼角色可以創建或刪除資源鎖:要創建或刪除管理鎖,我們必須具有訪問權限Microsoft.Authorization/*或Microsoft.Authorization/locks/*操作權限。在內置角色中,只有所有者和用戶訪問管理員被授予這些操作。

創建資源鎖的方式有很多,可以在使用ARM模板創建資源時創建鎖,也可以使用Azure 門戶或PowerShell創建鎖。下面我將向大家展示Portal方法和PowerShell方法。

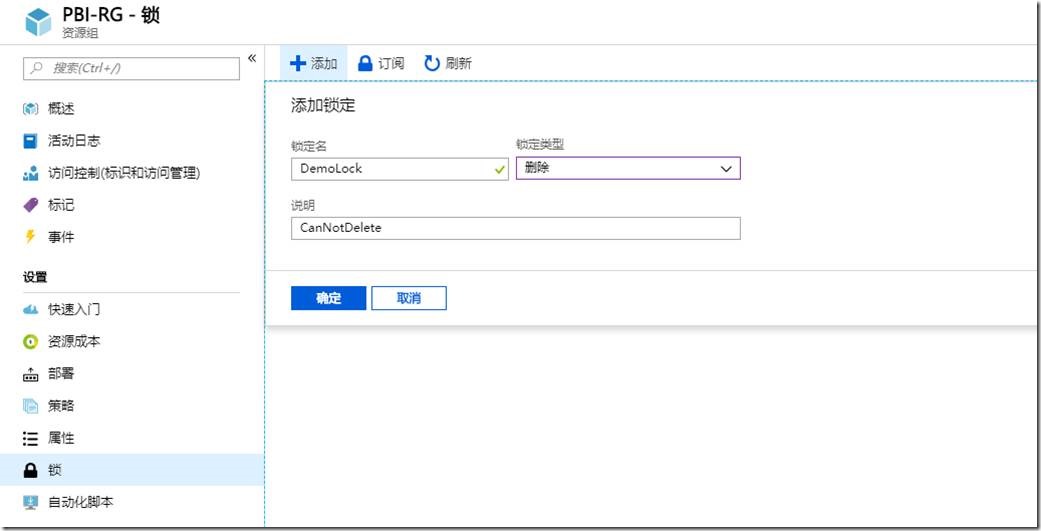

使用Azure Portal創建資源鎖:

導航到要添加鎖定的資源,資源組或訂閱。在“設置”刀片下點擊“鎖”:

點擊“添加”:

鍵入“鎖定名”稱並選擇鎖定級別(刪除或只讀),輸入說明。然後單擊確定。

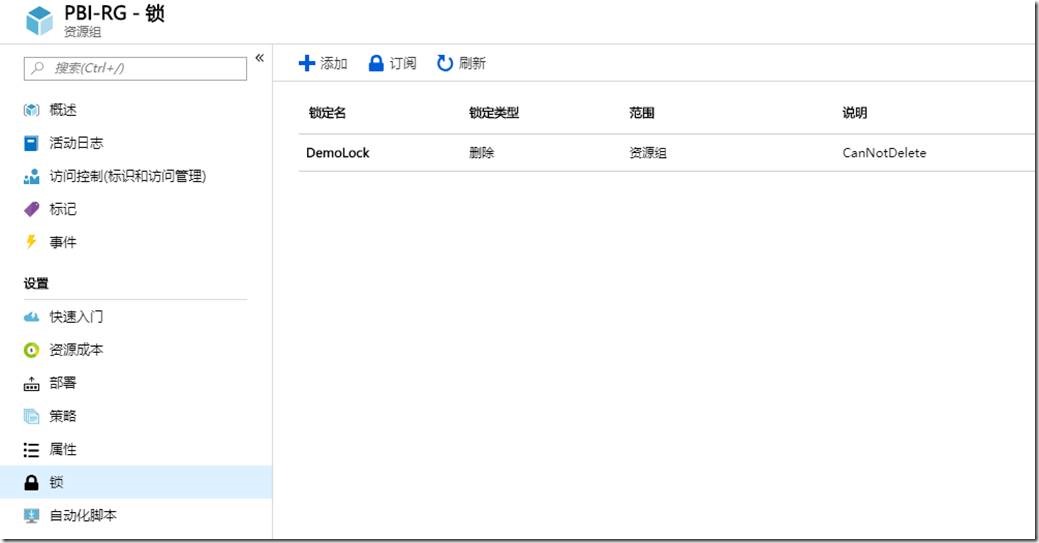

創建完成以後如下圖所示:

如果要刪除鎖定,可以單擊省略號“...”並單擊選項中的“刪除”:

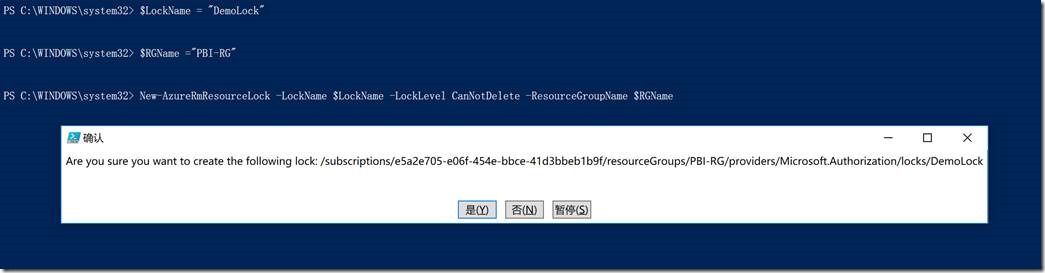

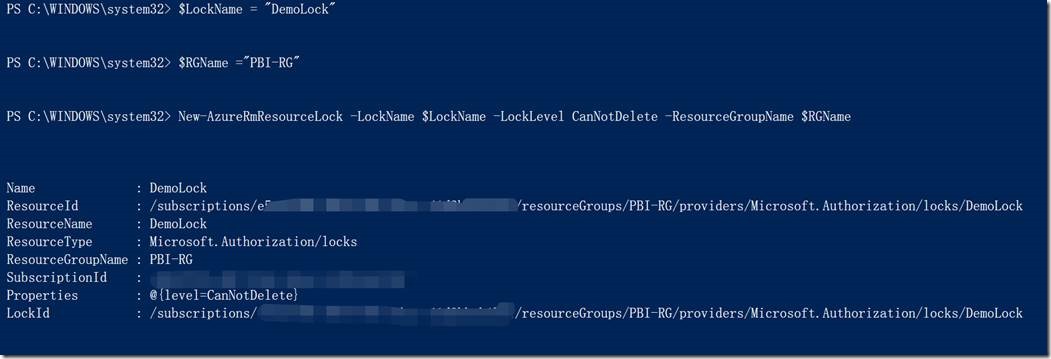

使用PowerShell創建資源鎖

要鎖定資源組,可以使用以下cmdlet。只要確保您更改頂部的變量以匹配資源即可。我們還可以將Lock Level更改爲Read-Only

$LockName = "DemoLock"

$RGName ="PBI-RG"

New-AzureRmResourceLock -LockName $LockName -LockLevel CanNotDelete -ResourceGroupName $RGName

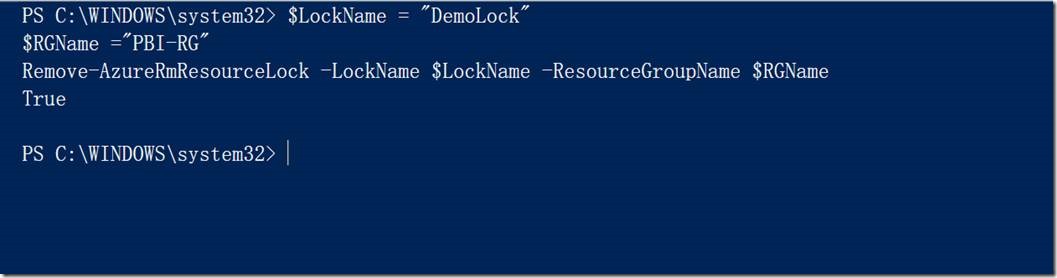

可以使用以下cmdlet刪除資源組上的鎖。

聊了這麼多相信大家已經知道了什麼是資源鎖,以及如何使用PowerShell和門戶創建和刪除它們。通過使用鎖,我們可以設置額外的防護,以防止意外或惡意更改/刪除Azure資源。