首先想要實現私有根需要三臺虛擬機的支持,分別是Server01、Server02、Server03,Server01負責uec.com區域的解析,Server02負責sina.com區域的解析,Server03來做本實驗的主角“私有根”,接下來我們開始。

準備三臺已經安裝好DNS的虛擬機(DNS的安裝和調試在之前的文章中已經詳細闡述過了)。

接下來需要在Server01上創建uec.com的主要區域。

第一步,新建主要區域:

默認下一步。

第二步,選擇主要區域。

第三步,填寫區域名稱。

默認下一步。

選擇允許非安全和安全動態安全更新(A)。(動態更新:當客戶機的IP地址或者主機名發生變化時,DNS服務器自動更新記錄)

點擊完成即可。

Server02中創建sina.com區域的過程同Server01完全相同。

接下來要在Server03中創建私有根。

仍然是要先新建主要區域,同上面一樣,但要注意的是在填寫區域名稱的時候,應填寫“.”。

可以看到,系統會自動識別爲root.dns。

下面的過程和之前的都一樣,完成後是這個樣子的。

三臺虛擬機的區域都創建完成了,接下來的需要在根服務器上進行委派。

首先是Server中的uec.com,新建委派。

仍然是默認下一步。

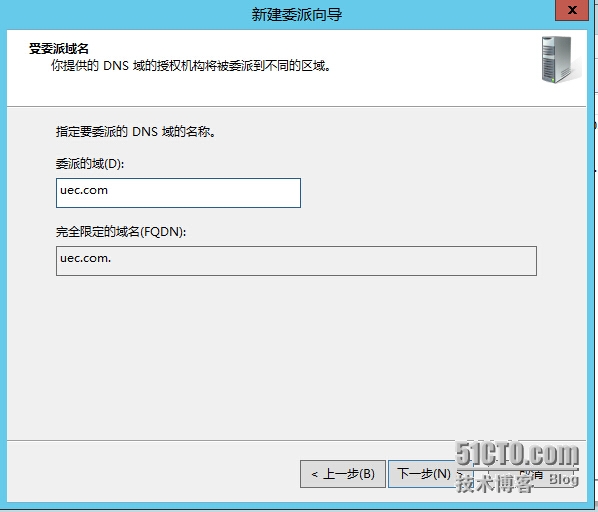

填寫需要委派的域,本實驗中就是Server01上面的uec.com。

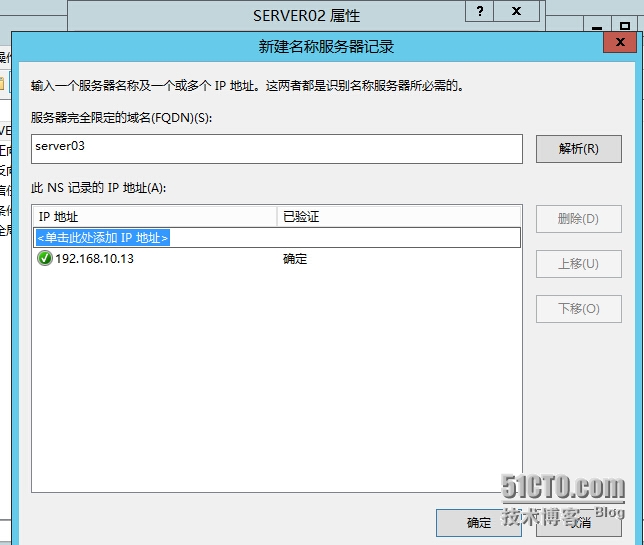

這裏需要我們添加委派區域的DNS和服務器的IP地址,點擊下面的添加。

注意這裏要填寫服務器完全限定的域名,所以應該是server01.uec.com。

添加完成後,點擊下一步。

到這裏server01中uec.com就委派完成了。

完成後DNS管理器中是這個樣子的。

Server02委派的過程和Server完全相同,特別需要注意Server02的完全限定域名是server02.sina.com。

Server02完成完成委派後是這個樣子的。

下面開始最後的測試,測試分爲兩個環節,我們用Server03作爲測試機,第一個環節需要把測試機的DNS指向自己,也就是Server03 192.168.10.13。

改好後,我們進行測試,看看能不能解析出兩個區域的所有信息,爲了不影響我們的測試效果,首先我們需要用ipconfig /flushdns命令來清楚緩存。

利用nslookup命令來解www.uec.com,由於是委派,所以系統會反饋爲非權威應答。

www.sina.com也是相同的方法。

由兩個結果可以看出,根服務器已經成功的把相應的域委派給相應的服務器了。

接下來是測試的第二個環節,把Server03的DNS指向Server01的192.168.10.11。

清除緩存後,再次測試跟服務器能否解析出所有數據,www.uec.com仍然可以解析出所有數據。

但www.sina.com就已經超時了。

出現這個問題的原因其實是我們還有最後一個重要的地方沒有設置,那就是將私有根添加到根列表中。

在Server01的DNS管理器中右鍵點擊SERVER01,選擇屬性。

接着點擊跟提示。

添加根。

在列表中可以看到我們剛剛添加的根。

Server02中的操作過程完全相同。

同樣在列表中可以看到我們剛剛添加的根。

清除緩存,做最後的測試。

剛剛可以解析出來的www.uec.com現在仍然可以。

剛剛已經不能解析出來的www.sina.com現在也可以了。

到這裏私有根的操作就全部完成了。

(實驗中的兩個網址僅爲實驗測試所用,不與外界有任何關聯。)