AD域管理系列(5)-- 災難恢復

環境

主域控制器

Computer Name:test-dca

IP:192.168.100.1

DNS:192.168.100.1

Domain Name:test.com

輔域控制器

Computer Name:test-dcb

IP: address :192.168.100.2

DNS:192.168.100.1

Domain Name:test.com

輔域控制器提升爲主域控制器

步驟一:轉移FSMO角色

步驟二:刪除不作用主機

場景一(主域控制器能夠正常通訊,如何將輔域控制器提升爲主域控制器)

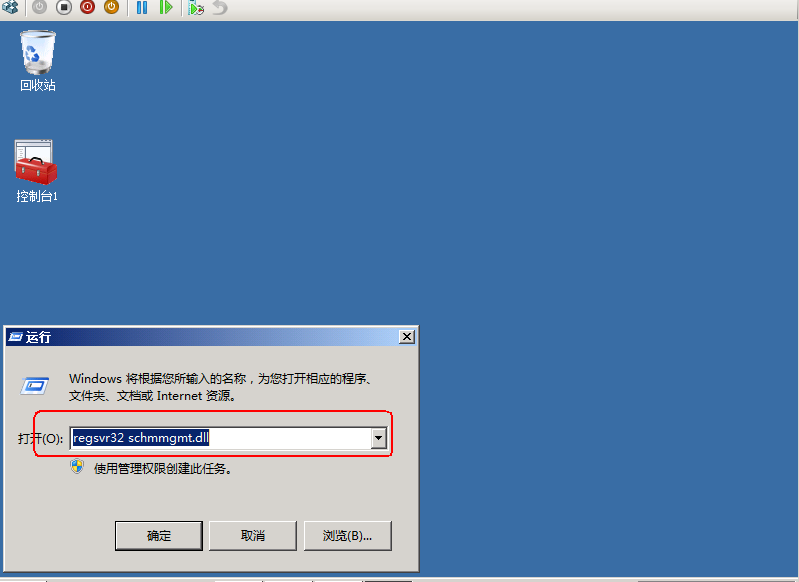

通過 運行regsvr32.exe schmmgmt.dll

然後通過運行mmc打開控制檯來添加Active directory 架構窗口

右擊Active Directory---操作主機---單機更改---確定,以下是我已經更改完成

RID主機角色的傳遞:運行dsa.msc打開窗口,右擊Active Dirctory選擇操作主機,選擇RID標籤單機更改然後確定;以下是我已經更改後的結果

PDC主機角色的傳遞:運行dsa.msc打開窗口,右擊Active Dirctory選擇操作主機,選擇PDC標籤單機更改然後確定;以下是我已經更改後的結果

基礎結構主機角色的傳遞:運行dsa.msc打開窗口,右擊Active Dirctory選擇操作主機,選擇基礎結構標籤單機更改然後確定;以下是我已經更改後的結果

域命名主機的傳遞:運行domain.msc打開窗口,右擊Active Dirctory選擇操作主機,選擇更改然後確定;以下是我已經更改後的結果 當然以上操作也可以通過命令行工具:ntdsutil工具來完成,詳細信息見以下:

因爲我的虛擬機在windows2008環境下運行,所以該系統自帶有ntdsutil工具的

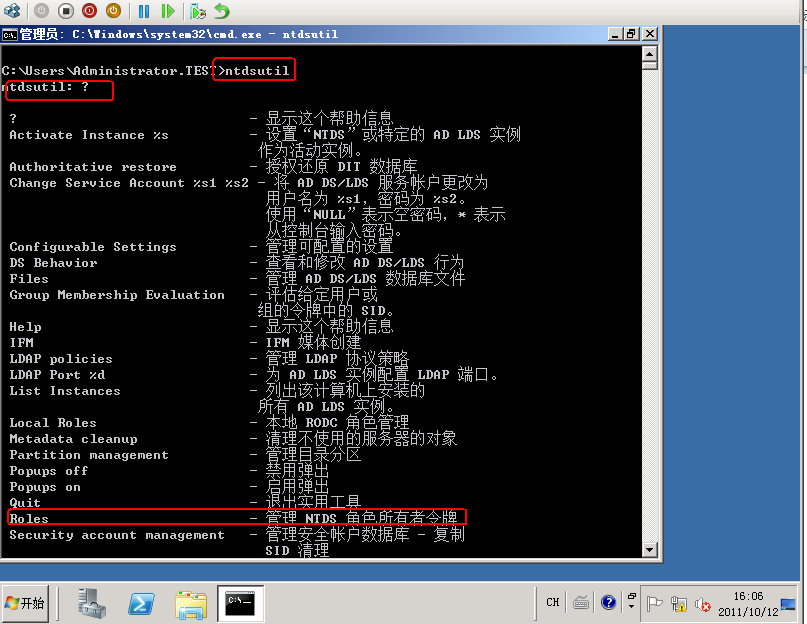

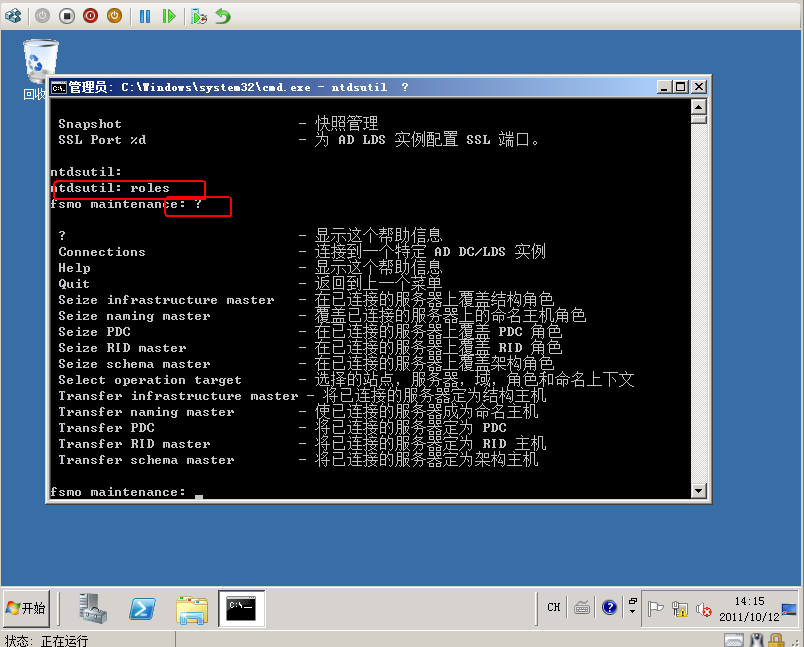

首先在computer name:test-dcb打開命令提示符,輸入ntdsutil;及ntdsutil ?查看相關的命令;因爲我們要更改角色的所有者,所以運行roles命令

運行roles命令及查看相關操作;通過查看,我們可以通過使用Transfer命令做相關的5個角色的傳遞

場景一(主域控制器無法正常通訊,如何將輔域控制器提升爲主域控制器)

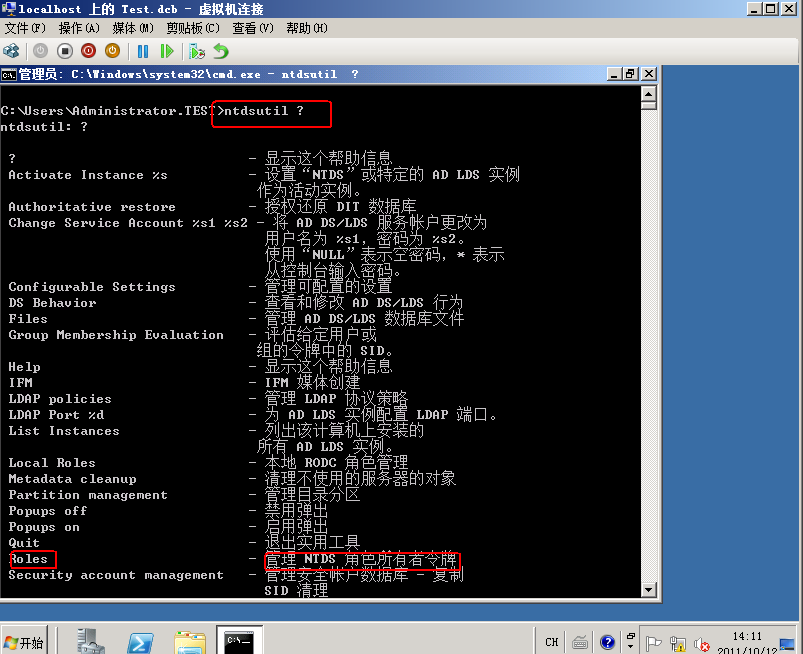

在DCB(額外域控制器)打開命令提示符,運行ntdsutil

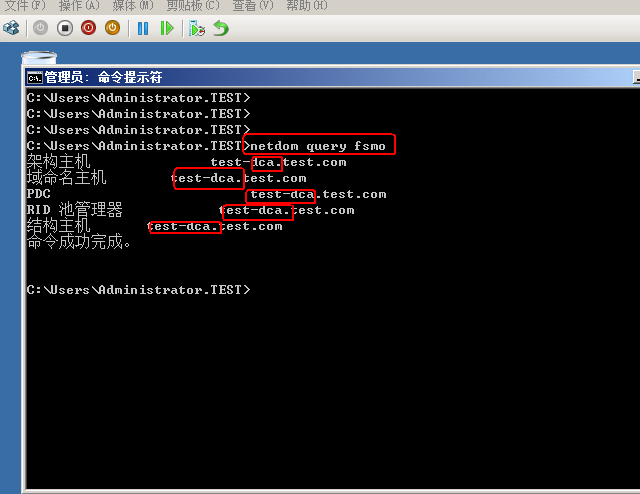

我們先在DCB上面看看目前的FSMO的角色屬於哪個DC的

通過在DCB上面運行netdom query fsmo,通過查看fsmo的角色還是屬於test-dca

通過運行命令:ntdsutil tools強制將fsmo角色傳遞到DCB(額外域控制器)上

首先在DCB上打開命令提示符,鍵入ntdsutils ?命令查看相應的操作

我們看到關於ntdsutil的很多命令,那我們用哪個呢,首先就是管理NTDS橘色所有者的令牌,

因爲我們要將DCA上得角色傳遞到DCB上面,所以通過運行roles命令進行相關的操作

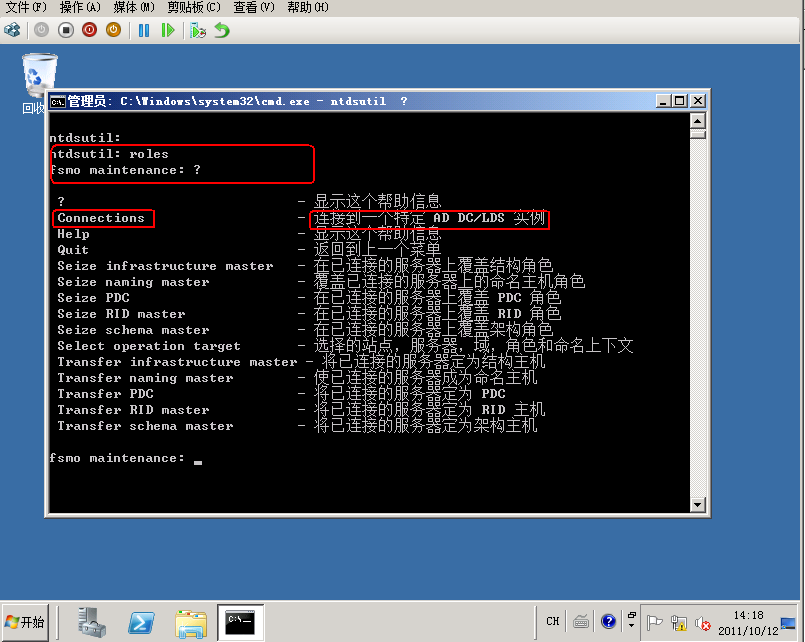

我們通過?查看到很多得先關命令,我們這會明白,首先要通過connetions命令連接到

我的DCB server上,然後再通過命令強制將角色傳遞到該服務器

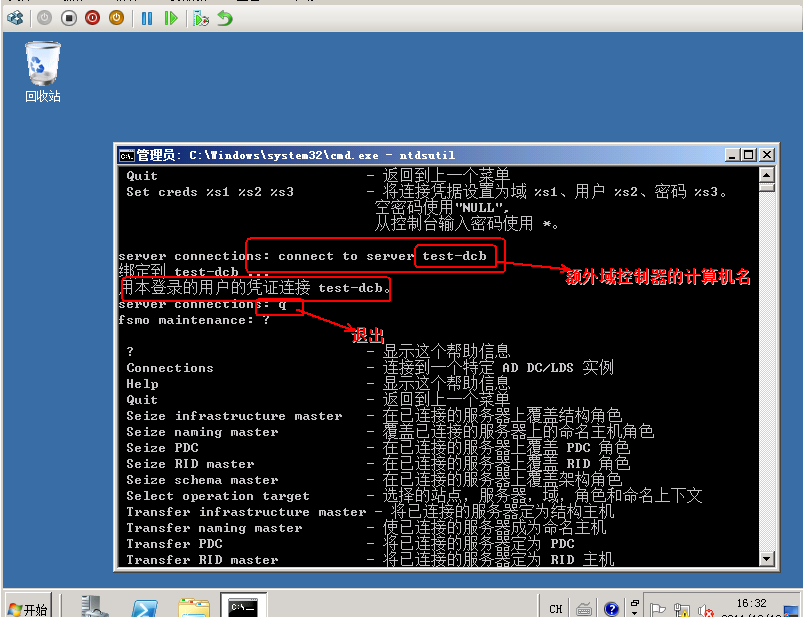

然後我們再通過敲打connect to server test-dcb連接到DCB(額外域控制器上面做操作)

然後我們通過?來查看相關的操作命令,我們看到了很多,之前我們用了Transger進行fsmo的角色傳遞

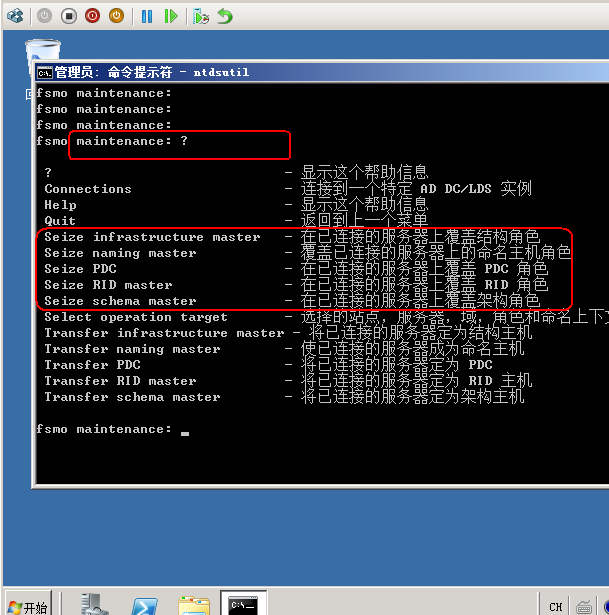

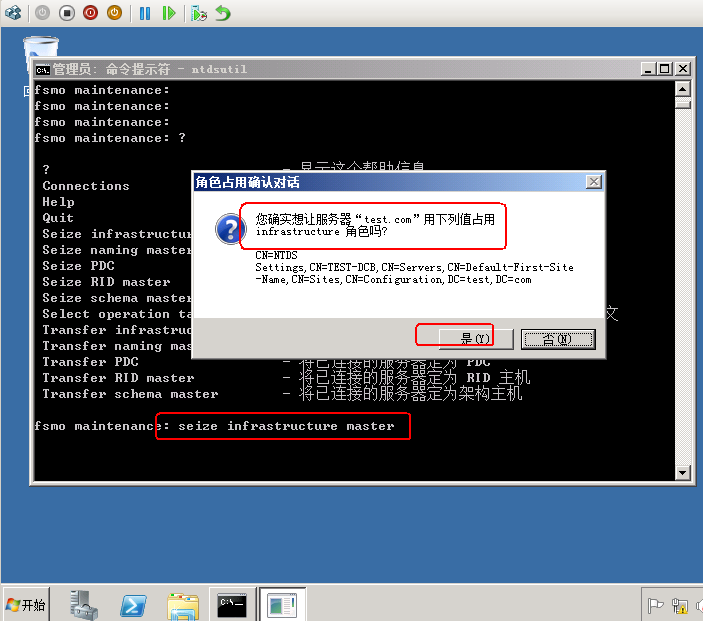

我們下面Seize命令來執行fsmo的角色傳遞,使用seize工具進行角色傳遞前提是兩個域控制器之間完全沒有通信。

我們通過敲打Seize infrastructres master進行

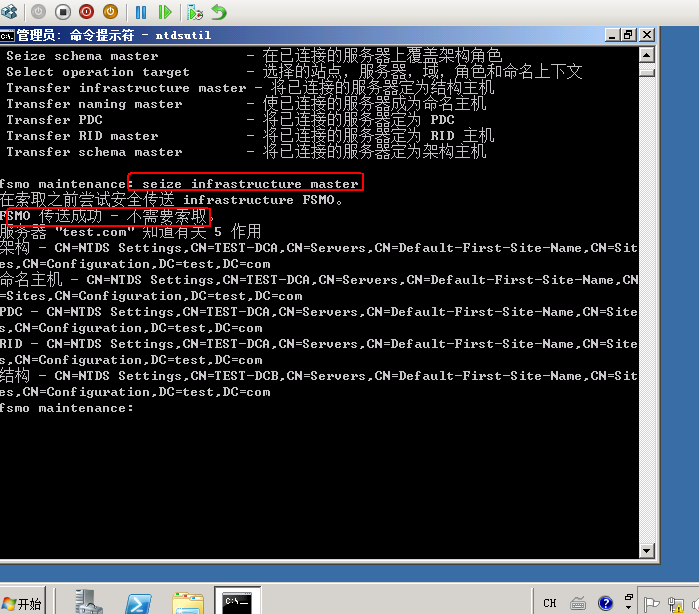

看到以下的圖示信息,說明我們已經成功將該角色傳遞到DCB上面了

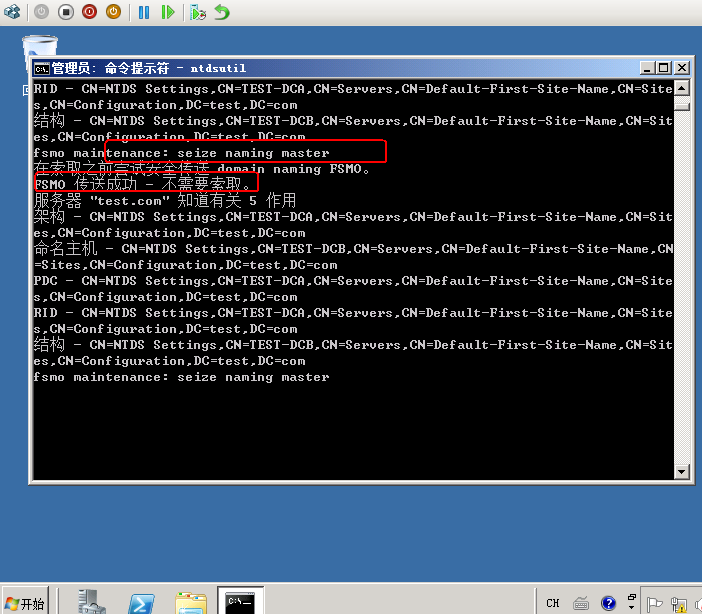

我們通過敲打Seize naming master進行

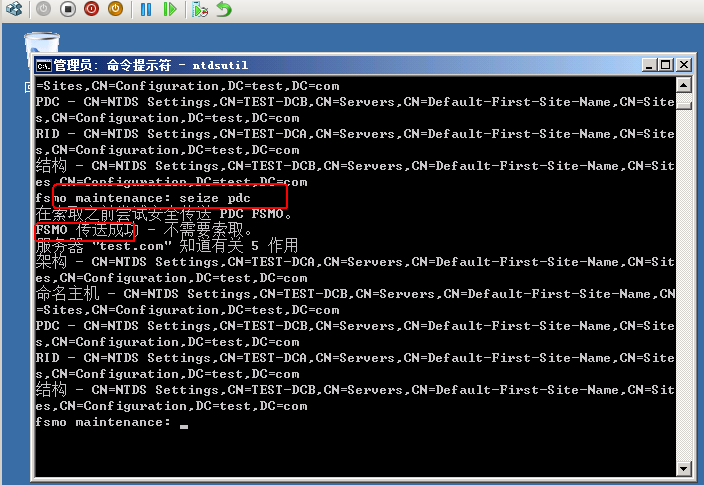

我們通過敲打Seize pdc進行

我們通過敲打Seize rid master進行

我們通過敲打Seize schame master進行

我們到目前爲止已將fsmo角色全部傳遞到DCB上了,通過以下圖示確定

刪除不作用的域控制器

刪除不作用的DNS控制器