AD域管理系列(5)-- 灾难恢复

环境

主域控制器

Computer Name:test-dca

IP:192.168.100.1

DNS:192.168.100.1

Domain Name:test.com

辅域控制器

Computer Name:test-dcb

IP: address :192.168.100.2

DNS:192.168.100.1

Domain Name:test.com

辅域控制器提升为主域控制器

步骤一:转移FSMO角色

步骤二:删除不作用主机

场景一(主域控制器能够正常通讯,如何将辅域控制器提升为主域控制器)

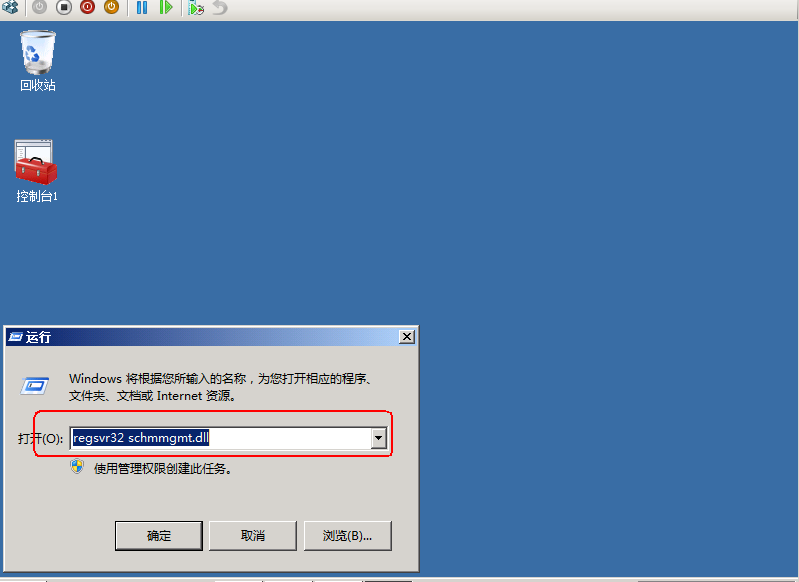

通过 运行regsvr32.exe schmmgmt.dll

然后通过运行mmc打开控制台来添加Active directory 架构窗口

右击Active Directory---操作主机---单机更改---确定,以下是我已经更改完成

RID主机角色的传递:运行dsa.msc打开窗口,右击Active Dirctory选择操作主机,选择RID标签单机更改然后确定;以下是我已经更改后的结果

PDC主机角色的传递:运行dsa.msc打开窗口,右击Active Dirctory选择操作主机,选择PDC标签单机更改然后确定;以下是我已经更改后的结果

基础结构主机角色的传递:运行dsa.msc打开窗口,右击Active Dirctory选择操作主机,选择基础结构标签单机更改然后确定;以下是我已经更改后的结果

域命名主机的传递:运行domain.msc打开窗口,右击Active Dirctory选择操作主机,选择更改然后确定;以下是我已经更改后的结果 当然以上操作也可以通过命令行工具:ntdsutil工具来完成,详细信息见以下:

因为我的虚拟机在windows2008环境下运行,所以该系统自带有ntdsutil工具的

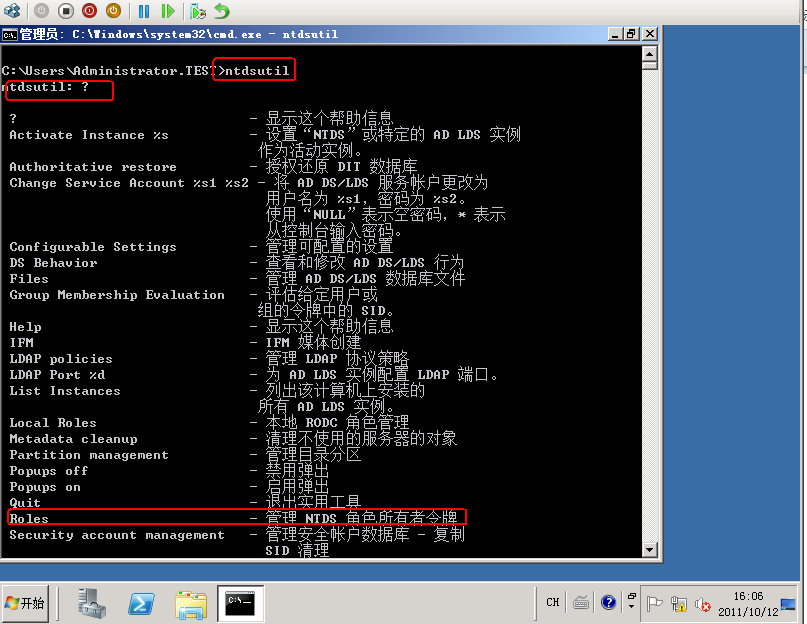

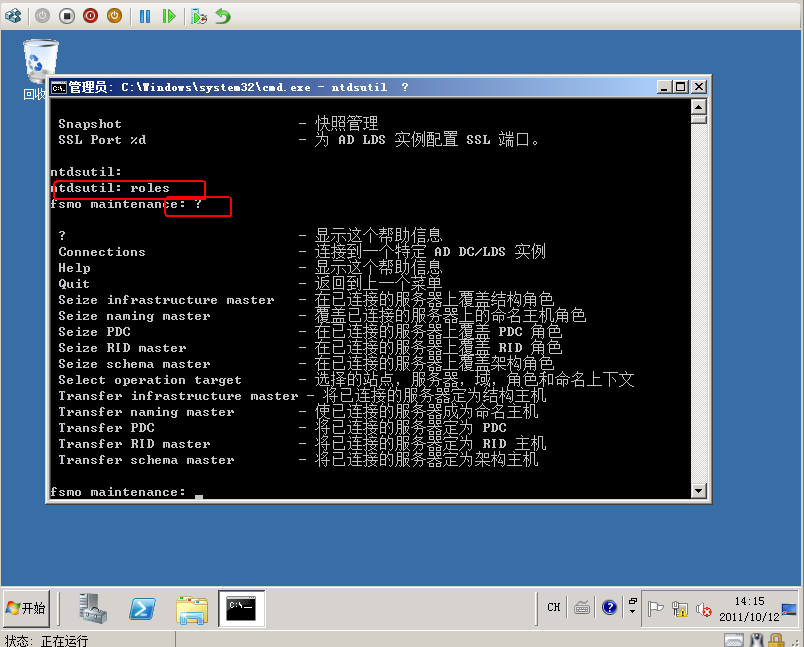

首先在computer name:test-dcb打开命令提示符,输入ntdsutil;及ntdsutil ?查看相关的命令;因为我们要更改角色的所有者,所以运行roles命令

运行roles命令及查看相关操作;通过查看,我们可以通过使用Transfer命令做相关的5个角色的传递

场景一(主域控制器无法正常通讯,如何将辅域控制器提升为主域控制器)

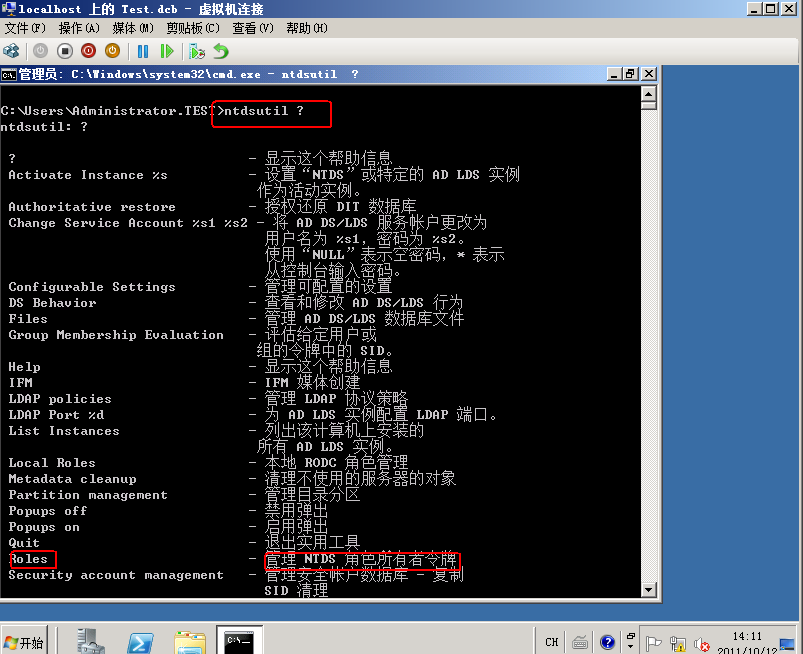

在DCB(额外域控制器)打开命令提示符,运行ntdsutil

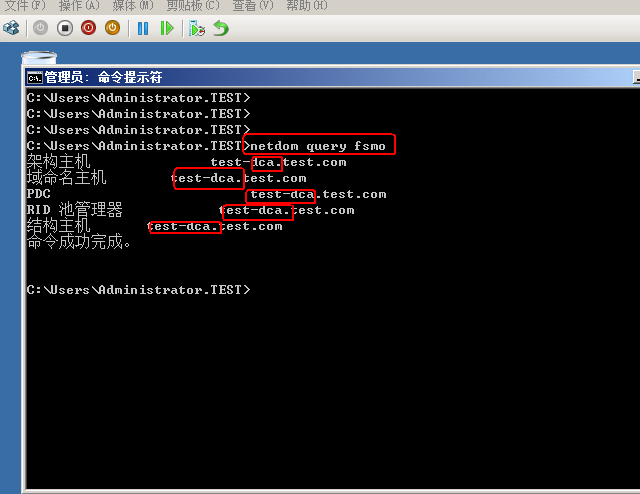

我们先在DCB上面看看目前的FSMO的角色属于哪个DC的

通过在DCB上面运行netdom query fsmo,通过查看fsmo的角色还是属于test-dca

通过运行命令:ntdsutil tools强制将fsmo角色传递到DCB(额外域控制器)上

首先在DCB上打开命令提示符,键入ntdsutils ?命令查看相应的操作

我们看到关于ntdsutil的很多命令,那我们用哪个呢,首先就是管理NTDS橘色所有者的令牌,

因为我们要将DCA上得角色传递到DCB上面,所以通过运行roles命令进行相关的操作

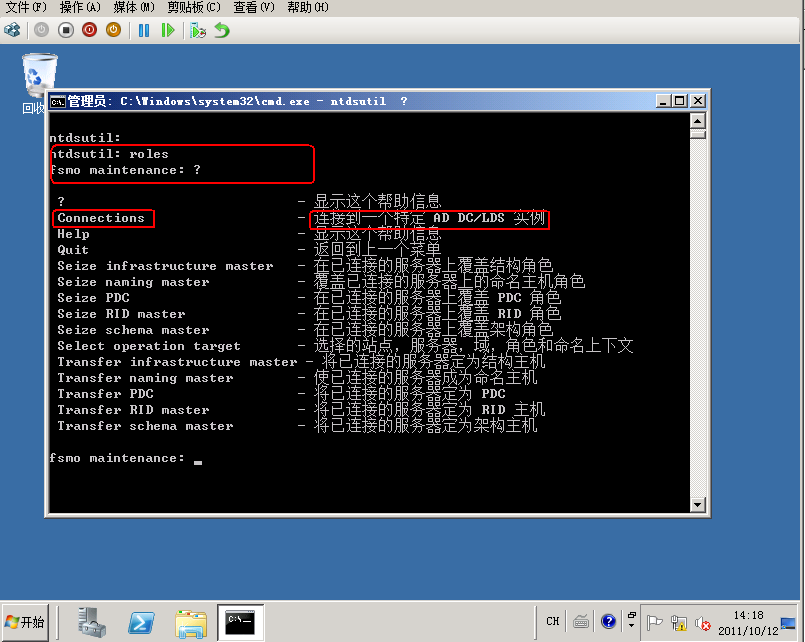

我们通过?查看到很多得先关命令,我们这会明白,首先要通过connetions命令连接到

我的DCB server上,然后再通过命令强制将角色传递到该服务器

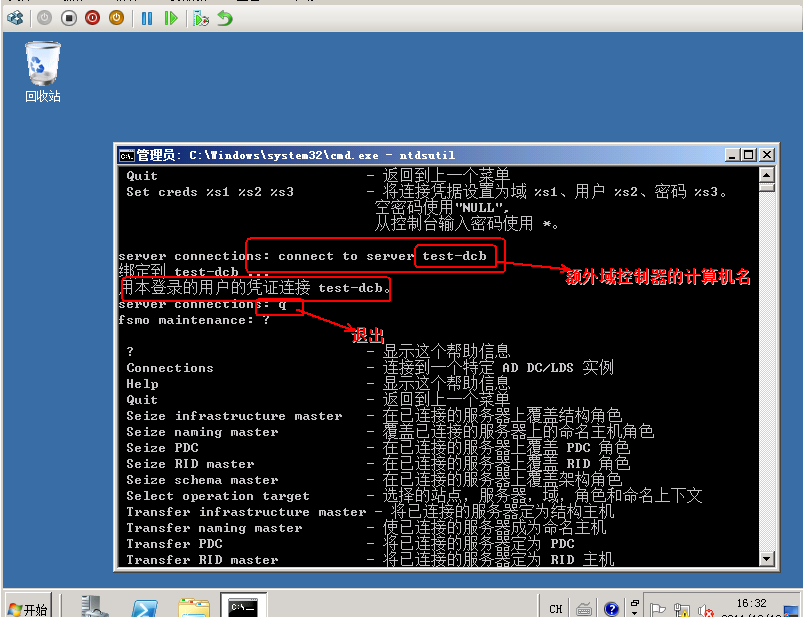

然后我们再通过敲打connect to server test-dcb连接到DCB(额外域控制器上面做操作)

然后我们通过?来查看相关的操作命令,我们看到了很多,之前我们用了Transger进行fsmo的角色传递

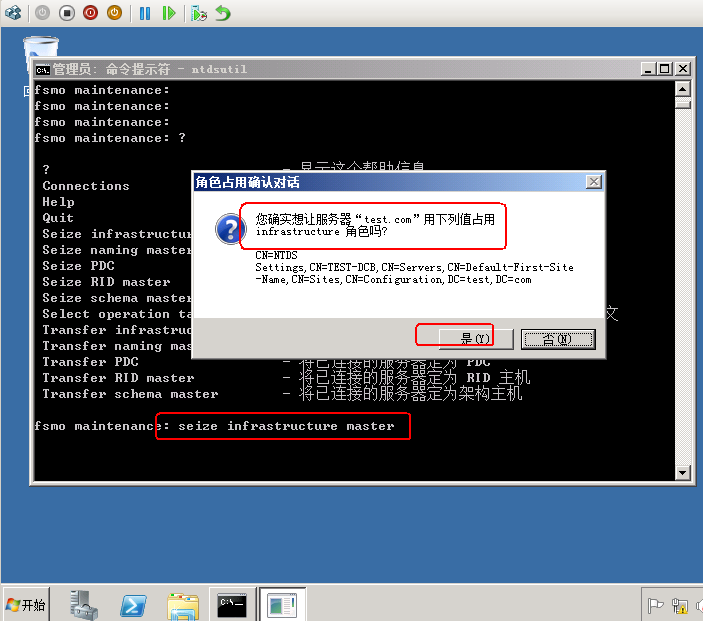

我们下面Seize命令来执行fsmo的角色传递,使用seize工具进行角色传递前提是两个域控制器之间完全没有通信。

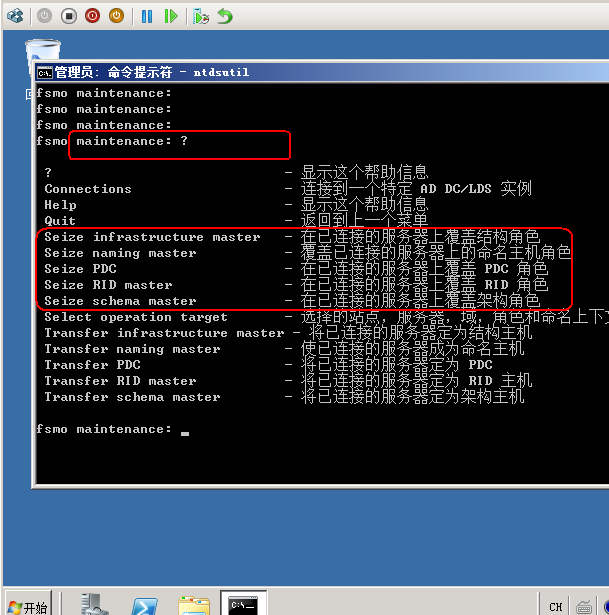

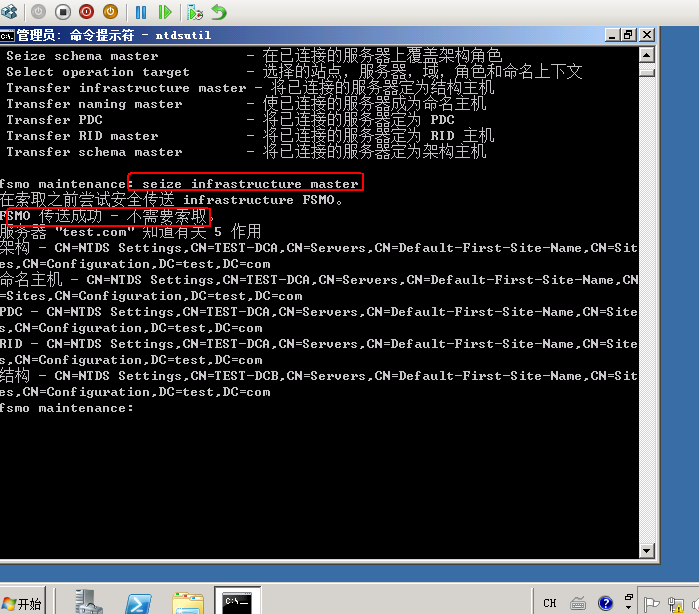

我们通过敲打Seize infrastructres master进行

看到以下的图示信息,说明我们已经成功将该角色传递到DCB上面了

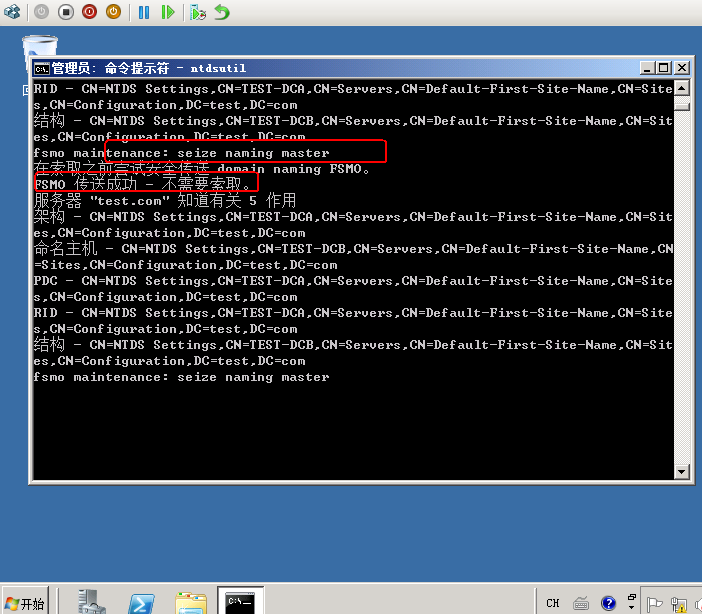

我们通过敲打Seize naming master进行

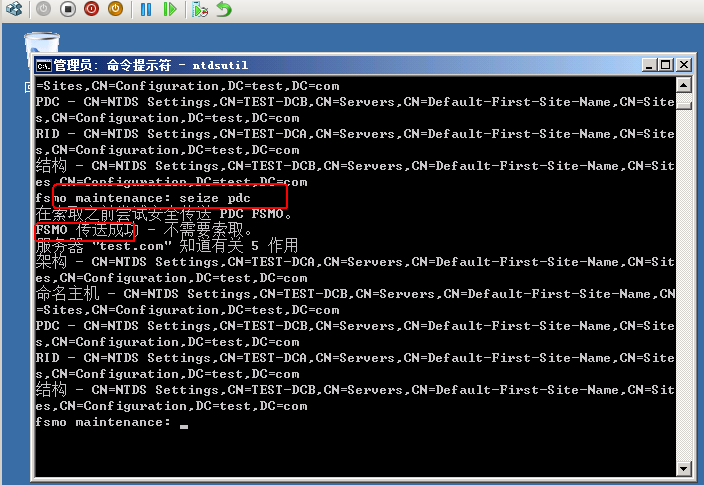

我们通过敲打Seize pdc进行

我们通过敲打Seize rid master进行

我们通过敲打Seize schame master进行

我们到目前为止已将fsmo角色全部传递到DCB上了,通过以下图示确定

删除不作用的域控制器

删除不作用的DNS控制器