ISA訪問控制技巧

很多單位在使用ISA2006時,都希望用ISA對員工上網進行約束,今天我們就爲大家介紹一些限制用戶上網的技巧。由於在域和工作組環境下使用的方法有所不同,因此我們將內容分爲兩部分,一部分介紹在工作組環境下如何操作,另一部分則針對域環境。

我們從工作組開始介紹,在工作組環境下,控制用戶上網大多采用兩種手段,IP地址或用戶身份驗證,多數管理員會傾向於利用IP控制。

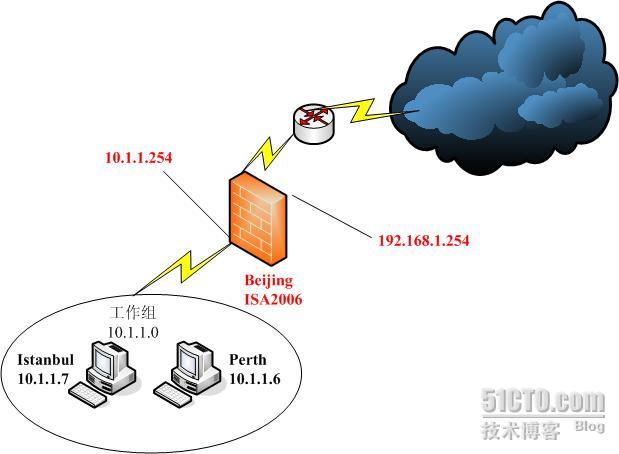

工作組環境的實驗拓撲如下圖所示,Beijing是ISA2006服務器,Perth和Istanbul是工作組內的兩臺計算機。

一 利用IP+Arp靜態綁定

工作組環境下進行身份驗證並不方便,因此管理員一般會採用IP地址進行訪問控制。根據源IP限制訪問者是包過濾防火牆的基本功能,從技術上看實現起來很簡單。如果我們希望只有Perth能上網,那我們就可以創建一個允許上網的計算機集合,然後將Perth加入此集合即可。

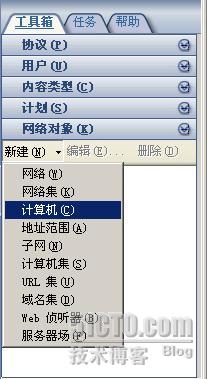

在ISA服務器上打開ISA服務器管理,在防火牆策略工具箱中選擇新建“計算機集”,如下圖所示。

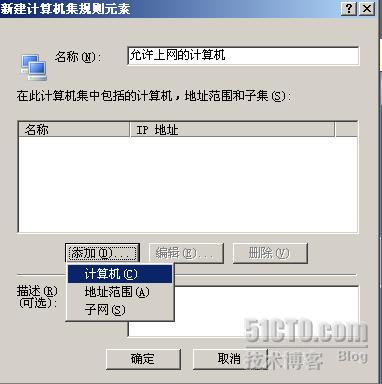

爲計算機集取名爲“允許上網的計算機”,點擊添加計算機,準備把Perth加進來。

輸入Perth的名稱和IP地址,點擊“確定“,這樣我們就創建了一個計算機集合,集合內包括Perth。

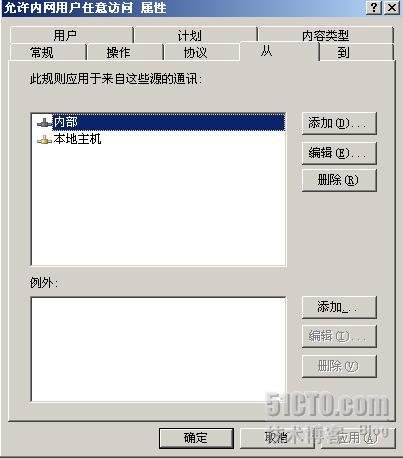

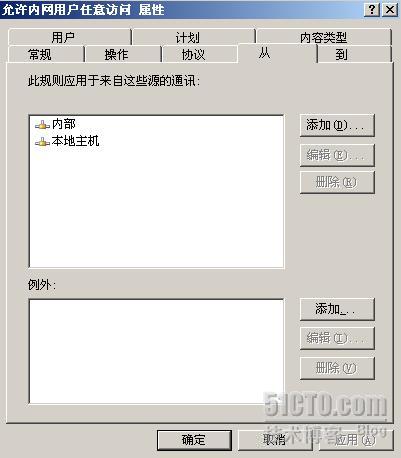

創建了計算機集合後,我們來修改一下訪問規則,現有的訪問規則是允許內網和本地主機可任意訪問。在訪問規則屬性中切換到“從”標籤,如下圖所示,選擇“內部”,點擊“刪除”,然後把剛創建的計算機集合添加進來。

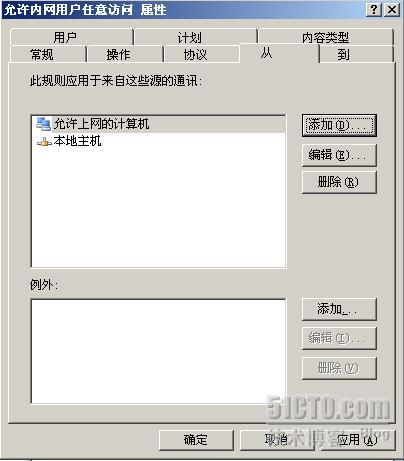

修改後的規則如下圖所示。

在Perth上訪問百度,一切正常,如下圖所示。

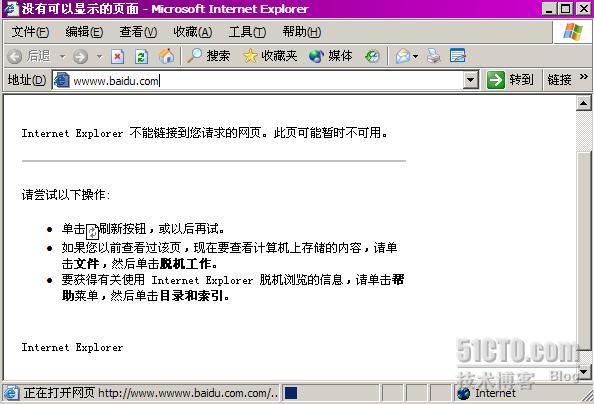

換到Istanbul上訪問,如下圖所示,Istanbul無法訪問Internet。

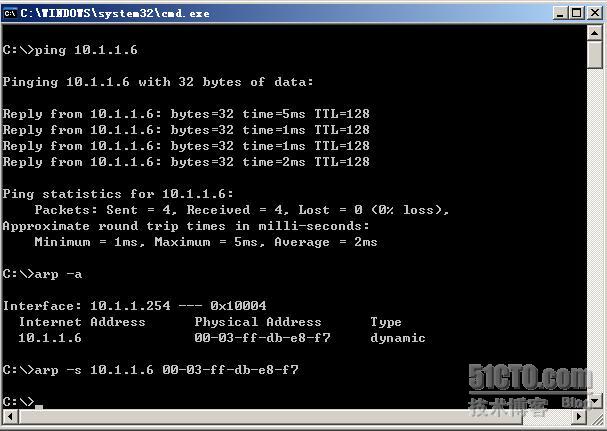

看起來我們達到了用IP控制用戶上網的目的,問題已經解決,其實不然。由於目前ISA只是依靠IP地址進行訪問控制,過不了多久,ISA管理員就會發現有“聰明”人開始盜用IP,冒充合法用戶訪問外網。爲了應對這種情況,我們可以考慮使用ARP靜態綁定來解決這個問題,即在ISA服務器上記錄合法客戶機的MAC地址。在本例中,我們讓ISA記錄Perth的MAC地址。如下圖所示,ISA先ping Perth,然後用Arp –a查出Perth的MAC地址,最後用Arp –s進行靜態綁定,這樣就不用擔心用戶盜用IP了。

二 用戶身份驗證

工作組環境下進行用戶身份驗證並不方便,但不等於無法進行用戶身份驗證,在工作組中進行身份驗證可以使用鏡像賬號的方式,即在ISA服務器和客戶機上創建用戶名和口令都完全一致的用戶賬號。例如我們允許員工張強訪問外網,張強使用的計算機是Istanbul,那我們可以進行如下操作。

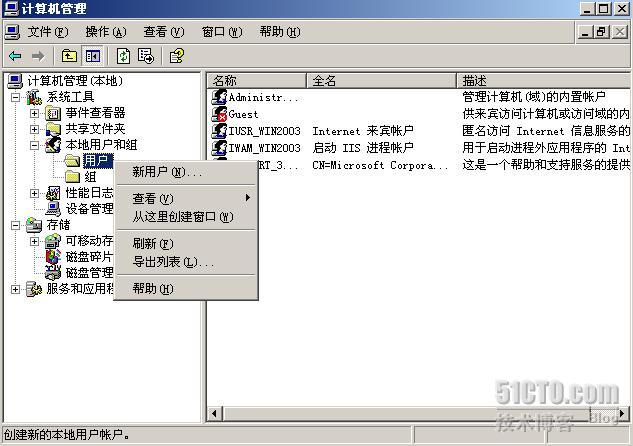

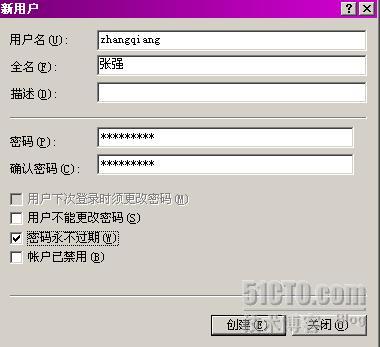

A 在ISA服務器上爲張強創建用戶賬號

在ISA的計算機管理中,定位本地用戶和組,如下圖所示,選擇創建新用戶。

用戶名爲zhangqiang,口令爲Itet2008。

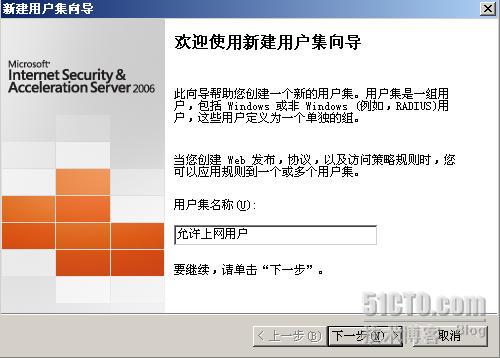

B 在ISA服務器上創建允許上網的用戶集

在防火牆策略工具箱中,展開用戶,如下圖所示,點擊新建。

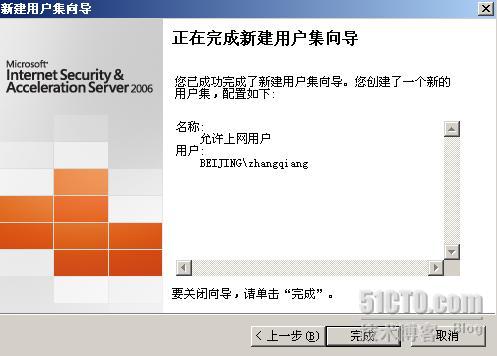

爲新建用戶集取名爲“允許上網用戶”。

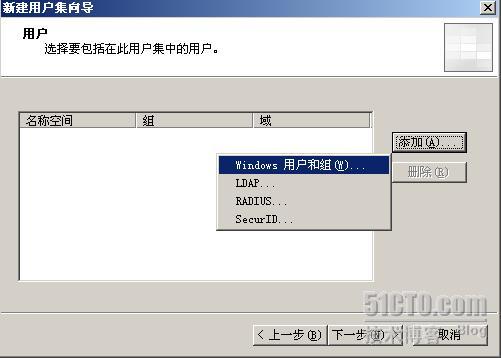

在新創建的用戶集中添加“Windows用戶和組”,如下圖所示。

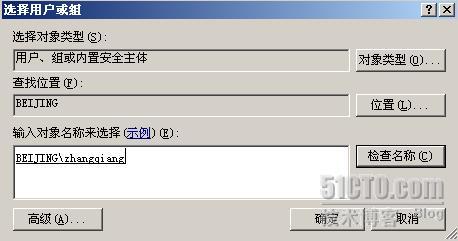

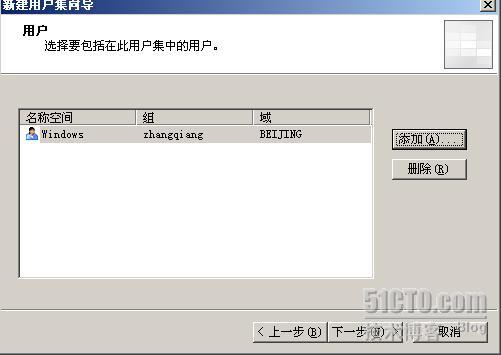

在用戶集中添加beijing\zhangqiang,如下圖所示。

創建完用戶集,點擊完成。

接下來我們要修改訪問規則,只允許指定用戶集訪問外網。還是對那條允許內網用戶任意訪問的訪問規則進行修改,這次不修改訪問的源網絡了,如下圖所示,我們對源網絡不進行任何限制。

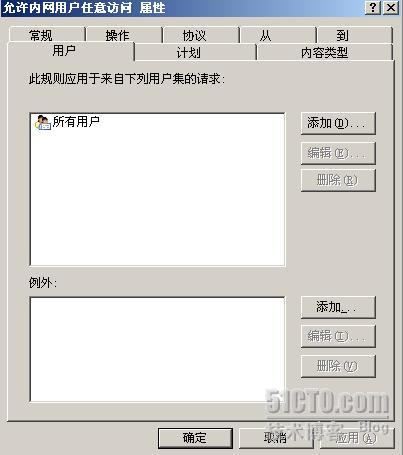

這次限制的重點放在了用戶上,在規則屬性中切換到用戶標籤,將“所有用戶”刪除。

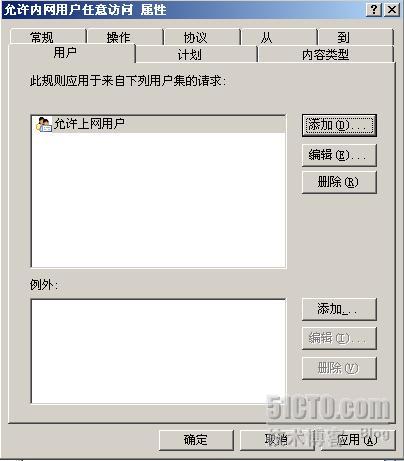

將“允許上網用戶”添加進來,如下圖所示。

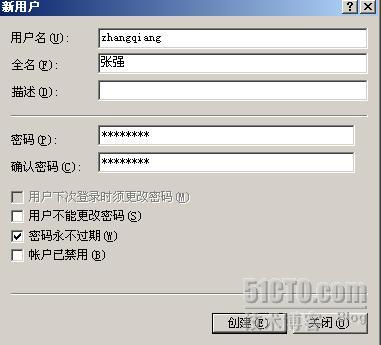

D 在Istanbul上創建張強的鏡像賬號

現在內網的訪問用戶必須向ISA證明自己是ISA服務器上的用戶張強才能被允許訪問外網,那怎麼才能證明呢?其實很簡單,只要客戶機上的某個用戶賬號,其用戶名和口令和ISA服務器上張強的用戶名和口令完全一致,ISA就會認爲這兩個賬號是同一用戶。這裏面涉及到集成驗證中的NTLM原理,以後我會寫篇博文發出來,現在大家只要知道如何操作就可以了。

在Istanbul上創建用戶賬號張強,如下圖所示,用戶名爲zhangqiang,口令爲Itet2008。

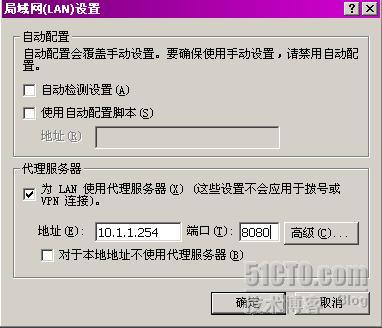

做完上述工作後,我們就可以在Istanbul來試驗一下了。首先,我們需要以張強的身份登錄,其次,由於SNAT不支持用戶驗證,因此我們測試時需使用Web代理或防火牆客戶端。如下圖所示,我們在客戶機上使用Web代理。

在Istanbul上訪問百度,如下圖所示,訪問成功!

在ISA上打開實時日誌,如下圖所示,ISA認爲是本機的張強用戶在訪問,鏡像賬號起作用了!

三 Web代理與基本身份驗證

在上面的鏡像賬號例子中,訪問者利用了集成驗證證明了自己的身份,其實ISA也支持基本身份驗證。曾經有朋友問過這個問題,ISA能否在用戶使用瀏覽器上網時彈出一個窗口,訪問者必須答對用戶名和口令纔可以上網?這個需求是可以滿足的,只要訪問者使用Web代理以及我們將Web代理的身份驗證方法改爲基本身份驗證即可。

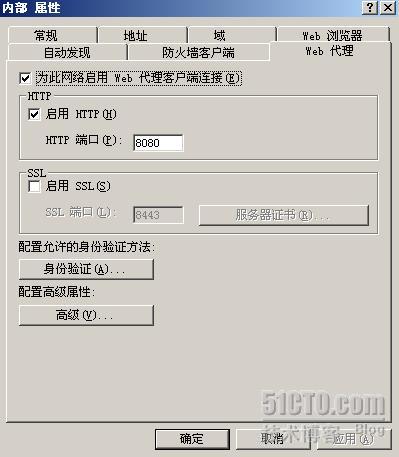

在ISA服務器中查看內部網絡屬性,如下圖所示,切換到Web代理標籤,點擊“身份驗證”。

將Web代理使用的身份驗證方式從“集成”改爲“基本”,如下圖所示。

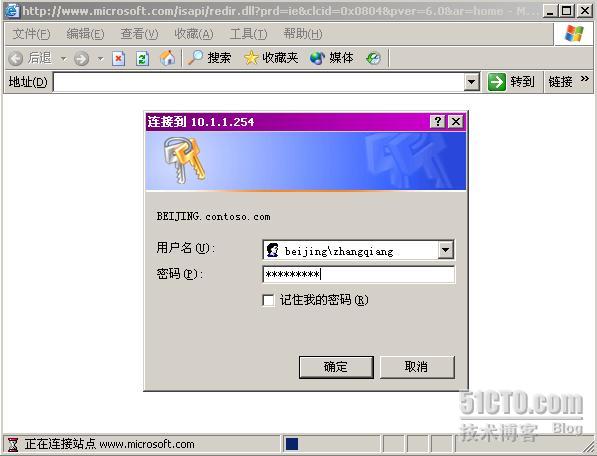

防火牆策略生效後,在客戶機上測試一下,如下圖所示,客戶機訪問互聯網時,ISA彈出對話框要求輸入用戶名和口令進行身份驗證,我們輸入了張強的用戶名和口令。

身份驗證通過,用戶可以訪問互聯網了!

以上我們簡單介紹瞭如何在工作組環境下控制用戶上網,接下來我們要考慮在域環境下如何操作。相比較工作組而言,域環境下控制用戶上網是很容易做到的,既然有域控制器負責集中的用戶身份驗證,既方便又安全,如果不加以利用豈不太過可惜。在域環境下控制用戶上網基本都是依靠用戶身份驗證,除了有極個別的SNAT用戶我們需要用IP控制。具體的處理思路也很簡單,在域中創建一個全局組,例如取名爲Internet Access。然後將允許上網的域用戶加入此全局組,最後在ISA中創建一個允許訪問互聯網的用戶集,把全局組Internet Access加入允許訪問互聯網的用戶集即可。

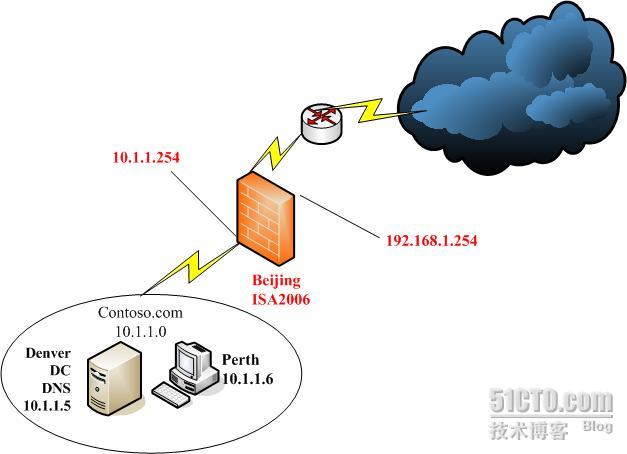

域環境拓撲如下圖所示,Denver是域控制器和DNS服務器,Perth是域內工作站,Beijing是加入域的ISA2006服務器。

一 DNS設置問題

ISA有兩塊網卡,兩塊網卡上究竟應該怎麼設置TCP/IP參數,尤其是DNS應該怎麼設置?這是個容易被忽略但又很重要的問題,因爲DNS既負責定位內網的域控制器,也要負責解析互聯網上的域名,設置不好輕則影響內網登錄,重則嚴重影響大家上網的速度。我們推薦的設置方式是隻在內網網卡設置DNS,外網網卡不設置DNS服務器。

在本例中,ISA服務器的內網網卡的TCP/IP參數是 IP爲10.1.1 .254 ,子網掩碼爲255.255.255.0,DNS爲10.1.1.5;外網網卡的TCP/IP參數是IP爲192.168.1.254,子網掩碼爲255.255.255.0,網關爲192.168.1.1。這樣一來,內網的DNS既負責爲AD提供SRV記錄,也負責解析互聯網上的域名,結構簡單,易於糾錯。

有朋友認爲只有電信提供的DNS服務器才能解析互聯網上的域名,這種看法是不對的。我們在內網中搭建的DNS服務器只要能訪問互聯網,它就可以解析互聯網上的所有域名。根據DNS原理分析,如果DNS服務器遇到一個域名自己無法解析,它就會把這個解析請求送到根服務器,根服務器採用迭代方式指導DNS服務器解析出目標域名。因此,想要內網的DNS服務器能解析出互聯網上的域名,只要允許內網DNS服務器能訪問互聯網即可。

A 我們應該在ISA上創建一條訪問規則,允許DNS服務器任意訪問,並且將這條規則放到第一位,如下圖所示。

B 爲了提高DNS的解析速度,可以考慮在DNS服務器上設置轉發器,將用戶發來的DNS解析請求轉發到電信的DNS服務器上。

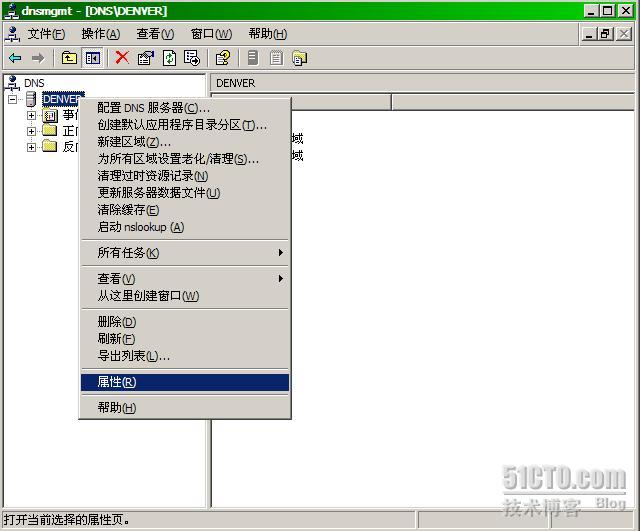

轉發器的設置如下,在Denver上打開DNS管理器,右鍵點擊服務器,選擇“屬性”,如下圖所示。

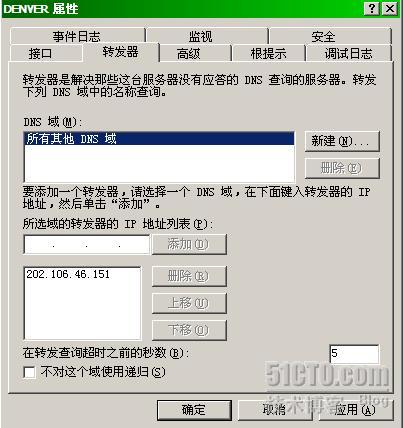

在屬性中切換到“轉發器”,在轉發器IP地址處填寫電信DNS服務器的IP,填寫完畢後點擊添加,如下圖所示。這樣我們就設置好了轉發器,以後Denver解析不了的域名將轉發給202.106.46.151,利用電信DNS的緩存來加快解析速度。

二 依靠身份驗證限制用戶

解決了DNS的問題後,我們就可以利用身份驗證來限制用戶訪問了。

A 創建允許訪問互聯網的全局組

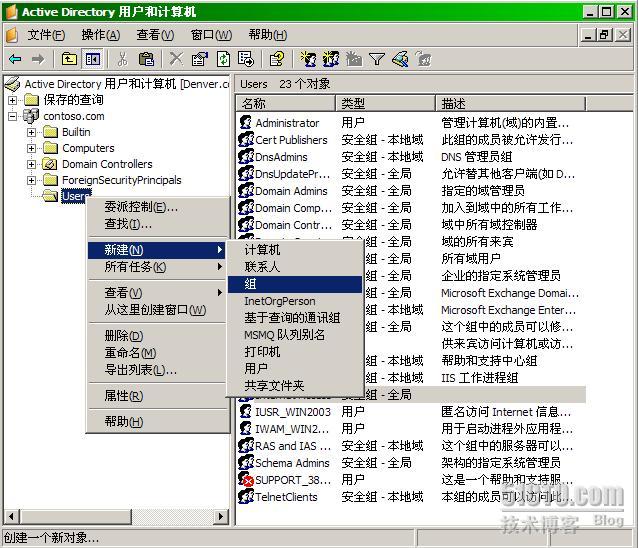

在域控制器上打開“Active Directory用戶和計算機”,如下圖所示,在Users容器中選擇新建組。

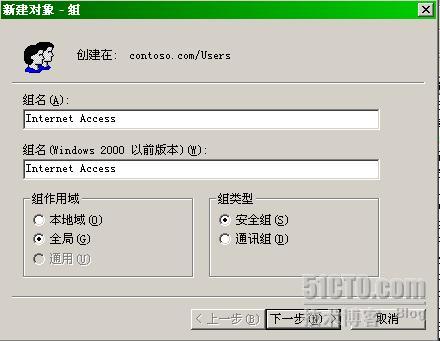

組的名稱爲Internet Access,組的類型爲全局組。

如下圖所示,點擊完成結束組的創建。

我們只需將允許訪問互聯網的用戶加入Internet Access即可,如下圖所示。

B 創建允許訪問互聯網的用戶集

在ISA服務器防火牆策略的工具箱中展開用戶,如下圖所示,選擇“新建”。

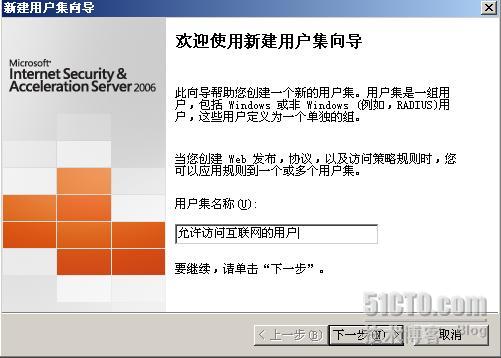

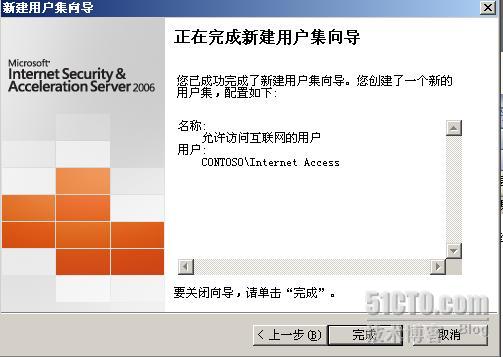

啓動用戶集創建嚮導,爲用戶集取個名字。

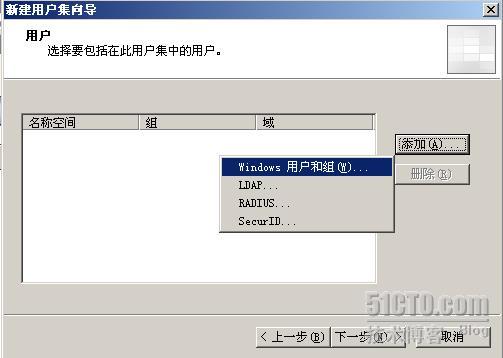

在用戶集中選擇添加“Windows用戶和組”,如下圖所示。

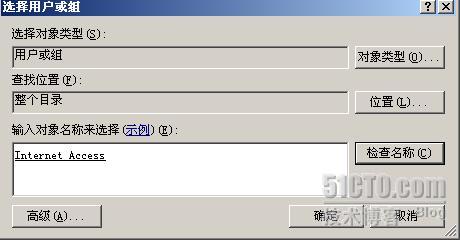

我們將查找位置設爲“整個目錄”,對象名稱輸入“Internet Access”,如下圖所示。

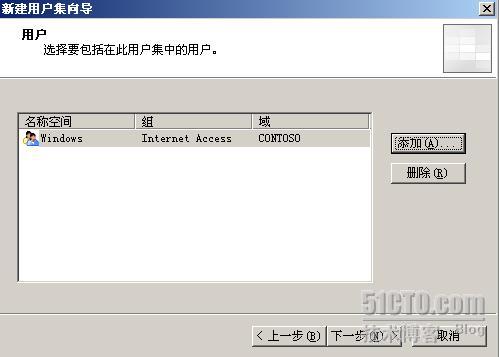

確定將Contoso.com域中的Internet Access組加入新創建的用戶集。

完成用戶集的創建。

C 修改訪問規則

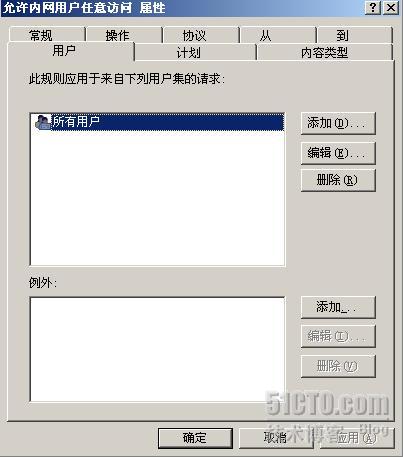

創建完用戶集後,我們修改訪問規則,ISA原先有一條訪問規則允許內網用戶任意訪問,我們對規則進行修改,限制只有特定用戶集的成員纔可以訪問外網。

在訪問規則屬性中切換到“用戶”標籤,如下圖所示,刪除“所有用戶”集合。

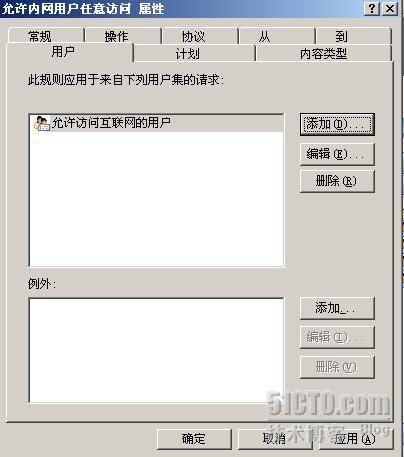

點擊添加,將“允許訪問互聯網的用戶”加進來,如下圖所示。

這樣就相當於ISA服務器將訪問互聯網的權限賦予了Internet Access組,凡是加入組的用戶都將繼承到這個權限,他們通過ISA訪問互聯網時將不會遇到任何障礙,也不會被提示輸入口令進行身份驗證,您看,在域環境下用戶的透明驗證是不是真的很方便呢?

總結:限制用戶訪問外網是ISA管理員經常遇到的管理需求,一般情況下不是用IP就是靠身份驗證,身份驗證在域中實現易如反掌,在工作組中實現就要靠鏡像賬號了。