一、web命令執行

什麼是命令執行:

命令執行漏洞是指gongji者可以隨意執行系統命令。屬於高危漏洞之一任何腳本語言都可以調用操作系統命令。

應用有時需要調用一些執行系統命令的函數,如PHP中的system、exec、shell_exec、passthru、popen、proc_popen等,當用戶能控制這些函數中的參數時,就可以將惡意系統命令

拼接到正常命令中,從而造成命令執行攻 ji,這就是命令執行漏洞。

如: ping + $變量target

target傳遞進去的值是 127.0.0.1 && uname -r

如何預防:

1. 如 php中禁用一些exec等命令執行的函數

2. php程序運行在非root用戶

3. 其他waf防火牆 二、web文件執行

Web應用程序通常會有文件上傳功能,發佈圖片、招聘網站上發佈doc格式簡歷,只要web應用程序允許上傳就有可能存在文件上傳漏洞

客戶端驗證可以繞過通過 抓包修改 文件名後綴或者mime類型,再重發三、XSS漏洞

什麼是XSS

XSS有什麼危害

XSS的三種類型

XSS:

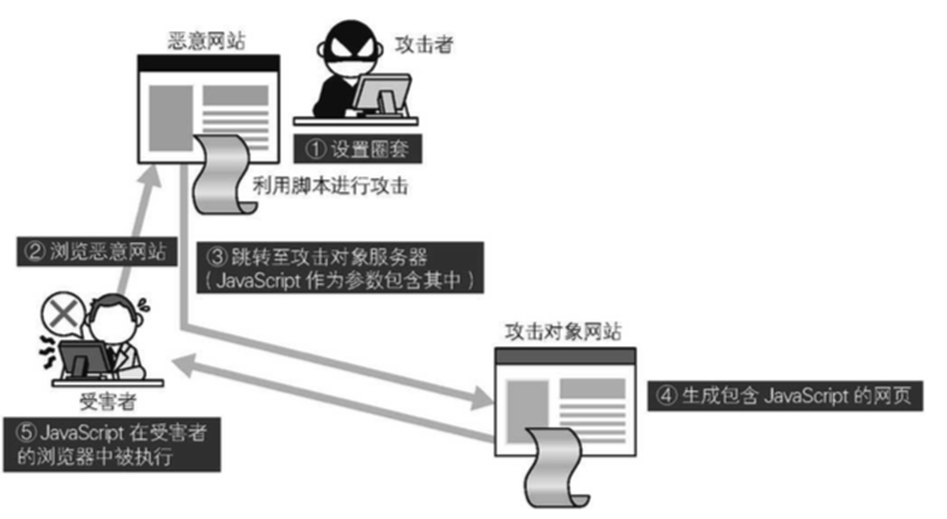

XSS又叫CSS(Cross Site Scripting),跨站腳本gongj,i常見的Web漏洞之一,在2013年度OWASP TOP 10中排名第三。

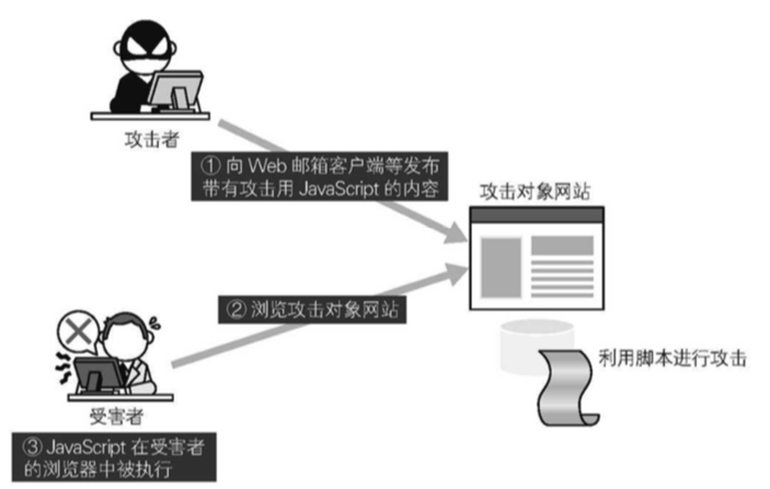

XSS是指***者在網頁中嵌入客戶端腳本,通常是JS惡意代碼,當用戶使用瀏覽器訪問被嵌入惡意代碼網頁時,就會在用戶瀏覽器上執行。危害:

網絡釣魚、竊取用戶Cookies、彈廣告刷流量、具備改頁面信息、刪除文章、獲取客戶端信息、傳播蠕蟲

XSS的三種類型:

反射型

存儲型

DOM型