在部署了上網行爲管理的局域網內,總會有人想各種各樣的辦法來突破上網管控。常見的方法有:

IP地址盜用。

MAC地址克隆。

首先可以考慮不開放管理員權限,或者採用域控的方式禁止客戶機自行修改網絡設置等辦法。其次也可以通過上網行爲管理的管控策略來阻止這些行爲。本文中,我來介紹下如何用WSG上網行爲管理網關來應對IP地址盜用和MAC地址克隆。

如何防止IP地址盜用?

IP地址盜用,有兩種可能:第一種是修改成管控範圍外的IP地址;第二種是修改成局域網內其他終端的IP地址。

對於第一種情況,只需要通過防火牆策略,或者行爲管理策略,對IP範圍外禁止所有即可。如圖:

盜用現有的IP地址會導致IP地址衝突,很少有人敢公然去做。當然,防止盜用現有的IP地址,還可以通過開啓IP-MAC綁定的方式。開啓綁定後,只有IP地址和MAC地址都吻合時,纔可以上網。如圖:

只要做了IP-MAC綁定,即使把IP地址修改成局域網內其他權限的IP地址,也是不能上網的。這樣就可以杜絕自行修改IP的行爲。

如何防止MAC地址克隆?

MAC地址克隆,基本上也是兩種做法:

1). 修改自己的MAC地址來繞開監控。但是大部分的管控策略都是基於IP地址的,修改MAC就沒有用處了。如果要防止修改MAC,只要開啓IP-mac綁定就足夠了。

2). 私接路由器並把路由器的MAC和IP都修改成電腦的MAC和IP。然後用路由器來帶pc機和手機等設備。

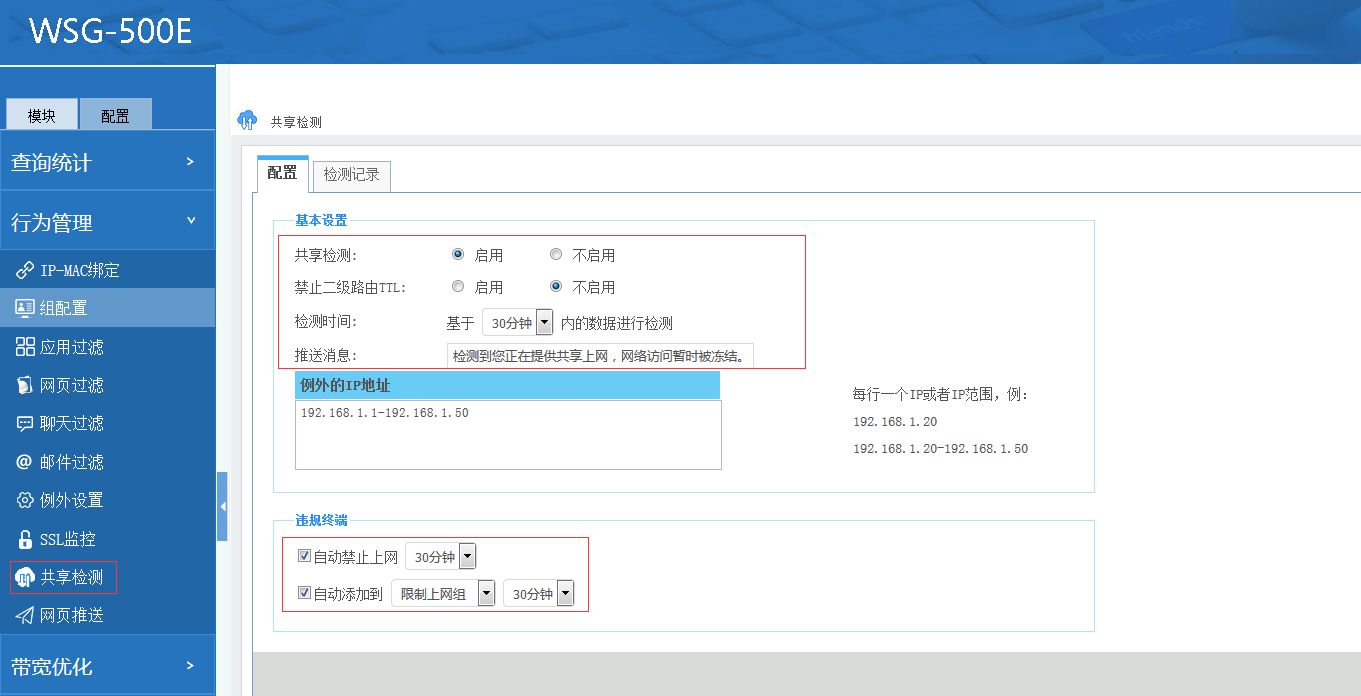

第二種情況比第一種要複雜的多,從上層的上網行爲管理和防火牆設備來看,IP和MAC地址都是合法的,而實際上卻多了一些私接設備。這時候,就需要用到另外的一個模塊“共享檢測”。如圖:

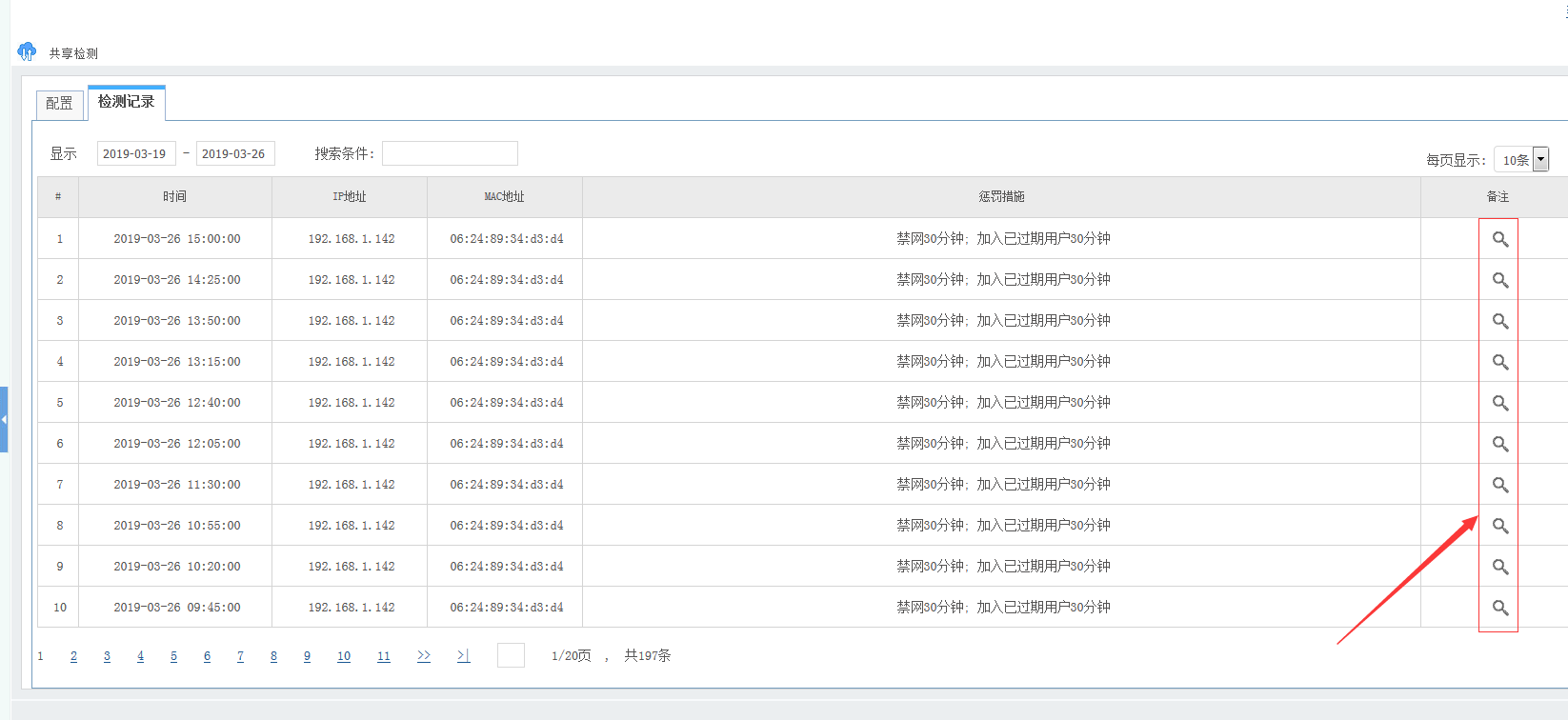

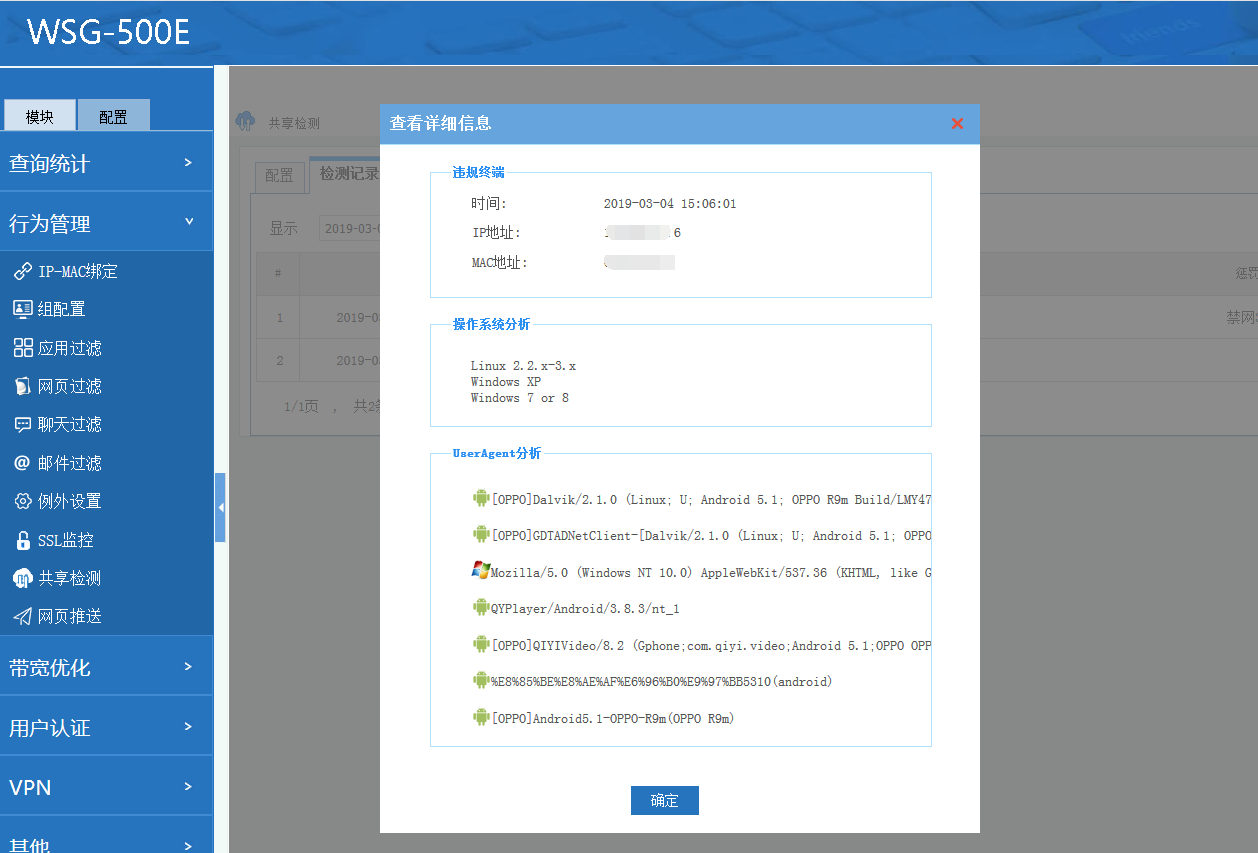

共享檢測模塊可以檢測出上述的網絡共享行爲,並且可以看到這個設備下面的二級終端設備。如圖:

這樣就可以檢測出私接路由器的行爲來。

綜上所述,結合ip管控、IP-MAC綁定,以及共享檢測,就可以有效管控局域網內的“mac地址克隆”和“IP盜用”等違規行爲。