前言

本文解释了怎么对nginx和后端服务器组或代理服务器进行加密http通信。

内容提纲

前提条件

获取SSL服务端证书

获取SSL客户端证书

配置nginx

配置后端服务器

完整示例

前提条件

nginx源码或nginx plus源码

一个代理服务器或一个代理服务器组

SSL证书和私钥

获取SSL服务端证书

你可以从一个可信证书颁发机构(CA)购买一个服务器证书, 或者你可以使用openssl库创建一个内部CA, 并给自己颁发证书。这个服务器端证书和私钥需要部署在后端的每一个服务器上。

获取SSL客户端证书

nignx使用一个SSL客户端证书来对后端服务器组来标识自己。这个客户端证书必须是被一个可信CA签名的,并且和相匹配的私钥一起部署在nginx中。

你还需要在后端服务器上配置好所有的来源SSL连接都需要客户端证书,并信任这个CA颁发的nginx客户端证书。 然后当nginx连接后端时,将提供客户端证书,并且后端将会接收这个连接。

配置nginx

首先,改变相应URL到支持SSL连接的后端服务器组。在nginx的配置文件中,指明proxy_pass指令在代理服务器或后端服务器组中使用"https"协议:

location /upstream { proxy_pass https://backend.example.com;

}增加客户端证书和私钥,用于验证nginx和每个后端服务器。使用proxy_ssl_certificate 和 proxy_ssl_certificate_key指令:

location /upstream {

proxy_pass https://backend.example.com;

proxy_ssl_certificate /etc/nginx/client.pem;

proxy_ssl_certificate_key /etc/nginx/client.key

}如果你在后端服务器使用了自签名证书或者使用了自建CA,你需要配置proxy_ssl_trusted_certificate. 这个文件必须是PEM格式的。另外还可以配置proxy_ssl_verify和proxy_ssl_verfiy_depth指令, 用来验证安全证书:

location /upstream {

...

proxy_ssl_trusted_certificate /etc/nginx/trusted_ca_cert.crt;

proxy_ssl_verify on;

proxy_ssl_verify_depth 2;

...

}每一个新的SSL连接都需要在服务端和客户端进行一个完整的SSL握手过程,这非常耗费CPU计算资源。为了是nignx代理预先协商连接参数,使用一种简略的握手过程,增加proxy_ssl_session_reuse指令配置:

location /upstream {

...

proxy_ssl_session_reuse on;

...

}可选的,你也可以配置使用的SSL协议和SSL秘钥算法:

location /upstream {

...

proxy_ssl_protocols TLSv1 TLSv1.1 TLSv1.2;

proxy_ssl_ciphers HIGH:!aNULL:!MD5;

}配置后端服务器

每一个后端服务器都必须配置成接受https连接。每一个后端服务器需要使用ssl_certificate和ssl_certificate_key指令来指定服务器证书和私钥的文件路径:

server {

listen 443 ssl;

server_name backend1.example.com;

ssl_certificate /etc/ssl/certs/server.crt;

ssl_certificate_key /etc/ssl/certs/server.key;

...

location /yourapp {

proxy_pass http://url_to_app.com;

...

}

}使用ssl_client_certificat指令来设定客户端证书的文件路径:

server {

...

ssl_client_certificate /etc/ssl/certs/ca.crt;

ssl_verify_client off;

...

}完整示例

http {

...

upstream backend.example.com {

server backend1.example.com:443;

server backend2.example.com:443;

}

server {

listen 80;

server_name www.example.com;

...

location /upstream {

proxy_pass https://backend.example.com;

proxy_ssl_certificate /etc/nginx/client.pem;

proxy_ssl_certificate_key /etc/nginx/client.key

proxy_ssl_protocols TLSv1 TLSv1.1 TLSv1.2;

proxy_ssl_ciphers HIGH:!aNULL:!MD5;

proxy_ssl_trusted_certificate /etc/nginx/trusted_ca_cert.crt;

proxy_ssl_verify on;

proxy_ssl_verify_depth 2;

proxy_ssl_session_reuse on;

}

}

server {

listen 443 ssl;

server_name backend1.example.com;

ssl_certificate /etc/ssl/certs/server.crt;

ssl_certificate_key /etc/ssl/certs/server.key;

ssl_client_certificate /etc/ssl/certs/ca.crt;

ssl_verify_client off;

location /yourapp {

proxy_pass http://url_to_app.com;

...

}

server {

listen 443 ssl;

server_name backend2.example.com;

ssl_certificate /etc/ssl/certs/server.crt;

ssl_certificate_key /etc/ssl/certs/server.key;

ssl_client_certificate /etc/ssl/certs/ca.crt;

ssl_verify_client off;

location /yourapp {

proxy_pass http://url_to_app.com;

...

}

}

}在这个示例中, proxy_pass指令设置使用了"https"协议,所以nginx转发到后端服务器的流量是安全的。

当一个安全的连接第一次从nginx转发到后端服务器,将会实施一次完整的握手过程。proxy_ssl_certificate指令设置了后端服务器需要的PEM格式证书的文件位置。proxy_ssl_certificate_key指令设置了证书的私钥位置。proxy_ssl_protocols和proxy_ssl_ciphers指令控制使用的协议和秘钥算法。

因为proxy_ssl_session_reuse指令配置,当下一次nginx转发一个连接到后端服务器时,会话参数会被重复使用,从而更快的建立安全连接。

proxy_ssl_trusted_certificate指令设置的那个可信CA证书文件是用来验证后端服务器的证书。proxy_ssl_verify_depth指令指定了证书链检查的深度。proxy_ssl_verify指令验证证书的有效性。

译注

本文为翻译,英文原文地址:https://www.nginx.com/resources/admin-guide/nginx-https-upstreams/ ,尽量遵循原文,不准确的地方,还请指正,谢谢。 本文原文地址: https://my.oschina.net/foreverich/blog/1517128永福翻译,未经授权,不得转载!

© 著作权归作者所有

上一篇: git自学1: git使用基础篇

永福

粉丝 32

博文 22

码字总数 24431

作品 0

长沙

技术主管

假设nginx中的配置是这样的: 那么,当用户请求http://x.x.x.x/subdir/other时,匹配到该区块,nginx反向代理到后端时会保留虚拟路径。nginx实际向后端发起的请求URL为http://y.y.y.y/subdir...

独指蜗牛

2018/07/07

0

0

Nginx4大模块——proxy、headers、upstream、stream

一:ngxhttpproxy_module 反向代理( reverse proxy) 方式是指用代理服务器来接受 Internet 上的连接请求, 然后将请求转发给内部网络中的上游服务器, 并将从上游服务器上得到的结果返...

yaohong

2018/05/27

0

0

nginx的反向代理模块 参数proxy_pass,proxy_method,proxy_hide_

nginx的反向代理模块有很多种配置,下面介绍一些常用的配置实例: 1.proxy_pass 语法:proxy_pass URL 配置块:location,if 详解:此配置项将当前请求反向代理到URL参数指定的服务器上,URL...

adbug

2016/02/24

2.9K

0

一、基于nginx将客户端请求反向代理至后端服务器: 1、proxy_pass指令只能用于location上下文: proxypass 后面的路径不带URI时,将会把location的URI传递给后端主机,如location /img/ { pr...

the_script

2018/12/16

0

0

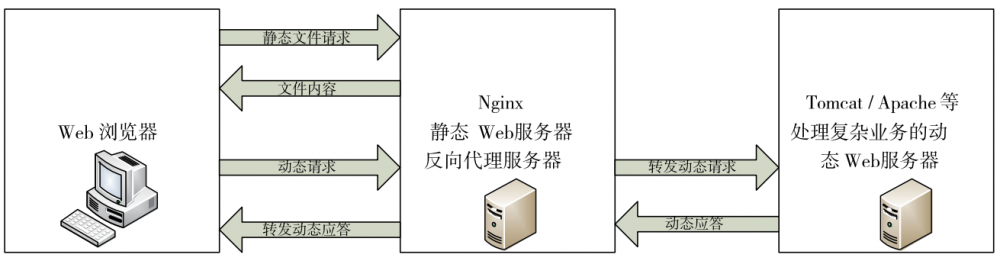

nginx有两种用途 :静态内容的web服务器和反向代理 反向代理模块proxy属于标准http模块 默认编译时是安装的。 最重要命令是proxy_pass,其用于指定代理的协议、服务器地址和映射的URI. 下面演...