實驗目的:

本實驗×××設備之間起路由協議,相互學習內網的路由,適用於訪問內網數目較多的企業,雖然lan_to_lan模式訪問控制列表可以實現,但是稍微複雜,不支持NAT,本實驗不僅可以支持NAT,可以工作在transport模式,也可以是tunnel模式。唯一的不足之處就是此×××只能配置在路由器與路由器之間,因爲GRE tunnel只能在路由器上運行,所以不支持ASA和PIX。

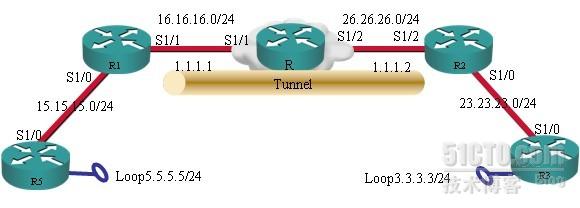

拓撲圖:

實驗配置要點:

R6、R5和R3只需要簡單的配置,ip地址,靜態路由即可。

R1和R2配置(基本相同):

crypto isakmp policy 1 //定義策略

encr 3des

hash md5

authentication pre-share

group 2

crypto isakmp key gezi123 address 16.16.16.1 //定義psk和peer

crypto ipsec transform-set myset esp-3des esp-md5-hmac

crypto map mymap 1 ipsec-isakmp //定義map

set peer 16.16.16.1

set transform-set myset

match address 100

interface Tunnel3 //定義GRE,tunnel號隨便設置

ip address 1.1.1.2 255.255.255.0

tunnel source 26.26.26.2

tunnel destination 16.16.16.1

interface Serial1/0

ip address 23.23.23.2 255.255.255.0

serial restart-delay 0

clock rate 64000

interface Serial1/2

ip address 26.26.26.2 255.255.255.0

serial restart-delay 0

clock rate 64000

crypto map mymap

router ospf 1 //起路由協議,宣告需要走×××的流量。

log-adjacency-changes

network 1.1.1.2 0.0.0.0 area 0 //宣告tunnel的地址建立鄰居關係

network 23.23.23.0 0.0.0.255 area 0

ip route 0.0.0.0 0.0.0.0 26.26.26.6 //靜態路由必須指定。

access-list 100 permit gre host 26.26.26.2 host 16.16.16.1

//和lan_to_lan的區別只有訪問控制列表不同。

實驗驗證:

r2#sh crypto isakmp sa

dst src state conn-id slot status

26.26.26.2 16.16.16.1 QM_IDLE 2 0 ACTIVE

r2#sh crypto ipsec transform-set

Transform set myset: { esp-3des esp-md5-hmac }

will negotiate = { Transport, } 工作在傳輸模式

r2#sh crypto ipsec sa

interface: Serial1/2

Crypto map tag: mymap, local addr 26.26.26.2

protected vrf: (none)

local ident (addr/mask/prot/port): (26.26.26.2/255.255.255.255/47/0)

remote ident (addr/mask/prot/port): (16.16.16.1/255.255.255.255/47/0)

current_peer 16.16.16.1 port 500

PERMIT, flags={origin_is_acl,}

#pkts encaps: 97, #pkts encrypt: 97, #pkts digest: 97

#pkts decaps: 98, #pkts decrypt: 98, #pkts verify: 98

#pkts compressed: 0, #pkts decompressed: 0

#pkts not compressed: 0, #pkts compr. failed: 0

#pkts not decompressed: 0, #pkts decompress failed: 0

#send errors 1, #recv errors 0

local crypto endpt.: 26.26.26.2, remote crypto endpt.: 16.16.16.1

path mtu 1500, ip mtu 1500, ip mtu idb Serial1/2

current outbound spi: 0x7450CEEA(1951452906)

inbound esp sas:

spi: 0xF178A805(4051216389)

transform: esp-3des esp-md5-hmac ,

in use settings ={Tunnel, }

conn id: 2002, flow_id: SW:2, crypto map: mymap

sa timing: remaining key lifetime (k/sec): (4501313/3170)

IV size: 8 bytes

replay detection support: Y

Status: ACTIVE

inbound ah sas:

inbound pcp sas:

outbound esp sas:

spi: 0x7450CEEA(1951452906)

transform: esp-3des esp-md5-hmac ,

in use settings ={Tunnel, }

conn id: 2001, flow_id: SW:1, crypto map: mymap

sa timing: remaining key lifetime (k/sec): (4501313/3168)

IV size: 8 bytes

replay detection support: Y

Status: ACTIVE

outbound ah sas:

outbound pcp sas:

總結和注意事項:

在Dynamic P2P GRE over IPsec環境下,必須先從動態IP方向靜態IP方發送數據,否則GRE隧道無法建立,×××無法完成。

因爲GRE Tunnel只支持路由器,不支持集中器和PIX以及ASA,所以也就談不上在PIX和ASA上配置P2P GRE over IPsec了。

在IOS Release 12.2(13)T之前的版本,Crypto map必須同時應用於物理接口和GRE隧道接口下。

在IOS Release 12.2(13)T以及之後的版本,Crypto map只在物理接口下應用即可,不需要在GRE隧道接口下應用了。

P2P GRE over IPsec的IPsec部分和LAN-to-LAN ×××一樣,但唯一的區別就是定義的感興趣流量,定義的感興趣流量是雙方用來建立GRE隧道的公網IP地址,並且協議爲GRE,而不是內網網段,因爲內網網段是要靠路由協議來傳遞的。

通過P2P GRE over IPsec通信的內網流量不會被物理接口的NAT影響,但會受GRE接口NAT的影響。