模擬實驗環境:R1是移動端的小路由具有dhcp、nat的功能,R3爲公司內網路由loo 0 192.168.2.1。通過搭建Esay ***來給客戶端方便、快捷、安全的訪問公司內網資源。不過Easy ***分兩種一種是路由上的配置一種是防火牆上的配置。Easy ***雖然名字叫Easy,但那也只是相對於移動客戶端的使用者而言,對於搭建者卻一點都不Easy。不過相對於IPsec ***而言卻更加的安全方便。主要體現在方便上面,Easy ***不需要移動端具有固定的IP地址隨時隨定只要有網的地方就可以連上公司內網、其次就是安全方面Easy ***具有驗證用戶身份,存儲在***的網關設備的內部數據庫中或第三方設備如AAA(Authentication驗證、Authorization授權、Accounting統計)。這一階段又被稱爲階段1.5,因爲它是在IPsec ***的兩個階段中間完成的。所以在搭建Easy ***時就有了階段1管理連接、階段1.5用戶驗證、階段2數據連接。由於路由器的AAA服務是默認關閉的所以在搭建Easy ***是要開啓,而防火牆的AAA服務是默認開啓的所以就不同在手動打開了。

Easy *** 路由配置

公司內網地址用loo 0 192.168.2.1的迴環網址

ISP公網上添加一個loo 0 2.2.2.2的迴環網址

移動客戶端的路由器配置(DHCP、NAT)

R1(config)#ip dhcp pool client//配置DHCP與DNS R1(dhcp-config)#network 192.168.10.0 R1(dhcp-config)#default-router 192.168.10.1 R1(dhcp-config)#dns-server 8.8.8.8 R1(dhcp-config)#lease 7 R1(dhcp-config)#ex R1(config)#ip route 0.0.0.0 0.0.0.0 10.0.0.2 R1(config)#access-list 1 permit 192.168.10.0 0.0.0.255//配置NAT與acl R1(config)#ip nat inside source list 1 int fa0/0 overload R1(config)#int fa0/0 R1(config-if)#ip nat out R1(config-if)#int fa0/1 R1(config-if)#ip nat inside

外網配置

ISP>en ISP#conf t ISP(config)#int fa0/0 ISP(config-if)#ip add 10.0.0.2 255.255.255.0 ISP(config-if)#no shut ISP(config-if)#ex ISP(config)#int fa0/1 ISP(config-if)#ip add 192.168.1.2 255.255.255.0 ISP(config-if)#no shut ISP(config-if)#ex ISP(config)#int loo 0 ISP(config-if)#ip add 2.2.2.2 255.255.255.0 ISP(config-if)#no shut

公司內網的服務端配置Easy***

R3(config)#ip route 0.0.0.0 0.0.0.0 192.168.1.2 R3(config)#aaa new-model//在路由器上啓用AAA服務// R3(config)#aaa authentication login who local//AAA本地身份驗證// R3(config)#aaa authorization network who2 local//AAA授權// R3(config)#username wang password 123//創建本地用戶// //下面是ISAKMP/IKE階段1管理連接配置// R3(config)#crypto isakmp policy 10 R3(config-isakmp)#encryption 3des R3(config-isakmp)#authentication pre-share R3(config-isakmp)#hash sha R3(config-isakmp)#group 2 R3(config-isakmp)#exit R3(config)#ip local pool wen 192.168.2.10 192.168.2.20//定義分配給客戶端地址池// R3(config)#access-list 111 permit ip 192.168.2.0 0.0.0.255 any//分離隧道acl,所有permit流量都被加密,而deny則被明文傳輸,這樣既保證了內網資源的安全又能讓員工訪問外網資源。// //下面是ISAKMP/IKE階段1.5用戶配置// R3(config)#crypto isakmp client configuration group ez*** R3(config-isakmp-group)#key 123//預共享密鑰// R3(config-isakmp-group)#dns 9.9.9.9//分配dns地址// R3(config-isakmp-group)#pool wen//調用分配地址池// R3(config-isakmp-group)#split-dns benet.com//分離內網dns//在客戶端每次訪問外網web時都需要通過內網去DNS解析這樣加重的公司服務器的負擔,所以啓動DNS分離可以讓公司服務器減壓。 R3(config-isakmp-group)#acl 111//調用隧道分離// R3(config-isakmp-group)#save-password//允許客戶端可以保存密碼// R3(config-isakmp-group)#netmask 255.255.255.0//指定客戶端的子網掩碼// R3(config-isakmp-group)#ex //下面開始ISAMKP/IKE階段2數據連接配置// R3(config)#crypto ipsec transform-set best esp-3des esp-sha-hmac R3(cfg-crypto-trans)#mode tunnel R3(cfg-crypto-trans)#exit R3(config)#crypto dynamic-map dymap 1//建立動態MAP// R3(config-crypto-map)#reverse-route //反轉路由爲連接成功的客戶端產生32位路由// R3(config-crypto-map)#set transform-set best//調用傳輸集// R3(config-crypto-map)#exit R3(config)#crypto map mymap client configuration address respond//建立靜態MAP 接受地址響應// R3(config)#crypto map mymap client authentication list who//認證列表爲之前AAA服務中定義的who// R3(config)#crypto map mymap isakmp authorization list who2//授權列表爲之前AAA服務中定義的who2// R3(config)#crypto map mymap 1 ipsec-isakmp dynamic dymap//靜態MAP包含動態MAP // R3(config)#int fa0/0 R3(config-if)#crypto map mymap//靜態MAP應用在端口//

移動客戶端

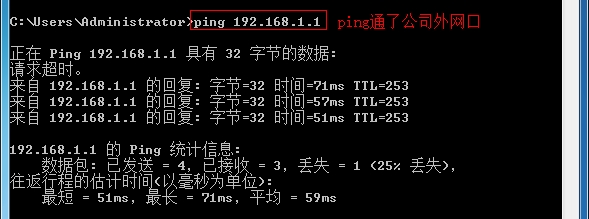

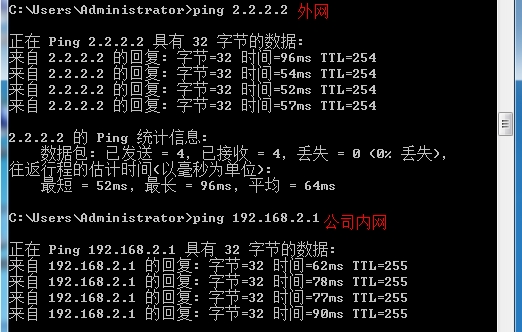

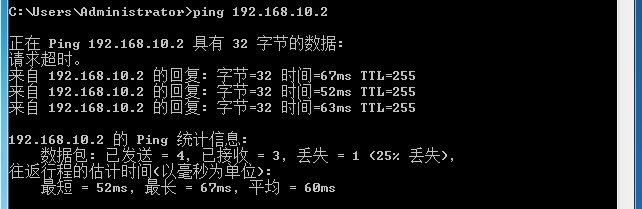

首先從移動端的DHCP中獲取地址,在測試與公司外網口的地址192.168.1.1的連通性。然後在client端上安裝Easy***軟件並獲取公司內網段分配的地址,然後測試與公司內網段192.168.2.0段的連通性。通了代表可以訪問公司內網了。

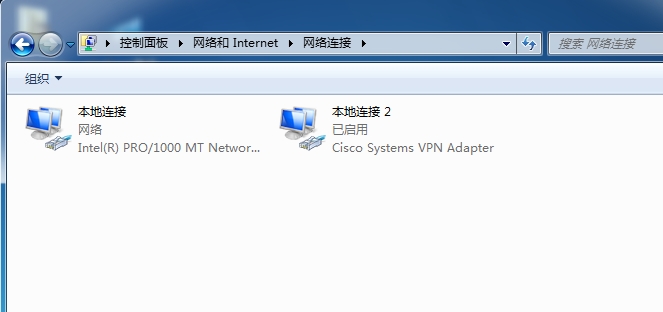

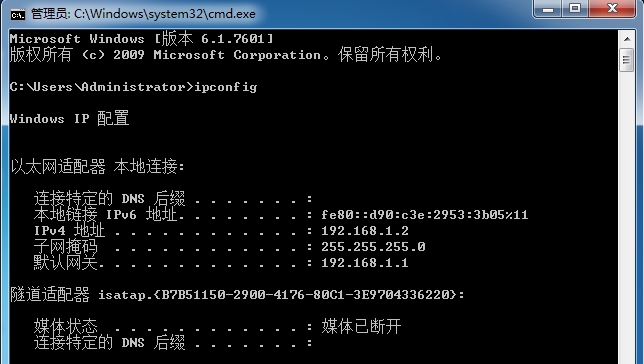

安裝好Easy***客戶端後將自動獲取一塊網卡。

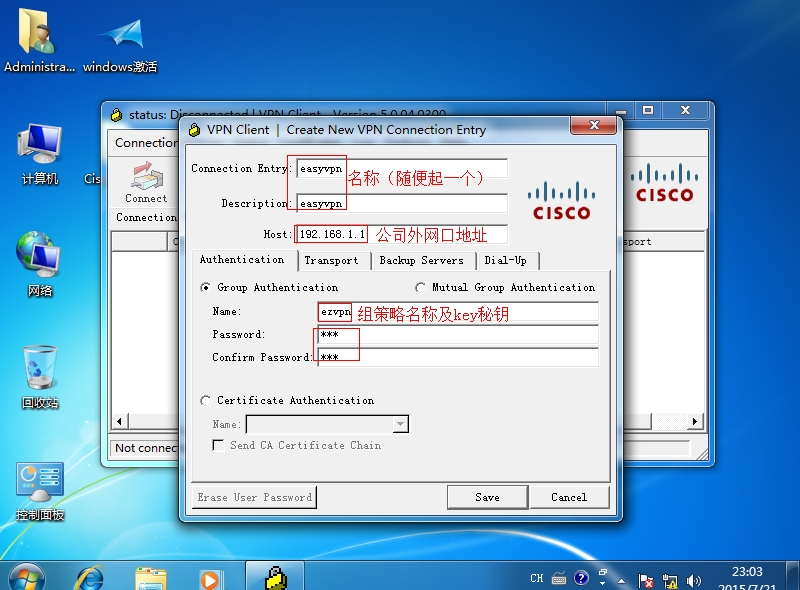

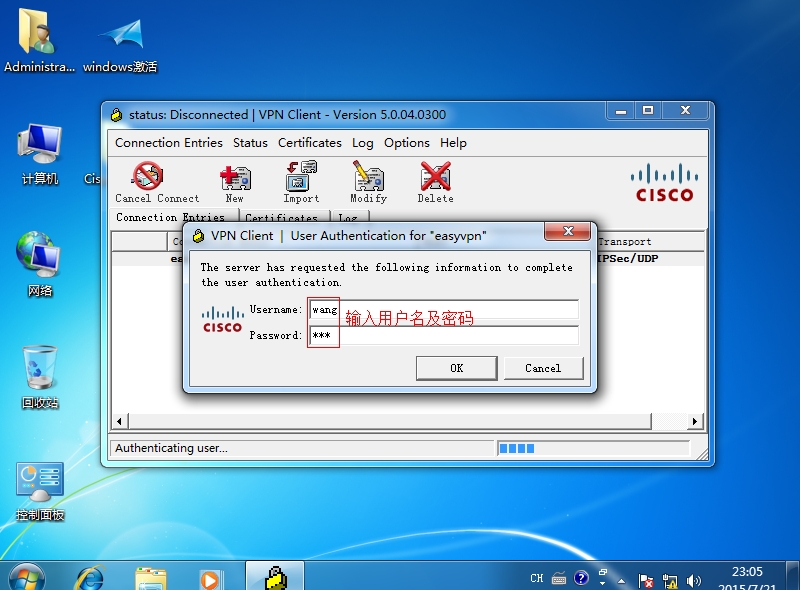

利用Easy***的用戶賬號登錄並獲取公司內網段的地址。

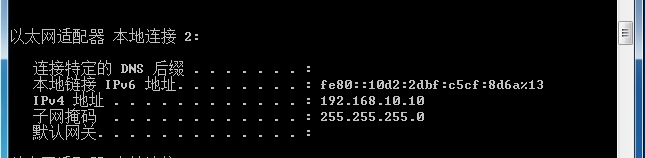

如圖是獲得公司內網段的地址

最後的測試步驟

Easy *** 防火牆配置

移動客戶端的配置R1

R1(config)#ip route 0.0.0.0 0.0.0.0 10.0.0.2 R1(config)#ip dhcp pool client//配置DHCP// R1(dhcp-config)#network 192.168.1.0 255.255.255.0 R1(dhcp-config)#default-router 192.168.1.1 R1(dhcp-config)#dns-server 8.8.8.8 R1(dhcp-config)#lease 7//租約7天// R1(dhcp-config)#ex R1(config)#access-list 1 permit 192.168.1.0 0.0.0.255 R1(config)#ip nat inside source list 1 int fa0/0 overload R1(config)#int fa0/0 R1(config-if)#ip nat out R1(config-if)#int fa0/1 R1(config-if)#ip nat inside

ISP配置

ISP>en ISP#conf t ISP(config)#int fa0/1 ISP(config-if)#ip add 10.0.0.2 255.255.255.0 ISP(config-if)#no shut ISP(config-if)#ex ISP(config)#int fa0/0 ISP(config-if)#ip add 11.0.0.2 255.255.255.0 ISP(config-if)#no shut

公司內網段配置

R3>en R3#conf t R3(config)#int fa0/0 R3(config-if)#ip add 192.168.10.2 255.255.255.0 R3(config-if)#no shut R3(config-if)#ex R3(config)#ip route 0.0.0.0 0.0.0.0 192.168.10.1

防火牆端口配置

ciscoasa> en Password: ciscoasa# conf t ciscoasa(config)# int e0/1 ciscoasa(config-if)# nameif inside INFO: Security level for "inside" set to 100 by default. ciscoasa(config-if)# ip add 192.168.10.1 255.255.255.0 ciscoasa(config-if)# no shut ciscoasa(config-if)# int e0/0 ciscoasa(config-if)# nameif outside INFO: Security level for "outside" set to 0 by default. ciscoasa(config-if)# ip add 11.0.0.1 255.255.255.0 ciscoasa(config-if)# no shut ciscoasa(config-if)# ex ciscoasa(config)# route outside 0 0 11.0.0.2 //默認路由

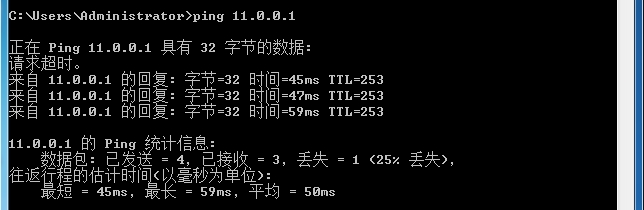

配置好後可以用在移動客戶端上獲取DHCP地址並測試與防火牆ASA外網口的連通性。

然後在防火牆上配置Easy***

由於ASA防火牆是默認開啓AAA服務的所以直接配置用戶

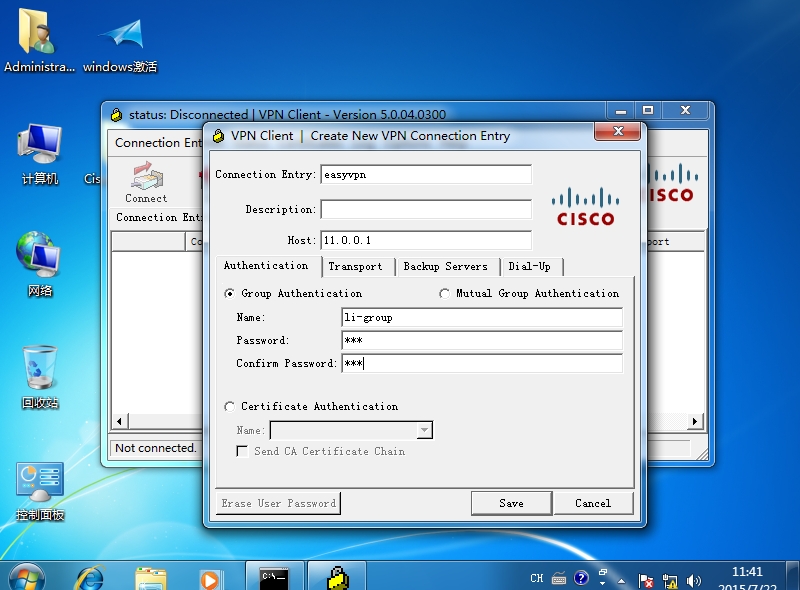

ciscoasa(config)# username wang password 123//這裏防火牆的賬戶加密爲密文// ciscoasa(config)# crypto isakmp enable outside//開啓ISAKMP// //IKE階段一配置// ciscoasa(config)# crypto isakmp policy 10 ciscoasa(config-isakmp-policy)# authentication pre-share ciscoasa(config-isakmp-policy)# encryption 3des ciscoasa(config-isakmp-policy)# hash sha ciscoasa(config-isakmp-policy)# group 2 ciscoasa(config-isakmp-policy)# lifetime 120 ciscoasa(config-isakmp-policy)# ex ciscoasa(config)# ip local pool wen-pool名稱 192.168.10.10-192.168.10.20//定義客戶端的IP範圍 ciscoasa(config)# access-list 111 permit ip 192.168.10.0 255.255.255.0 any//定義客戶端感興趣流 ciscoasa(config)# group-policy wen-group組名 internal//建立內置組策略 ciscoasa(config)# group-policy wen-group attributes//配置策略屬性 ciscoasa(config-group-policy)# split-tunnel-policy tunnelspecified //定義指定流量可以通過隧道 ciscoasa(config-group-policy)# split-tunnel-network-list value 111//指定ACL流量 ciscoasa(config-group-policy)# ex ciscoasa(config)# tunnel-group li-group名稱 type ipsec-ra//定義隧道組並指定類型爲遠程訪問 ciscoasa(config)# tunnel-group li-group general-attributes //指定屬性 ciscoasa(config-tunnel-general)# address wen-pool//調用地址池 ciscoasa(config-tunnel-general)# default-group-policy wen-group //調用組策略 ciscoasa(config-tunnel-general)# ex ciscoasa(config)# tunnel-group li-group ipsec-attributes //設置預共享密鑰 ciscoasa(config-tunnel-ipsec)# pre-shared-key 123 ciscoasa(config-tunnel-ipsec)# exit ciscoasa(config)# crypto ipsec transform-set wen-set名稱 esp-3des esp-sha-hmac//定義傳輸集// ciscoasa(config)# crypto dynamic-map dymap名稱 1 set transform-set wen-set//動態map中調用傳輸集 ciscoasa(config)# crypto map jtmap名稱 10 ipsec-isakmp dynamic dymap//靜態map調用動態map// ciscoasa(config)# crypto map jtmap int outside //靜態map調用在端口// //如果配置好後不記得組策略名稱的話可以查看show run表,當然現實生活中是不可能這樣做的 ciscoasa# show run ... ...部分內容省略 group-policy wen-group internal group-policy wen-group attributes split-tunnel-policy tunnelspecified split-tunnel-network-list value 111 username wang password bo/9gssZj7sMTw8I encrypted//用戶// tunnel-group li-group type remote-access tunnel-group li-group general-attributes address-pool wen-pool default-group-policy wen-group tunnel-group li-group ipsec-attributes//組策略的名稱// pre-shared-key * prompt hostname context Cryptochecksum:00000000000000000000000000000000

最後在客戶端上安裝Easy***的客戶端軟件並獲取地址,在測試與公司內網的連通性看是否能正常訪問