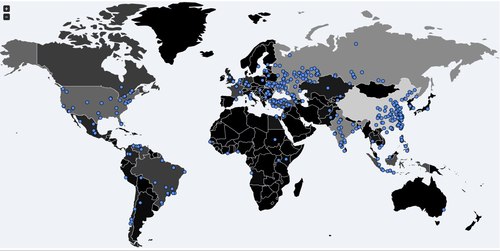

2017 年 5 月 12 日星期五上午開始,WannaCry 勒索軟件在48小時內襲擊了100多個國家/地區內的衆多組織機構。到5月底,根據MalwareTech的統計,全球超過100多個國家共有423,804套系統受到了破壞。WannaCry ***破壞了關鍵基礎設施,包括醫院、電信和分銷/供應鏈服務甚至加油站,本次***是迄今爲止使用勒索軟件發動的規模最大的全球性網絡***。

然而,有意思的是,WannaCry勒索者並沒有從這次***中大規模獲益。根據一家位於倫敦專門追蹤非法比特幣使用公司Elliptic Enterprises的統計,截止到2017年5月26日,全球向三個公開的與勒索者相關比特幣錢包的支付僅達區區的116,019.59美元。按300美元起步的贖金計算,423,804套系統的贖金保守估計爲1.27億美元。那麼,是什麼阻止了受害者向WannaCry勒索者支付贖金?

IBM大中華區安全事業部總經理Vincent Chen接受採訪時表示,實際上受害者向勒索軟件支付的意願非常高,根據IBM X-Force於2016年12月發佈的《勒索軟件:用戶和企業如何衡量數據的價值》調查報告,經歷過勒索軟件***的企業中70%曾付費找回數據。一些企業爲解決問題付出的代價很大,超過一半的企業支付了10,000多美元。然而, WannaCry不是第一個使用比特幣支付的勒索軟件,那麼什麼阻止了WannaCry的黑色利益呢?

成也比特幣,敗也比特幣

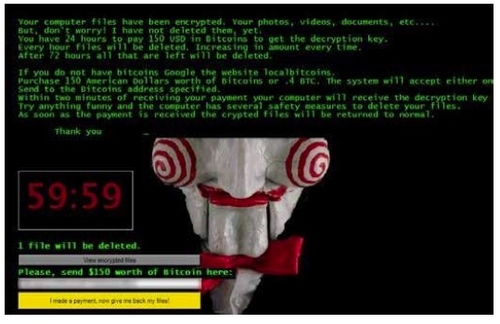

(上圖爲CryptoWall勒索軟件提供的比特幣支付說明)

衆所周知,比特幣相當於國際流通的數字貨幣。比特幣誕生於2008年11月1日,2009年1300個比特幣纔可以兌換1美元,到2011年2月9日1比特幣價格才首次達到1美元,到了2017年5月9日1比特幣最高已經達到1779美元,遠高於黃金價格。

然而,根據IBM X-Force的數據,比特幣是與勒索軟件***相關的最流行支付方法,比特幣被網絡罪犯選中得益於它提供的匿名性,以及通過交易跟蹤實際收款人的困難性。 IBM X-Force 研發團隊專門研究和監視最新的威脅趨勢,包括各種漏洞、漏洞利用、活躍的***、病毒及其他惡意軟件、垃圾郵件、網絡釣魚和惡意Web內容等。

儘管使用比特幣對於勒索軟件來說有種種好處,但也有其弊端。IBM的調查顯示,比特幣對於很多用戶來說並不熟悉,用戶也不知道如何通過比特幣進行支付,因此即使受害者在一開始有意願支付贖金,但複雜的支付過程讓很多受害者選擇放棄支付。爲此,曾經有一個名爲CryptoWall的勒索軟件非常“貼心”地爲受害者提供了比特幣支付操作說明書。

除了複雜的支付操作外,IBM中國區企業信息安全銷售總監張朝鵬還認爲支付的網絡不通暢也在一定程度上阻止了受害者的支付。比特幣依賴於全球互聯網絡,不同國家之間的互聯網在支付的時候有受阻情況,很多中國用戶甚至無法連接到支付服務器上,從而導致比特幣支付失敗。

此外,比特幣賬戶與受害者電腦之間似乎也沒有直接聯繫,沒有證據證明在支付了贖金後受害者的電腦就能自動解除,這類似於受害者的銀行賬戶與受害者的電腦並沒有直接聯繫,因而降低了受害者的支付意願。

勒索經濟拉開序幕

(上圖爲Jigsaw惡意勒索軟件要求受害者立即支付的界面)

儘管比特幣在一定程度抑制了WannaCry的獲益,這並不代表全球企業和消費者就能對勒索軟件掉以輕心。IBM大中華區企業信息安全事業部總經理Vincent Chen在接受採訪時表示,基於勒索軟件的勒索經濟已經拉開了序幕。

勒索軟件是 2016 年最流行的在線威脅,有時每天發生超過40,000次***,佔攜帶惡意代碼的所有垃圾郵件的65%以上。跟蹤垃圾郵件趨勢的IBM X-Force研究人員指出,2016 年勒索軟件垃圾郵件的上升速度達到了驚人的6000%,從2015年佔垃圾郵件的0.6%上升至2016年佔垃圾郵件的平均40%,2017年情況只會更糟。

美國政府的統計數據表明,勒索軟件***在 2016 年增長了4倍。FBI 則報告,僅在 2016 年的前3個月,在美國就支付了2.09億美元勒索軟件資金,與有統計的2015年美國全年2400萬美元相比大幅增加了 771%。FBI 預計2016年網絡罪犯的勒索軟件收入將達到10億美元。

WannaCry本次***的規模如此之大,主要是因爲微軟Windows操作系統中的一個漏洞導致的,該漏洞名爲 ETERNAL BLUE(永恆之藍),它利用了微軟SMB協議漏洞,這是一項用於在Windows主機之間共享(文件、打印機或其他內容)的協議。WannaCry掃描網絡和互聯網,尋找那些沒有修補過微軟SMB漏洞的機器進行傳播,這樣就可以在沒有用戶打開被感染文檔的情況下進行傳播,這被方式也稱爲“蠕蟲”式自行傳播。

除了“永恆之藍”外,Vincent Chen表示最近又看到了更多漏洞,包括“永恆之石”、“雅典娜”等等。“這麼多的漏洞防不勝防,無法通過人工方式逐一監測和修復,企業必須要有一個‘免疫’系統。”張紅衛表示。

建立企業的安全“免疫”系統

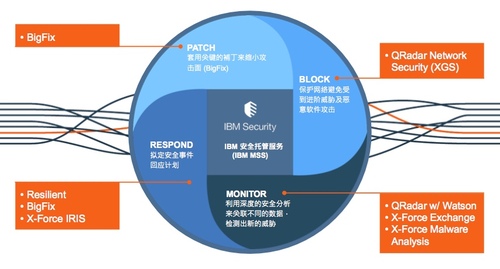

(上圖爲IBM企業最佳安全實踐及產品組合)

IBM大中華區企業信息安全事業部技術總監張紅衛介紹說,在“永恆之藍”爆發的當天,IBM內部並沒有受到影響,這是因爲IBM內部IT系統已經在今年3年微軟發佈SMB補丁的時候就被強制打補丁了。IBM的SIEM(安全信息與事件管理)平臺Qradar和終端管理平臺BigFix,當Qradar監控到微軟漏洞後,就會由BigFix推送補丁給用戶,很好的完成從更新補丁、異常告警到隔離終端等一系列工作。

張紅衛表示,最佳企業信息安全實踐有監測、響應、補丁和阻斷四大步驟。其中,監測主要利用深度的安全分析來關聯不同的數據、檢測新的威脅,響應主要爲擬定安全事件的迴應計劃,補丁爲採用關鍵的補丁以縮小***面,最後是通過阻斷以保護網絡避免受到升級的威脅及惡意軟件***。

早在兩年前,IBM提出了一套根據最佳安全實踐的安全免疫系統,該系統主要是利用Qradar偵測產品搭建類似人體的的免疫系統,不僅有防禦能力,還有一定的偵測能力,可以指揮防禦系統對監測的問題進行響應,就像人類的免疫系統可以消滅***的病菌一樣。Qradar的偵測機制與安全設備進行雙向集成,不僅安全設備可以把安全事件發送給Qradar,Qradar也可以把命令發回到安全設備,讓安全設備對偵測出的事件進行響應。

針對於WannaCry勒索軟件,Qradar可以偵測到終端在短時間內有大量文件被更新,一旦確定了規則後就可以馬上發指令到終端設備“殺掉”引發文件更新的ID。當然,這必須要形成集成聯動,也就是說這個“殺掉”指令必須在短時間內完成,一旦勒索ID對文件的加密完成,“殺掉”ID就無意義了。除了IBM自己的安全設備外,Qradar也開放了API接口,以供第三方安全設備的集成,從而在最大範圍內響應和阻斷勒索軟件。

IBM一直是企業級信息安全的領導廠商,爲80%的財富100強公司、全球75家最大的金融服務機構、前25家最大的銀行中的22個銀行以及前50大保險機構中的40家提供安全服務。IBM每天在133個國家/地區監視35億個安全性事件,並擁有3,700多項專利。IBM X-Force 研究和開發小組,可提供安全威脅情報,並提供針對身份和訪問管理、數據庫安全、應用程序開發、風險管理、端點管理以及網絡安全等的解決方案。

除了IBM安全免疫系統外,IBM還在將人工智能和認知計算加入到信息安全體系中,即認知安全。認知安全利用大數據安全情報爲基礎,通過Watson認知計算技術自動化和智能化進行安全大數據分析,該系統可以處理和解讀現今80%的非結構化數據,可用以分析數以千計的研究報告、會議材料、學術論文、新聞報道、博客文章和行業警報等。隨着認知系統持續觀察事件和行爲,它利用集成防禦來阻止新威脅的能力會變得越強大。

當然,在針對勒索軟件這種特殊的信息安全事件中,數據備份就顯得十分重要,畢竟勒索軟件使用的是加密算法進行勒索。“一旦備份了數據,所有勒索都不會成立了,這是最關鍵的。”Vincent Chen強調。(文/寧川)