一、IPsec協議簇安全框架

1.1、IPsec:

是一組基於網絡層的,應用密碼學的安全通信協議族。IPsec不是具體指哪個協議,而是一個開放的協議族。

1.2、IPsec ×××:

是基於IPsec協議族構建的在IP層實現的安全虛擬專用網。通過在數據包中插入一個預定義頭部的方式,來保證OSI上層協議的安全,主要用於保護TCP、UDP、ICMP和隧道的IP數據包。

1.3、IPsec提供的安全服務:

機密性,完整性,數據源鑑別,不可否認性,重傳×××保護和訪問控制有限的流量保密等其它安全服務。

1.4、IPsec協議族安全體系框架:

1.5、IPsec協議族:

二、IPsec的工作模式:

2.1、傳輸模式:

主要應用場景:經常用於主機和主機之間端到端通信的數據保護。

封裝方式:不改變原有的IP包頭,在源數據包頭後面插入IPsec包頭,將原來的數據封裝成被保護的數據。

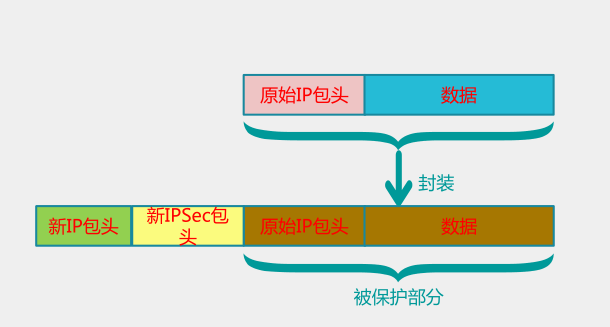

2.2、隧道模式:

主要應用場景:經常用於私網與私網之間通過公網進行通信,建立安全×××通道。

封裝方式:增加新的IP(外網IP)頭,其後是IPsec包頭,之後再將原來的整個數據包進行封裝。

三、IPsec通信協議:

3.1、 AH協議(Authentication Header,認證包頭)

AH提供的安全服務:

(1)無連接數據完整性:通過哈希(如MD5,SHA1)產生的校驗來保證;

(2)數據源認證:通過在計算機驗證時加入一個共享祕鑰來實現;

(3)抗重放服務:AH報頭中的序列號可以防止重放×××。

AH不提供任何保密性服務:它不加密所保護的數據包。

AH提供對數據包的保護時,它保護的是整個IP數據包(易變的字段除外,如IP頭中的 TTL和TOS字段)

3.2、 ESP(Encapsulating Security Payload,封裝安全有效載荷)

保密服務通過使用密碼算法加密IP數據包的相關部分來實現。

數據流保密由隧道模式下的保密服提供。

*ESP通常使用DES,3DES,AES等加密算法來實現數據加密,使用MD5或SHA1來實現 數據完整性驗證。

四、IPsec建立階段

4.1、安全全聯盟SA

SA是通信對等體間對某些要素的約定,通信的雙方符合SA約定的內容,就可建立SA。

SA由三元組唯一標示,包括:安全參數索引,目的IP地址,安全協議號。

4.2、IKE產生背景:

用IPsec保護一個IP包之前,必須先建立安全聯盟(SA)。

IPsec的安全聯盟可以手工建立,但網絡中節點較多時,這時就可以使用IKE自動進行安全聯盟建立與祕鑰交換過程。IKE就用於動態建立SA,代表IPsec對SA進行協商。

4.3、IKE的用途:

IKE爲IPsec協商建立密鑰,供AH/ESP加密和驗證使用。

在IPsec通信雙方之間,動態的建立安全聯盟(SA),對SA進行管理和維護。

4.4、IKE工作過程:

*IKE經過兩個階段爲IPsec進行密鑰協商並建立安全聯盟:

>第一階段交換:通信各方彼此間建立了一個已通過身份驗證和安全保護的通道,此階段的交換建立了一個ISAKMP安全聯盟,即ISAKMP SA,也可稱爲IKE SA。

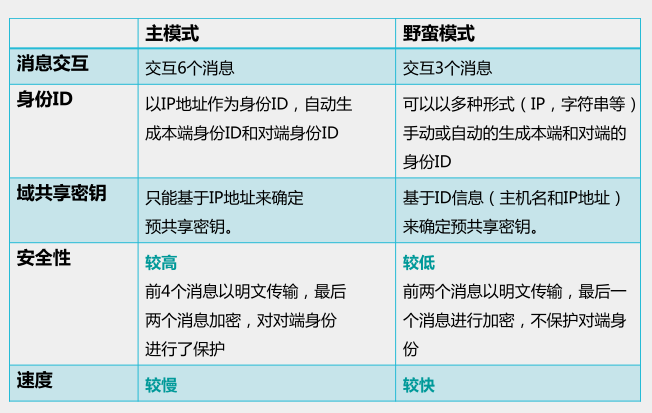

第一階段有兩種協商模式:主模式協商和野蠻模式協商。

>第二階段交換:經建立的安全聯盟(IKE SA)爲IPsec協商安全服務,即爲IPsec協商具體的安全聯盟,建立IPsec SA,產生真正可以用來加密數據流的密鑰,IPsec SA用於最終的IP數據安全傳送。

4.4.1、IKE階段1協商過程:

4.4.2、IKE階段1——主模式協商

4.4.3、IKE階段1——主模式交互過程

消息1:第一個消息由隧道的發起者發起,攜帶的參數如:機密機制-DES,散列機制-MD5-HAMC,Diffie-Hellman組-2(即DH-2),認證機制-預共享。

消息2:第二個消息是應答方對發送方信息的應答,當應答方查找SPD查找到發送方相關的策略後,將自己的信息同樣發送給對端,當然,應答方在發送傳輸集時將會生成自己的cookie並添加到數據包中。

消息3:當完成第一步驟雙方的策略協商後,則開始第二步驟DH公共值互換,隨數據發送的還包含輔助隨機數,用戶生成雙方的加密祕鑰。

消息4:應答方同樣將本端的DH公共值和Nonce隨機數發送給對端,通過消息4傳輸。

消息5:第五個消息由發起者向響應者發送,主要是爲了驗證對端就是自己想要與之通信的對端。這可以通過預共享、數字簽名、加密臨時值來實現。

雙方交換DH公共值後,結合隨機數生成一系列的加密密鑰,用於雙方加密、校驗,同時生成了密鑰後,將公共密鑰和本端身份信息等進行hash,hash值傳輸給對端進行驗證設備身份。

消息6:由響應者向發起者發送,主要目的和第5條一樣。

IKE階段1有三次交換過程,一共6個消息交互,前4個明文,後2個密文。

4.4.4、IKE階段1——野蠻模式交互過程

野蠻模式同樣包含三個步驟,但僅通過三個包進行傳輸,標示爲aggressive

野蠻模式的三個包交換:

(1)第1個交互包發起方建議SA,發起DH交換

(2)第2個交互包接收方接收SA

(3)第3個交互包發起方認證接收方

野蠻模式前2個消息明文,第3個密文。

4.4.5、IKE階段1兩種模式對比

4.4.6、IKE階段2協商過程

協商IPsec安全參數

建立IPsec ×××

4.4.7、標準IPsec ×××建立過程

4.4.8、標準IPsec ×××第二階段

ISAKMP/IKE階段2只有一種信息交換模式——快速模式,它定義了受保護數據連接是如何在兩個IPSEC對等體之間構成的。

快速模式有兩個主要的功能:

1.協商安全參數來保護數據連接。

2.週期性的對數據連接更新密鑰信息。

第二階段的效果爲協商出IPSec 單向SA,爲保護IPsec數據流而創建。第二階段整個協商過程受第一階段ISAKMP/IKE SA保護。

4.4.9、數據傳輸階段

• 數據傳輸階段是通過AH或者ESP通信協議進行數據的傳輸。

• 數據傳輸建立在網絡層。