很多公司通過ASA防火牆實現***用戶遠程訪問公司內網,但默認情況下需要爲每個用戶分配一個***賬號。

而企業內部人員都有自己的域賬號,如果能使用域賬號訪問***,這樣會大大改善用戶體驗。

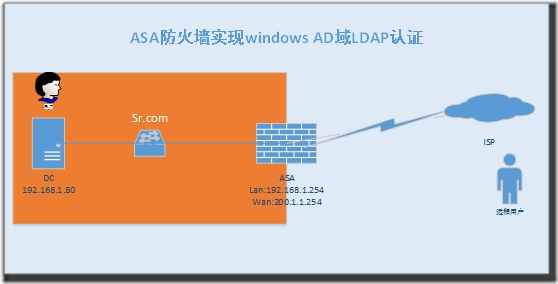

以下我們通過LDAP實現ASA與AD域的集中認證。

LDAP(Lightweight Directory Access Protocol),輕量級目錄訪問協議。它是目錄訪問協議一個標準,基於X.500 標準且可以根據需要定製。

LDAP 目錄中可以存儲各種類型的數據:電子郵件地址、郵件路由信息、人力資源數據、公用密匙、聯繫人列表等等。在企業範圍內實現LDAP 可以讓幾乎所有應用程序從LDAP 目錄中獲取信息。

下面結合一個網絡拓撲來看下是如何實現的

公司內部域sr.com,192.168.1.0/24

ASA5520集防火牆、***網關爲一體,外部用戶需要遠程訪問

需求:遠程用戶可以使用域用戶訪問***

實現過程:

Step1:在ASA上添加LDAP認證類型的aaa-server

aaa-server sr.com protocol ldap //指定防火牆與AD中使用的協議

max-failed-attempts 2

aaa-server sr.com (inside) host 192.168.1.80 //指定AAA服務器地址

ldap-base-dn cn=users,dc=sr,dc=com //指定LDAP在域中搜索位置

ldap-scope subtree //在AD中查詢的範圍

ldap-login-password ***** //指定管理員密碼

ldap-login-dn cn=ldadmin,cn=users,dc=sr,dc=com //管理賬戶對象在AD中LDAP路徑(注意該賬戶密碼爲永不過期)

server-type microsoft //指定服務器的類型

Step2:進行AAA測試: //測試賬戶是否成功

ciscoasa# test aaa-server authentication sr.com username ldadmin password 123.com

Server IP Address or name: 192.168.1.80

INFO: Attempting Authentication test to IP address <192.168.1.80> (timeout: 12 seconds)

INFO: Authentication Successful

Step3.在域控的AD中添加帳號並測試登錄.

測試正常。

實現集中身份驗證還有其它一些方案,如Radius服務器,radius是一種專門的認證協議,且是工業標準,支持多樣的認證方式(除pap,chap,還支持EAP(擴展認證協議))。感興趣的可以研究下!