拓撲圖如下所示:ASA防火牆作爲企業內部的一臺出口網關兼硬件防火牆設備,內部服務器server 2008服務器提供web服務。

中間是模擬ISP運行商,右邊是作爲公網上的一臺路由器,下面是公網上面的一臺普通客戶機,這裏使用的是XP系統。

首先如果是GNS3模擬器SW1需要關閉路由功能。

ISP運營商還是只需要配置IP地址即可(過程略)。

R3上面作爲公網上的一臺出口網關路由器,配置DHCP地址分配和NAT地址轉換功能。如下所示:

R3(config)#int fa0/0 R3(config-if)#ip add 20.0.0.1 255.255.255.0 R3(config-if)#no shut R3(config)#int fa0/1 R3(config-if)#ip add 192.168.20.1 255.255.255.0 R3(config-if)#no shut R3(config-if)#ex R3(config)#ip route 0.0.0.0 0.0.0.0 20.0.0.2 R3(config)#ip dhcp pool zhang R3(dhcp-config)#network 192.168.20.0 255.255.255.0 R3(dhcp-config)#default-router 192.168.20.1 R3(dhcp-config)#dns 8.8.8.8 R3(dhcp-config)#lease 7 R3(dhcp-config)#ex R3(config)#access-list 1 permit 192.168.20.0 0.0.0.255 R3(config)#ip nat inside source list 1 int fa0/0 overload R3(config)#int fa0/0 R3(config-if)#ip nat outside R3(config)#int fa0/1 R3(config-if)#ip nat inside

ASA防火牆首先配置IP地址、默認路由等屬性。如果是GNS3需要設置可以保存配置文件的功能屬性。

# /mnt/disk0/lina_monitor //此時會重新加載防火牆數據 ciscoasa> //加載完成重新啓動防火牆(右擊防火牆選擇stop 然後再選擇start) ciscoasa>enable //此時是重啓之後 Password: //直接回車 ciscoasa# conf t ciscoasa(config)# hostname ASA //這是修改主機名 ASA(config)# copy running-config disk0:/.private/startup-config //複製running-config中的運行文件到disk0中名稱爲starrtup-config Source filename [running-config]? //下面直接回車就行了 Destination filename [/.private/startup-config]? Cryptochecksum: d847d487 be2324f6 5058c694 ec96aba7 1466 bytes copied in 2.400 secs (733 bytes/sec)open(ffsdev/2/write/41) failed open(ffsdev/2/write/40) failed ASA(config)# boot config disk0:/.private/startup-config //啓動文件生成之後,引導啓動配置文件,此時就可以保存配置文件了。可以使用write試試 ASA(config)# int e0/0 ASA(config-if)# ip add 192.168.10.1 255.255.255.0 ASA(config-if)# no shut ASA(config-if)# nameif inside //配置inside區域端口IP地址 ASA(config-if)# ex ASA(config)# int e0/1 ASA(config-if)# ip add 10.0.0.1 255.255.255.0 ASA(config-if)# no shut ASA(config-if)# nameif outside //配置outside區域端口IP地址 INFO: Security level for "outside" set to 0 by default. ASA(config-if)# ex ASA(config)# route outside 0 0 10.0.0.2

以上準備工作配置完成,下面就可以使用XP客戶端進行ping命令測試。進入虛擬機進行如下測試(當然是連接VMnet8網卡)。

下面打開Server 2008虛擬機,配置IP地址以及搭建web服務器(連接VMnet1網卡)。

打開服務器管理器,點擊添加角色,然後根據嚮導添加web服務即可。

然後把下載好的安全控件和TFTP軟件拷貝到Server 2008服務器,打開TFTP終端軟件,準備上傳控件到ASA防火牆。

下面繼續進行ASA配置,上傳X控件到ASA防火牆的disk0,其實也就是相當於硬盤中。

ASA(config)# copy tftp: disk0: //準備上傳的命令 Address or name of remote host []? 192.168.10.2 //指定上傳的主機 Source filename []? sslclient-win-1.1.4.179-anyconnect.pkg //這裏提示輸入需要上傳的文件名稱,複製粘貼文件名之後回車。 Destination filename [sslclient-win-1.1.4.179-anyconnect.pkg]? 確認回車 Accessing tftp://192.168.10.2/sslclient-win-1.1.4.179-anyconnect. pkg...!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!! //這裏是顯示的上傳進度

上傳成功以後使用show disk0進行查看,如下圖所示:其實做到這裏可以使用write保存一下配置,再來做接下來的胖客戶端配置。

下面繼續做SSL ***的胖客戶端的具體配置。

ASA(config)# access-list 110 permit ip 192.168.10.0 255.255.255.0 any //建立感興趣流量 ASA(config)# ip local pool vip 192.168.10.50-192.168.10.80 mask 255.255.255.0 //定義分給遠程連接客戶端的IP地址範圍 ASA(config)# web*** //進入SSL ***配置視圖 ASA(config-web***)# enable outside //啓用在outside區域 ASA(config-web***)# tunnel-group-list enable //開啓下拉列表 ASA(config-web***)# svc image disk0:/sslclient-win-1.1.4.179-anyconnect.pkg //指定客戶端下載軟件 ASA(config-web***)# svc enable //開啓svc客戶端軟件 ASA(config)# group-policy gp internal //定義組策略屬性爲本地 ASA(config)# group-policy gp attributes //定義組策略各種屬性 ASA(config-group-policy)# ***-tunnel-protocol svc web*** //指定組策略隧道協議,開啓無客戶端和胖客戶端(基於無客戶端) ASA(config-group-policy)# split-tunnel-policy tunnelspecified //指定流量都從隧道里面走,隧道分離 ASA(config-group-policy)# split-tunnel-network-list value 110 //指定感興趣流量,隧道流量 ASA(config-group-policy)# split-dns value benet.com //指定DNS域 ASA(config-group-policy)# dns-server value 9.9.9.9 //指定DNS地址 ASA(config-group-policy)# web*** //在組策略中繼續進行設置 ASA(config-group-web***)# svc ask enable //表示開啓客戶端下載 ASA(config-group-web***)# ex ASA(config-group-policy)# ex ASA(config)# username zhangsan password 123123 //創建認證用戶 ASA(config)# tunnel-group tg type web*** //定義隧道組類型 ASA(config)# tunnel-group tg general-attributes //隧道組通用屬性 ASA(config-tunnel-general)# address-pool vip //調用地址池 ASA(config-tunnel-general)# default-group-policy gp //調用上面配置的組策略 ASA(config-tunnel-general)# ex ASA(config)# tunnel-group tg web***-attributes //隧道組自身屬性 ASA(config-tunnel-web***)# group-alias groups enable //建立別名

好!以上配置完成ASA防火牆胖客戶端的一些基本配置也就差不多了,下面是進行驗證的部分。

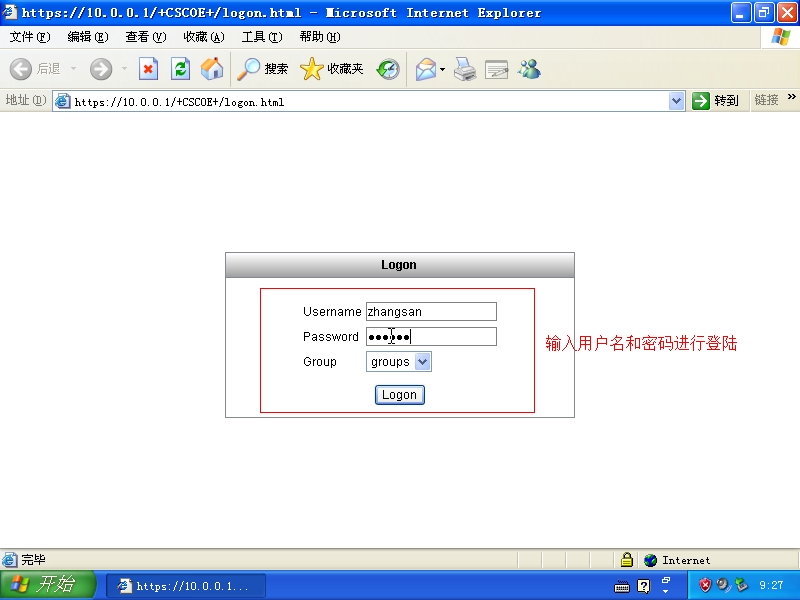

打開XP系統虛擬機,點擊瀏覽器輸入“https://10.0.0.1”回車進行訪問,會提示你輸入用戶名和密碼進行訪問。

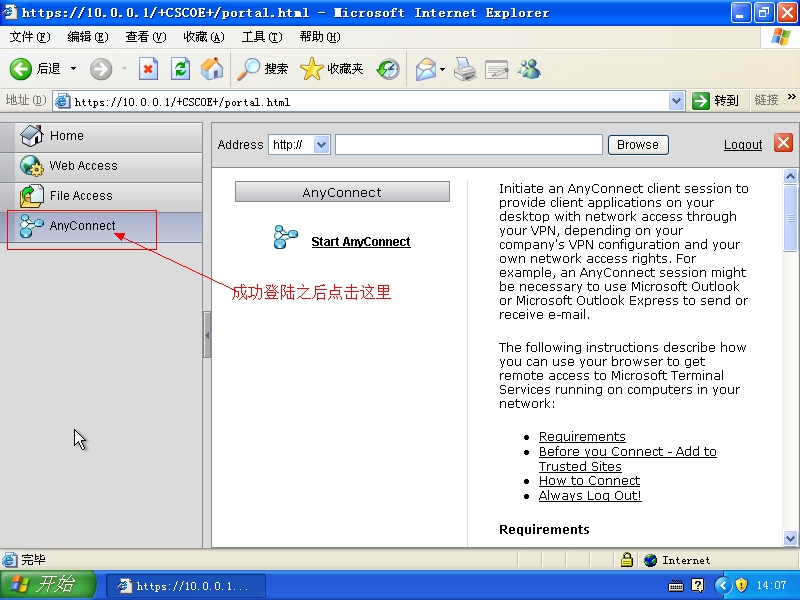

可以看到左邊的選擇菜單比無客戶端模式配置時多出了一項,點擊之後,再點擊右邊的start anyconnect進行連接。

點擊之後進入下面的視圖,繼續點擊YES,下面其實就是安裝的部分了,而且是圖形化界面了。

之後會在地址欄下面跳出安裝AxtiveX控件的提示,右擊選擇允許安裝,然後就會進入如下的操作界面。

中途可能會提示證書不安全什麼的提示沒關係繼續進行安裝。

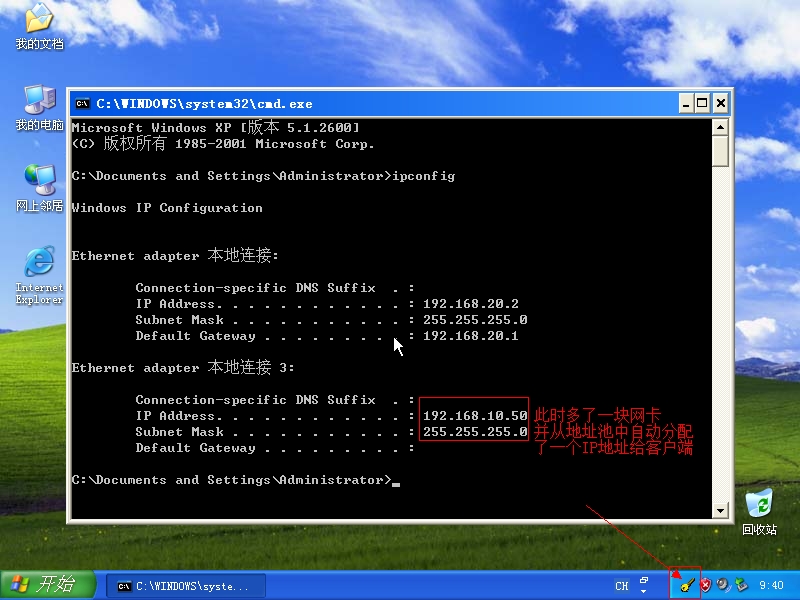

根據提示安裝完成最後一步之後,所有的頁面都會自動消失,然後再右下角會出現一個黃色的小鑰匙,此時就可以說明你成功了。可以打開CMD命令行工具輸入ipconfig查看IP地址屬性,此時比之前多了一塊網卡。

此時要訪問局域網內部搭建的web網站服務,可以在瀏覽器中直接輸入局域網內部的IP地址即可。

實驗完成。經驗總結:最近的這些知識,我個人認爲需要記的應該是原理,命令中很多部分都只是名稱,不是命令。一定要細心、注意、外加小心翼翼。不成功的話,多做幾遍,熟能生巧,溫故而知新,總會讓你搞定的。謝謝大家!!!