Windows Server 2012高級文件服務器管理

——動態訪問控制

作者:蘭曉宇

【引子】

領導說:公司的文檔對公司的發展至關重要,一定要保障公司文檔的安全性和可用性,絕不可以泄密。

作者說:我的文檔放在公司的服務器上安全嗎?權限是如何控制的呢?

用戶說:我想訪問XX文檔,爲什麼沒有權限呢?我要申請權限。

安全,就像給IT穿一件棉襖,雖然行動不便,但是很暖和。面對着這種“領導要求‘暖和’,用戶要求‘方便’“的局面,我們的IT管理員常常處於尷尬的地位,在各方力量的較量中,做着無聊的事情。

隨着Windows Server 2012的發佈,一項非常強大的文件服務器管理工具走進了我們的視野,那就是動態訪問控制(DAC),本文,將爲您展示DAC的強大所在……

【正文】

1.功能概述

大多數企業,會將自己的數據存儲在文件服務器,因此,IT管理員必須提供適當的安全和訪問控制,在以前的Windows 服務器版本中,IT管理員主要的控制手段爲NTFS的安全權限。但是在比較複雜的環境中,NTFS權限的管理,很不方便。我有一個客戶,員工數千人,但是權限管理非常細緻,以至於,出現個別用戶隸屬於上千個組的情況。不僅僅是管理員的管理工作非常麻煩,早期的Windows 版本還有每用戶最多隸屬於1015個組的限制。

Windows Server 2012的發佈,爲我們帶來了一種新的訪問控制機制,即動態訪問控制——DAC。動態訪問控制提供了一種靈活的方式來運用和管理訪問和審計。

DAC提供如下功能:

1、文件分類:可以與FSRM結合,實現對服務器上的文件進行動態的分類,例如:通過關鍵字過濾,來定義文檔的保密級別等。

2、訪問控制:基於中央訪問策略定議用戶的訪問控制,可以實現更加豐富的權限控制,例如:要求用戶隸屬於管理員組,並且用戶所使用的計算機也隸屬於管理員組,才擁有訪問權限;或用戶的部門屬性等於文檔的部門屬性時,才擁有訪問權限,以便限制跨部門的訪問。

3、訪問審計:可以使用中央審計策略定義文件訪問審計,並生成審計報告。例如:審計有哪些用戶訪問過保密級別爲高的文檔。

4、RMS集成:與RMS集成,實現文檔權限的進一步細化。例如:只允許用戶查看文檔,而不可以複製內容或者打印、轉發等。

5、拒絕訪問援助:可以自定義拒絕訪問的提示信息,以減少服務檯的工作量以及減少排錯的時間。

2.實驗環境概述

本文實驗環境如下:

Contoso公司有一個域名爲contoso.com的活動目錄,其中域控制器的主機名爲DC1,並有一臺名爲SRV1的文件服務器,Win7和Win8是兩臺客戶端。所有用戶和計算機位於組織單位DAC下。

公司的管理員對內部文檔擁有較高權限,隸屬於安全組Manager;有一個名稱爲Trainer的部門,利用用戶屬性的部門屬性進行標識。本實驗主要實現如下兩個目標:

1、對公司文檔進行關鍵字過濾,進而實現保密級別的劃分。只有當管理員組的用戶,使用屬於管理員組的計算機時,纔可以訪問文檔。

2、爲Trainer部門建立共享文件夾,並賦予Trainer屬性,只有當用戶的部門屬性爲Trainer時纔可以訪問。

用戶的環境如下表:

對象名稱 | 對象類型 | 部門屬性 | 隸屬於 |

Tom | 用戶 | / | Manager Domain users |

Jerry | 用戶 | Trainer | Domain users |

Win7 | 計算機 | / | Domain Computers Manager-WKS |

Win8 | 計算機 | / | Domain Computers Manager-WKS |

3.配置AD環境,以支持DAC

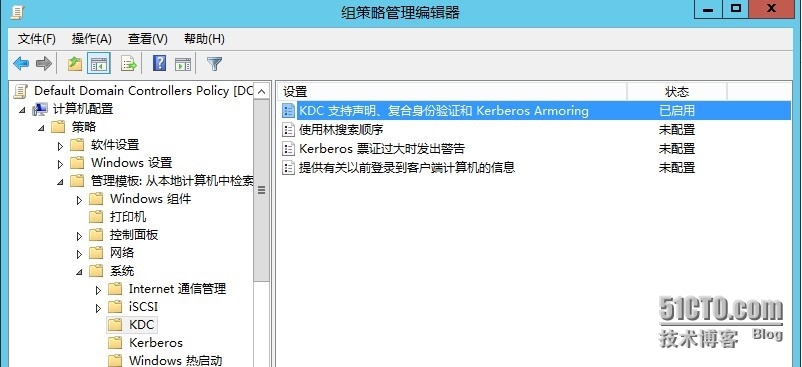

1、編輯默認域控制器策略,展開如下級別:默認域控制器策略-計算機配置-策略-管理模板-系統-KDC。

2、配置並啓用“KDC支持聲明、複合身份驗證和KerberosArmoring”,選擇”支持“。

3、以Administrator登錄DC1,並刷新組策略:gpupdate/force。

4.配置用戶和設備聲明

1、以Administrator身份登錄DC1,打開AD管理中心。在列表視圖中,點擊動態訪問控制。然後雙擊Claim Types。

2、在Claim Types容器中,新建聲明類型;

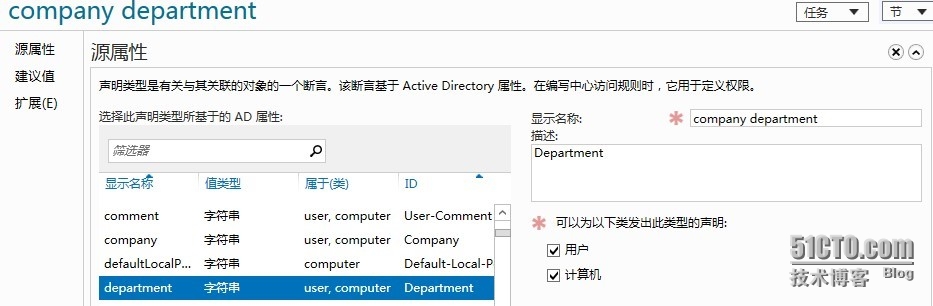

3、在創建聲明類型窗口,在源屬性選項中,選擇Department,在Display name框中填寫Company Department,並勾選計算機和用戶複選框,如下圖。

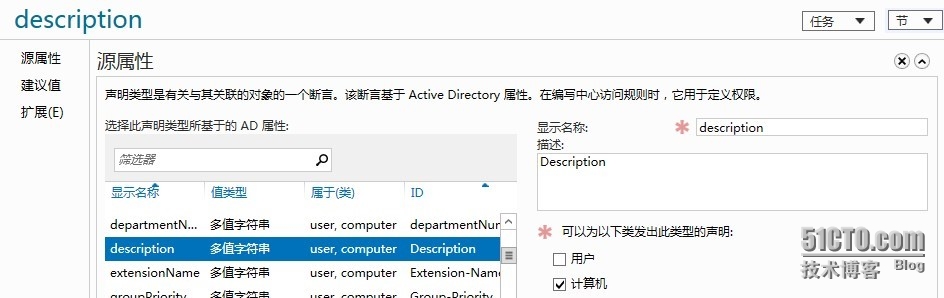

4、在Claim Types容器中再次新建聲明類型,在源屬性中選擇Description;清除用戶復框,並選擇計算機複選框,如下圖。

5.配置資源屬性

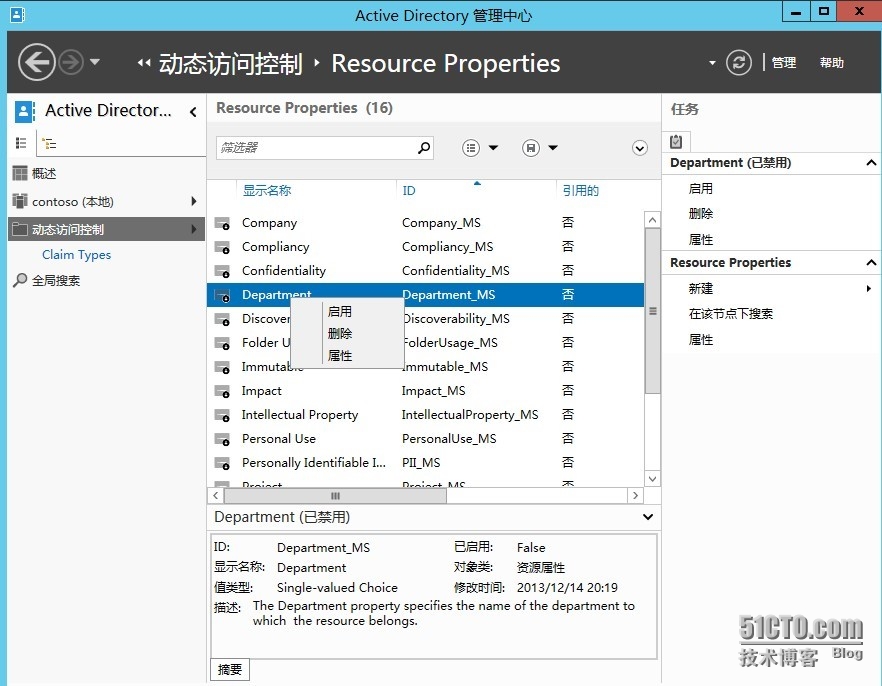

1、以管理員身份登錄DC1,打開AD管理中心,點擊動態訪問控制,打開Resource Properties容器。

2、右鍵點擊,並啓用Department和Confidentiality資源屬性。

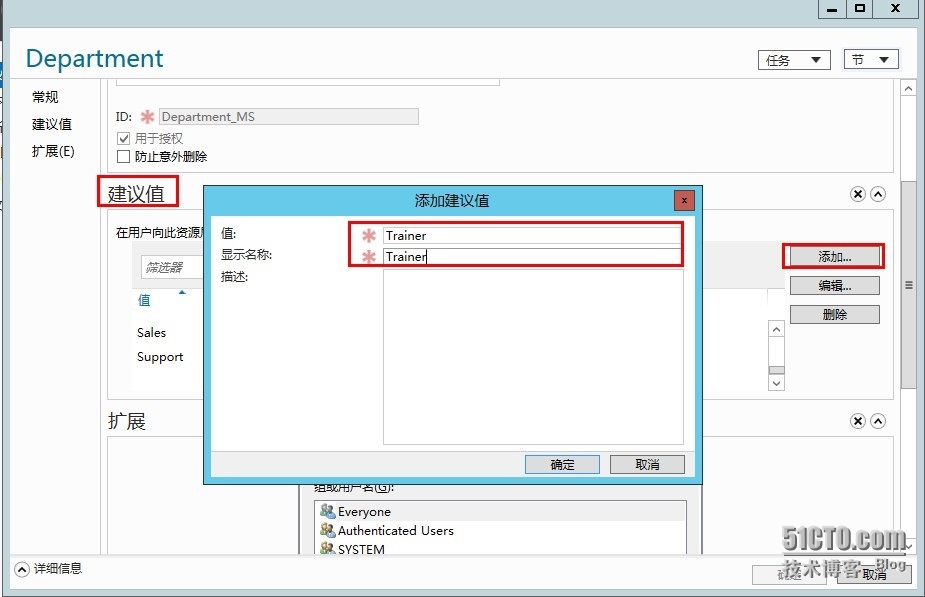

3、打開Department的屬性,在建議值中添加Trainer。

6.配置文件分類

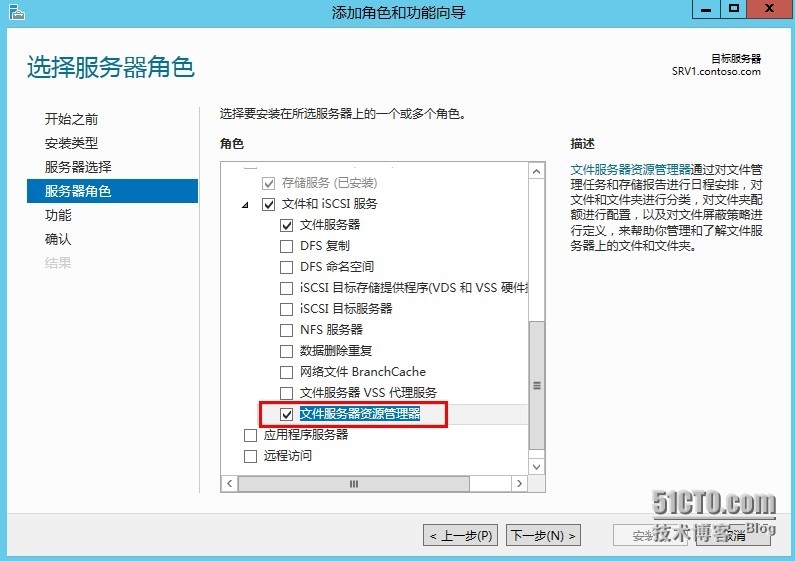

1、以管理員身份登錄SRV1,並添加文件服務資源管理器(FSRM)這個角色。

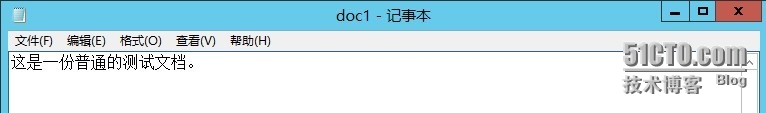

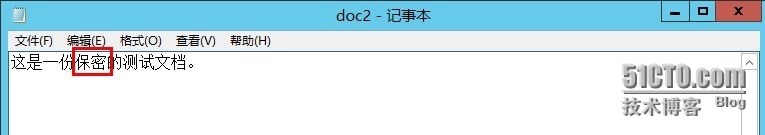

2、在C盤新建兩個文件夾,分別命名爲docs和Trainer,並共享,授予everyone讀寫的共享權限。在c:\docs文件夾下新兩個文本文檔doc1.txt和doc2.txt,其中一個文檔包含後面要用到的關鍵字“保密”。

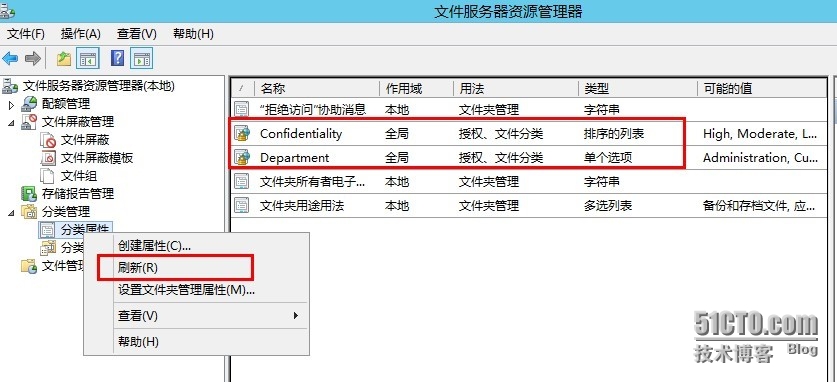

3、打開文件服務器資源管理器(FSRM),展開分類管理,右鍵點擊分類屬性,並選擇刷新,即可獲取到前面配置的兩條分類屬性Department和Confidentiality。

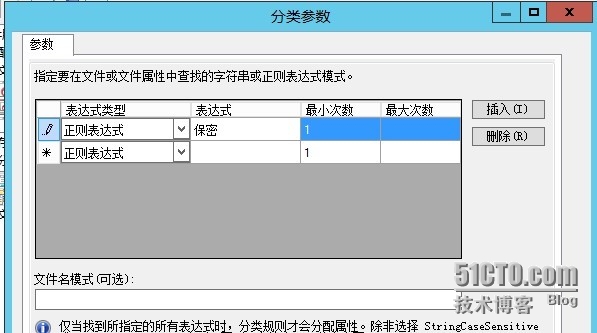

4、點擊分類規則,利用如下配置信息新建一條分類規則:

規則名稱:文檔保密級別

作用域:c:\docs

分類方法:內容分類器

分類屬性:Confidentiality

指定值:High

配置參數:正則表達式,保密。(如下圖)

評估類型:勾選重新評估現有的屬性值,並選擇覆蓋現有值。

5、立即運行分類規則,也可以按需要配置分類計劃。

6、打開資源瀏覽器,打開C:\docs,查看doc1的屬性,分類標籤中,Confidentiality屬性爲空,而doc2的Confidentiality屬性爲High。

7、打開資源瀏覽器,打開C:\,並打開Trainer文件夾的屬性,在分類標籤中,將Department的值設爲Trainer。

7.配置中央訪問規則和中央訪問策略

1、以管理員身份登錄DC1,打開AD管理中心,在動態訪問控制中,打開Central Access Rules容器。

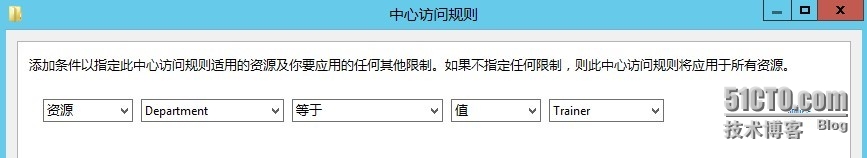

2、利用如下配置信息創建訪問規則:

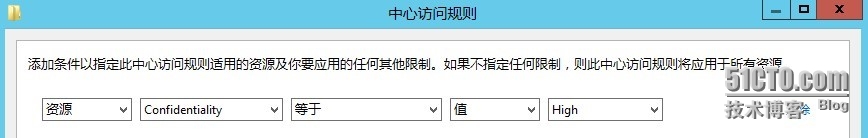

規則名稱:Department match

目標資源:資源-Department-等於-值-Trainer

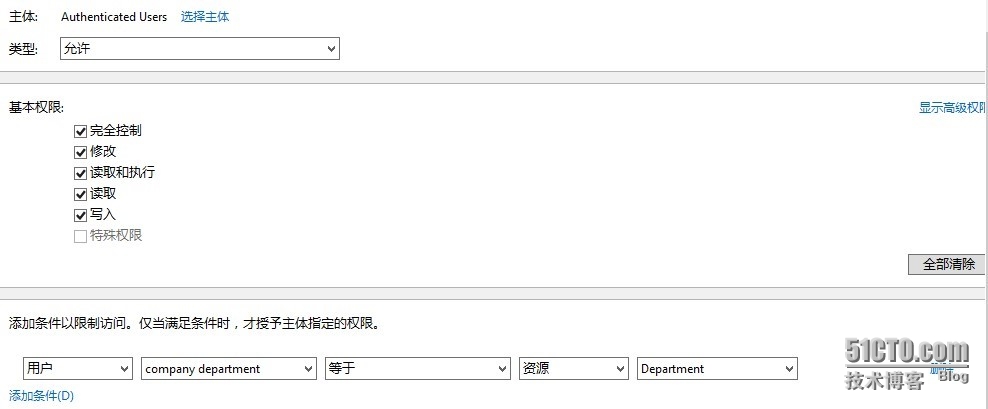

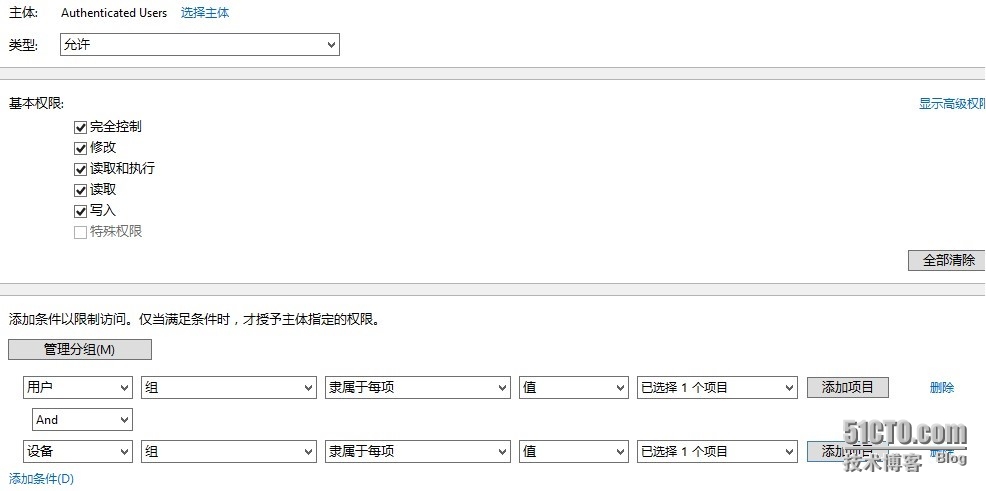

當前權限:

n移除Administrator

n添加Authenticate Users,完全控制權限(可按需要調整)

n添加條件:用戶-companydepartment-等於-資源-department

3、利用如下資源新建另一條訪問規則:

規則名稱:訪問高保密文檔

目標資源:資源-Confidentiality-等-值-High

當前權限:

n移除Administrator

n添加Authenticate Users,完全控制權限(可按需要調整)

n添加條件:用戶-組-隸屬於每項-值-Manager

n添加第二條件:設備-組-隸屬於每項-值-Manager-WKS

n設置兩個條件間的關係爲and

4、在AD管理中心,打開CentralAccess Policy容器,用如下配置參數創建中央訪問策略:

策略名稱:匹配部門

成員中心訪問規則:department match

5、用如下配置參數新建另一條訪問策略:

策略名稱:保護文檔

成員中心訪問規則:訪問高保密文檔

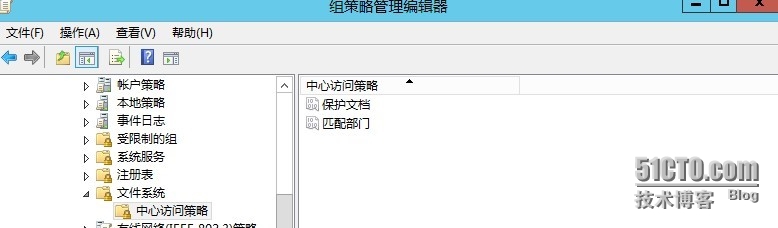

8.發佈中心訪問策略

1、在DC1服務器管理器中,打開組策略管理控制檯。

2、新建組策略對象,命名爲DAC,並鏈接至OU:DAC。

3、編輯組策略對象DAC,展開:計算機配置-策略-Windows設置-安全設置-文件系統-中心訪問策略

4、右鍵點擊中心訪問策略,並選擇管理中心訪問策略,將上面創建的兩條策略“匹配部門”和“保護文檔”,添加到組策略中。

5、以管理員身份登錄SRV1,刷新組策略:gpupdate/force。

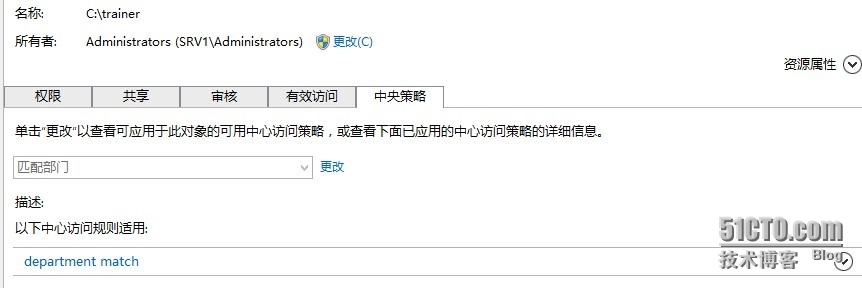

6、打開資源瀏覽器,瀏覽到c:\docs,打開文件夾的屬性,在“安全”標籤中,點擊高級,在中央策略標籤中,選擇“保護文檔”這條策略。

7、同上面的操作,將“匹配部門”這條策略,分配給c:\Trainer這個文件夾。

9.驗證動態訪問控制

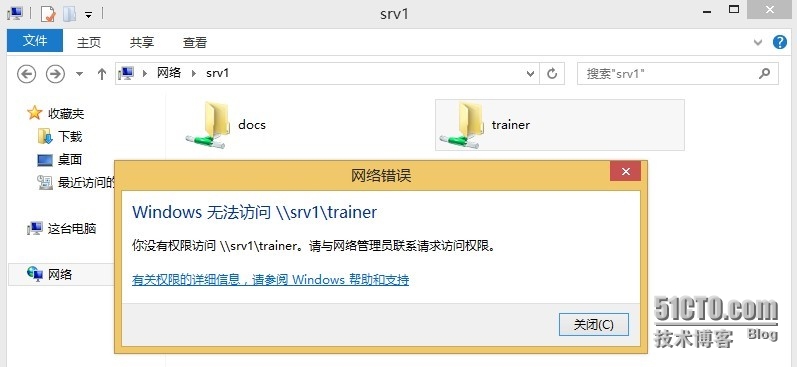

1、以tom身份登錄Win8客戶端,訪問\\srv1。

2、由於tom的部門屬性不等於Trainer,所以無法訪問trainer的共享;

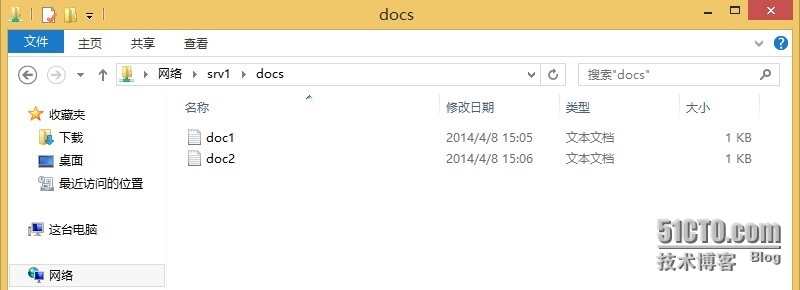

3、由於tom隸屬於組manager,並且Win8客戶端隸屬於組manager-WKS,所以tom可以訪問docs1和doc2。

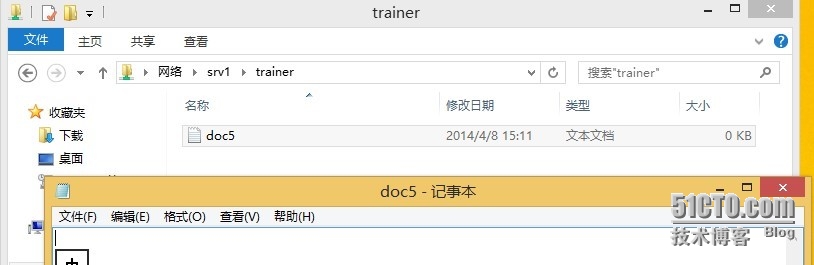

4、切換用戶,以jerry身份登錄Win8,由於jerry的部門等於Trainer,所以可以打開Trainer共享文件夾

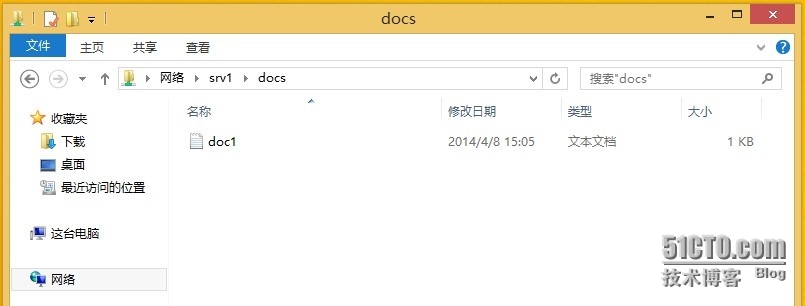

5、但是jerry不屬於manager組,不符合策略要求,所以無法查看doc2文檔(默認開啓基於訪問權限的枚舉):

【總結】

DAC的魅力我們已經窺得一二,步驟比較多,您可以全面的再看一下上面的步驟,其實非常容易理解。與傳統的權限控制NTFS相對比,NTFS權限,要求我們找到特定的文件或文件夾,並指定特定的用戶或組擁有相應的權限。而DAC,則是結合FSRM的文件分類功能,實現被授權對象的動態控制,並且使用中心訪問規則,實現對用戶的動態判斷。

DAC的真正實力遠非如此實驗般簡單,只要設計得當,權限可以控制的非常細緻,並且可以和RMS集成,實現文檔的防泄密。有關DAC的更豐富的應用,歡迎各位開動腦筋,共同思考……