***的定義:

* 廣域網存在各種安全隱患 網上傳輸的數據有被竊聽的風險

網上傳輸的數據有被篡改的危險

通信雙方有被冒充的風險

* ***(Virtual Private Network,虛擬專用網)

* ***建立“保護”網絡實體之間的通信使用加密技術防止數據被竊聽

數據完整性驗證防止數據被破壞、篡改

通過認證機制確認身份,防止數據被截獲、回放

***的類型:

* 站點到站點***

意思就是,在現實生活中,總公司和分公司之間建立連接

* 遠程訪問***

在平時,有很多人都是在外面奔波,爲公司跑業務,就需要配置遠程***,來和公司建立會話連接

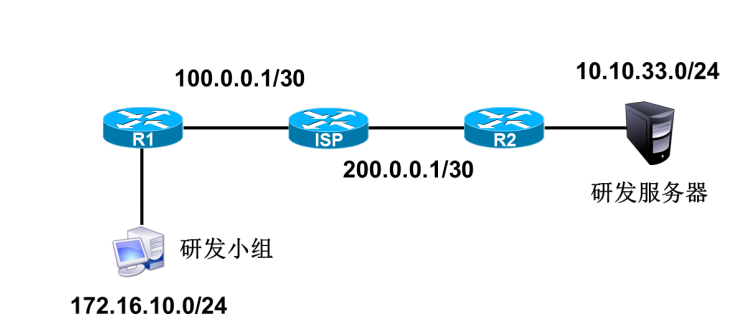

實驗:

需求:

* 研發小組可以通過***訪問總公司研發服務器,但不能 訪問Internet

topo圖:

配置步驟及思路:

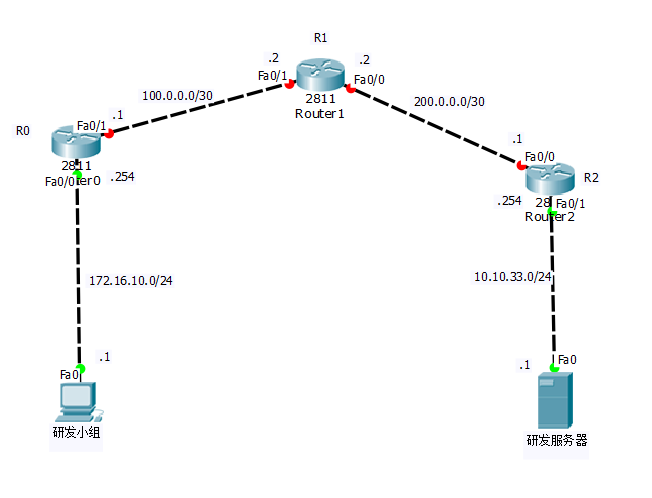

R0 配置:

Router>en

Router#conf t

Router(config)#no ip domain-lookup

Router(config)#hostname R0

R0(config)#interface f0/0

R0(config-if)#ip address 172.16.10.254 255.255.255.0

R0(config-if)#no shutdown

R0(config-if)#exit

R0(config)#interface f0/1

R0(config-if)#ip address 100.0.0.1 255.255.255.252

R0(config-if)#no shutdown

R0(config-if)#end

R2 配置:

Router>en

Router#conf t

Router(config)#no ip domain-lookup

Router(config)#hostname R2

R2(config)#interface f0/1

R2(config-if)#ip address 10.10.33.254 255.255.255.0

R2(config-if)#no shutdown

R2(config-if)#exit

R2(config)#interface f0/0

R2(config-if)#ip address 200.0.0.1 255.255.255.252

R2(config-if)#no shutdown

R2(config-if)#end

R1 配置:

Router>en

Router#conf t

Router(config)#no ip domain-lookup

Router(config)#hostname R1

R1(config)#interface f0/1

R1(config-if)#ip address 100.0.0.2 255.255.255.252

R1(config-if)#no shutdown

R1(config-if)#exit

R1(config)#interface f0/0

R1(config-if)#ip address 200.0.0.2 255.255.255.252

R1(config-if)#no shutdown

R1(config-if)#end

配置路由:

R0 :

R0(config)#ip route 0.0.0.0 0.0.0.0 100.0.0.2

R1 :

R1(config)#ip route 0.0.0.0 0.0.0.0 100.0.0.1

R1(config)#ip route 0.0.0.0 0.0.0.0 200.0.0.1

R2 :

R2(config)#ip route 0.0.0.0 0.0.0.0 200.0.0.2

R0(config)#crypto isakmp policy 1

R0(config-isakmp)#encryption 3des

R0(config-isakmp)#hash sha

R0(config-isakmp)#authentication pre-share

R0(config-isakmp)#group 2

R0(config-isakmp)#exit

R0(config)#crypto isakmp key hahui address 200.0.0.1

R0(config)#access-list 100 permit ip 172.16.10.0 0.0.0.255 10.10.33.0 0.0.0.255

R0(config)#access-list 100 permit icmp 172.16.10.0 0.0.0.255 10.10.33.0 0.0.0.255

R0(config)#crypto ipsec transform-set hui-set ah-sha-hmac esp-des

R0(config)#crypto map hui-map 1 ipsec-isakmp

% NOTE: This new crypto map will remain disabled until a peer

and a valid access list have been configured.

R0(config-crypto-map)#set transform-set hui-set

R0(config-crypto-map)#set peer 200.0.0.1

R0(config-crypto-map)#match address 100

R0(config-crypto-map)#exit

R2(config)#interface f0/1

R0(config-if)#crypto map hui-map

*Jan 3 07:16:26.785: %CRYPTO-6-ISAKMP_ON_OFF: ISAKMP is ON

R2(config)#crypto isakmp policy 1

R2(config-isakmp)#encryption 3des

R2(config-isakmp)#hash sha

R2(config-isakmp)#authentication pre-share

R2(config-isakmp)#group 2

R2(config-isakmp)#exit

R2(config)#crypto isakmp key hahui address 100.0.0.1

R2(config)#access-list 100 permit ip 10.10.33.0 0.0.0.255 172.16.10.0 0.0.0.255

R0(config)#access-list 100 permit icmp 10.10.33.0 0.0.0.255 172.16.10.0 0.0.0.255

R2(config)#crypto ipsec transform-set hui-set ah-sha-h

R2(config)#crypto ipsec transform-set hui-set ah-sha-hmac esp-des

R2(config)#crypto map hui-map 1 ipsec-isakmp

% NOTE: This new crypto map will remain disabled until a peer

and a valid access list have been configured.

R2(config-crypto-map)#set peer 100.0.0.1

R2(config-crypto-map)#set transform-set hui-set

R2(config-crypto-map)#match address 100

R2(config-crypto-map)#exit

R2(config)#interface f0/0

R2(config-if)#crypto map hui-map

*Jan 3 07:16:26.785: %CRYPTO-6-ISAKMP_ON_OFF: ISAKMP is ON

查看命令:

show crypto ipsec sa