架設ipsec ***現在對安全性要求越來越高,共享祕鑰法似乎安全性有些低了。

進而使用安全證書進行安全信息交換是個比較好的方法。

SSG從netscreen而來,很早以前的版本(起碼5.0)就可以支持從web管理界面操作了。

操作很簡單

Objects > Certificates>new

填寫相關的信息,國家,地域,名稱啥的,自己決定,IP地址也是一項,看需要,不過我個人覺得還是不填的好,免得以後換IP了還要麻煩。

Key Pair Information:選RSA,微軟的證書籤發機構,RSA是支持的,DSA不支持,ECDSA沒試驗過。

加密的位數,當然是越高越好啦,2048位,微軟的windows2008R2的證書籤發機構是沒問題的。

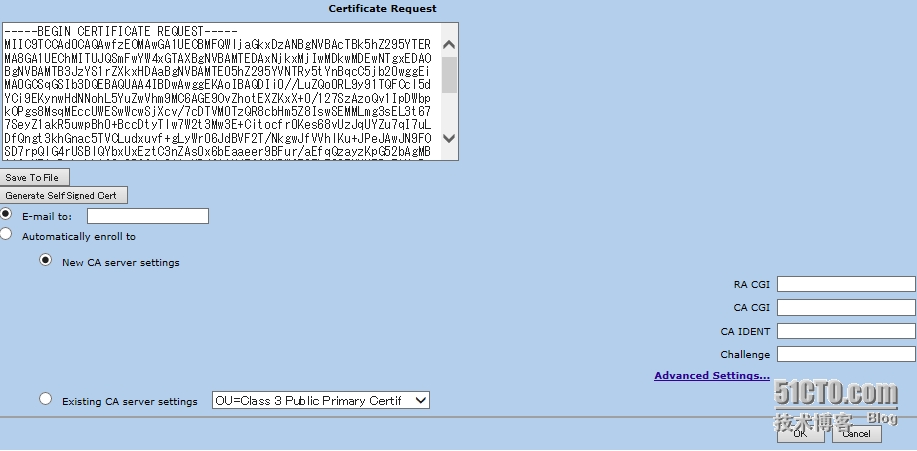

然後等一會,出現一個畫面

generate selfsigned cert不要點擊,那個是自簽名的操作,而不是由其它第三方局進行簽發了。

這時候,直接打開微軟的證書申請web畫面,要用具有管理員權限的賬戶去申請。

選擇使用PKCS#10的那個選項申請,證書的種類選web server,把上面那一堆亂碼的文字全部拷貝到Base 64 那個欄目裏,申請就可以,然後看證書服務的設定,是立刻簽發還是手動簽發,一般都是立刻簽發。

然後就可以看到下載證書了,下載下來,注意下載兩個,還有一個證書局的根證書也要,回到ssg的證書管理畫面。

選擇引導上傳本地證書cert,把根證書傳後在show-》CA選項裏就會看見根證書

show-》local就會看到Serial#爲全0的那個待簽發證書已經完成了簽發。

根證書是必須的,在ipsec***兩點,要使用同一個證書局,就是同一張根證書,它保證兩端可以證明對端的證書是合法的。

另外要強調一點,本人吃了大虧,在建立微軟證書局的時候,使用了sha512,太高了,ssg,包括srx目前只支持到sha256,所以在微軟證書局簽發的證書,一上傳到ssg就報錯,但是fortigate反而可以支持sha512,查了很多地方,才發現不支持。其實到ipsec的配置第一階段,看有沒有選sha512就知道是不是支持了。