http://www.sina.com.cn 2011年10月22日 14:15 中國經濟網

lpk.dll病毒相信大家並不陌生,此類病毒已經流行有一段時間了,對應的專殺工具也可以從網上搜索下載到,這足以表明該病毒的廣泛性及危險性。本文對該病毒進行了行爲分析,並向您呈現了手動處理的全部過程。

瑞星專家指出:並不是所有lpk.dll文件都是病毒。正常系統中本身就會存在lpk.dll文件,它是微軟操作系統的語言包,位於C:\WINDOWS\system32和C:\WINDOWS\system32\dllcache目錄下。

lpk.dll病毒的典型特徵是感染存在可執行文件的目錄,並隱藏自身,刪除後又再生成,當同目錄中的exe文件運行時,lpk.dll就會被Windows動態鏈接,從而激活病毒,進而導致不能徹底清除。

所以當發現磁盤很多文件夾中都存在lpk.dll文件時,那麼基本可以肯定您的計算機已經中招了。lpk.dll病毒是個惡意後門病毒,計算機 染毒後會在後臺下載更多惡意程序,可造成用戶機器被遠程控制、資料被盜等狀況。很多用戶在發現電腦中招後會習慣性地重裝系統,但重裝系統並不能清除非系統 盤目錄下的lpk.dll文件,因此當運行其他盤符目錄下的可執行文件時又會激活病毒,再次全盤感染,令人十分頭疼。

病毒現象

1) 通過文件夾選項的設置顯示出所有隱藏文件,包括操作系統文件,然後全盤搜索lpk.dll,這時會發現很多目錄下都存在lpk.dll文件,大小一致,屬性爲隱藏。

|

圖1:病毒現象:全盤搜索發現很多目錄下存在有LPK.dll文件,且大小一致,屬性爲隱藏。

注意:全盤搜索lpk.dll時要注意勾選“搜索隱藏的文件和文件夾”,如下圖所示:

|

圖2:搜索時需勾選“搜索隱藏的文件和文件夾”選項

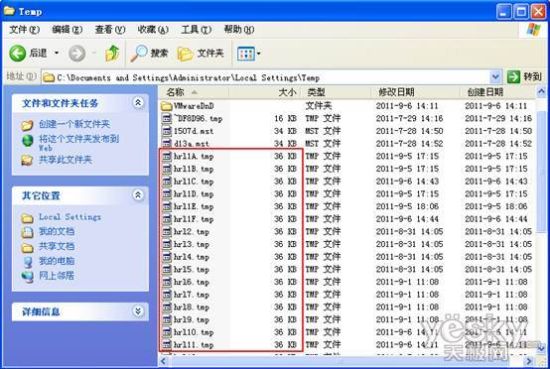

2) C:\Documents and Settings\Administrator\Local Settings\Temp目錄下生成許多tmp格式的文件,大小一致,命名有一定規律。從文件後綴來看,這些文件似乎是臨時文件,但其實是PE格式,並 不是普通的tmp文件。

|

圖3:病毒現象:衆多有明明規範的tmp格式文件,且大小一致。

3) 使用XueTr查看系統進程,explorer.exe等很多進程下加載了lpk.dll。

|

圖4:病毒現象:很多進程下都加載了lpk.dll。

處理方法

1) 把之前搜索到的lpk.dll文件全部刪除(不包括C:\WINDOWS\system32和C:\WINDOWS\system32\dllcache 目錄)。刪除C:\Documents and Settings\Administrator\Local Settings\Temp目錄下大小爲36KB的hrlXX.tmp文件。

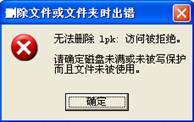

2) 某些lpk.dll刪除時會出現系統報錯,如下圖。

|

圖5:刪除某些lpk.dll文件時會報錯,是因爲該病毒文件已經被激活調用。

這是由於病毒文件已經被激活調用,普通方式無法直接刪除。這時通過XueTr可以看到刪除報錯的lpk.dll正掛在系統正在運行的進程下,逐一找到正加載的lpk.dll,右鍵選中將其刪除。

|

圖6:對於這些已經被激活調用的lpk.dll,可使用工具將其從進程中刪除。

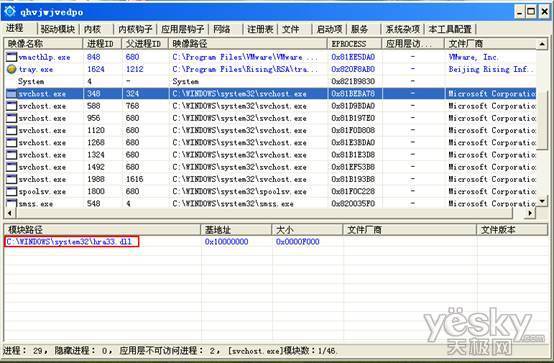

3) 在用XueTr逐一檢查系統進程的過程中,發現其中一個svchost.exe進程下加載了一個十分可疑的模塊文件hra33.dll,且無數字簽名。

|

圖7:某個svchost進程下加載了可疑dll模塊。

右鍵選中查看模塊文件屬性,可以看到該文件大小也是43KB,與lpk.dll相同,創建日期也與lpk.dll一致。另外有沒有覺得這個文件 名很熟悉?再回想一下會發現該文件命名與temp目錄下的hrlXX.tmp文件命名方式有異曲同工之處。綜上所述,已經可以確定該文件與lpk.dll 性質相同,直接用XueTr刪之。

|

圖8:仔細查看該模塊詳細信息,可確定其爲病毒文件。

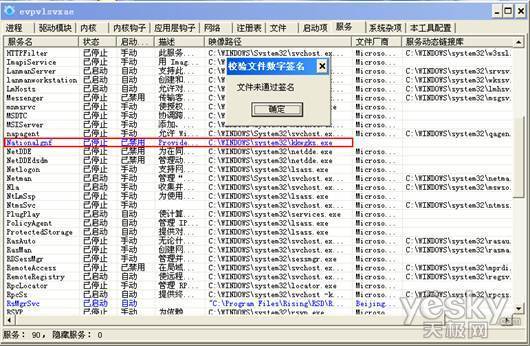

4) 上述刪除操作完成後,再全盤搜索一次,會發現剛剛刪除的lpk.dll病毒文件又出現了,真是“陰魂不散”。很明顯系統中還存在殘餘病毒體不斷釋放 lpk.dll文件,還需要進一步檢查將其徹底清除。通過XueTr檢查系統當前服務,發現一個很可疑的服務,對應的映像文件kkwgks.exe無數字 簽名。

|

圖9:再次檢查系統服務,可發現這個服務對應的文件沒有數字簽名。

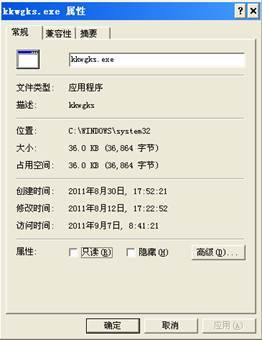

查看kkwgks.exe文件屬性發現該文件創建時間與lpk.dll一致,且文件大小與Temp目錄下的hrlXX.tmp文件相同,十分可疑,直接將其刪除。

|

圖10:具體查看該程序,可發現該文件爲病毒。

5) 刪除kkwgks.exe文件即結束了病毒服務,還需要執行上面步驟1-3的刪除操作,把再次釋放的lpk.dll等文件全部清除,然後重啓電腦再全盤搜索檢查一遍,原來的病毒文件都不復存在了。

病毒行爲分析

經過了上面的手動處理過程後,可以逆向思維簡單分析一下病毒行爲如下。

1) 病毒運行後會把自己拷貝到系統system32目錄下以隨機數命名(就是上面的kkwgks.exe),並創建一個名爲Nationalgnf的服務。

2) 新的服務啓動後,利用特殊手段讓病毒映像替換svchost.exe,進程中看到的還是svchost.exe,似乎沒有什麼異樣,但此時病毒已經將自己隱藏在svchost.exe裏運行,病毒在這裏完成的功能包括:

a. 完成病毒所有的後門任務;

b. 在系統system32目錄下生成hraXX.dll(XX是生成的隨機名);

c. 在系統臨時文件目錄下不斷釋放hrlXX.tmp文件(XX是生成的隨機名),這裏的hrlXX.tmp文件其實是system32下kkwgks.exe文件的備份,非常危險,作用是恢復system32下被刪除的exe病毒文件;

d. 在存在可執行文件的目錄下生成假的lpk.dll,屬性爲隱藏,當同目錄下的exe運行時會自動加載,激活病毒。

總結

經過上述分析處理的過程,相信大家對於lpk.dll病毒已經有了一定的瞭解。雖然這類病毒變種較多、感染性強、危險性高,但若是真遇上了也不必驚慌,網上可以搜索下載到它的專殺工具,多數殺毒軟件也已將其入庫,只要藉助合適的工具,通過合理的途徑,不難解決。

(責任編輯:張衝)