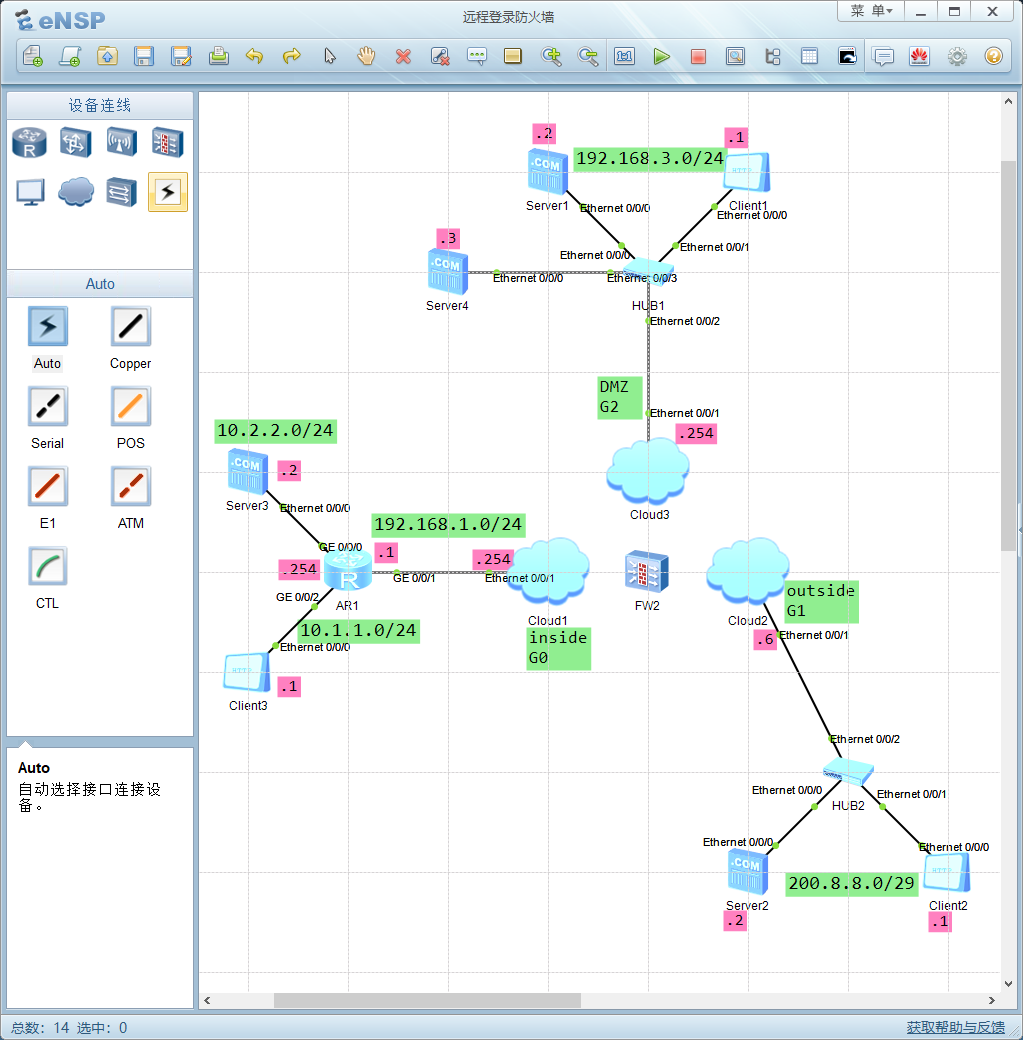

拓撲圖如下:

實驗目的:通過ssh以及asdm使http可以遠程登錄防火牆

實驗步驟:

一、配置防火牆設置

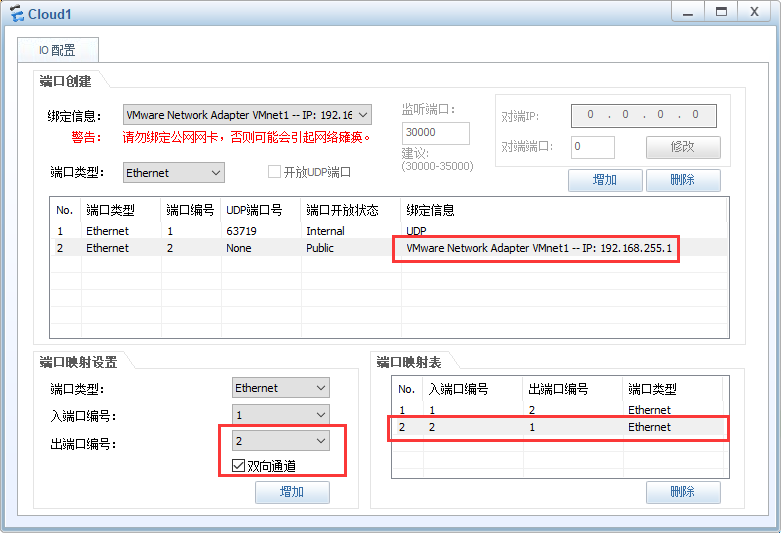

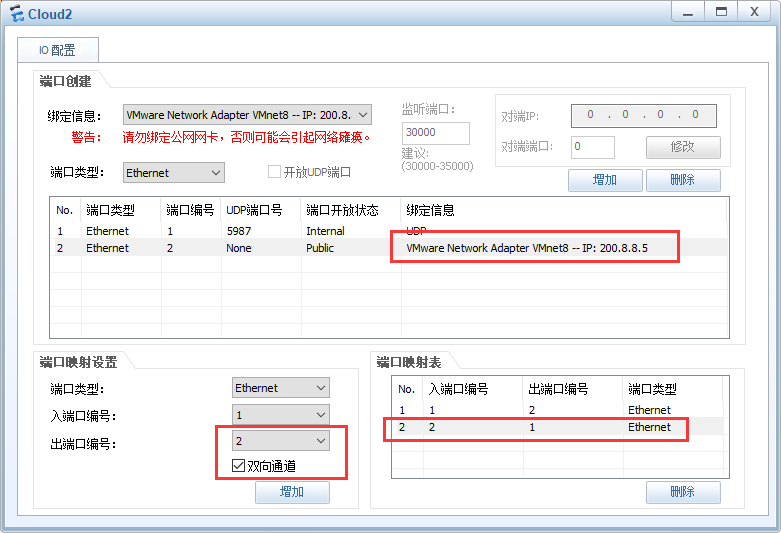

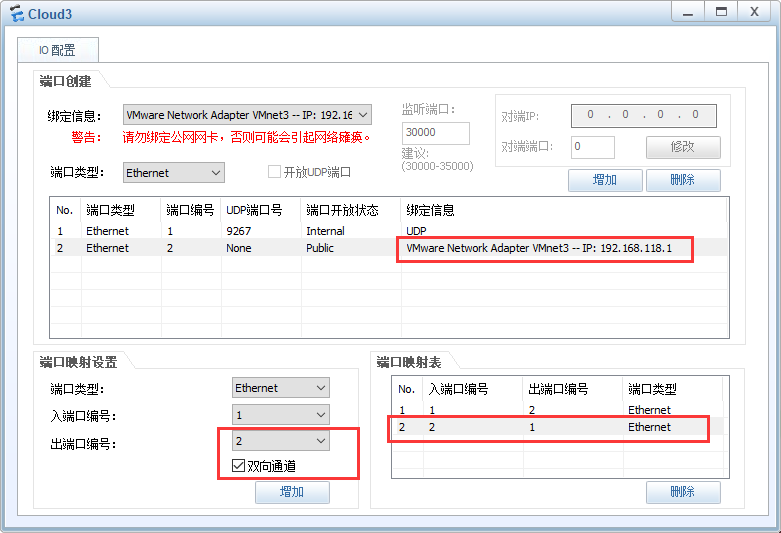

1、雲的配置如下:

Cloud1:

Cloud2:

Cloud3:

二、配置權限設置(目的是爲了讓可以通過http登錄防火牆)

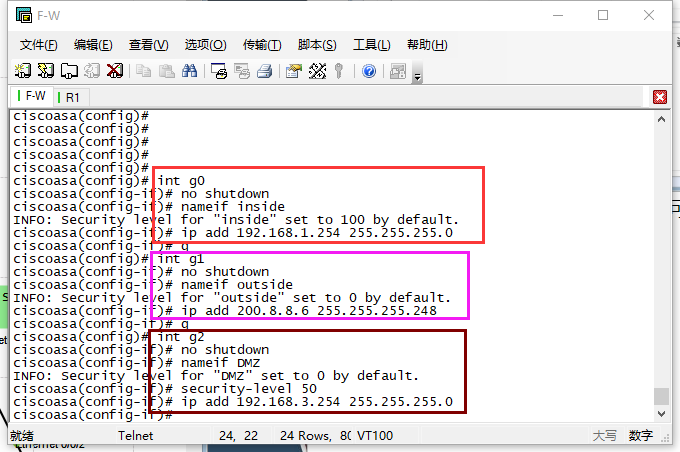

1、首先,先把防火牆基本設置(安全級別等)配置好

G0(inside):

G1(outside):

G2(DMZ):

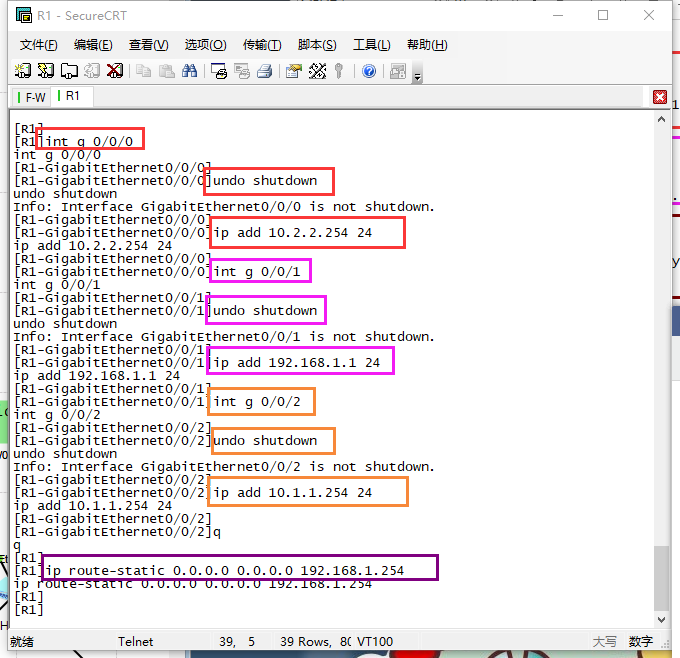

爲了讓inside可以ping到防火牆,還需配置路由R1:

分別爲IP配置以及默認路由配置

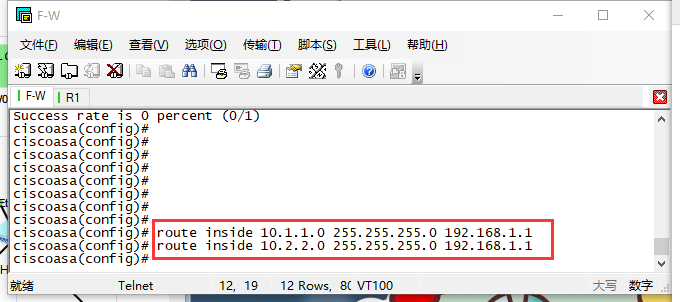

同時,防火牆上也需要配置回去的路由

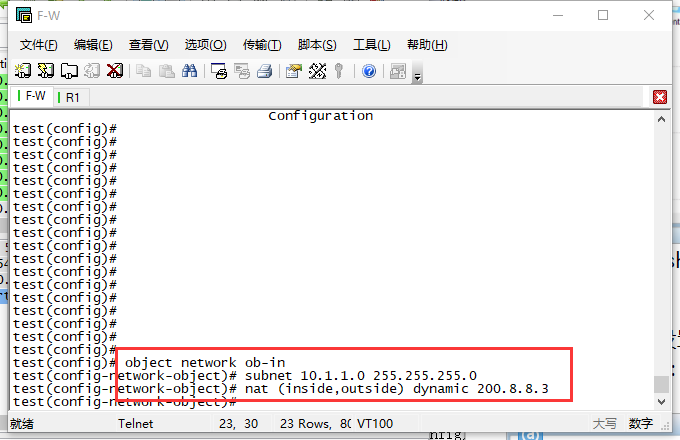

2、配置動態PAT

第一行命令的含義:設置一個對象ob-in

第二行命令的含義:設置網段10.1.1.0/24爲源網段(即被轉化的IP)

第三行命令的含義:設置200.8.8.3爲動態PAT(即轉化後的IP)

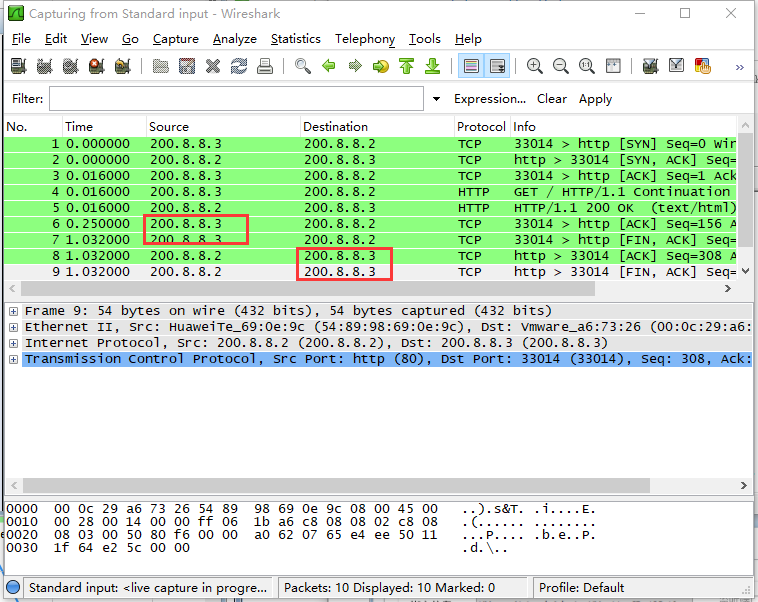

測試

由此圖可見,10.1.1.1的IP已經在訪問的過程中變成了200.8.8.3,由此證明動態PAT已經生效

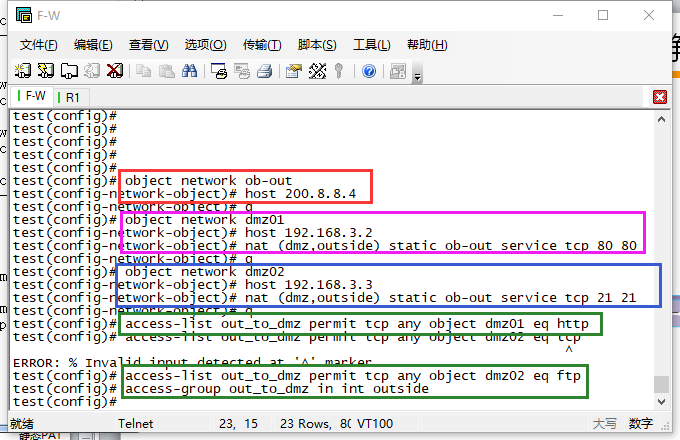

3、配置靜態PAT

目的:使用單一的映射地址提供web和ftp服務;在本實驗中,我們設置server1爲單一的web服務器,server4爲單一的ftp服務器

紅色框命令含義:第一行命令含義是建立對象ob-out,第二行指定映像IP200.8.8.4

紫色框命令含義:第一行建立對象dmz01;第二行指定目標IP192.168.3.2;第三行說明套接字爲tcp80,即http協議

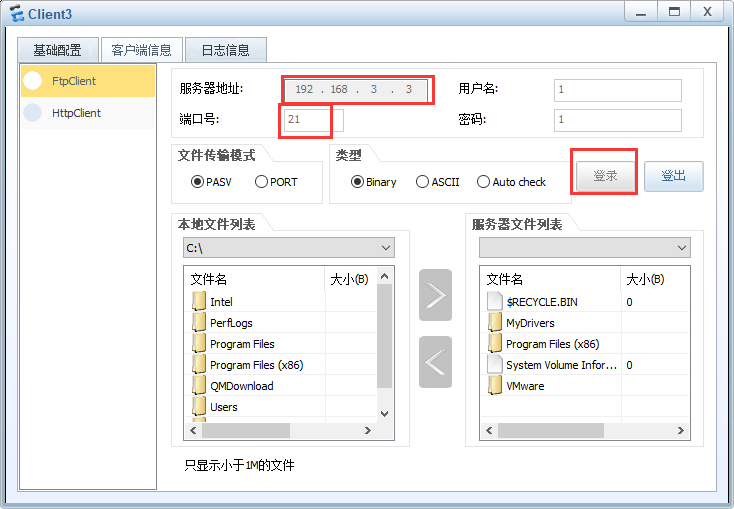

藍色框命令含義:第一行建立對象dmz02;第二行指定目標IP192.168.3.3;第三行說明套接字爲tcp21,即ftp協議

綠色框命令含義:第一行設置規則對象dmz01對等於http並且允許tcp訪問;第二行設置規則對象dmz02對等於tcp並且允許http訪問;第三行將這兩行規則應用於outside端口中

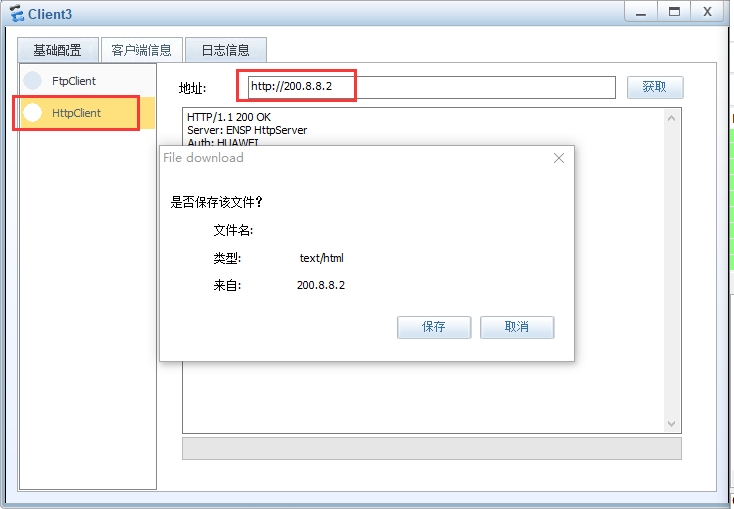

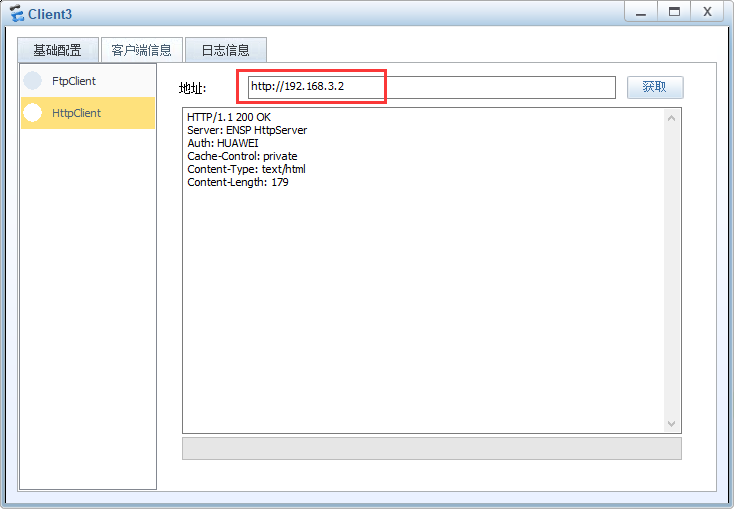

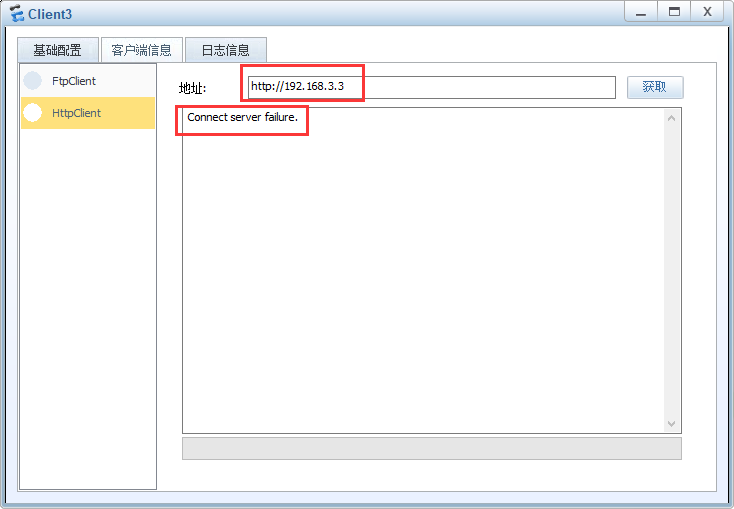

驗證: