原理

名詞解析:

VPDN:VPDN是承載PPP報文的***,可以爲企業、小型ISP、移動辦公人員提供接入服務。

NAS:NAS網絡接入服務器(Network Access Server)主要由ISP維護,連接撥號網絡,是距離PPP終端地理位置最近的接入點。NAS用於傳統的撥號網絡中,爲遠程撥號用戶提供VPDN服務,和企業總部建立隧道連接。

LAC: L2TP訪問集中器LAC(L2TP Access Concentrator)是交換網絡上具有PPP和L2TP處理能力的設備。LAC根據PPP報文中所攜帶的用戶名或者域名信息,和LNS建立L2TP隧道連接,將PPP協商延展到LNS。

LNS: L2TP網絡服務器LNS(L2TP Network Server)是終止PPP會話的一端,通過LNS的認證,PPP會話協商成功,遠程用戶可以訪問企業總部的資源。對L2TP協商,LNS是LAC的對端設備,即LAC和LNS建立了L2TP隧道;對PPP,LNS是PPP會話的邏輯終止端點,即PPP終端和LNS建立了一條點到點的虛擬鏈路。

1、L2TP基於PPP協議,僅能對PPP類型的報文進行封裝。

2、L2TP隧道是LAC和LNS之間的一條虛擬點到點的連接,在這條L2TP隧道內傳輸的消息包括對應的控制消息和數據消息。

控制消息:用於L2TP隧道和會話連接的建立、維護和拆除。

數據消息:用於封裝PPP數據幀並在隧道上傳輸。

3、在同一對LAC和LNS之間可以建立多條L2TP隧道,每條隧道可以承載一個或多個L2TP會話。

4、L2TP協議使用UDP端口1701,這個端口號僅用於初始隧道的建立。L2TP隧道發起方任選一個空閒端口向接收方的1701端口發送報文;接收方收到報文後,也任選一個空閒端口,給發起方的選定的端口回送報文。至此,雙方的端口選定,並在隧道連通的時間內不再改變。

L2TP報文封裝、解封裝過程

1、PPP終端:IP數據報文進行PPP(鏈路層)封裝,發送報文。

2、LAC:收到PPP報文後,根據報文攜帶的用戶名或者域名判斷接入用戶是否爲VPDN用戶。

是VPDN用戶:對PPP報文進行L2TP封裝,根據LNS的公網地址,再對L2TP報文進行UDP和IP封裝。封裝後的報文最外層爲公網IP地址,經過公網路由轉發到達LNS。

非VPDN用戶:對PPP報文進行PPP解封裝,此時LAC爲PPP會話的終止節點。

3、LNS:收到L2TP報文後,依次解除外層的IP封裝、L2TP封裝、PPP封裝,得到PPP承載的信息,即PPP終端發送的IP數據報文。根據報文中的目的地址,查找路由表使報文達到企業總部的目的主機。

隧道建立過程:

1、PPP建立階段

PPP建立詳細過程請查看筆記: PPPOE論述

2、L2TP隧道建立階段

LAC收到遠程用戶的PPP協商請求時,LAC向LNS發起L2TP隧道請求。LAC和LNS之間通過L2TP的控制消息,協商隧道ID、隧道認證等內容,協商成功後則建立起一條L2TP隧道,由隧道ID進行標識。

3、L2TP會話建立階段

如果L2TP隧道已存在,則在LAC和LNS之間通過L2TP的控制消息,協商會話ID等內容,否則先建立L2TP隧道連接。會話中攜帶了LAC的LCP協商信息和用戶認證信息,LNS對收到的信息認證通過後,則通知LAC會話建立成功。L2TP會話連接由會話ID進行標識。

L2TP OVER IPSEC

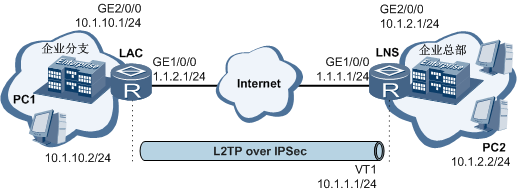

拓撲

配置信息

LAC:

####################################################################

[LAC]dis cu

[V200R003C00]

#

l2tp enable

#

acl number 3000

rule 5 permit ip source 1.1.2.0 0.0.0.255 destination 1.1.1.0 0.0.0.255

#

ipsec proposal pro1

esp authentication-algorithm sha2-256

esp encryption-algorithm aes-128

#

ike proposal 5

encryption-algorithm aes-cbc-128

authentication-algorithm md5

#

ike peer spub v1

pre-shared-key cipher %$%$}H"z!S,^u*;l(AQmOU4+,.2n%$%$

ike-proposal 5

remote-address 1.1.1.1

#

ipsec policy policy1 10 isakmp

security acl 3000

ike-peer spub

proposal pro1

#

aaa

authentication-scheme default

authorization-scheme default

accounting-scheme default

domain default

domain default_admin

local-user admin password cipher %$%$K8m.Nt84DZ}e#<0`8bmE3Uw}%$%$

local-user admin service-type http

#

interface Virtual-Template1

ppp chap user huawei

ppp chap password cipher Huawei@1234

ip address ppp-negotiate

l2tp-auto-client enable

#

interface GigabitEthernet0/0/0

ip address 10.1.1.254 255.255.255.0

#

interface GigabitEthernet0/0/1

ip address 1.1.2.1 255.255.255.0

ipsec policy policy1

#

l2tp-group 1

tunnel password cipher huawei

tunnel name lac

start l2tp ip 1.1.1.1 fullusername huawei

#

ip route-static 1.1.1.0 255.255.255.0 1.1.2.2

ip route-static 10.1.2.0 255.255.255.0 Virtual-Template1

#

Return

###############################################################

[LAC]dis ike sa

Conn-ID Peer *** Flag(s) Phase

3 1.1.1.1 0 RD 2

2 1.1.1.1 0 RD 1 Flag Description:

RD--READY ST--STAYALIVE RL--REPLACED FD--FADING TO--TIMEOUT

HRT--HEARTBEAT LKG--LAST KNOWN GOOD SEQ NO. BCK--BACKED UP

############################################################### [LAC]dis l2tp tunnel

Total tunnel = 1

LocalTID RemoteTID RemoteAddress Port Sessions RemoteName

1 1 1.1.1.1 42246 1 lns

###############################################################

LNS:

###################################################################

[LNS]dis cu

[V200R003C00]

#

sysname LNS

#

l2tp enable

#

acl number 3000

rule 5 permit ip source 1.1.1.0 0.0.0.255 destination 1.1.2.0 0.0.0.255

#

ipsec proposal pro1

esp authentication-algorithm sha2-256

esp encryption-algorithm aes-128

#

ike proposal 5

encryption-algorithm aes-cbc-128

authentication-algorithm md5

#

ike peer spua v1

pre-shared-key cipher %$%$}H"z!S,^u*;l(AQmOU4+,.2n%$%$

ike-proposal 5

remote-address 1.1.2.1

#

ipsec policy policy1 10 isakmp

security acl 3000

ike-peer spua

proposal pro1

#

ip pool 1

gateway-list 10.10.10.1

network 10.10.10.0 mask 255.255.255.0

#

aaa

authentication-scheme default

authorization-scheme default

accounting-scheme default

domain default

domain default_admin

local-user admin password cipher %$%$K8m.Nt84DZ}e#<08bmE3Uw}%$%$<br/>local-user admin service-type http<br/>local-user huawei password cipher %$%$G35+X&>RR]`+**l&i|2MB[@%$%$

local-user huawei service-type ppp

#

interface Virtual-Template1

ppp authentication-mode chap

remote address pool 1

ip address 10.10.10.1 255.255.255.0

#

interface GigabitEthernet0/0/0

ip address 10.1.2.254 255.255.255.0

#

interface GigabitEthernet0/0/1

ip address 1.1.1.1 255.255.255.0

ipsec policy policy1

#

l2tp-group 1

allow l2tp virtual-template 1 remote lac

tunnel password cipher %$%$1cAxHh|u:OCGT=H0d1p6,"HF%$%$

tunnel name lns

#

ip route-static 1.1.2.0 255.255.255.0 1.1.1.2

ip route-static 10.1.1.0 255.255.255.0 Virtual-Template1

#

Return

###################################################################

[LNS]dis ike sa

Conn-ID Peer *** Flag(s) Phase

2 1.1.2.1 0 RD|ST 2

1 1.1.2.1 0 RD|ST 1 Flag Description:

RD--READY ST--STAYALIVE RL--REPLACED FD--FADING TO--TIMEOUT

HRT--HEARTBEAT LKG--LAST KNOWN GOOD SEQ NO. BCK--BACKED UP

################################################################### [LNS]dis l2tp tunnel

Total tunnel = 1

LocalTID RemoteTID RemoteAddress Port Sessions RemoteName

1 1 1.1.2.1 42246 1 lac

###################################################################

配置步驟

1、配置接口的IP地址和到對端的靜態路由,保證兩端路由可達。

LAC:

ip route-static 1.1.1.0 255.255.255.0 1.1.2.2

LNS:

ip route-static 1.1.2.0 255.255.255.0 1.1.1.2

2、在LAC上配置L2TP功能,PPP用戶通過L2TP隧道向總部發出接入請求,總部認證成功後建立隧道。

LAC:

##使能L2TP

l2tp enable

##配置L2TP組

l2tp-group 1

tunnel name lac ###配置隧道名稱,用於發起L2TP連接時,LNS根據LAC的隧道名稱接入

start l2tp ip 1.1.1.1 fullusername huawei

tunnel authentication ###使能隧道驗證功能,缺省已使能

tunnel password cipher huawei ###配置L2TP隧道的共享密鑰

##創建VT虛擬接口模板

interface Virtual-Template1

ppp chap user huawei ###配置CHAP認證用戶名、密碼

ppp chap password cipher huawei

ip address ppp-negotiate ###配置接口通過PPP協商獲取IP地址

3、在LAC上配置到達LNS的路由,使能LAC的自撥號功能。

interface Virtual-Template1 ###觸發自動撥號建立L2TP隧道

l2tp-auto-client enable

ip route-static 10.1.2.0 255.255.255.0 Virtual-Template1 ###配置私網路由,使企業分支用戶與總部私網互通

4、在LNS上配置L2TP功能及PPP用戶,並配置訪問公網的路由。

LNS:

##使能L2TP

l2tp enable

##配置AAA認證

aaa

local-user huawei password cipher Huawei@1234

local-user huawei service-type ppp

##配置LNS的IP地址池,爲LAC的撥號接口分配IP地址

ip pool 1

gateway-list 10.10.10.1

network 10.10.10.0 mask 255.255.255.0

##創建VT虛擬接口模板,配置PPP協商等參數

interface Virtual-Template1

ppp authentication-mode chap ###配置PPP認證方式爲CHAP

remote address pool 1 ###調用地址池

ip address 10.10.10.1 255.255.255.0 ###配置VT接口的私網地址,作爲遠程用戶訪問總部網絡的網關地址

##配置L2TP組

l2tp-group 1

allow l2tp virtual-template 1 remote lac ###配置響應L2TP隧道建立連接請求

tunnel password cipher huawei ###配置L2TP隧道認證的共享密鑰,與LAC一致

tunnel name lns ###配置隧道名稱

##在LNS上配置私網路由,使企業總部與企業分支用戶私網互通

ip route-static 10.1.1.0 255.255.255.0 Virtual-Template1

5、配置ACL,以定義需要IPSec保護的數據流。

acl number 3000

rule 5 permit ip source 1.1.2.0 0.0.0.255 destination 1.1.1.0 0.0.0.255

6、配置IPSec安全提議,定義IPSec的保護方法。

ipsec proposal pro1

esp authentication-algorithm sha2-256

esp encryption-algorithm aes-128

7、配置IKE對等體,定義對等體間IKE協商時的屬性。

ike proposal 5

encryption-algorithm aes-cbc-128

authentication-algorithm md5

ike peer spub v1

pre-shared-key cipher huawei

ike-proposal 5

remote-address 1.1.1.1

8、配置安全策略,並引用ACL、IPSec安全提議和IKE對等體,確定對何種數據流採取何種保護方法。

ipsec policy policy1 10 isakmp

security acl 3000

ike-peer spub

proposal pro1

9、在接口上應用安全策略組,使接口具有IPSec的保護功能。

interface GigabitEthernet0/0/1

ip address 1.1.2.1 255.255.255.0

ipsec policy policy1