參考:http://www.backtrack.org.cn/thread-8972-1-1.html

掃描工具

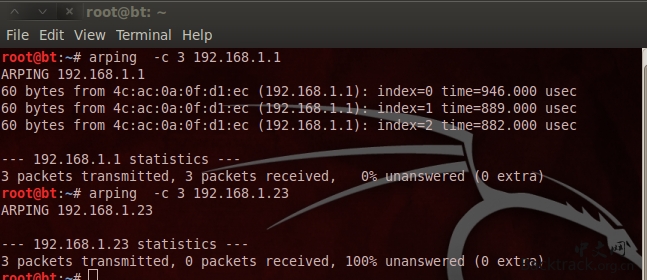

1)Arping

由於防火牆的使用等原因,部分主機會出現ping不通的狀況。Arping通過發送Arp request的方式進行測試(直連網絡),確定一個特定的ip在線。

直接在終端中輸入命令使用。

基本命令格式:arping -c 3 192.168.0.1

參數解釋:-c 3 發送的Arp請求包的數量

192.168.1.1 目標地址

如果主機在線,則返回相應的包,反之則提示丟包。

2)Fping

fping可以說是ping功能的增強版,它可以通過輪轉方式並行的發出大量ping請求,高效快速的同時ping多臺主機。

圖形界面:Applications --> BackTrack --> Information Gathering --> Network Analysis --> Identify Live Hosts--> Fping

也可以直接在終端中輸入fping。

fping有以下兩種用法:

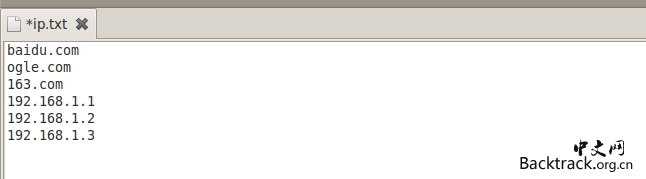

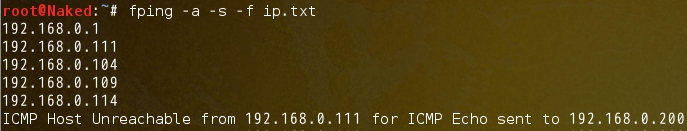

①ping文件中的ip地址。

我們首先在根目錄下建立一個ip列表,ip.txt,並把ip地址按每行一個的格式寫入。如圖:

ok,然後是具體的命令:fping -a -s -f ip.txt

參數解釋: -a 顯示存活主機

-s 顯示最終掃描結果

-f ip.txt 讀取文件

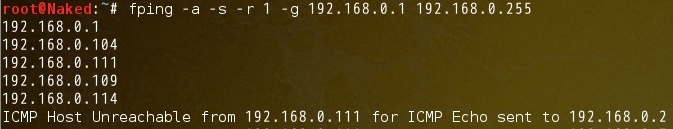

②掃描ip段

具體命令:fping -a -s -r 1 -g 192.168.1.1 192.168.1.255

參數解釋: -r 1 嘗試次數

-g 192.168.1.1 192.168.1.255 ip段

3)Genlist

genlist可以快速的掃描ip段內的存活主機,而且結果呈列表式,因此與fping相比,更簡潔明瞭。

通過直接在終端內運行命令使用。

基本命令:genlist -s 192.168.1.\*

參數解釋:-s 192.168.1.\* 目標ip段

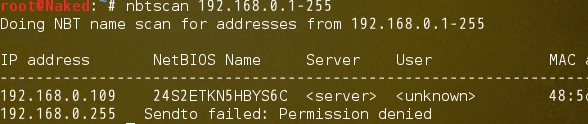

4)Nbtscan nbtscan是一個掃描網段內微軟主機netbios信息的工具,只適用於局域網,可以顯示ip,主機名,用戶名及mac地址等。速度較快。通過直接在 終端內運行命令使用。

基本命令:nbtscan 192.168.1.1-255

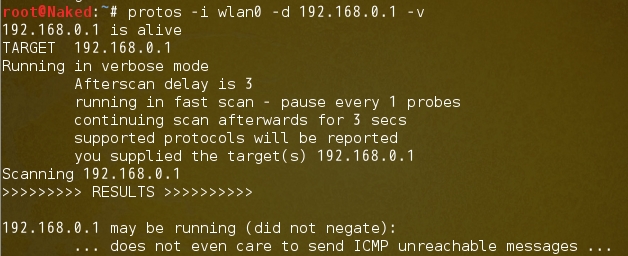

5)Protos

Protos是一個ip協議的掃描工具,特別適用於路由。不過它的速度,個人感覺有點慢。

圖形界面:Applications --> BackTrack --> Information Gathering --> Network Analysis -->Route Analysis-->Protos

基本命令格式:./protos -i eth0 -d 192.168.1.1 -v

參數解釋: -i eth0 指定網卡

-d 192.168.1.1 目標地址

-v 詳細顯示

hping3、Nping和onesixtyone這三個軟件雖說功能很強大,但都有各自的不足。就hping3而言,功能的確很強大,可以自定義來 ping,可是單單-h說明文件就有80多行,足見其複雜程度。而Nping與其類似,都需要有一定的tcp,udp基礎。onesixtyone掃描速 度很快,但其字典過小(當然可以自己添加字典文件),效果一般。這裏就不再深入講解。

nmap也是掃描的神器。

其基本功能有三個,一是探測一組主機是否在線;其次是掃描 主機端口,嗅探所提供的網絡服務;還可以推斷主機所用的操作系統 。

Nmap可用於掃描僅有兩個節點的LAN,直至500個節點以上的網絡。Nmap 還允許用戶定製掃描技巧。通常,一個簡單的使用ICMP協議的ping操作可以滿足一般需求;也可以深入探測UDP或者TCP端口,直至主機所 使用的操作系統;還可以將所有探測結果記錄到各種格式的日誌中, 供進一步分析操作。

進行ping掃描,打印出對掃描做出響應的主機,不做進一步測試(如端口掃描或者操作系統探測):

nmap -sP 192.168.1.0/24

nmap -sL 192.168.1.0/24

探測目標主機開放的端口,可以指定一個以逗號分隔的端口列表(如-PS22,23,25,80):

nmap -PS 192.168.1.234

使用UDP ping探測主機:

nmap -PU 192.168.1.0/24

使用頻率最高的掃描選項:SYN掃描,又稱爲半開放掃描,它不打開一個完全的TCP連接,執行得很快:

nmap -sS 192.168.1.0/24

當SYN掃描不能用時,TCP Connect()掃描就是默認的TCP掃描:

nmap -sT 192.168.1.0/24

UDP掃描用-sU選項,UDP掃描發送空的(沒有數據)UDP報頭到每個目標端口:

nmap -sU 192.168.1.0/24

確定目標機支持哪些IP協議 (TCP,ICMP,IGMP等):

nmap -sO 192.168.1.19

nmap -O 192.168.1.19

nmap -A 192.168.1.19

另外,nmap官方文檔中的例子:

nmap -v scanme.

這個選項掃描主機scanme中 所有的保留TCP端口。選項-v啓用細節模式。

nmap -sS -O scanme./24

進行祕密SYN掃描,對象爲主機Saznme所在的“C類”網段 的255臺主機。同時嘗試確定每臺工作主機的操作系統類型。因爲進行SYN掃描 和操作系統檢測,這個掃描需要有根權限。

nmap -sV -p 22,53,110,143,4564 198.116.0-255.1-127

進行主機列舉和TCP掃描,對象爲B類188.116網段中255個8位子網。這 個測試用於確定系統是否運行了sshd、DNS、imapd或4564端口。如果這些端口 打開,將使用版本檢測來確定哪種應用在運行。

nmap -v -iR 100000 -P0 -p 80

隨機選擇100000臺主機掃描是否運行Web服務器(80端口)。由起始階段 發送探測報文來確定主機是否工作非常浪費時間,而且只需探測主機的一個端口,因 此使用-P0禁止對主機列表。

nmap -P0 -p80 -oX logs/pb-port80scan.xml -oG logs/pb-port80scan.gnmap 216.163.128.20/20

掃描4096個IP地址,查找Web服務器(不ping),將結果以Grep和XML格式保存。

host -l | cut -d -f 4 | nmap -v -iL -

進行DNS區域傳輸,以發現中的主機,然後將IP地址提供給 Nmap。上述命令用於GNU/Linux -- 其它系統進行區域傳輸時有不同的命令。

其他選項:

-p (只掃描指定的端口)

單個端口和用連字符表示的端口範 圍(如 1-1023)都可以。當既掃描TCP端口又掃描UDP端口時,可以通過在端口號前加上T:或者U:指定協議。 協議限定符一直有效直到指定另一個。 例如,參數 -p U:53,111,137,T:21-25,80,139,8080 將掃描UDP 端口53,111,和137,同時掃描列出的TCP端口。

-F (快速 (有限的端口) 掃描)